Aanbevelingen voor IAM in de Enterprise Architectuur: verschil tussen versies

(opmaak) |

(Samenbrengen van alle IAM-gerelateerde pagina's onder categorie:IAM) |

||

| (Een tussenliggende versie door een andere gebruiker niet weergegeven) | |||

| Regel 12: | Regel 12: | ||

En welke normen en waardenstelsels hanteer je daarbij?<br /> | En welke normen en waardenstelsels hanteer je daarbij?<br /> | ||

NORA levert een referentie architectuur en we proberen de onderstaande vragen vanuit de gebruiker daarbij steeds in acht te houden:<br/> | In het achterhoofd houden we daarbij vast aan de rol van de NORA: NORA levert een referentie architectuur en we proberen de onderstaande vragen vanuit de gebruiker daarbij steeds in acht te houden:<br/> | ||

*1. De referentiearchitectuur bevat een uitputtend overzicht van IAM objecten en hun relaties (in archimate) van toepassing binnen de NL overheid. (zie hiervoor de pagina [[Begrippen IAM]]) | *1. De referentiearchitectuur bevat een uitputtend overzicht van IAM objecten en hun relaties (in archimate) van toepassing binnen de NL overheid. (zie hiervoor de pagina [[Begrippen IAM]]) | ||

*2. Op basis van deze objecten zijn specifieke patroonuitwerkingen gemaakt voor generieke overheidsdiensten (zoals digid) en evt. ook de patronen om deze services inpasbaar te maken. Deze patronen zijn hierdoor (her)bruikbaar binnen de eigen architecturen van overheidsorganisaties (dimensies: Rijksoverheid, ZBO's, gemeenten, etc). (zie hiervoor de pagina [[Authenticatie(middelen)beheer]] | *2. Op basis van deze objecten zijn specifieke patroonuitwerkingen gemaakt voor generieke overheidsdiensten (zoals digid) en evt. ook de patronen om deze services inpasbaar te maken. Deze patronen zijn hierdoor (her)bruikbaar binnen de eigen architecturen van overheidsorganisaties (dimensies: Rijksoverheid, ZBO's, gemeenten, etc). (zie hiervoor de pagina [[Authenticatie(middelen)beheer]] | ||

| Regel 99: | Regel 99: | ||

Normen:<br /> | Normen:<br /> | ||

- [https://www.iso.org/obp/ui/#iso:std:iso-iec:29146:ed-1:v1:en ISO/IEC 29146:2016 Access Management] | - [https://www.iso.org/obp/ui/#iso:std:iso-iec:29146:ed-1:v1:en ISO/IEC 29146:2016 Access Management] | ||

[[Categorie:IAM]] | |||

Huidige versie van 8 mrt 2023 om 19:14

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

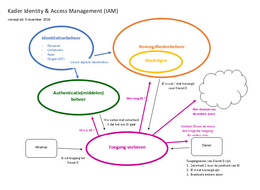

Wat moet een overheidsorganisatie allemaal doen om Identity & Access Management goed toe te passen in haar dienstverlening en bedrijfsvoering?

Hieronder geven we handvatten voor een Enterprise Architect

Welke IAM-functies zijn nodig in de architectuur van jouw organisatie?

Wie bepaalt eigenlijk wanneer Identity & Access Management goed genoeg is geregeld?

En welke normen en waardenstelsels hanteer je daarbij?

In het achterhoofd houden we daarbij vast aan de rol van de NORA: NORA levert een referentie architectuur en we proberen de onderstaande vragen vanuit de gebruiker daarbij steeds in acht te houden:

- 1. De referentiearchitectuur bevat een uitputtend overzicht van IAM objecten en hun relaties (in archimate) van toepassing binnen de NL overheid. (zie hiervoor de pagina Begrippen IAM)

- 2. Op basis van deze objecten zijn specifieke patroonuitwerkingen gemaakt voor generieke overheidsdiensten (zoals digid) en evt. ook de patronen om deze services inpasbaar te maken. Deze patronen zijn hierdoor (her)bruikbaar binnen de eigen architecturen van overheidsorganisaties (dimensies: Rijksoverheid, ZBO's, gemeenten, etc). (zie hiervoor de pagina Authenticatie(middelen)beheer

- 3. De referentie architectuur kent een eigen meta model toegepast voor de NORA waarin we ons bespreken in het gebruik van bepaalde objecten. De prioriteit ligt hier bij het gebruik van services en functies (in alle lagen), business processen en situationeel ook naar specifieke passieve en actieve structuur elementen. We blijven hier weg bij de architectuur van de 'constructie' (applicatie componenten, infrastructuur nodes, etc). N.B. ter verduidelijking: de huidige modellen bij de begrippenlijst op Nora online zijn voornamelijk objectmodellen (passieve structuur). Gedrag, actieve structuur elementen en uitwerkingen zijn niet gegeven (soms zie je wel een relatie naar dergelijke objecten). Het modelleren van services en functies op de applicatie en infra lagen helpt overheidsorganisaties bij marktconsultatie, verwervingen en realisatie.

- 4. De referentiearchitectuur bevat ondersteunende begrippen en toelichtingen ter verduidelijking van de opgenomen objecten, patronen en de toepassing daarvan.

- 5. Op basis van de IAM referentiearchitectuur is het mogelijk om synergie te bereiken in architecturen en wijze van vastlegging met oog op eventuele lange termijn doelen (denkrichting: GDI / compacte overheid, etc).

- 6. De referentie architectuur is als totaalmodel bruikbaar voor verschillende visualisaties en 'heatmaps' om bruikbaar te zijn voor huidige, toekomstige en streef-architecturen. Modellen zijn niet alleen 'gestold' beschikbaar' op noraonline maar ook in deelbare/herbruikare formaten (kan een puzzel zijn).

IAM binnen de totale NORA referentie architectuur op het niveau van Enterprise Architectuur, dat is deels nog een zoektocht !

Onze huidige inzichten zijn daartoe aangegeven.

IAM voor burgers en medewerkers[bewerken]

Traditioneel zijn er voor IAM twee soorten inrichtingen ontstaan. Eén voor de klantkant (burgers, bedrijven e.d.) en één voor de medewerkers van de organisaties die diensten verlenen aan de klanten. In de praktijk zien we dat de klanten steeds meer betrokken worden in de afhandeling of realisatie van een dienst. Dit zorgt ervoor dat klanten ook in de "backoffice systemen" toegang gaan krijgen.

Bij de overheid zie je deze tweedeling ook. Enerzijds het IAM voor de ambtenaren en anderzijds het IAM voor burgers en bedrijven. Doordat veel wet- en regelgeving in Nederland gericht is op de rollen van mensen, zoals ambtenaar of burger of ondernemer, kan IAM momenteel amper anders ingericht worden dan met zo'n tweedeling.

Denk maar aan het gebruik van een BSN als unieke identificatie voor een burger bij contacten met de overheid: die BSN mag niet worden gebruikt voor identificatie van de ambtenaren en ook mogen private bedrijven die BSN niet gebruiken voor haar medewerkers.

Federatief IAM voor samenwerkende organisaties[bewerken]

Als een organisatie de genoemde aspecten van IAM heeft ingevoerd, dan is het mogelijk om de samenwerking met andere organisaties (waar ook ter wereld) vorm te geven via een federatie van IAM. Federatie heeft vaak voordelen t.o.v. fusies of andere verdergaande vormen van samenwerking, met name doordat de betrokken organisaties de eigen autonomie daarbij kunnen behouden.

Voor een Federatie is randvoorwaardelijk dat een vertrouwensrelatie wordt verkregen en behouden tussen de betrokken partijen. Generieke diensten (al dan niet geleverd door verschillende partijen), zoals van Identiteiten Service Providers (IsP's), Authenticatie Service Providers (AuthsP's), Autorisatie (AsP's) en Attribuut Service Providers (AttsP's), kunnen de werking van Federatief IAM sterk verbeteren.

Zie voor verdere uitleg: Patroon voor federatie van identity management

Ontwikkelingen waar IAM in de toekomst binnen moet passen[bewerken]

Bij het inrichten van IAM voor jouw organisatie is het goed om rekening te houden met Nationale en wereldwijde ontwikkelingen.

De Visie op IAM geeft daar inzicht in.

Normen en waarden voor IAM voor medewerkers[bewerken]

Identiteitenbeheer[bewerken]

- Is zicht op alle uitgegeven digitale identiteiten i.r.t. de bijbehorende medewerkers (mensen van vlees en bloed)?

- Is de Identiteitenregistratie actueel en volledig?

- bevat die alle doelgroepen (internen, externen, servicepersoneel, stagiairs)

- met een vastgestelde minimale persoonsgegevens-set

- Verlopen de processen van in-, door- en uitstroom volgens de opzet (Monitoring en Audit)?

- uiterlijk 1e werkdag geregistreerd

- mogelijkheid tot tussentijdse inactivering en re-activering

- uiterlijk laatste werkdag op non-actief gesteld

Normen:

- ISO/IEC 24760-1:2019 Identity Management

- voor Rijksoverheid: Gemeenschappelijk_Normenkader_Rijksoverheidbreed_IdM (PDF, 361 kB)

- AVG

Authenticatie(middelen)beheer[bewerken]

- Is zicht op welke authenticatiemiddelen mogen worden toegepast (beleid)?

- gebruikersnaam + wachtwoord

- tokens + pincode

- Heeft iedere medewerker (identiteit) tenminste 1 van die authenticatiemiddelen?

- Is Single-Sign-On zo maximaal mogelijk doorgevoerd? (zonder dat het leidt tot een te groot veiligheidsrisico)

- Verlopen de processen van verstrekken en intrekken van authenticatiemiddelen volgens de opzet (Monitoring en Audit)?

Normen:

- ISO/IEC 29115:2013 Authenticatie raamwerk

Bevoegdhedenbeheer[bewerken]

- Is zicht op welke medewerkers (identiteiten) welke bevoegdheden hebben?

- interne medewerkers

- externe medewerkers

- En welk niveau van screening / bevoegdheid die medewerkers (identiteiten) hebben?

- Is zicht op de (tijdelijke geldigheid van) bevoegdheden van die medewerkers (identiteiten)?

- Verlopen de processen van verstrekken en intrekken van bevoegdheden volgens de opzet (Monitoring en Audit)?

- volledig geautomatiseerd en met RBAC / ABAC

- of handmatig bij specifiek verzoek

Normen:

- ISO/IEC 29146:2016 Access Management

Machtigen[bewerken]

- Kunnen medewerkers elkaar machtigen om bepaalde acties / taken / functies uit te voeren? (met in achtname van functiescheiding)

- Worden machtigingen ook weer tijdig ingetrokken?

- Verlopen de processen van verstrekken en intrekken van machtigingen volgens de opzet (Monitoring en Audit)?

- volledig geautomatiseerd

- of handmatig bij specifiek verzoek

Normen:

- ISO/IEC 11889-1:2015 Trusted platform Architecture - vier delen

- ISO/IEC 9594-8:2020 Public-key and attribute certificate frameworks

Toegang verlenen[bewerken]

- Heeft iedereen tijdig toegang gekregen tot de juiste bedrijfsmiddelen?

- Is zicht op de uitzonderingen die zijn geweest? (niet tijdige toegang of onterechte toegang, tijdelijke toegang)

- Krijgen externe medewerkers -van leveranciers (service personeel) of partner-organisaties- via federatief IAM toegang? (of worden ze als “externe” medewerker opgevoerd in de Identiteitenregistratie?)

- Krijgen eigen medewerkers bij andere organisaties toegang via Federatief IAM?

- Verloopt het proces van toegang verlenen volledig geautomatiseerd en volgens de opzet?

- Zijn er geen bijzonderheden bij Audit & Logging?

Normen:

- ISO/IEC 29146:2016 Access Management