Authenticatie(middelen)beheer

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

Om binnen de overheid c.q. samenleving te komen tot meer eenduidige en gedeelde beelden inzake digitale authenticatie, is hier volgend een visie daarop gegeven, samen met uitleg van de relevante begrippen en een visualisatie en beschrijving van hun samenhang.

Wat verstaan we onder “authenticatie”?[bewerken]

Bij (overheids)organisaties in Nederland worden verschillende beschrijvingen van het begrip authenticatie gehanteerd, maar de strekking is grosso modo dezelfde:

- NORA - Het aantonen dat degene die zich identificeert ook daadwerkelijk degene is die zich als zodanig voorgeeft: ben je het ook echt? Authenticatie noemen we ook wel verificatie van de (digitale) identiteit.

- NIST - Het verifiëren van de identiteit van een gebruiker, proces of apparaat, vaak als een vereiste om toegang te verlenen tot een digitale dienst.

- Nictiz - "Bewijzen wie je bent”, behelst de controle of de gebruiker daadwerkelijk de persoon of entiteit is die deze beweert te zijn. Dit kan door middel van iets wat een gebruiker weet (bijvoorbeeld een wachtwoord), heeft (zoals een reisdocument) of is (zoals vingerafdrukken).

De authenticatie kan op basis van meerdere factoren uitgevoerd worden (multifactor). We onderkennen hierbij het volgende:

- Iets dat je weet, bijvoorbeeld je pincode

- Iets dat je hebt, bijvoorbeeld een token

- Iets dat je bent, bijvoorbeeld irisherkenning en gelaatsherkenning

Het authenticatieproces op hoofdlijnen[bewerken]

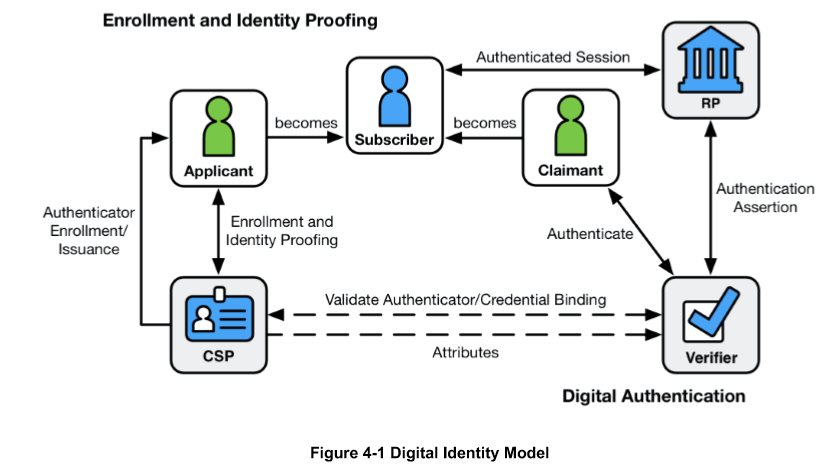

Onderstaande overzicht van het NIST geeft het authenticatieproces helder weer en omvat de relevante onderdelen van het kader van IAM:

- Een aangeboden digitale dienst

- Een gebruiker die de dienst wil afnemen en beweert een bepaalde persoon te zijn

- Een authenticatiemiddel waarmee de identiteit van de gebruiker kan worden geverifieerd

- De identiteiten-registratie waartegen wordt geverifieerd

Bron NIST

Toelichting op het proces:

Vastgesteld wordt dat een subject (Applicant) die toegang probeert te krijgen tot een digitale dienst, in bezit is van -en de controle heeft over- een authenticatiemiddel (Authenticator) die aan een digitale identiteit (Credentials) is gekoppeld. Een dienstafnemer (Subscriber) wordt een Claimant genoemd wanneer hij of zij zich moet authenticeren bij een Verifier. Hierbij onderkennen we de volgende stappen:

- De Claimant bewijst het bezit en de controle van het authenticatiemiddelen aan de Verifier door middel van een authenticatieprotocol.

- De Verifier werkt samen met de CSP om de Credentials van de Subscriber te verifiëren die zijn of haar identiteit aan het authenticatiemiddel bindt en om optioneel attributen van de Claimant te verkrijgen.

- De CSP of Verifier geeft een verklaring over de Subscriber aan de dienstaanbieder (Relying party), die de informatie in de verklaring kan gebruiken om een autorisatiebeslissing te nemen.

- Nadat de cliamant geautoriseerd is door de Relying Party wordt de dienstafnemer een Subscriber. Er is een geauthentiseerde sessie tot stand gebracht tussen de dienstafnemer (Subscriber) en de dienstaanbieder (Relying Party). De sessie zorgt ervoor dat de dienstafnemer niet opnieuw hoeft in te loggen (als de dienstaanbieder daar niet expliciet om vraagt).

Toelichting van de gebruikte termen (EN/NL):

Applicant (dienstafnemer): Een subject waarvoor op basis van de (afgesproken minimale) bewijslast een digitale identiteit wordt aangemaakt. Een applicant wordt voor een CSP een subscriber nadat deze de identiteit van de applicant heeft vastgesteld en geregistreerd.

Authenticator (authenticatiemiddel): Iets dat de claimant bezit en controle over heeft om de identiteit te kunnen laten authenticeren. Dit wordt ook wel een token genoemd.

Authentication assertion (authenticatieverklaring): Een gestandaardiseerd elektronisch bericht (conform koppelvlakspecificaties) opgesteld en ondertekend door een authenticatiedienst, ten behoeve van en versleuteld voor een ontvangende partij. De authenticatiedienst verklaart daarmee dat hij een dienstafnemer succesvol heeft geauthenticeerd als de meegeleverde versleutelde identiteit/pseudoniem volgens eisen die het normenkader stelt aan betreffende betrouwbaarheidsniveau voor een bepaalde handeling of dienst.

Betrouwbaarheidsniveau:De mate van zekerheid die over de identiteit van een dienstafnemer gegeven kan worden bij gebruik van zijn authenticatiemiddel.

Claimant (dienstafnemer):Een subject waarvan de identiteit moet worden geverifieerd met behulp van één of meer authenticatieprotocollen.

Credential: Een object of gegevensstructuur die op autoritatieve wijze een identiteit (identifier(s) en (eventueel) attributen) koppelt aan ten minste één authenticator waarover de subscriber beschikt en controle over heeft.

Credential Service Provider (CSP):Een vertrouwde entiteit die aan de subscriber één of meer authenticators uitgeeft of registreert en elektronische credentials aan subscribers uitgeeft.

Dienstafnemer:Een partij die Elektronische Toegangsdiensten gebruikt om een dienst af te nemen bij een dienstverlener. Zie ook claimant (partij die geauthenticeerd wordt), subscriber (partij die een authenticatiemiddel gebruikt) en applicant (partij waarvan de identiteit wordt geverifieerd en een authenticatiemiddel van een CSP ontvangt).

Digitale identiteit: De unieke representatie van een subject (fysieke entiteit) die betrokken is bij een online transactie. Een digitale identiteit is altijd uniek in de context van een dienst, maar hoeft niet per se het subject in alle contexten eenduidig te identificeren.

Identity proofing (bewijslast): Stelt vast dat een subject daadwerkelijk is wie zij beweren te zijn. Een CSP verzamelt, valideert en verifieert informatie over een persoon. De bewijslast bepaald mede het betrouwbaarheidsniveau van een geauthenticeerde digitale identiteit.

Relying party (dienstverlener): Een Relying party (RP) is een rol die elektronische diensten aanbiedt aan dienstafnemers waarvoor authenticatie voorwaardelijk is.

Sessie: Een sessie zorgt ervoor dat een dienstafnemer niet voor iedere handeling hoeft in te loggen. Een sessie heeft een maximale levensduur. Als een authenticatiemiddel wordt geblokkeerd (bijvoorbeeld bij verlies of geconstateerd misbruik) dan heeft dit vaak geen effect op nog lopende sessies. De geldigheidsduur van een sessie moet dus weloverwogen gekozen worden.

Subscriber (dienstafnemer): Een partij die een credential of authenticator van een CSP heeft ontvangen. Nadat de Claimant is geautoriseerd kan de dienstafnemer als Subscriber de dienst afnemen.

Token:Met een token kunnen vaak nieuwe sessies worden gestart zolang het token geldig is. En token is net als een sessie aan een maximum gebonden. Gedurende de geldigheid van de sessie en het token wordt niet opnieuw gecontroleerd of de claimant wel beschikt over de benodigde credentials tenzij de dienstaanbieder dit vereist.

Verifier: Een entiteit die de identiteit van de claimant verifieert door het bezit en de controle van de claimant van één of twee authenticators te verifiëren met behulp van een authenticatieprotocol. Om dit te doen moet de verifier mogelijk ook de credentials valideren die de authenticator (s) met de identifier van de subscriber verbindt.

Overheidsorganisaties die authenticatiemiddelen uitgeven[bewerken]

In het algemeen geven alle (overheids)organisaties kantoor-automatiseringsaccounts uit voor de eigen medewerkers. In dit geval bedoelen we echter authenticatiemiddelen voor burgers. De onderstaande tabel geeft een voorbeeld en is niet volledig.

| Middel | Beheerder | Meer informatie |

|---|---|---|

| DigiD | Logius | DigiD op website Logius |

Private partijen die authenticatiemiddelen uitgeven[bewerken]

Er zijn wereldwijd zeer veel organisaties die (eigen) authenticatiemiddelen uitgeven, zodat je bij hun "Mijn-domein" kunt inloggen en van hun dienstverlening gebruik kan maken. Denk aan partijen als Microsoft, Google, Amazon, Bol.com e.d., maar ook aan een theater, bioscoop of sportvereniging. Een voorbeeld in Nederland zijn de diverse inlogmiddelen van de banken. Deze inlogmiddelen 'verenigen' zich in iDIN; iDIN is de ontwikkeling van een privaat scheme ofwel privaat stelsel voor inlogmiddelen van banken.

| Scheme | Beheerder | Meer informatie |

|---|---|---|

| iDIN | diverse banken | informatie aangesloten banken |

Publiek / Private stelsels van afspraken over authenticatie(middelen)[bewerken]

Logius beheert de voorziening DigiD en geeft daartoe authenticatiemiddelen aan burgers uit. Daarnaast beheert Logius stelsels voor authenticatie waarbij private partijen authenticatiemiddelen uitgeven aan bedrijven (eHerkenning) en burgers (Idensys). De partijen die deelnemen aan het stelsel moeten voldoen aan de afspraken die in het stelsel zijn gemaakt, oa op gebied van organisatie, toezicht, techniek, veiligheid en privacy. Het doel is betrouwbare authenticatie en verstrekking van identiteitsinformatie aan overheidspartijen en organisaties. De afspraken zijn beschreven in het Afsprakenstelsel Elektronische Toegangsdiensten (https://afsprakenstelsel.etoegang.nl/display/as/Startpagina)

Met de komst de Europese eIDAS verordening vindt standaardisatie plaats van de eIDAS betrouwbaarheidsniveaus Substantieel en Hoog. Nederland is zich aan het voorbereiden om daaraan te voldoen. In concept-wetgeving die in consultatie is geweest, zijn regels in de (uniforme) set van eisen neergelegd. Een nieuwe versie van deze regels is in ontwikkeling en worden de 'Beleidsregels eID' genoemd. Naar verwachting zullen deze Beleidsregels eID verwijzen naar de eIDAS betrouwbaarheidsniveaus Substantieel en Hoog. Niet alleen private maar ook overheidspartijen die authenticatie(middelen) verzorgen, zoals DigiD, zullen voor deze eIDAS betrouwbaarheidsniveaus aan deze Beleidsregels eID moeten voldoen.

Tot slot wordt ook PKI-Overheid genoemd als stelsel voor de uitgifte van PKI certificaten door private partijen; deze PKI-O certificaten worden ook voor authenticatie gebruikt.

| Stelsel | Beheerder stelsel | Uitgifte middelen |

|---|---|---|

| Idensys | Logius idensys | leveranciers inlogmiddelen |

| eHerkenning | Logius eHerkenning | leveranciers eHerkenning |

| PKIoverheid | Logius PKIOverheid | cert.pkioverheid.nl |

Betrouwbaarheidsniveau’s van authenticatiemiddelen[bewerken]

Welk betrouwbaarheidsniveau in welke situatie gebruikt moet worden staat beschreven in de handreiking (pdf) van Forum Standaardisatie

In de praktijk zien we dat in elk geval de volgende, van elkaar verschillende, betrouwbaarheidsniveaus worden gebruikt:

- DigiD: Basis, Midden, Substantieel Logius, detailinformatie

- eIDAS verordening: Laag, Substantieel en Hoog eur-lex.europa.eu

- eHerkenning: EH1, EH2, EH2+, EH3 en EH4. eHerkenning betrouwbaarheidsniveaus

- eHerkenning irt eIDAS afsprakenstelsel etoegang betrouwbaarheidsniveaus

In de eIDAS Verordening is een Europese afspraak opgenomen om de betrouwbaarheidsniveaus te standaardiseren. Nederland is zich aan het voorbereiden om daaraan te voldoen. Voor de concept-wetgeving die in consultatie is geweest, zijn regels in de uniforme set van eisen neergelegd. Een nieuwe versie van deze regels is binnenkort te verwachten en worden de “Beleidsregels eID” genoemd. Naar verwachting zullen de Beleidsregels eID verwijzen naar de regels en kwaliteitsnormen van eIDAS.

Met welke bestaande authenticatiemiddelen worden momenteel digitale identiteiten van de BRP geverifieerd?[bewerken]

Het Rijksinstituut voor Identiteitsgegevens kent digitale identiteiten toe aan mensen in hun rol als Nederlands staatsburger of buitenlander. Zo'n digitale identiteit wordt afgeleid uit de menselijke attributen (naam, geboortedatum e.d.) en gedragingen. In de Basisregistratie Personen (BRP) zijn al die gegevens opgenomen (zie ook Identiteitenbeheer).

Het antwoord op deze vraag is tweeledig, er is een verschil tussen een publiek en privaat authenticatiemiddel. Een publiek authenticatiemiddel wordt uitgegeven door de overheid en een privaat digitaal authenticatiemiddel is een authenticatiemiddel dat door het bedrijfsleven (private partijen) is uitgegeven. Authenticatiemiddelen die (ook) bedoeld zijn voor gebruik bij de overheid moeten voldoen aan eisen die de overheid stelt. Deze eisen worden tegenwoordig als wettelijke regelingen vastgelegd en gelden voor zowel publieke als private middelen; omdat dan meerdere uitgevende publieke en private partijen aan dezelfde eisen moeten voldoen wordt van een stelsel gesproken. Voor de niveaus Substantieel en Hoog zijn inmiddels Europees geldende eiDAS afspraken gemaakt waaraan voldaan moet worden. Deze eisen betreffen ook controles bij uitgifte tegen een authentieke bron met (rechts)persoongegevens zoals de BRP (RvIG) en het NHR (Kvk) en vindt verificatie van een WID document plaats. Overigens, ook voor de niet eIDAS niveaus Laag en Midden van DigiD wordt controle tegen de BRP gedaan.

De impact van eIDAS op het authenticatieproces[bewerken]

Vanuit het gebruikersperspectief zal vrijwel geen wijziging optreden: mogelijk dat gebruikers enkel te maken krijgen met een extra WYF* keuze (en als het goed is daardoor geen extra authenticatiemiddelen vanuit andere landen hoeven aan te schaffen). Europese burgers en bedrijven kunnen bij alle Nederlandse organisaties in de publieke sector die een digitale dienst aanbieden inloggen met een door Europa erkend Nationaal inlogmiddel. De dienst moet voor dit inkomend verkeer verplicht aangeboden kunnen worden indien de dienst aan bepaalde criteria voldoet. Nederlandse burgers kunnen bij digitale diensten van overheidsdiensten binnen de EU (uitgaand verkeer) inloggen met het eigen aangemelde Nationale authenticatiemiddel. Het is niet verplicht dat het Nationale middel hiervoor gebuikt kan worden.

- Vaak verloopt toegang via een routeringsvoorziening / toegangsdienst. Deze zijn gekoppeld met meerdere authenticatiediensten. Een dienstafnemer geeft aan welke authenticatiemiddel / authenticatiedienst hij wenst te gebruiken middels de WYF (Where You From) keuze.

De dienstaanbieders zullen beperkte impact ervaren: de Nationale routeringsvoorziening (het eIDAS-koppelpunt) zal er voor zorgen dat dienstaanbieders één standaard koppelvlak hebben voor alle Europese burgers. Of de routeringsvoorziening ook het bedrijven-domein gaat ondersteunen is nog niet duidelijk. Meer informatie over eIDAS is te vinden op [1].

Authenticatie van wie (burger, ondernemer, etc)?[bewerken]

In Nederland is er nu een duidelijke verschil tussen een burger en vertegenwoordiger van een organisatie. Een burger gebruikt een publiek middel (DigiD) en de dienstaanbieder krijgt een BSN. Een vertegenwoordiger van een organisatie gebruikt een privaat middel (eHerkenningsmiddel) en de dienstaanbieder krijgt een pseudoniem en mogelijk een aantal attributen.

Een entiteit (persoon, organisatie, systeem) wordt geauthentiseerd en hiermee is er een bepaalde mate van zekerheid rond de digitale identiteit, dit is in de basis nu vaak een identifier (specifiek pseudoniem, BSN,..). Hoe deze basis verder wordt verreikt kan op vele manieren en is context afhankelijk. De digitale identiteit kan enkel een (betrouwbare) identifier zijn, maar afhankelijk van de context tevens verrijkt zijn met (betrouwbare) kenmerken uit één of meer bronnen. Een bron kan bijvoorbeeld een machtigingenregister zijn.

eHerkenning: Het onderscheiden organisatie(onderdelen) middels OIN en subOIN[bewerken]

Elke overheidsorganisatie die digitaal zaken doet kan een uniek Organisatie-identificatienummer (OIN, zie https://www.logius.nl/ondersteuning/organisatie-identificatienummer-oin/) krijgen. Het OIN is een uniek identificerend nummer dat gebruikt wordt door overheidspartijen of organisaties met een publieke taak in de digitale communicatie met andere publieke of private partijen. Dit nummer kunt u aanvragen bij Logius.

Voor entiteiten zonder rechtspersoonlijkheid is een subOIN aan te vragen, zoals voor:

- organisatieonderdelen

- specifieke voorzieningen

- samenwerkingsverbanden

Deze entiteiten zijn met het subOIN zelfstandig identificeerbaar en authenticeerbaar in het digitale berichtenverkeer.

Voor meer informatie over subOIN’s en OIN’s zie voorwaarden Digikoppeling https://www.logius.nl/fileadmin/logius/ns/diensten/digikoppeling/voorwaarden/170701_Voorwaarden_Digikoppeling.pdf Overigens is het gebruik van subOIN’s en OIN’s niet beperkt tot Digikoppeling en worden deze ook gebruikt bij PKI-Overheid en eHerkenning. Binnen de huidige versie van eHerkenning ofwel het eTD stelsel is het OIN of subOIN alleen in gebruik voor het identificeren van dienstaanbieders die aansluiten op het stelsel, en niet voor afnemers ofwel de gebruikers, zie ook https://afsprakenstelsel.etoegang.nl/display/as/Identificerende+kenmerken

eHerkenning: Gebruik door ambtenaren[bewerken]

Ook het ambtelijk apperaat kan gebruik maken van eherkenning. Er zijn echter een aantal verschillen ten opzichte van het bedrijfsleven:

De KvK kent voor elke overheidsorganisatie een inschrijving. De vertegenwoordoiging is vaak niet aan de KvK te ontlenen. Daar waar bij een reguliere KvK inschrijving de bevoegdheden per directielid staan beschreven, is het bij een overheidsorgaan vaak "de minister"of "de burgermeester". Daarnaast kennen overheidsorganen vaak geen vestigingen, maar vaker verzamelgebouwen waar verschillende diensten gehuisvest zijn. Binnen het normenkader van eherkenning zijn hier oplossingen voor gerealiseerd. Door de machtiging te valideren aan het openbare mandaatregister van het overheidsorgaan, is door het 'stelsel' controleerbaar wie welke vertegenwoordiging gebruikt. Hiermee is dezelfde fijnmazigheid gerealiseerd als in het bedrijfsleven.

De gemeente Den Haag gaat als volgt om met eHerkenningsmachtigen: Alle middelen worden verstrekt met volledige vertegenwoordiging (hoofdvestiging-niveau) en niemand is volledig / onbeperkt bevoegd. Deze taken worden uitgevoerd door een machtigingen-beheerder. In de praktijk betekent dit dat een medewerker rechtspositie een machtiging heeft om voor elke potentiële collega VOG- aanvragen te initiëren, maar ook niets anders dan dat. Alléén medewerkers van de GGD mogen de kinderopvangregisters van DUO raadplegen. De formele mandaathouder legt schriftelijk vast welke medewerkers in zijn of haar naam de elektronische vertegenwoordiging mogen gebruiken. Dit besluit wordt door de machtigingen-beheerder gebruikt om de machtiging toe te kennen. In de praktijk hebben we slechts een zeer klein aantal dienstafnemers die zich binnen meerdere organisatie-eenheden bevinden, het merendeel van de aangeboden diensten laat zich redelijk vertalen naar zeer specifieke onderdelen.

Nuttige linkjes voor authenticatie[bewerken]

- Toekomstbeeld en het Nationale kader waarbinnen we authenticatie beschouwen: Identity & Access Management (IAM)

- Hergebruik van authenticatie: Patroon voor single sign-on

- Beheersmaatregelen voor authenticatie

- Door VKA is, in opdracht van BZK, eind 2017 een rapport over publieke authenticatie uitgebracht.

- Vanuit de Omgevingswet / Geonovum is een werkgroep gestart voor Authenticatie en Autorisatie om een Nederlands profiel voor OAuth op te stellen, zodat deze op de Pas-toe-of-leg-uit lijst kan worden opgenomen. Frank Terpstra trekt dit. Zie ook de nieuwsbrief en de werkversie van het NL profiel van OAuth.

- Door het CIP is een handleiding (pdf) opgesteld voor email-authenticatie.

- NIST digital identity model (pdf)

- FIDO W3C web authentication

- Zorg MedMij

- Nictiz