BIO Thema-uitwerking Softwarepakketten

|

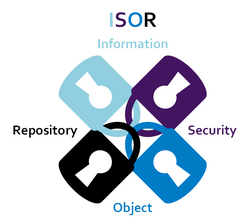

Dit Normenkader is deel van ISOR.

| ||||||||||||

De BIO Thema-uitwerking Softwarepakketten, hierna genoemd normenkader, is opgesteld door Wiekram Tewarie (Uitvoeringsinstituut Werknemersverzekeringen (UWV)) en Jaap van der Veen (Centrum Informatiebeveiliging en Privacybescherming (CIP)). De opdrachtgever is de directeur CIP. Professionals uit het CIP-netwerk en het CIP-kernteam hebben versie 1.0 gereviewd. Het CIP-kernteam heeft versie 1.0 en 1.2 van dit normenkader gereviewd. Zodoende valt dit normenkader in het regime ‘becommentarieerde praktijk’.

Considerans

CIP-producten steunen op kennis van professionals uit verschillende organisaties actief in het CIP-netwerk, zowel uit de overheid als de markt. Opmerkingen en aanvullingen kun je melden op cip-overheid.nl/contact.

Leeswijzer

Voorafgaand aan het beleidsdomein, uitvoeringsdomein en control-domein, de kern van dit thema, heeft elke BIO Thema-uitwerking een inleiding met een standaard paragraafindeling.

De volgende leeswijzer geldt voor dit normenkader:

- Voor de aanduiding van personen wordt de mannelijke vorm aangehouden (hij/hem/zijn) ongeacht het geslacht.

- De controls, hierna genoemd criteria, en maatregelen, hierna genoemd normen, vermeld in dit normenkader zijn in het beleids-, uitvoerings- en control-domein georganiseerd, waarmee ze bij de overeenkomstige functionarissen kunnen worden geadresseerd. Deze functionarissen zijn niet benoemd omdat dit organisatie-afhankelijk is.

- Van best practices (open standaarden al dan niet toegankelijk met een licentie), zijn de meest actuele versies afgekort vermeld, tenzij de actuele versie niet toereikend is.

- Voor een overzicht van alle gebruikte best practices, afkortingen en begrippen en een generieke toelichting op de opzet van de thema-uitwerkingen, zie de Structuurwijzer BIO Thema-uitwerkingen.

Binnen dit normenkader

Inleidende teksten

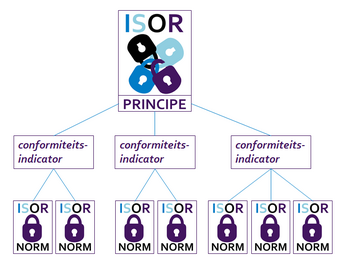

Relatie tussen principes en onderliggende normen

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Indelingen binnen BIO Thema-uitwerking Softwarepakketten

Alle onderdelen van BIO Thema-uitwerking Softwarepakketten zijn ingedeeld volgens de SIVA-methodiek. Dat betekent dat alle principes en onderliggende normen zijn ingedeeld in één van drie beveiligingsaspecten: Beleid (B), Uitvoering (U) of Control (C). Binnen normenkaders die geheel volgens de SIVA-methodiek zijn opgesteld, herken je bovendien een tweede indeling, in de invalshoeken Intentie (I) of Functie (F) of Gedrag (G) of Structuur (S). Deze indeling heeft binnen SIVA tot doel om lacunes te ontdekken in de objectanalyse die leidt tot normen. Voor De Privacy Baseline en Grip op Secure Software Development geldt een uitzondering. Daar heeft de invalshoek geen rol gespeeld bij de samenstelling van het 'normenkader'.

De principes en onderliggende normen van BIO Thema-uitwerking Softwarepakketten zijn op basis hiervan in een aantal overzichten gezet:

Principes uit BIO Thema-uitwerking Softwarepakketten

Beleid (principes)

export principes Beleid als csv

| ID | Principe | Criterium |

|---|---|---|

| SWP_B.01 | Verwervingsbeleid softwarepakketten | Voor het verwerven van software behoren regels te worden vastgesteld en op verwervingsactiviteiten binnen de organisatie te worden toegepast. |

| SWP_B.02 | Informatiebeveiligingsbeleid voor leveranciersrelaties | Met de leverancier behoren de informatiebeveiligingseisen en een periodieke actualisering daarvan te worden overeengekomen. |

| SWP_B.03 | Exit-strategie softwarepakketten | In de overeenkomst tussen de klant en leverancier behoort een exit-strategie te zijn opgenomen, waarbij zowel een aantal bepalingen over exit zijn opgenomen, als een aantal condities die aanleiding kunnen geven tot een exit. |

| SWP_B.04 | Bedrijfs- en beveiligingsfuncties | De noodzakelijke bedrijfs- en beveiligingsfuncties binnen het veranderingsgebied behoren te worden vastgesteld met organisatorische en technisch uitgangspunten. |

| SWP_B.05 | Cryptografie Softwarepakketten | Ter bescherming van de communicatie en opslag van informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| SWP_B.06 | Beveiligingsarchitectuur | De klant behoort het architectuurlandschap in kaart te hebben gebracht waarin het softwarepakket geïntegreerd moet worden en beveiligingsprincipes te hebben ontwikkeld. |

Uitvoering (principes)

export principes Uitvoering als csv

| ID | Principe | Criterium |

|---|---|---|

| SWP_U.01 | Levenscyclusmanagement softwarepakketten | De leverancier behoort de klant te adviseren met marktontwikkelingen en kennis van (de leeftijd van) applicaties en technische softwarestack over strategische ontwikkeling en innovatieve keuzes voor het ontwikkelen en onderhouden van informatiesystemen in het applicatielandschap. |

| SWP_U.02 | Beperking wijziging softwarepakket | Wijzigingen aan softwarepakketten behoren te worden ontraden, beperkt tot noodzakelijke veranderingen en alle veranderingen behoren strikt te worden gecontroleerd. |

| SWP_U.03 | Bedrijfscontinuïteit | De leverancier behoort processen, procedures en beheersmaatregelen te documenteren, te implementeren en te handhaven. |

| SWP_U.04 | Input-/output-validatie | Het softwarepakket behoort mechanismen te bevatten voor normalisatie en validatie van invoer en voor schoning van de uitvoer. |

| SWP_U.05 | Sessiebeheer | Sessies behoren authentiek te zijn voor elke gebruiker en behoren ongeldig gemaakt te worden na een time-out of perioden van inactiviteit. |

| SWP_U.06 | Gegevensopslag | Te beschermen gegevens worden veilig opgeslagen in databases of bestanden, waarbij zeer gevoelige gegevens worden versleuteld. Opslag vindt alleen plaats als noodzakelijk. |

| SWP_U.07 | Communicatie | Het softwarepakket past versleuteling toe op de communicatie van gegevens die passend bij het classificatieniveau is van de gegevens en controleert hierop. |

| SWP_U.08 | Authenticatie | Softwarepakketten behoren de identiteiten van gebruikers vast te stellen met een mechanisme voor identificatie en authenticatie. |

| SWP_U.09 | Toegangsautorisatie | Het softwarepakket behoort een autorisatiemechanisme te bieden. |

| SWP_U.10 | Autorisatiebeheer | De rechten die gebruikers hebben binnen een softwarepakket (inclusief beheerders) zijn zo ingericht dat autorisaties kunnen worden toegewezen aan organisatorische functies en scheiding van niet verenigbare autorisaties mogelijk is. |

| SWP_U.11 | Logging | Het softwarepakket biedt signaleringsfuncties voor registratie en detectie die beveiligd zijn ingericht. |

| SWP_U.12 | Application Programming Interface (API) | Softwarepakketten behoren veilige API’s te gebruiken voor import en export van gegevens. |

| SWP_U.13 | Gegevensimport | Softwarepakketten behoren mechanismen te bieden om niet-vertrouwde bestandsgegevens uit niet-vertrouwde omgevingen veilig te importeren en veilig op te slaan. |

Control (principes)

export principes Control als csv

| ID | Principe | Criterium |

|---|---|---|

| SWP_C.01 | Evaluatie leveranciersdienstverlening | De klant behoort regelmatig de dienstverlening van softwarepakketleveranciers te monitoren, te beoordelen en te auditen. |

| SWP_C.02 | Versiebeheer softwarepakketten | Wijzigingen aan het softwarepakket binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| SWP_C.03 | Patchmanagement softwarepakketten | Patchmanagement behoort procesmatig en procedureel uitgevoerd te worden, dat tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden van de gebruikte code, zodat zo snel mogelijk de laatste (beveiligings-)patches kunnen worden geïnstalleerd. |

Onderliggende normen

ℹ️Toon uitleg relaties themaprincipe, conformiteitindicator en norm

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Beleid (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| SWP_B.01.01 | Regels | In het verwervingsbeleid voor softwarepakketten zijn regels vastgesteld die bij de verwerving van softwarepakketten in acht dienen te worden genomen. De regels kunnen onder andere betrekking hebben op:

| Regels voor beleid bij verwerving softwarepakketten |

| SWP_B.01.02 | Regels | De verwerving van een softwarepakket vindt plaats met een business case, waarbij verschillende toepassingsscenario’s worden overwogen:

| Verwerven softwarepakket met business case |

| SWP_B.01.03 | Regels | Verwerving van een softwarepakket vindt plaats met een functioneel ontwerp, waarin de beoogde functionele en niet-functionele requirements zijn uitgewerkt in een op te stellen softwarepakket van eisen en wensen. | Verwerven softwarepakket met functioneel ontwerp |

| SWP_B.01.04 | Regels | Leveranciers zijn ISO 27001-gecertificeerd. | Leveranciers zijn gecertificeerd |

| SWP_B.02.01 | Informatiebeveiligingseisen | De overeenkomsten en documentatie omvatten afspraken over:

| Overeenkomsten en documentatie omvatten afspraken |

| SWP_B.03.01 | Bepalingen | De klant legt in de overeenkomst bepalingen over exit vast dat:

| Vastleggen exit-bepalingen in overeenkomst |

| SWP_B.03.02 | Condities | De klant kan, buiten het verstrijken van de contractperiode, besluiten over te gaan tot exit wanneer sprake is van aspecten die gerelateerd zijn aan:

| Besluiten over te gaan tot exit |

| SWP_B.04.01 | Bedrijfs- en beveiligingsfuncties | Bij de afleiding van de bedrijfsfuncties worden stakeholders uit het veranderingsgebied betrokken. | Betrekken stakeholders bij afleiden bedrijfsfuncties |

| SWP_B.04.02 | Bedrijfs- en beveiligingsfuncties | Voor het afleiden van bedrijfs- en beveiligingsfuncties worden formele methoden voor een gegevensimpactanalyse toegepast, zoals een (Business Impact Analyse) BIA en Data Protection Impact Assessment (DPIA) en wordt rekening gehouden met het informatieclassificatie-beleid. | Toepassen methoden voor gegevensimpactanalyse |

| SWP_B.04.03 | Bedrijfs- en beveiligingsfuncties | Het softwarepakket dekt de eisen van de organisatie zodanig dat geen maatwerk noodzakelijk is. Wanneer de functionaliteit door een SaaS (Software as a Service)-leverancier wordt aangeboden via een app-centre, dan wordt het volgende onderzocht en overeengekomen:

| Afdekken organisatie-eisen voor softwarepakketten |

| SWP_B.04.04 | Bedrijfs- en beveiligingsfuncties | Het softwarepakket biedt de noodzakelijke veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties, bij voorkeur gerelateerd aan open standaarden. | Bieden veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties |

| SWP_B.04.05 | Bedrijfs- en beveiligingsfuncties | De documentatie van het softwarepakket beschrijft alle componenten voor de beveiligingsfuncties die ze bevatten. | Beschrijven componenten voor beveiligingsfuncties |

| SWP_B.05.01 | Communicatie en opslag | Communicatie en opslag van informatie door softwarepakketten is passend bij de classificatie van de gegevens, al dan niet beschermd door versleuteling. | Passende gegevensclassificatie bij informatiecommunicatie en -opslag |

| SWP_B.05.02 | Cryptografische beheersmaatregelen | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| Uitwerken cryptografiebeleid |

| SWP_B.06.01 | Architectuurlandschap | De beveiligingsarchitectuur ondersteunt een bedrijfsbreed proces voor het implementeren van samenhangende beveiligingsmechanismen en tot stand brengen van gemeenschappelijke gebruikersinterfaces en Application Programming Interfaces (API’s), als onderdeel van softwarepakketten. | Ondersteunen proces voor beveilgingsmechnismen |

| SWP_B.06.02 | Beveiligingsprincipes | Er zijn beveiligingsprincipes voorgeschreven waaraan een te verwerven softwarepakket getoetst moet worden, zoals:

| Voorschrijven beveiligingsprincipes |

Uitvoering (normen)

export normen Uitvoering als csv

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| SWP_U.01.01 | Adviseren | Tussen de leverancier en klant is een procedure afgesproken voor het tijdig actualiseren/opwaarderen van verouderde softwarepakketten uit de technische stack. | Afspreken procedure voor tijdig actualiseren verouderde software |

| SWP_U.01.02 | Strategische ontwikkeling | De leverancier onderhoudt een registratie van de gebruikte softwarestack. Hierin is de vermelding van de uiterste datum dat ondersteuning plaatsvindt opgenomen, waardoor inzicht bestaat in de door de leverancier ondersteunde versies van de software. | Onderhouden registratie gebruikte softwarestack |

| SWP_U.01.03 | Innovatieve | Technologische innovaties van softwarepakketten worden aan de klant gecommuniceerd en de toepassing daarvan wordt afgestemd met de klant voor implementatie. | Communiceren technologische innovaties van softwarepakketten |

| SWP_U.02.01 | Wijzigingen | Bij nieuwe softwarepakketten en bij wijzigingen op bestaande softwarepakketten moet een expliciete risicoafweging worden uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen, uitgaande van de Baseline Informatiebeveiliging Overheid (BIO). | Uitvoeren expliciete risicoafweging bij nieuwe software |

| SWP_U.02.02 | Wijzigingen | Wijzigingen in, door leveranciers geleverde, softwarepakketten worden, voor zover mogelijk en haalbaar, ongewijzigd gebruikt. | Ongewijzigd gebruiken gewijzigde softwarepakketten |

| SWP_U.02.03 | Gecontroleerd | Indien vereist worden de wijzigingen door een onafhankelijke beoordelingsinstantie getest en gevalideerd (dit geldt waarvoor mogelijk ook voor software in de cloud). | Testen en valideren van wijzigingen |

| SWP_U.03.01 | Procedures | Een adequate risicobeheersing bij de klant impliceert een voorbereiding op het voor korte of lange termijn wegvallen van leveranciersondersteuning:

| Adequate risicobeheersing |

| SWP_U.03.02 | Handhaven | De data behorende bij het softwarepakket en de beoogde bedrijfsmatige bewerking van de gegevens kan worden hersteld binnen de overeengekomen maximale uitvalsduur. | Herstellen data softwarepakket en bedrijfsmatige bewerking gegevens |

| SWP_U.03.03 | Handhaven | Periodiek wordt de beoogde werking van de disaster recovery herstelprocedures in de praktijk getest. Met cloud-leveranciers worden continuïteitsgaranties overeengekomen. | Testen werking herstelprocedures voor disaster recovery |

| SWP_U.04.01 | Normalisatie | Het softwarepakket zorgt dat de invoer in een gestandaardiseerde vorm komt, zodat deze herkend en gevalideerd kan worden. | Zorgen voor gestandaardiseerde vorm |

| SWP_U.04.02 | Validatie | Foute, ongeldige of verboden invoer wordt geweigerd of onschadelijk gemaakt. Het softwarepakket (of Software as a Service (SaaS)) voert deze controle van de invoer uit aan de serverzijde en vertrouwt niet op maatregelen aan de clientzijde. | Weigeren foute, ongeldige of verboden invoer |

| SWP_U.04.03 | Validatie | Het softwarepakket (of Software as a Service (SaaS)) valideert alle invoer die de gebruiker aan het softwarepakket verstrekt. | Valideren verstrekte invoer aan softwarepakket |

| SWP_U.04.04 | Validatie | Binnen het softwarepakket zijn beveiligingsmechanismen ingebouwd om bij import van gegevens, zogenaamde ‘ingesloten’ aanvallen te detecteren. | Ingebouwde mechnismen om aanvallen te detecteren |

| SWP_U.04.05 | Schoning | Alle uitvoer wordt naar een veilig formaat geconverteerd. | Uitvoer naar veilig formaat converteren |

| SWP_U.05.01 | Authentiek | Softwarepakketten hergebruiken nooit sessie-tokens in URL-parameters of foutberichten. | Niet hergebruiken token-sessies |

| SWP_U.05.02 | Authentiek | Softwarepakketten genereren alleen nieuwe sessies met een gebruikersauthenticatie. | Genereren nieuwe sessie met gebruikersauthenticatie |

| SWP_U.05.03 | Time-out | Sessies hebben een specifiek einde en worden automatisch ongeldig gemaakt wanneer:

| Automatisch ongeldig maken sessies |

| SWP_U.06.01 | Te beschermen gegevens | De opdrachtgever specificeert de classificatie van gegevens. | Specificeren gegevensclassificatie |

| SWP_U.06.02 | Te beschermen gegevens | Indien van een gegeven niet de classificatie van vertrouwelijkheid is vastgesteld, wordt het gegeven per default veilig opgeslagen. | Per default velig opslaan gegeven |

| SWP_U.06.03 | Versleuteld | Het softwarepakket voorkomt dat wachtwoorden in leesbare vorm worden opgeslagen door gebruik van hashing in combinatie met salts en minimaal 10.000 rounds of hashing. | Voorkomen opslag wachtwoorden in leesbare vorm |

| SWP_U.06.04 | Versleuteld | Gegevens worden door het softwarepakket deugdelijk versleuteld opgeslagen met passende standaarden voor cryptografie, tenzij door de gegevenseigenaar is gedocumenteerd dat dit niet noodzakelijk is. Cryptografische toepassingen voldoen aan passende standaarden. | Versleuteld opslaan van gegevens met cryptografiestandaarden |

| SWP_U.06.05 | Noodzakelijk | Te beschermen gegevens worden door het softwarepakket alleen opgeslagen als dat nodig is voor het doel en voor de kortst mogelijke tijd, zijnde de kortste periode tussen het vervullen van de toepassing en de door wet- of regelgeving verplichte periode. | Opslag gegevens als nodig voor doel en korste tijd |

| SWP_U.07.01 | Versleuteling | Cryptografische toepassingen voldoen aan passende standaarden. | Voldoen aan passende standaarden |

| SWP_U.07.02 | Versleuteling | Het platform waarop het softwarepakket draait, zorgt voor de versleuteling van communicatie tussen de applicatieserver en webserver en tussen de applicatie en database. De webserver forceert versleuteling tussen de webserver en client. | Versleutelen communicatie tussen applicatie- en webserver |

| SWP_U.07.03 | Passend bij het classificatie-niveau | De opdrachtgever specificeert de classificatie van de gegevens die worden uitgewisseld en waarvoor versleuteling plaatsvindt. | Specificeren classificatie van uit te wisselen gegevens |

| SWP_U.07.04 | Controleert | Het softwarepakket zorgt waar mogelijk voor verificatie dat het certificaat:

| Zorgen voor certificaatverificatie |

| SWP_U.07.05 | Controleert | De versleutelde communicatie van het softwarepakket kan zodanig worden geconfigureerd, dat er geen terugval naar niet of onvoldoende versleutelde communicatie ontstaat. | Configureren versleutelde communicatie softwarepakket |

| SWP_U.08.01 | Mechanisme voor identificatie en authenticatie | De authenticiteit wordt bereikt bij het zekerstellen van de volgende twee activiteiten:

| Bereiken authenticiteit |

| SWP_U.08.02 | Mechanisme voor identificatie en authenticatie | De configuratie van de identificatie- en authenticatievoorziening waarborgt dat de geauthentiseerde persoon inderdaad de geïdentificeerde persoon is. | Waarborgen dat geauthentiseerde persoon de geïdentificeerde persoon is |

| SWP_U.08.03 | Mechanisme voor identificatie en authenticatie | Het inlogmechanisme is robuust tegen herhaaldelijke, geautomatiseerde of verdachte pogingen om wachtwoorden te raden (brute-forcing of password spraying en hergebruik van gelekte wachtwoorden). | Robuust zijn tegen wachtwoorden raden |

| SWP_U.09.01 | Autorisatiemechanisme | Het softwarepakket biedt mechanismen, waarmee gebruikers, overeenkomstig hun verleende rechten en rollen, alleen informatie met specifiek belang kunnen inzien en verwerken die ze nodig hebben voor de uitoefening van hun taak. | Bieden mechnismen om informatie in te zien en verwerken voor uitoefening taak |

| SWP_U.09.02 | Autorisatiemechanisme | Beheer(ders)functies van softwarepakketten worden extra beschermd, waarmee misbruik van rechten wordt voorkomen. | Beschermen beheer(ders)functies |

| SWP_U.10.01 | Autorisaties | De rechten voor toegang tot gegevens en functies in het softwarepakket zijn op een beheersbare wijze geordend, gebruik makend van autorisatiegroepen. | Ordenen rechten voor toegang tot gegevens en functies |

| SWP_U.10.02 | Scheiding van niet verenigbare autorisaties | Met taken, verantwoordelijkheden en bevoegdheden zijn verenigbare taken en autorisaties geïdentificeerd. | Identificeren verenigbare taken en autorisaties |

| SWP_U.11.01 | Registratie en detectie | In de architectuur van het softwarepakket zijn detectiemechanismen actief voor het detecteren van aanvallen. | Actief zijn van detectiemechanismen |

| SWP_U.11.02 | Registratie en detectie | De te registreren acties worden centraal opgeslagen. | Centraal opslaan te registreren acties |

| SWP_U.11.03 | Registratie en detectie | Er is vooraf bepaald wat te doen bij het uitvallen van loggingsmechanismen (alternatieve paden). | Bepalen acties bij uitval loggingsmechanismen |

| SWP_U.11.04 | Beveiligd | De (online of offline) bewaartermijn voor logging is vastgesteld en komt tot uitdrukking in de configuratie-instellingen van binnen het softwarepakket. | Vaststellen bewaartermijn voor logging |

| SWP_U.12.01 | Veilige API’s | Het softwarepakket maakt tijdens verwerking gebruik van veilige API’s op basis waarvan additionele gegevens uit externe bronnen kunnen worden ingelezen en verwerkt. | Gebruik maken van veilige API's tijdens verwerking |

| SWP_U.12.02 | Veilige API’s | Application Programming Interface (API)-URL’s geven geen gevoelige informatie, zoals de API-sleutel, sessie-tokens enz. weer. | Niet weergegeven van gevoelige informatie |

| SWP_U.12.03 | Veilige API's | Het softwarepakket maakt gebruik van veilige Application Programming Interfaces (API’s), die (automatisch) gebruikersdata scheiden van applicatiecode, waarmee injectie kwetsbaarheden zoals Structured Query Language (SQL) injection en Cross-Site Scripting (XSS) te voorkomen. | Gebruik maken van veilige API's die gebruikersdata scheiden |

| SWP_U.12.04 | Veilige API's | Het softwarepakket gebruikt veilige Application Programming Interfaces (API’s) die bufferlengtes controleren, waarmee kwetsbaarheden als Buffer- en Integer overflow worden voorkomen. | Veilige API's gebruiken |

| SWP_U.13.01 | Veilig te importeren en veilig op te slaan | Het softwarepakket biedt een flexibel quotummechanisme voor het importeren van gegevens uit externe bronnen. | Bieden flexibel quotummechanisme |

| SWP_U.13.02 | Veilig te importeren en veilig op te slaan | Binnen het softwarepakket zijn beveiligingsmechanismen ingebouwd om bij import van gegevens, ‘ingesloten’ aanvallen te detecteren. | Beveiligingsmechanismen inbouwen voor detectie ingesloten aanvallen |

| SWP_U.13.03 | Veilig te importeren en veilig op te slaan | Het softwarepakket accepteert geen extreem grote bestanden, die buffers of het werkgeheugen kunnen ‘overspoelen’ en daarmee een Denial-of-Service (DoS)-aanval kunnen veroorzaken. | Geen grote bestanden accepteren |

| SWP_U10.03 | Scheiding van niet verenigbare autorisaties | Er bestaat een proces voor het definiëren en onderhouden van de autorisaties. | Proces voor definiëren en onderhouden van autorisaties |

Control (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| SWP_C.01.01 | Monitoren | De mate waarin de leveranciersovereenkomsten worden nageleefd, wordt geverifieerd. | Verifiëren mate van naleving leveranciersovereenkomsten |

| SWP_C.01.02 | Beoordelen | De door leveranciers opgestelde rapporten over de dienstverlening worden beoordeeld en zijn de basis voor besprekingen met de leveranciers voor zover dit is opgenomen in de overeenkomst. | Beoordelen rapporten over dienstverlening |

| SWP_C.01.03 | Auditen | Leveranciersaudits worden uitgevoerd in samenhang met rapportages over de dienstverlening. | Uitvoeren leveranciersaudits |

| SWP_C.01.04 | Auditen | Er wordt inzicht gegeven in de complete verslaglegging van leveranciersaudits. | Geven inzicht in verslaglegging leveranciersaudits |

| SWP_C.01.05 | Auditen | Vastgestelde problemen worden opgelost en beheerd. | Oplossen en beheren problemen |

| SWP_C.02.01 | Procedures | De leverancier heeft versiebeheer adequaat geregeld en stelt de klant tijdig op de hoogte van de actueel te gebruiken versies. | Regelen adequaat versiebeheer |

| SWP_C.02.02 | Procedures | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Ondersteunen versiebeheer met procedures en werkinstructies |

| SWP_C.03.01 | Procesmatig en procedureel | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures |

| SWP_C.03.02 | Technische kwetsbaarheden | Het beheer van technische kwetsbaarheden in code omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Technisch kwetsbaarheden beheer omvat minimaal risicoanalyse |

| SWP_C.03.03 | Zo snel mogelijk | Actualisaties/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo snel mogelijk geïnstalleerd. | Installeren patches voor kwetsbaarheden |