BIO Thema Clouddiensten - Cloudbeveiligingsprincipes binnen het uitvoeringsaspect

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

In onderstaande tabel worden de geïdentificeerde principes beschreven binnen het uitvoeringsaspect.

| ID | Beveiligingsobjecten | Omschrijving |

|---|---|---|

| U.01 | Standaarden voor clouddienst | Dit betreft de set van nationale (pas-toe-of-leg-uit)- en internationale industriestandaarden, die gebruikt wordt voor de inrichting, dienstverlening en beheersing van clouddiensten. |

| U.02 | Risico Assessment | Dit is het proces voor het (via een controlcyclus) beheersen van risico’s vanuit dreigingen, kwetsbaarheden en de inschatting van de kans dat er schade optreedt. |

| U.03 | Business Continuïty Services | Dit betreft het pakket van maatregelen, dat ingeval van normaal bedrijf (met QoS) en bij voorkomende calamiteiten, zoals natuurrampen, binnen de overeengekomen maximale uitvalsduur zorgt voor het herstel van de data en de dienstverlening en waarbij dataverlies wordt voorkomen. Bekende services zijn redundantie, disaster recovery en periodieke oefening van de herstelfunctie. |

| U.04 | Herstelfunctie voor data en clouddiensten | Dit betreft het herstel van data en dienstverleningna onderbrekingen of vernietiging, zoals bij storingen of calamiteiten (Disaster Recovery), tot de situatie vlak voor dat de onderbreking ofvernietiging plaatsvond. |

| U.05 | Data protectie | Dit betreft data “in rust” en betreft de gegevens die voor korte of langere tijd zijn opgeslagen (bij de CSP). |

| U.06 | Dataretentie en vernietiging van gegevens | Dit betreft het bewaren van gegevens; na afloop van de bewaarperiode moet de data teruggaan naar de CSC, naar een andere door de CSC te bepalen CSP of te worden gewist/vernietigd. |

| U.07 | Scheiding van data | Dit betreft het isoleren van de data (in bewerking,of in rust) van de CSC, van alle data van de CSP en van de data van andere CSC’s. |

| U.08 | Scheiding van dienstverlening | Dit betreft het isoleren van de diensten/services van/voor de CSC, van alle diensten/services die niet voor die specifieke dienstverlening benodigd zijn, zoals die van/voor andere CSC’s. |

| U.09 | Malware protectie | Dit betreft het continu beschermen van data in de keten van CSC en CSP tegen malware. |

| U.10 | Toegang IT-diensten en data | Dit betreft het proces en de middelen voor hettoekennen en bewaken van toegangsrechten tot data en bedrijfsprocessen en is gebaseerd op identificatie, authenticatie en autorisatie van alle mogelijkegebruikers. |

| U.11 | Cryptoservices | Dit betreft de technische functies voorversleuteling en ontsleuteling van data, elektronische handtekening en versterkte authenticatie, al dan niet via Public-Key-Infrastructuur (PKI)technologie. Sleutelbeheer is een onderdeel van cryptoservices. |

| U.12 | Koppelvlakken | De onderlinge connecties in de keten van CSC en CSP. Het beperken van het aantal koppelvlakken, vereist de nodige aandacht en toezicht, om risico’s vandataverlies te beperken. |

| U.13 | Service orkestratie | Dit betreft het arrangeren, beoordelen en bijsturen door de CSC van de set van diensten die door een specifieke CSP worden geleverd. Uitgangspunt daarbij is de set van overeenkomsten die de CSC met de CSP heeft gesloten over deQualtity of Service (QoS) van de dienst, de overeengekomen informatieveiligheid en de kosten. |

| U.14 | Interoperabiliteit en portabiliteit | Dit betreft het zonder bijzondere hulpmiddelen of aanpassingen met andere organisaties en systemen kunnen laten functioneren van de diensten, het onderling kunnen uitwisselen van gegevens en de overdraagbaarheid van de gegevens en diensten, zoals naar een nieuwe CSP. |

| U.15 | Logging en monitoring | Dit betreft de bewaking van de beoogde werking en bescherming van de clouddiensten. |

| U.16 | Clouddiensten architectuur | Dit betreft de implementatie van de architectuur waarinde CSP de clouddiensten en alle cruciale elementen hiervoorin samenhang beschrijft. |

| U.17 | Multi-tenant architectuur | Dit betreft de implementatie van de architectuur waarin de CSP de relaties tussen de componenten van de clouddiensten voor de verschillende CSC’s heeft vastgelegd. |

Toelichting uitvoeringsaspect

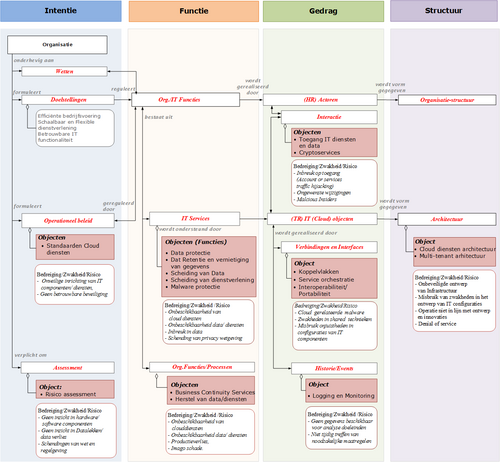

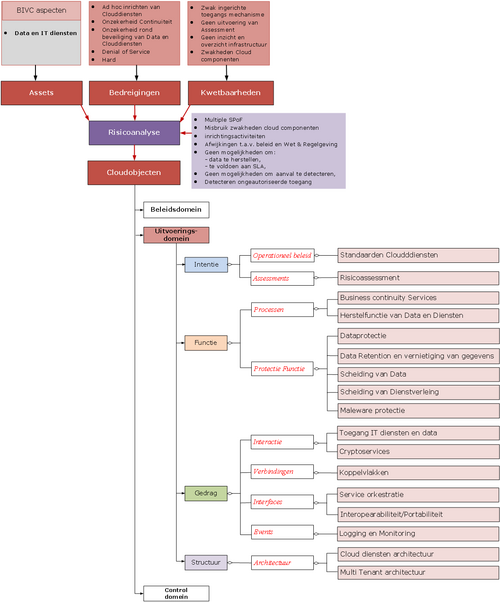

Onderstaande afbeelding toont de dreigingen/kwetsbaarheden van de benoemde principes per invalshoek. De invalshoeken zijn:

Intentie

In het uitvoeringsaspect zal de organisatie onder andere haar beleid vertalen naar richtlijnen voor het uitvoeren van risico analyse en zal de organisatie de implementatie vertalen naar procedures.

Functie

In dit aspect worden ten aanzien van clouddiensten organisatorische en technisch georiënteerde maatregelen getroffen.

Gedrag

De clouddiensten kennen een aantal specifieke elementen, zoals toegang en technisch georiënteerde componenten.

Structuur

De clouddiensten moeten een goed overzicht bieden door middel van een architectuur.

Dreigingen/kwetsbaarheden in relatie tot de cloud-uitvoeringsprincipes

Het uitvoeringsaspect is op dezelfde wijze geanalyseerd als vermeld bij het Dreigingen en kwetsbaarheden cloud-uitvoeringsprincipes│beleidsaspect. Ook hier zijn de vermelde dreigingen/kwetsbaarheden en risico’s niet uitputtend benoemd.