BIO Thema Clouddiensten/Risico's in relatie met clouddiensten: verschil tussen versies

k (1 afbeeldingen vervangen door 3 losse afbeeldingen) |

k (spatie toegevoegd) |

||

| (25 tussenliggende versies door 2 gebruikers niet weergegeven) | |||

| Regel 4: | Regel 4: | ||

|Titel=BIO Thema Clouddiensten - Risico's in relatie tot clouddiensten | |Titel=BIO Thema Clouddiensten - Risico's in relatie tot clouddiensten | ||

|Kent element met zelfde titel=Nee | |Kent element met zelfde titel=Nee | ||

|Versieaanduiding=1 | |Versieaanduiding=2.1 | ||

|Status actualiteit=Actueel | |Status actualiteit=Actueel | ||

|Redactionele wijzigingsdatum= | |Redactionele wijzigingsdatum=2022/01/20 | ||

|Publicatiedatum= | |Publicatiedatum=2021/10/29 | ||

|Beschrijving=Relevante risico’s verbonden aan clouddiensten kunnen ondergebracht worden in | |Beschrijving=Relevante risico’s verbonden aan clouddiensten kunnen ondergebracht worden in 2 risicogroepen: | ||

# Data, Gegevens van de burger of CSC zijn verloren geraakt of | # Data, Gegevens van de burger of de Cloud Service Consumer (CSC) zijn verloren geraakt of misbruikt. | ||

# IT-dienstverlening, De betrouwbare dienstverlening aan de burger en CSC is in gevaar. | # IT-dienstverlening, De betrouwbare dienstverlening aan de burger en CSC is in gevaar. | ||

Risico’s worden bepaald door dreigingen en kwetsbaarheden en de kans dat daardoor schade ontstaat. Zowel dreigingen als kwetsbaarheden zijn hieronder concreet gemaakt. De factor ‘kans’ is niet berekenbaar voor clouddiensten, maar kan ingeschat worden door onderzoek vanuit de eigen context van de CSC en de zich ontwikkelende markt van Cloud Service Providers (CSP's). | |||

De vakliteratuur noemt verschillende dreigingen | ==Dreigingen/kwetsbaarheden== | ||

[[ | NB Aandachtspunten voor consequenties is overgenomen van Weolcan: [https://blog.weolcan.eu/wat-is-een-cloud-exit-strategie-precies-en-hoe-voer-je-het-uit/ https://blog.weolcan.eu/wat-is-een-cloud-exit-strategie-precies-en-hoe-voer-je-het-uit] | ||

De vakliteratuur noemt verschillende dreigingen/kwetsbaarheden waarmee een CSC rekening dient te houden bij het verwerven van clouddiensten. Na de verwerving kan de CSC geconfronteerd worden met issues over contracten en prestaties van de clouddienst en over ondersteuning door en de relatie met de CSP. Bij het identificeren van objecten voor clouddiensten zijn beide hiervoor genoemde risicogroepen als invalshoek gebruikt. Onderstaande tabel en afbeelding geven een overzicht van de belangrijkste kwetsbaarheden en voorkomende consequenties. [[BIO Thema Clouddiensten/Cloudbeveiligingsprincipes binnen het beleidsaspect|Toelichting objecten in het beleidsdomein]], [[BIO Thema Clouddiensten/Cloudbeveiligingsprincipes binnen het uitvoeringsaspect|Toelichting objecten in het uitvoeringsdomein]] en [[BIO Thema Clouddiensten/Cloudbeveiligingsprincipes binnen het control-aspect|Toelichting objecten in het control-domein]] bevatten detailuitwerkingen van de dreigingen. De tabel en afbeelding zijn beperkt tot de set van [[CSA (Cloud Security Alliance)|Cloud Security Alliance (CSA)]] en Greer and Jackson. | |||

{{ISOR:Clouddiensten - Cloud Computing Vulnerabilities CSA en Greer and Jackson, 2017}} | {{ISOR:Clouddiensten - Cloud Computing Vulnerabilities CSA en Greer and Jackson, 2017}} | ||

[[Afbeelding:BIO Thema Clouddiensten - Cloud gerelateerde dreigingen en kwetsbaarheden.png|thumb|none| | |||

[[Afbeelding:BIO Thema Clouddiensten - Cloud gerelateerde dreigingen en kwetsbaarheden.png|thumb|none|800px|Cloud gerelateerde dreigingen en kwetsbaarheden|alt=”Cloud gerelateerde dreigingen en kwetsbaarheden”]] | |||

==CSC-georiënteerde aandachtspunten== | ==CSC-georiënteerde aandachtspunten== | ||

De schrijfgroep heeft over clouddiensten diverse gesprekken gevoerd met CSC’s en CSP’s. Ook heeft de schrijfgroep verschillende beleidsdocumenten ontvangen van CSC’s. Bij de besprekingen en het bestuderen van de documenten | De schrijfgroep heeft over clouddiensten diverse gesprekken gevoerd met CSC’s en CSP’s. Ook heeft de schrijfgroep verschillende beleidsdocumenten ontvangen van CSC’s. Bij de besprekingen en het bestuderen van de documenten staan 2 vragen centraal: | ||

# Welke issues | # Welke issues voor clouddiensten spelen een rol bij de CSC’s? | ||

# Waar maken | # Waar maken CSC’s zich de meeste zorgen over bij het verwerven van clouddiensten? | ||

De geïdentificeerde issues zijn globaal onderverdeeld in een aantal generieke onderwerpen: beleid en strategie, processen/functies (technische en organisatorische), interacties, infrastructuur en structuur (architectuur en organisatiestructuur). Onderstaande afbeelding geeft een overzicht van de ingedeelde onderwerpen. | |||

[[Afbeelding:Thema Clouddiensten - CSC georiënteerde aandachtspunten.png|thumb|none|800px|CSC georiënteerde aandachtspunten|alt=”CSC georiënteerde aandachtspunten”]] | |||

==Beveiligingsobjecten voor clouddiensten== | |||

Objecten worden geïdentificeerd met onderzoeksvragen en risicogebieden. De objecten hebben tot doel risico’s te mitigeren en zijn afgeleid van de algemene beveiligingseisen: beschikbaarheid, integriteit, vertrouwelijkheid en controleerbaarheid die vervolgens zijn ingedeeld in het beleids-, uitvoerings- en control-domein. De vragen die vanuit optiek van deze domein hierbij spelen zijn: | |||

* Welke randvoorwaardelijke elementen spelen een rol bij de inrichting van de clouddiensten en wat is de consequentie van het ontbreken van een of meer van deze elementen? | |||

* Welke elementen spelen een rol bij de inrichting van de clouddiensten en wat is de consequentie van het ontbreken van één of meer van deze elementen? | |||

* Welke elementen spelen een rol bij de beheersing van de clouddiensten en wat is de consequentie van het ontbreken van één of meer van deze elementen? | |||

[[ | Uit de contextuele analyse blijkt dat verschillende onderwerpen niet in de [[BIO (Baseline Informatiebeveiliging Overheid)|Baseline Informatiebeveiliging Overheid (BIO)]] voorkomen. Voor de onderwerpen, waarvoor de BIO geen control heeft geformuleerd, zijn controls uit andere baselines geadopteerd. | ||

|Heeft bron=BIO Thema Clouddiensten | |Heeft bron=BIO Thema Clouddiensten | ||

}} | }} | ||

Huidige versie van 20 jan 2022 om 15:57

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Relevante risico’s verbonden aan clouddiensten kunnen ondergebracht worden in 2 risicogroepen:

- Data, Gegevens van de burger of de Cloud Service Consumer (CSC) zijn verloren geraakt of misbruikt.

- IT-dienstverlening, De betrouwbare dienstverlening aan de burger en CSC is in gevaar.

Risico’s worden bepaald door dreigingen en kwetsbaarheden en de kans dat daardoor schade ontstaat. Zowel dreigingen als kwetsbaarheden zijn hieronder concreet gemaakt. De factor ‘kans’ is niet berekenbaar voor clouddiensten, maar kan ingeschat worden door onderzoek vanuit de eigen context van de CSC en de zich ontwikkelende markt van Cloud Service Providers (CSP's).

Dreigingen/kwetsbaarheden

NB Aandachtspunten voor consequenties is overgenomen van Weolcan: https://blog.weolcan.eu/wat-is-een-cloud-exit-strategie-precies-en-hoe-voer-je-het-uit

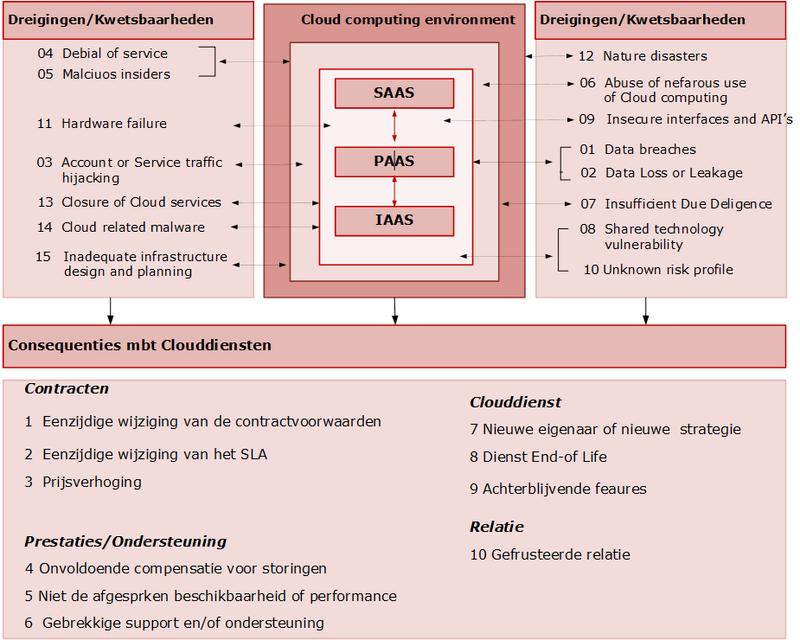

De vakliteratuur noemt verschillende dreigingen/kwetsbaarheden waarmee een CSC rekening dient te houden bij het verwerven van clouddiensten. Na de verwerving kan de CSC geconfronteerd worden met issues over contracten en prestaties van de clouddienst en over ondersteuning door en de relatie met de CSP. Bij het identificeren van objecten voor clouddiensten zijn beide hiervoor genoemde risicogroepen als invalshoek gebruikt. Onderstaande tabel en afbeelding geven een overzicht van de belangrijkste kwetsbaarheden en voorkomende consequenties. Toelichting objecten in het beleidsdomein, Toelichting objecten in het uitvoeringsdomein en Toelichting objecten in het control-domein bevatten detailuitwerkingen van de dreigingen. De tabel en afbeelding zijn beperkt tot de set van Cloud Security Alliance (CSA) en Greer and Jackson.

| Nr. | Cloud Computing Vulnerabilities CSA en Greerand Jackson, 2017 | ||

|---|---|---|---|

| 1 | Data | Data breaches | Dataverstoringen |

| 2 | Data Loss or data leakage | Dataverlies of datalekken | |

| 3 | Clouddiensten | Account or service traffic hijacking | Kapen van account of serviceverkeer |

| 4 | Denial of Service | Denial of Service | |

| 5 | Malicious insiders | Kwaadwillende insiders | |

| 6 | Abuse of nefarious use of cloud computing | Misbruik of misdadig gebruik van cloudcomputing | |

| 7 | Insufficient due diligence | Onvoldoende due diligence | |

| 8 | Shared technology vulnerabilities | Gedeelde technologiekwetsbaarheden | |

| 9 | Insecure interfaces and API’s | Onveilige interfaces en API’s | |

| 10 | Unknown risk profile | Onbekend risicoprofiel | |

| 11 | Hardware failure | Hardware falen | |

| 12 | Nature disasters | Natuurlijke rampen | |

| 13 | Closure of cloud service | Afsluiten van de cloud dienst | |

| 14 | Cloud related malware | Cloud gerelateerde malware | |

| 15 | Inadequate infrastructure design and planning | Inadequateinfrastructuur ontwerp en planning | |

CSC-georiënteerde aandachtspunten

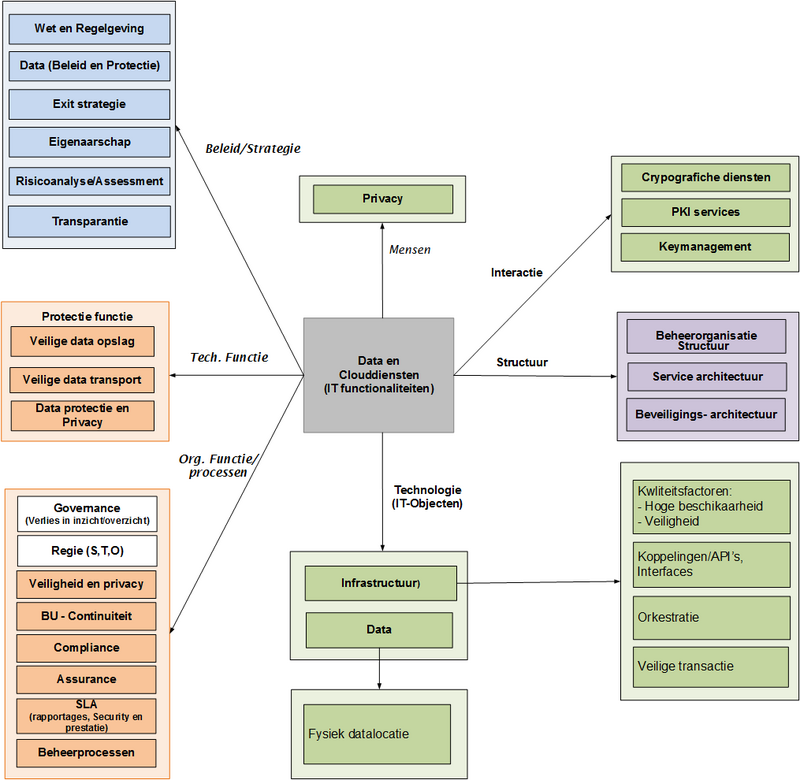

De schrijfgroep heeft over clouddiensten diverse gesprekken gevoerd met CSC’s en CSP’s. Ook heeft de schrijfgroep verschillende beleidsdocumenten ontvangen van CSC’s. Bij de besprekingen en het bestuderen van de documenten staan 2 vragen centraal:

- Welke issues voor clouddiensten spelen een rol bij de CSC’s?

- Waar maken CSC’s zich de meeste zorgen over bij het verwerven van clouddiensten?

De geïdentificeerde issues zijn globaal onderverdeeld in een aantal generieke onderwerpen: beleid en strategie, processen/functies (technische en organisatorische), interacties, infrastructuur en structuur (architectuur en organisatiestructuur). Onderstaande afbeelding geeft een overzicht van de ingedeelde onderwerpen.

Beveiligingsobjecten voor clouddiensten

Objecten worden geïdentificeerd met onderzoeksvragen en risicogebieden. De objecten hebben tot doel risico’s te mitigeren en zijn afgeleid van de algemene beveiligingseisen: beschikbaarheid, integriteit, vertrouwelijkheid en controleerbaarheid die vervolgens zijn ingedeeld in het beleids-, uitvoerings- en control-domein. De vragen die vanuit optiek van deze domein hierbij spelen zijn:

- Welke randvoorwaardelijke elementen spelen een rol bij de inrichting van de clouddiensten en wat is de consequentie van het ontbreken van een of meer van deze elementen?

- Welke elementen spelen een rol bij de inrichting van de clouddiensten en wat is de consequentie van het ontbreken van één of meer van deze elementen?

- Welke elementen spelen een rol bij de beheersing van de clouddiensten en wat is de consequentie van het ontbreken van één of meer van deze elementen?

Uit de contextuele analyse blijkt dat verschillende onderwerpen niet in de Baseline Informatiebeveiliging Overheid (BIO) voorkomen. Voor de onderwerpen, waarvoor de BIO geen control heeft geformuleerd, zijn controls uit andere baselines geadopteerd.