BIO Thema Communicatievoorzieningen

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

|

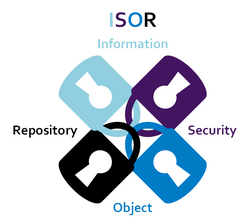

Dit Normenkader is deel van ISOR.

| ||||||||||||

Binnen dit normenkader

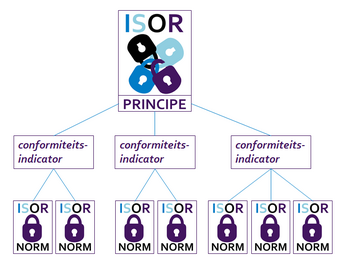

Relatie tussen principes en onderliggende normen

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Indelingen binnen BIO Thema Communicatievoorzieningen

Alle onderdelen van BIO Thema Communicatievoorzieningen zijn ingedeeld volgens de SIVA-methodiek. Dat betekent dat alle principes en onderliggende normen zijn ingedeeld in één van drie beveiligingsaspecten: Beleid (B), Uitvoering (U) of Control (C). Binnen normenkaders die geheel volgens de SIVA-methodiek zijn opgesteld, herken je bovendien een tweede indeling, in de invalshoeken Intentie (I) of Functie (F) of Gedrag (G) of Structuur (S). Deze indeling heeft binnen SIVA tot doel om lacunes te ontdekken in de objectanalyse die leidt tot normen. Voor De Privacy Baseline en Grip op Secure Software Development geldt een uitzondering. Daar heeft de invalshoek geen rol gespeeld bij de samenstelling van het 'normenkader'.

De principes en onderliggende normen van BIO Thema Communicatievoorzieningen zijn op basis hiervan in een aantal overzichten gezet:

Principes uit BIO Thema Communicatievoorzieningen

Beleid (principes)

export principes Beleid als csv

| ID | Principe | Criterium |

|---|---|---|

| CVZ_B.01 | Beleid en procedures voor informatietransport | Ter bescherming van het informatietransport, dat via allerlei soorten communicatiefaciliteiten verloopt, behoren formele beleidsregels, procedures en beheersmaatregelen voor transport van kracht te zijn. |

| CVZ_B.02 | Overeenkomst voor informatietransport | Overeenkomsten behoren betrekking te hebben op het beveiligd transporteren van bedrijfsinformatie tussen de organisatie en externe partijen. |

| CVZ_B.03 | Cryptografiebeleid voor communicatie | Ter bescherming van informatie behoort een cryptografiebeleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| CVZ_B.04 | Organisatiestructuur netwerkbeheer | In het beleid behoort te zijn vastgesteld dat een centrale organisatiestructuur gebruikt wordt voor het beheren van netwerken (onder andere Local Area Network (LAN) en Virtual Local Area Network (VLAN)) en zo veel mogelijk van de hardware en softwarecomponenten daarvan. |

Uitvoering (principes)

export principes Uitvoering als csv

| ID | Principe | Criterium |

|---|---|---|

| CVZ_U.01 | Richtlijn voor netwerkbeveiliging | Organisaties behoren hun netwerken te beveiligen met richtlijnen voor ontwerp, implementatie en beheer 1. |

| CVZ_U.02 | Beveiligde inlogprocedure | Indien het beleid voor toegangsbeveiliging dit vereist, behoort toegang tot (communicatie)systemen en toepassingen te worden beheerst door een beveiligde inlogprocedure. |

| CVZ_U.03 | Netwerkbeveiligingsbeheer | Netwerken behoren te worden beheerd en beheerst om informatie in systemen en toepassingen te beschermen. |

| CVZ_U.04 | Vertrouwelijkheids- of geheimhoudingsovereenkomst | Eisen voor vertrouwelijkheids- of geheimhoudingsovereenkomsten die de behoeften van de organisatie, betreffende het beschermen van informatie weerspiegelen, behoren te worden vastgesteld, regelmatig te worden beoordeeld en gedocumenteerd. |

| CVZ_U.05 | Beveiliging netwerkdiensten | Beveiligingsmechanismen, dienstverleningsniveaus en beheereisen voor alle netwerkdiensten behoren te worden geïdentificeerd en opgenomen in overeenkomsten betreffende netwerkdiensten. Dit geldt zowel voor diensten die intern worden geleverd als voor uitbestede diensten. |

| CVZ_U.06 | Zonering en filtering | Groepen van informatiediensten, -gebruikers en -systemen behoren in netwerken te worden gescheiden (in domeinen). |

| CVZ_U.07 | Elektronische berichten | Informatie die is opgenomen in elektronische berichten behoort passend te zijn beschermd. |

| CVZ_U.08 | Toepassingen via openbare netwerken | Informatie die deel uitmaakt van uitvoeringsdiensten en die via openbare netwerken wordt uitgewisseld, behoort te worden beschermd tegen frauduleuze activiteiten, geschillen over contracten en onbevoegde openbaarmaking en wijziging. |

| CVZ_U.09 | Gateways en firewalls | De filterfuncties van gateways en firewalls behoren zo te zijn geconfigureerd, dat inkomend en uitgaand netwerkverkeer wordt gecontroleerd en dat daarbij in alle richtingen uitsluitend het vanuit beveiligingsbeleid toegestaan netwerkverkeer wordt doorgelaten. |

| CVZ_U.10 | Virtual Private Network (VPN) | Een VPN behoort een strikt gescheiden end-to-end-connectie te geven, waarbij de getransporteerde informatie die over een VPN wordt getransporteerd, is ingeperkt tot de organisatie die de VPN gebruikt. |

| CVZ_U.11 | Cryptografische services | Ter bescherming van de vertrouwelijkheid en integriteit van de getransporteerde informatie behoren passende cryptografische beheersmaatregelen te worden ontwikkeld, geïmplementeerd en ingezet. |

| CVZ_U.12 | Draadloze toegang | Draadloos verkeer behoort te worden beveiligd met authenticatie van devices, autorisatie van gebruikers en versleuteling van de communicatie. |

| CVZ_U.13 | Netwerkconnectie | Alle gebruikte routeringen, segmenten, verbindingen en aansluitpunten van een bedrijfsnetwerk behoren bekend te zijn en te worden bewaakt. |

| CVZ_U.14 | Netwerkauthenticatie | Authenticatie van netwerk-nodes behoort te worden toegepast om onbevoegd aansluiten van netwerkdevices (sniffing) te voorkomen. |

| CVZ_U.15 | Netwerkbeheeractiviteiten | Netwerken behoren te worden beheerd en beheerst om informatie in systemen en toepassingen te beschermen. |

| CVZ_U.16 | Logging en monitoring communicatievoorzieningen | Logbestanden van informatiebeveiligingsgebeurtenissen in netwerken, behoren te worden gemaakt en bewaard en regelmatig te worden beoordeeld (op de ernst van de risico’s). |

| CVZ_U.17 | Netwerkbeveiligingsarchitectuur | De beveiligingsarchitectuur behoort de samenhang van het netwerk te beschrijven en structuur te bieden in de beveiligingsmaatregelen, gebaseerd op het vigerende bedrijfsbeleid, de leidende principes en de geldende normen en standaarden. |

Control (principes)

export principes Control als csv

| ID | Principe | Criterium |

|---|---|---|

| CVZ_C.01 | Naleving richtlijnen netwerkbeheer en evaluaties | Richtlijnen voor de naleving van het netwerkbeveiligingsbeleid behoren periodiek getoetst en geëvalueerd te worden. |

| CVZ_C.02 | Compliance-toets netwerkbeveiliging | De naleving van een, conform het beveiligingsbeleid, veilige inrichting van netwerk(diensten), behoort periodiek gecontroleerd te worden en de resultaten behoren gerapporteerd te worden aan het verantwoordelijke management (compliancy-toetsen). |

| CVZ_C.03 | Evalueren robuustheid netwerkbeveiliging | De robuustheid van de beveiligingsmaatregelen en de naleving van het netwerkbeveiligingsbeleid behoren periodiek getest en aangetoond te worden. |

| CVZ_C.04 | Evalueren netwerkgebeurtenissen (monitoring) | Toereikende logging en monitoring behoren te zijn ingericht, om detectie, vastlegging en onderzoek mogelijk te maken van gebeurtenissen, die mogelijk van invloed op of relevant kunnen zijn voor de informatiebeveiliging. |

| CVZ_C.05 | Beheersorganisatie netwerkbeveiliging | Alle verantwoordelijkheden bij informatiebeveiliging behoren te worden gedefinieerd en toegewezen. |

Onderliggende normen

ℹ️Toon uitleg relaties themaprincipe, conformiteitindicator en norm

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Beleid (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| CVZ_B.01.01 | Beleidsregels | Het beleid of de richtlijnen omschrijven het aanvaardbaar gebruik van communicatiefaciliteiten. | Beleid of richtlijnen omschrijven het aanvaardbaar gebruik van communicatiefaciliteiten |

| CVZ_B.01.02 | Beleidsregels | Het beleid of de richtlijnen omschrijven het toepassen van cryptografie voor de bescherming van de vertrouwelijkheid, integriteit en authenticiteit van informatie. | Beleid of richtlijnen omschrijven het toepassen van cryptografie |

| CVZ_B.01.03 | Beleidsregels | Het beleid of de richtlijnen omschrijven welk type verkeer niet over draadloze netwerken verstuurd mag worden. | Beleid of richtlijnen omschrijven welk type verkeer niet over draadloze netwerken verstuurd mag worden |

| CVZ_B.01.04 | Procedures | De procedures beschrijven het beveiligen van informatie tegen onderscheppen, kopiëren, wijzigen, foutieve routering en vernietiging. | Procedures beschrijven het beveiligen van informatie |

| CVZ_B.01.05 | Procedures | De procedures beschrijven het opsporen van en beschermen tegen malware die kan worden overgebracht met elektronische communicatie (zie paragraaf 12.2.1 van de ISO 27002 2017). | Procedures beschrijven het opsporen van en beschermen tegen malware |

| CVZ_B.01.06 | Procedures | De procedures beschrijven het beschermen van als bijlage gecommuniceerde gevoelige informatie. | Procedures beschrijven het beschermen van als bijlage gecommuniceerde gevoelige informatie |

| CVZ_B.01.07 | Beheersmaatregelen | E-mailberichten worden met vastgelegde procedures en richtlijnen veilig en geautomatiseerd doorgestuurd. | E-mail berichten worden conform vastgelegde procedures en richtlijnen veilig en geautomatiseerd doorgestuurd |

| CVZ_B.02.01 | Overeenkomsten | Overeenkomsten over informatietransport bevatten onder andere de volgende elementen:

| Elementen in overeenkomsten over informatietransport |

| CVZ_B.02.02 | Overeenkomsten | In de overeenkomst behoren alle betrokken partijen expliciet genoemd te zijn. | In de overeenkomst behoren alle betrokken partijen expliciet genoemd zijn |

| CVZ_B.03.01 | Cryptografiebeleid | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| In het cryptografiebeleid uitgewerkte onderwerpen |

| CVZ_B.03.02 | Cryptografiebeleid | Aanvullend bevat het cryptografiebeleid voor communicatieservices het volgende:

| Aanvullende onderdelen in het cryptografiebeleid |

| CVZ_B.04.01 | Organisatiestructuur | In de organisatiestructuur voor het netwerkbeheer zijn onder andere de volgende beheersingsprocessen benoemd: configuratie-, performance-, fault- en beveiligingsbeheer (security management). | In de organisatiestructuur voor netwerkbeheer zijn beheersingsprocessen benoemd |

| CVZ_B.04.02 | Organisatiestructuur | De beheer(sings)processen hebben volgens het informatiebeveiligingsbeleid een formele positie binnen de gehele organisatie. | De beheer(sing)processen hebben een formele positie binnen de gehele organisatie |

| CVZ_B.04.03 | Organisatiestructuur | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen voor deze processen zijn duidelijk gedefinieerd. | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen zijn duidelijk gedefinieerd |

Uitvoering (normen)

export normen Uitvoering als csv

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| CVZ_U.01.01 | Ontwerp | De voorbereiding van veilige netwerkontwerpen omvat tenminste de volgende stappen:

| Stappen ter voorbereiding van veilige netwerkontwerpen |

| CVZ_U.01.02 | Ontwerp | Leidende ontwerpprincipes, zoals ‘defence in depth’ (of anders geformuleerd ‘inbraak betekent geen doorbraak’) worden gehanteerd. Robuustheid (resilience) van het ontwerp bepaalt de beschikbaarheid van netwerken, zoals door het toepassen van redundancy, back-up van configuratiegegevens en snel beschikbare reservedelen. | Leidende ontwerpprincipes worden gehanteerd of anders geformuleerd: “inbraak betekent geen doorbraak” |

| CVZ_U.01.03 | Ontwerp | Netwerkbeveiliging is gebaseerd op International Telecommunication Union - Telecommunications sector (ITU-T) X.80x (zie de ISO 27001 2017 Annex C). | Netwerkbeveiliging is gebaseerd op ITU-T X.80x |

| CVZ_U.01.04 | Ontwerp | Netwerkontwerpen zijn gestructureerd gedocumenteerd in actuele overzichten. | Netwerkontwerpen zijn gestructureerd gedocumenteerd in actuele overzichten |

| CVZ_U.01.05 | Implementatie | De implementatie van netwerkbeveiliging is gebaseerd op het netwerkontwerp zoals in norm U.01.04 is bedoeld en is in richtlijnen samengevat conform de ISO 27033-2 2012. | De implementatie van netwerkbeveiliging is gebaseerd op netwerkontwerp en in richtlijnen samengevat |

| CVZ_U.01.06 | Beheer | Netwerken zijn zo opgezet dat ze centraal beheerd kunnen worden. | Netwerken zijn zo opgezet dat ze centraal beheerd kunnen worden |

| CVZ_U.02.01 | Inlogprocedure | Voor het verlenen van toegang tot het netwerk aan externe leveranciers wordt vooraf een risicoafweging gemaakt. De risicoafweging bepaalt onder welke voorwaarden de leveranciers toegang krijgen. Uit een registratie blijkt hoe de rechten zijn toegekend. | Voor het verlenen van toegang tot het netwerk aan externe leveranciers wordt vooraf een risicoafweging gemaakt |

| CVZ_U.02.02 | Inlogprocedure | Als vanuit een onvertrouwde zone toegang wordt verleend naar een vertrouwde zone, gebeurt dit alleen op basis van minimaal twee-factorauthenticatie. | Toegang vanuit een niet-vertrouwde zones naar een vertrouwde zone |

| CVZ_U.02.03 | Inlogprocedure | Toegang tot netwerken is beperkt tot geautoriseerde gebruikers (en geautoriseerde applicaties). Drie gebieden waarvoor expliciete inlogmechanismen worden toegepast, zijn:

| Toegang tot netwerken is beperkt tot geautoriseerde gebruikers |

| CVZ_U.03.01 | Beheerd | Voor het beheer van netwerkapparatuur zijn verantwoordelijkheden en procedures vastgesteld. | Voor het beheer van netwerkapparatuur zijn verantwoordelijkheden en procedures vastgesteld |

| CVZ_U.03.02 | Beheerd | Netwerken worden geregistreerd en gemonitord conform vastgelegde procedures en richtlijnen. | Netwerken worden geregistreerd en gemonitord conform vastgelegde procedures en richtlijnen |

| CVZ_U.03.03 | Beheerd | Beheeractiviteiten worden nauwgezet gecoördineerd, zowel om de dienstverlening voor de organisatie te optimaliseren als om te waarborgen dat beheersmaatregelen consistent in de hele informatieverwerkende infrastructuur worden toegepast. | Beheeractiviteiten worden nauwgezet gecoördineerd |

| CVZ_U.03.04 | Beheerd | Ter bescherming tot netwerkdiensten en/of - voor zover noodzakelijk - van toepassingen zijn voor het beperken van de toegang procedures opgesteld. | Ter bescherming tot netwerkdiensten en/of -toepassingen zijn voor procedures opgesteld |

| CVZ_U.03.05 | Beheerst | De functies van operationeel netwerkbeheer en overige computerbewerkingen zijn gescheiden. | De functies van operationele netwerkbeheer en overige computerbewerkingen zijn gescheiden |

| CVZ_U.03.06 | Beheerst | Systemen worden voorafgaand aan de toegang tot het netwerk geauthentiseerd. | Systemen worden voorafgaand aan de toegang tot het netwerk geauthentiseerd |

| CVZ_U.04.01 | Vertrouwelijkheids- of geheimhoudingsovereenkomsten | Voor de vertrouwelijkheids- of geheimhoudingsovereenkomsten worden de volgende elementen in overweging genomen:

| Elementen ter overweging bij vertrouwelijkheids- of geheimhoudingsovereenkomsten |

| CVZ_U.05.01 | Beveiligingsmechanismen | Bij draadloze verbindingen zoals wifi en bij bedrade verbindingen buiten het gecontroleerd gebied wordt gebruik gemaakt van encryptiemiddelen waarvoor het Nationaal Bureau voor Verbindingsbeveiliging (NBV) een positief inzetadvies heeft afgegeven. | Binnenkomend en uitgaand dataverkeer wordt bewaakt en geanalyseerd op kwaadaardige elementen |

| CVZ_U.05.02 | Beveiligingsmechanismen | De noodzakelijke beveiligingsmechanismen in de vorm van technische beveiligingsfuncties, zoals segmentatie, detectie en protectie, monitoring en versleuteling van het dataverkeer zijn vastgelegd in een overeenkomst. | Ontdekte nieuwe dreigingen vanuit de analyse worden gedeeld binnen de overheid |

| CVZ_U.05.03 | Beveiligingsmechanismen | Beveiligingsmechanismen voor communicatie worden voorzien op de volgende Open Systems Interconnection (OSI)-lagen:

| Bij draadloze verbindingen wordt gebruik gemaakt van encryptiemiddelen |

| CVZ_U.05.04 | Dienstverleningsniveaus | Het dienstverleningsniveau wordt afgestemd op de volgende eisen:

| Eisen op basis waarvan het dienstverleningsniveau wordt afgestemd |

| CVZ_U.05.05 | Beheereisen | Het dataverkeer dat de organisatie binnenkomt of uitgaat, wordt bewaakt/geanalyseerd op kwaadaardige elementen middels detectie-voorzieningen (zoals beschreven in de richtlijn voor implementatie van detectie-oplossingen), zoals het Nationaal Detectie Netwerk of GDI, die worden ingezet op basis van een risico-inschatting, mede aan de hand van de aard van de te beschermen gegevens en informatiesystemen. | De noodzakelijke beveiligingsmechanismen zijn vastgelegd in een overeenkomst |

| CVZ_U.05.06 | Beheereisen | Bij ontdekte nieuwe dreigingen vanuit de analyse op kwaadaardige elementen worden deze, rekening houdend met de geldende juridische kaders, verplicht gedeeld binnen de overheid, waaronder met het Nationaal Cyber Security Centrum (NCSC) of de sectorale Computer Emergency Response Team (CERT), bij voorkeur door geautomatiseerde mechanismen (threat intelligence sharing). | Beveiligingsmechanismen voor communicatie worden voorzien op de OSI lagen |

| CVZ_U.06.01 | Gescheiden (in domeinen) | Het netwerk is in (logische of fysieke) domeinen (of zones) opgedeeld op grond van risico’s voor onderlinge negatieve beïnvloeding van informatiesystemen binnen een domein en het beoogde betrouwbaarheidsniveau. | Alle gescheiden groepen hebben een gedefinieerd beveiligingsniveau |

| CVZ_U.06.02 | Gescheiden (in domeinen) | Alle gescheiden groepen hebben een gedefinieerd beveiligingsniveau. | Het netwerk is opgedeeld op grond van risico’s voor onderlinge negatieve beïnvloeding |

| CVZ_U.06.03 | Gescheiden (in domeinen) | Perimeters van netwerkzones worden nauwkeurig gedefinieerd en de gecontroleerde doorgang van de informatie tussen netwerkdomeinen wordt beheerst met een gateway (bijvoorbeeld een firewall en een filterende router). | Perimeters van netwerkzones worden nauwkeurig gedefinieerd en de gecontroleerde doorgang wordt beheerst |

| CVZ_U.06.04 | Gescheiden (in domeinen) | Draadloze toegang tot gevoelige domeinen wordt behandeld als een externe verbinding en wordt beveiligd met de eisen geldend voor externe verbindingen. | Draadloze toegang tot gevoelige domeinen wordt behandeld als externe verbinding |

| CVZ_U.07.01 | Passend | Voor de beveiliging van elektronische berichten gelden de vastgestelde standaarden tegen phishing en afluisteren van de ‘pas- toe-of-leg-uit’- lijst van het Forum Standaardisatie. | Voor de beveiliging van elektronische berichten gelden de vastgestelde standaarden tegen phishing en afluisteren |

| CVZ_U.07.02 | Passend | Voor veilige berichtenuitwisseling met basisregistraties wordt, conform de ‘pas-toe-of-leg-uit-lijst van het Forum Standaardisatie, gebruik gemaakt van de actuele versie van Digikoppeling. | Voor veilige berichtenuitwisseling met basisregistraties wordt gebruik gemaakt van Digikoppeling |

| CVZ_U.07.03 | Passend | Bij web- en mailverkeer van gevoelige gegevens wordt gebruik gemaakt van Public Key Infrastructure (PKI)-Overheid-certificaten. Gevoelige gegevens zijn onder andere digitale documenten binnen de overheid waar gebruikers rechten aan kunnen ontlenen. | Bij web- en mailverkeer van gevoelige gegevens wordt gebruik gemaakt van PKI-Overheid certificaten |

| CVZ_U.07.04 | Passend | Om zekerheid te bieden over de integriteit van het elektronische bericht, wordt voor elektronische handtekeningen gebruik gemaakt van de Advanced Electronic Signatures (AdES) Baseline Profile standaard of de European Telecommunications Standards Institute (ETSI) TS 102 176-1 (en relevante standaarden uit de pas-toe-of-leg-uit lijst van het Forum Standaardisatie). | Voor elektronische berichten wordt gebruik gemaakt van de AdES Baseline Profile standaard of ETSI TS 102 176-1 |

| CVZ_U.07.05 | Passend | Voor de beveiliging van het elektronische berichtenverkeer worden passende maatregelen getroffen, zoals:

| Voor de beveiliging van elektronische berichtenverkeer worden passende maatregelen getroffen |

| CVZ_U.08.01 | Openbare netwerken | Met de communicerende partijen worden afspraken gemaakt over:

| Met communicerende partijen worden afspraken gemaakt |

| CVZ_U.09.01 | Filterfunctie | Voor elke gateway of firewall bestaat een actueel configuratiedocument dat de complete configuratie en de functionele eisen van de gateway of firewall beschrijft. | Voor elke gateway of firewall bestaat een actueel configuratiedocument |

| CVZ_U.09.02 | Filterfunctie | De filterfunctie van gateways en firewalls zijn instelbaar. | De filterfunctie van gateways en firewalls is instelbaar |

| CVZ_U.09.03 | Filterfunctie | Gebeurtenissen worden vastgelegd in auditlogs en worden, indien aanwezig, doorgegeven aan centrale systemen zoals Security Information and Event Management (SIEM). | Gebeurtenissen worden vastgelegd in auditlogs en worden doorgegeven aan centrale systemen zoals SIEM |

| CVZ_U.09.04 | Toegestaan | Uitsluitend toegestaan netwerkverkeer wordt doorgelaten. | Uitsluitend toegestaan netwerkverkeer wordt doorgelaten |

| CVZ_U.10.01 | Gescheiden end-to-end-connectie | De end-to-end-connectie:

| De end-to-end |

| CVZ_U.11.01 | Vertrouwelijkheid | Voor het waarborgen van de vertrouwelijkheid van communicatie tussen de zender en ontvanger wordt versleuteling toegepast op een of meer van de juiste verbindingslagen (Open Systems Interconnection (OSI)-laag 1 t/m 7). Public Key Infrastructure (PKI) faciliteert deze functie. | Voor het waarborgen van de vertrouwelijkheid wordt versleuteling toegepast op één of meer verbindingslagen |

| CVZ_U.11.02 | Integriteit | Voor het waarborgen van de integriteit van de communicatie tussen de zender en ontvanger wordt een digitale ondertekening toegepast. Toepassingsvoorbeelden zijn:

| Voor het waarborgen van de integriteit van communicatie wordt digitale ondertekening toegepast |

| CVZ_U.11.03 | Cryptografische | Cryptografische beheersmaatregelen moeten expliciet aansluiten bij de standaarden op de ‘pas-toe-of-leg-uit’-lijst van het Forum Standaardisatie. | Cryptografische beheersmaatregelen sluiten aan bij de Pas-Toe-of-Leg-Uit standaarden |

| CVZ_U.11.04 | Beheersmaatregelen | Cryptografische algoritmen voldoen aan de hoogst mogelijke industrie-standaarden, voor de sterkte, met een voor de toepassing en contextrelevante sleutellengte en algoritme, zoals uit de Forum Standaardisatie-lijst:

| Cryptografische algoritmen voldoen aan de hoogst mogelijke industriestandaarden |

| CVZ_U.12.01 | Authenticatie, autorisatie en versleuteling | Omdat draadloze netwerken altijd en overal fysiek benaderbaar zijn, worden de volgende algemene maatregelen en beveiligingslagen altijd toegepast:

| Algemene maatregelen en ‘beveiligingslagen’ voor draadloze netwerken |

| CVZ_U.13.01 | Verbindingen | Voor de beheersing van netwerken worden de volgende minimumeisen toegepast:

| Voor de beheersing van netwerken worden minimumeisen |

| CVZ_U.13.02 | Bewaakt | Netwerken worden bewaakt op het beoogd gebruik en overtreding van het beveiligingsbeleid wordt gelogd. | Netwerken worden bewaakt op het beoogd gebruik en overtreding van securitybeleid gelogd |

| CVZ_U.14.01 | Authenticatie van netwerknodes | Alvorens logisch toegang te verkrijgen tot een netwerk wordt de authenticiteit van een aangesloten netwerkdevice gecontroleerd (Extensible Authentication Protocol - Transport Layer Security (EAP-TLS)). | Authenticiteit van aangesloten netwerkdevices wordt gecontroleerd |

| CVZ_U.14.02 | Authenticatie van netwerknodes | Alleen de specifiek voor het netwerk toegestane netwerk-devices worden logisch gekoppeld met de in het netwerk aanwezige clients en informatiesystemen (Institution of Electrical Engineers (IEE) 802.1x). | Alleen specifiek toegestane netwerkdevices worden gekoppeld met de aanwezige clients en informatiesystemen |

| CVZ_U.15.01 | Beheerd | Netwerkbeveiligingsbeheer omvat activiteiten, methoden, procedures en gereedschappen voor administratie, onderhoud en veilig beschikbaar stellen van netwerkverbindingen. Met name geldt daarbij:

| Netwerkbeveiligingsbeheer omvat activiteiten, methoden, procedures en gereedschappen voor administratie |

| CVZ_U.15.02 | Beheerst | Netwerkbeheer omvat het doorvoeren van logische en fysieke wijzigingen in netwerken, zoals patching van netwerkbekabeling in netwerkverdeelkasten. | Netwerkbeheer omvat het doorvoeren van logische én fysieke wijzigingen in netwerken |

| CVZ_U.16.01 | Gemaakt en bewaard | Overtredingen van het actuele netwerkbeleid (afwijkingen van de baseline) worden geregistreerd en vastgelegd in auditlogs. | Overtredingen van het actuele netwerkbeleid worden geregistreerd en vastgelegd in auditlogs |

| CVZ_U.16.02 | Beoordeeld | Het beoordelen van overtredingen wordt geautomatiseerd uitgevoerd bijvoorbeeld met SIEM of functioneel gelijkwaardige systemen en beoordeeld door deskundigen. | Het beoordelen van overtredingen wordt geautomatiseerd uitgevoerd en beoordeeld door deskundigen |

| CVZ_U.17.01 | Samenhang | De beveiligingsarchitectuur staat niet op zichzelf, maar is verweven met de architectuur van het te beveiligen systeem. | De beveiligingsarchitectuur is verweven met de architectuur van het te beveiligen systeem |

| CVZ_U.17.02 | Samenhang | De beveiligingsarchitectuur is gelaagd, zoals:

| De beveiligingsarchitectuur is gelaagd |

| CVZ_U.17.03 | Samenhang | De netwerktopologie is in kaart gebracht en wordt continu actueel gehouden. | De netwerk topologie is in kaart gebracht en wordt continu actueel gehouden |

Control (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| CVZ_C.01.01 | Naleving | De naleving van het netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd door een audit met tenminste de volgende elementen:

| De naleving van netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd |

| CVZ_C.02.01 | Inrichting | De controlelijst voor een veilige inrichting van netwerk(diensten) is samengesteld vanuit:

| Informatiesystemen worden jaarlijks gecontroleerd op technische naleving van beveiligingsnormen en risico’s |

| CVZ_C.02.02 | Periodiek | Informatiesystemen worden jaarlijks gecontroleerd op de technische naleving van beveiligingsnormen en risico’s op de feitelijke veiligheid. Dit kan bijvoorbeeld door (geautomatiseerde) kwetsbaarhedenanalyses of penetratietesten. | Checklist voor veilige inrichting van netwerk(diensten) |

| CVZ_C.02.03 | Verantwoordelijke | De resultaten worden gerapporteerd aan het verantwoordelijke management. | Resultaten worden gerapporteerd aan het verantwoordelijke management |

| CVZ_C.03.01 | Robuustheid | De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd en bevat tenminste de volgende onderzoekselementen:

| De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd |

| CVZ_C.04.01 | Onderzoek van gebeurtenissen | Zeer belangrijke onderdelen van netwerkbeveiliging zijn het:

| Zeer belangrijke onderdelen van netwerkbeveiliging |

| CVZ_C.04.02 | Onderzoek van gebeurtenissen | Continue bewaking via monitoring legt de volgende informatie vast:

| Continue bewaking via monitoring |

| CVZ_C.05.01 | Verantwoordelijkheden | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd. | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd |

| CVZ_C.05.02 | Verantwoordelijkheden | Beheerderstaken vereisen in sommige gevallen vergaande bevoegdheden met risico’s voor de doelorganisatie. Het beleggen van de juiste verantwoordelijkheden en toezien op het beoogde gebruik daarvan vergt extra aandacht, te weten:

| Beheerderstaken vereisen bevoegdheden met risico’s voor de doelorganisatie |