BIO Thema Communicatievoorzieningen - Verbindingsdocument

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

| ||||||||||

Inleiding en doel

Dit document biedt de gebruiker een korte samenvatting van het thema Communicatievoorzieningen en legt daarbij een verbinding tussen de BIO-norm met de uitvoeringspraktijk. Doel van dit document en elk BIO-thema, is organisaties handvatten te bieden en wegwijs te maken in welke beveiligingsnormen van toepassing zijn per aandachtsgebied en welke praktijkhulp daarbij beschikbaar is.

Context

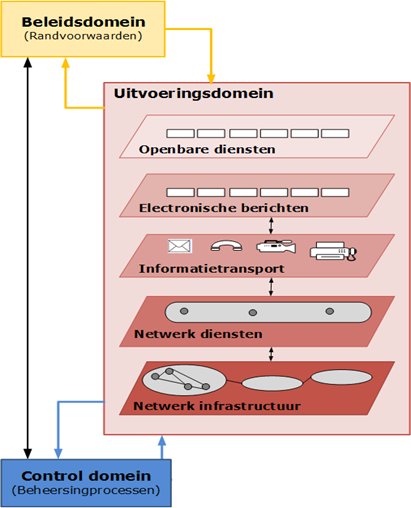

De basis voor de uitwerking van het thema Communicatievoorzieningen is de BIO en daarmee in het bijzonder Hoofdstuk 13 van ISO-27002; hierin worden verschillende type communicatievoorzieningen genoemd, zoals geschetst in onderstaande figuur:

- Openbare diensten – het gebruik van openbare diensten, zoals: Instant messaging en sociale media (IV);

- Elektronische berichten – Informatie opgenomen in elektronische berichten (Data);

- Informatietransport - het transporteren van informatie via allerlei communicatiefaciliteiten, zoals: email, telefoon, fax video (Data);

- Netwerkdiensten - het leveren van aansluitingen, zoals: firewalls, gateways, detectiesystemen en technieken voor de beveiligen netwerkdiensten, zoals authenticatie (IV);

- Netwerk (infrastructuur) - het betreft fysieke en logische verbindingen (IV).

Iedere organisatie met klantprocessen, gebruikt communicatievoorzieningen en heeft daarvoor één of meer koppelingen met de buitenwereld ingericht. Deze communicatie verloopt altijd via de onderste element: de netwerkinfrastructuur. Het gebruik van netwerkvoorzieningen vindt plaats zowel mobiel als via vaste netwerkvoorzieningen. In de praktijk bestaan er veel verschillende soorten koppelingen en een verscheidenheid aan netwerkvoorzieningen. De beveiligingsmaatregelen binnen ISO hebben betrekking op de boven vermelde communicatievoorzieningen. Een van de belangrijkste beveiligingsmaatregelen van netwerkinfrastructuur is segmentering. Hierbij zijn beveiligingsobjecten van toepassing, zoals: zonering, filtering, vertrouwd toegangspad en koppelvlakken. Hiervoor bieden de NORA patronen een praktische invulling. In dit thema beschouwen we een netwerk als een infrastructuur (transportmedium) bestaande uit fysieke en logische verbindingen voorzien van koppelvlakken.

Beveiligingsobjecten met cross reference naar handreikingen

Tabel "Beveiligingsobjecten met bronverwijzing" geeft een overzicht van de relevante, voor communicatiebeveiliging toe te passen beveiligingsobjecten, die afgeleid zijn van BIO-controls met een verwijzing naar praktische handreikingen. Daar waar er sprake is van een 1:1 relatie met BIO-controls, is dat hieronder aangegeven. De handreikingen zijn de door ISO gepubliceerde implementatiegidsen zoals ISO27033, de NIST, de Standard of Good Practice van ISF en NORA patronen. Hieronder is gekozen voor een alfabetische bronverwijzing per document, waarbij na de letter, b.v: a) het hoofdstuk/paragraaf wordt vermeld.

De Bronverwijzing geeft het Documentnaam, Versie, Eigenaar en Toelichting. Voor dreigingen, aanbevelingen, planning en ontwerp van organisatie en techniek, kan de BSI: IT-Grundschutz catalogues worden geraadpleegd, die vrij toegankelijk is op internet; zie bronverwijzing.

| Beveiligingsobject | BIO Control | Handreikingen Zie Bronverwijzing voor documentnaam en details. | Toelichting of link |

|---|---|---|---|

| Beleid en procedures informatietransport | 13.2.1 | a)-6.2 | Overview and Concepts. Het algemene deel van Network Security |

| Overeenkomsten informatietransport | 13.2.2 | g)-S.6 | Guidelines for the design and implementation of network security |

| Cryptografiebeleid | 10.1.1; 18.1.5.1 | a)- 8.8 | Reference networking scenario’s Threats design techniques and control issues |

| Organisatiestructuur Netwerkbeheer | ISO 27001 ISMS | a)-8.2, l) | Securing communications between networks using security gateways |

| Richtlijnen netwerkbeveiliging | Niet in BIO | a) -8.2.2.3, b)-6,7,8 | Securing communications across networks using Virtual Private Networks |

| Beveiligde inlogprocedure | 9.4.2 | a)-8.4 | Securing wireless IP network access |

| Netwerk beveiligingsbeheer | 13.1.1 | a)-8.2 | https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/itgrundschutzkataloge_node.html |

| Vertrouwelijkheid/geheimhoudingsovereenkomst | 13.2.4 | j) Roles and Responsibilities NW1.1 | Institute of Standards and Technology: www.nist.gov |

| Beveiliging netwerkdiensten | 13.1.2 | a)-10.6 | Patronen: https://www.noraonline.nl/wiki/Beveiliging |

| Zonering en filtering | 13.1.3 | a)-10.7, b)-7.2.3, i)-Zoneringsmodel | Information Security Forum: www.securityforum.org |

| Elektronische berichten | 13.2.3 | a)-10.3, 10.8 | Nationaal Cyber Security Centrum (NCSC): www.ncsc.nl |

| Toepassingen via openbare netwerken | 14.2.1 | Information Technology Infrastructure Library | |

| Gateway / Firewall | Niet in BIO | d) geheel, i)-NORA Koppelvlak, j)-NC1.5 | ISO-kader voor: Encryption Algorithms |

| Virtual Private Networks (VPN) | Niet in BIO | e) geheel, i)-NORA Vertrouwd toegangspad | ISO-Information Security Management Systems Guidance |

| Cryptografische service | Hoofdstuk 10 | a)-8.2.2.5, i)-NORA Encryptie patronen, j) NC1.1 | Encryption algorithms: Asymmetric ciphers |

| Wireless Access | Niet in BIO | f) geheel, i)-NORA Draadloos netwerk | Korte beschrijving van het SIVA raamwerk met een uitgewerkte casus van de wijze waarop SIVA toegepast kan worden. |

| Netwerk connecties | Niet in BIO | a)-8.2.2.5, i)-NORA Koppelvlak | |

| Netwerk authenticatie | Niet in BIO | i)-NORA Beschouwingsmodel Netwerk | |

| Netwerkbeheeractiviteit | 13.1 | a), b)-8.4 | |

| Vastleggen netwerkevents | 12.4 | a), b)-8.5 | |

| Netwerk security architectuur | Niet in BIO | a)-9.2, b)-8.6, NORA div. patronen, j) Network design | |

| Naleving richtlijnen netwerkbeheer en evaluaties | 18.2.2 | j) Corporate Governance: SM1.1.1, SM3.5.2 | |

| Netwerk security compliancy checking | 18.2.3 | a)-8.2.2.4, b)-7.2.6, 8.7 | |

| Evalueren robuustheid netwerkbeveiliging | 18.2.1, 18.1.2, ISO 27001 ISMS | a)-8.2.5, j) Network resilience: NW1.3 | |

| Evalueren gebeurtenissen (monitoring) | 16.1 | a)-8.2.4 | |

| Beheersorganisatie Netwerkbeveiliging | 13.1 | n), j) Network Documentation: NW 1.4 |

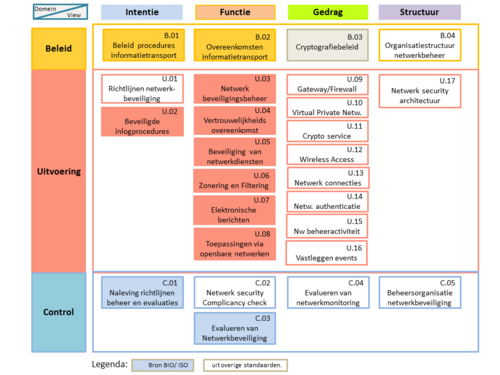

Overzicht objecten gepositioneerd in BUC/IFGS matrix

Hieronder zijn alle onderwerpen voor communicatiebeveiliging samengevat. Vervolgens worden deze onderwerpen (objecten) verbonden aan BIO-‘controls’, of aan controls uit andere relevante standaarden. De figuur 'Voor Communicatievoorzieningen relevante beveiligingsobjecten' is het resultaat van een volledigheidsanalyse, uitgevoerd met de SIVA methode (zie: SIVA toepassingssystematiek). De wit ingekleurde objecten zijn relevant voor het thema, maar ontbreken als control in de ISO 27002. Ze zijn afkomstig uit andere standaarden en ISO implementatiegidsen (zie: cross-reference).

Bronverwijzing

Onderstaande lijst van brondocumenten verwijst waar mogelijk naar publiek- toegankelijke documenten.

- Om ‘dode’ verwijzingen te voorkomen is minimaal gebruik gemaakt van links.

- Via Rijksweb of overheids interne websites of Google-search kunnen de documenten gevonden worden.

- Op NEN-ISO/IEC documenten rusten licentierechten; voor de overheid zijn deze afgekocht (log in via NEN-connect).

- Voor raadplegen van ISF documenten, zoals o.a. de SoGP moet de gebruikersorganisatie lid zijn van het ISF.

- IT-Grundschutz, NORA en NIST zijn vrij toegankelijk op internet.

| Nr. | Documentnaam | Versie | Eigenaar | Toelichting of link |

|---|---|---|---|---|

| a) | ISO 27033 Deel 1 | Aug 2015 | NEN-ISO/IEC | Overview and Concepts. Het algemene deel van Network Security |

| b) | ISO 27033 Deel 2 | Aug 2012 | NEN-ISO/IEC | Guidelines for the design and implementation of network security |

| c) | ISO 27033 Deel 3 | Dec 2010 | NEN-ISO/IEC | Reference networking scenario’s Threats design techniques and control issues |

| d) | ISO 27033 Deel 4 | Feb 2014 | NEN-ISO/IEC | Securing communications between networks using security gateways |

| e) | ISO 27033 Deel 5 | Aug 2013 | NEN-ISO/IEC | Securing communications across networks using Virtual Private Networks |

| f) | ISO 27033 Deel 6 | Juni 2016 | NEN-ISO/IEC | Securing wireless IP network access |

| g) | BSI: IT-Grundschutz | 2013 | DE gov. | https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/itgrundschutzkataloge_node.html |

| h) | NIST | nvt | US gov. | Institute of Standards and Technology: www.nist.gov |

| i) | NORA, thema beveiliging | Wiki | NL gov. | Patronen: https://www.noraonline.nl/wiki/Beveiliging |

| j) | ISF Standard of Good Practice (SoGP) | 2007 | ISF | Information Security Forum: www.securityforum.org |

| k) | NCSC (diverse documenten) | nvt | NCSC | Nationaal Cyber Security Centrum (NCSC): www.ncsc.nl |

| l) | ITIL | Versie 3 | ITIL foundation | Information Technology Infrastructure Library |

| m) | ISO 18033-1 General | Aug 2015 | NEN-ISO/IEC | ISO-kader voor: Encryption Algorithms |

| n) | ISO 27003 ISMS | Apr 2017 | NEN-ISO/IEC | ISO-Information Security Management Systems Guidance |

| o) | ISO 18033-2 | Juni 2006 | NEN-ISO/IEC | Encryption algorithms: Asymmetric ciphers |

| p) | SIVA toepassingssystematiek | Versie 0.4 | Werkgroep Normatiek | Korte beschrijving van het SIVA raamwerk met een uitgewerkte casus van de wijze waarop SIVA toegepast kan worden. |