BIO Thema Toegangbeveiliging - Verbindingsdocument

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Alle hoofdstukken bij BIO Thema-uitwerking Toegangsbeveiliging:

| ||||||||||

A1 Context van Toegangsbeveiliging

Bij indiensttreding ontvangt een medewerker een toegangspas waarmee hij/zij toegang krijgt tot het gebouw en ruimtes (fysieke toegangsbeveiliging). Hiernaast krijgt de medewerker ook toegang tot de kantoorautomatiseringsomgeving, specifieke applicaties en gegevensverzamelingen met bijbehorende specifieke rechten. Achter de schermen worden heel wat stappen gezet om deze nieuwe medewerker daadwerkelijk in te voeren als een actieve functionaris. Hierbij zijn verschillende afdelingen betrokken zoals: personeelsafdeling, facilitaire zaken, en ICT afdeling. Deze stappen bieden van geautoriseerde toegang. Hiervoor zijn meerdere gegevens van de medewerker en acties van de organisatie nodig om hem/haar in staat te stellen voor het uitvoeren van zijn/haar taken. Onderstaande figuur geeft een beeld van de processtappen.

Na deze processtappen bezit de medewerker (gebruiker) dan de nodige middelen, een fysiek toegangsbewijs (toegangspas) en een logisch toegangsbewijs (account) voor toegang tot Informatiesystemen. De toegang tot gegevens wordt gereguleerd door de gegevenseigenaar. De beheerder zorgt ervoor dat gebruiker daadwerkelijk de noodzakelijke informatiesystemen kan benaderen. Na inloggen met behulp van de inloggegevens (account oftewel identificatie en authenticatie) krijgt de gebruiker toegang tot applicaties.

Aan het account, het identificatiebewijs van de gebruiker, zijn toegangsrechten (autorisaties) gekoppeld. Autorisatie (profiel) komt tot stand op basis van de rol van de gebruiker en geeft hem/haar het recht bepaalde taken in de applicatie uit te voeren. De boven genoemde essentiële elementen van de toegangsomgeving kan onderverdeeld worden in drie domein: Beleidsdomein, Uitvoeringsdomein en Conrol domein. Dit wordt in onderstaande figuur afgebeeld.

Onderstaande figuur geeft een meer gedetailleerde weergave van de relevante elementen.

A2 Generieke toegangsbeveiligingsobjecten

Onderstaande tabel geeft een overzicht van de elementen (de zogeheten generieke objecten) op basis waarvan een toegangsomgeving van een organisatie kan worden beveiligd.

| BIO/ISO Nr. | Generieke objecten | |

|---|---|---|

| 1. | 9.1.1. | Toegangsbeveiligingsbeleid |

| 2. | 8.1.2. | Eigenaarschap bedrijfsmiddelen |

| 3. | 6.1.2. | Beveiligingsfunctie |

| 4. | 10.1.1. | Cryptografie |

| 5. | SA | Beveiligingsorganisatie |

| 6. | SA | Toegangsbeveiligingsarchitectuur |

| 7. | 9.2.1. | Registratieprocedure |

| 8. | 9.2.2. | Toegangsverleningsprocedure |

| 9. | 9.4.2. | Inlogprocedure |

| 10. | 9.2.6. | Autorisatieproces |

| 11. | 9.4.3. | Wachtwoord beheer |

| 12. | 9.2.3. | Speciale toegangsrechten beheer |

| 13. | 12.1.4. | Functiescheiding |

| 14. | 9.2.4. | Geheime authenticatie-informatie (Identificatie & Authenticatie) |

| 15. | 9.4.1. | Autorisatie |

| 16. | SA | Toegangsvoorzieningsfaciliteiten |

| 17. | 11.1.2. | Fysieke toegangsbeveiliging |

| 18. | SA | Beoordelingsrichtlijnen en procedures |

| 19. | 9.2.5. | Beoordeling toegangsrechten |

| 20. | 12.4.1. | Gebeurtenissen registreren (Logging en Monitoring) |

| 21. | SA | Beheersingsorganisatie toegangsbeveiliging |

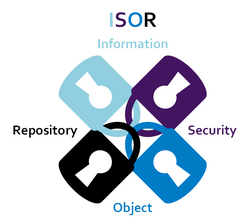

Deze generieke objecten zijn veralgemeniseerde bron-objecten die uit de baselines zijn geïdentificeerd, zoals ISO, NIST en * SoGP. Het voordeel van generieke objecten is dat ze hergebruik bevordert. De generieke objecten, inclusief de bij behorende control en onderliggende criteria, zullen in een objecten bibliotheek (ISOR) worden opgenomen en in de toekomst als authentieke bron gaan fungeren. De generieke objecten die uit ISO 2700x/BIO zijn afgeleid zijn verplicht voor de overheid en is daarom in de BIO ‘verplicht’ genormeerd. De generieke objecten die aanvullend aan de ISO norm nodig geacht worden voor de beveiliging van het toegangs-beveiligingsgebied zijn met behulp van SIVA analyse vastgesteld en zijn afgeleid uit overige standaarden, zoals NIST, Standard of Good Practice, BSI en ITIL.

A3 Overzicht van de generieke objecten gerelateerd aan SIVA-basiselementen

Onderstaande figuur worden de generieke objecten in de aandachtsgebieden Beleid, Uitvoering en Control weergeven. Dit is feitelijk een andere view op de inhoud.

De generieke objecten hebben een positie in een cel door de koppeling met de SIVA basiselementen. Hierdoor kan de leemtes in de matrix worden vastgesteld en met relevante objecten worden aangevuld. In cursief-rood zijn de SIVA-basiselementen weergegeven.

De “witte blokken” zijn de objecten die weliswaar niet genormeerd zijn in de ISO -norm, maar waarvan wel geacht wordt dat ze een onmisbare bijdrage leveren aan de beveiliging van de toegangsomgeving.

A4 Cross reference naar praktijktoepassingen

Tenslotte een Cross-Reference van beveiligingsobjecten naar beproefde praktijkvoorbeelden. Doel is de overheden praktische handreikingen te bieden, in de vorm van richtlijnen en patronen; bij voorkeur gesorteerd op verschillende schaalgroottes met een bijbehorende uitvoeringscontext. Met deze voorbeelden kunnen overheden hun eigen omgeving toetsen en waar nodig (her)inrichten.

| Nr. | BronBIO/ISO | Domein | Generieke objecten | Best PracticesNORA, NIST, SoGP |

|---|---|---|---|---|

| 1. | 9.1.1. | B | Toegangsbeveiligingsbeleid | NIST, SoGP |

| 2. | 8.1.2. | B | Eigenaarschap bedrijfsmiddelen | NIST, IBD, SoGP |

| 3. | 6.1.2. | B | Beveiligingsfunctie | SoGP, Cobit |

| 4. | 10.1.1. | B | Cryptografie | NORA, Themapatroon Encryptie |

| 5. | SA | B | Beveiligingsorganisatie | Aanvulling |

| 6. | SA | B | Toegangsbeveiligingsarchitectuur | NORA, katern beveiliging in samenhang |

| 7. | 9.2.1. | U | Registratieprocedure | NORA, Themapatroon IAM |

| 8. | 9.2.2. | U | Toegangsverleningsprocedure | ISO |

| 9. | 9.4.2. | U | Inlogprocedure | NORA, Patroon Access Management (AM |

| 10. | 9.2.6. | U | Autorisatieproces | NORA, Patroon IAM en AM |

| 11. | 9.4.3. | U | Wachtwoord beheer | SoGP, ISO, NIST |

| 12. | 9.2.3. | U | Speciale toegangsrechten beheer | SoGP, ISO, NIST |

| 13. | 12.1.4. | U | Functiescheiding | SoGP, ISO, NIST |

| 14. | 9.2.4. | U | Geheime authenticatie-informatie (Id. & Auth.) | NORA, Patroon Identity Management (IM) |

| 15. | 9.4.1. | U | Autorisatie | NORA, Patroon IM en AM |

| 16. | SA | U | Toegangsvoorzieningsfaciliteiten | NORA, Patroon Access Management |

| 17 . | 11.1.2. | U | Fysieke toegangsbeveiliging | ISO |

| 18. | SA | C | Beoordelingsrichtlijnen en procedures | Aanvulling |

| 19. | 9.2.5. | C | Beoordeling toegangsrechten | NORA, Patron Access Management |

| 20. | 12.4.1. | C | Gebeurtenissen registreren (Logging en Monitoring) | NORA, Patroon SIEM en Logging |

| 21. | SA | C | Beheersingsorganisatie toegangsbeveiliging | Aanvulling |