Beveiliging in de cloud

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

De opkomst van Cloud diensten als aanvulling op aanwezige "on-premises" ICT voorzieningen schept nieuwe uitdagingen. Deze pagina adresseert een aantal aspecten die te maken hebben met een integrale aanpak voor de beveiliging van een hybride ICT landschap wat bestaat uit een combinatie van (vaak traditioneler opgezette) on-premises voorzieningen en (modernere) voorzieningen binnen Cloud omgevingen.

Met de komst van Cloud diensten is voldoet het niet meer om de beveiliging van informatie te baseren op perimeter georiënteerde maatregelen. De tijd dat data zich enkel binnen de muren van de organisatie bevindt is radicaal voorbij. We kunnen niet langer kunnen we bouwen op vertrouwen. Hier komt het zero-trust beveiligingsmodel om de hoek kijken. Zero-Trust is een paradigma shift in beveiligingsperceptie en architectuur. Zie ook Zero trust security model

Zero trust gaat uit van; never trust, always verify, en kent 3 aspecten <TODO: bron toevoegen><TODO: koppelen aan NORA kernwaarden>

- Een sterke controle van identiteit. Wanneer een entiteit (persoon, apparaat) voldoet aan bepaalde vooraf gestelde bedrijfs-policies, pas dan krijgt deze entiteit toegang tot de functionaliteit.

- Segmentering is opdelen van de netwerken/applicatieve voorzieningen in kleinere zones. Zero trust beschrijft segmentering als implied trust zones. Het hebben van kleinere zones is meer in lijn met de zero trust gedachte dan het gebruik van grotere zones. Segmentering zorgt ervoor dat er meer controle punten zijn (preventief) en dat bij misbruik de omvang daarvan beperkt wordt (impact vermindering)

- Het monitoren van feitelijk gebruik door apparaten, gebruikers en services. Het doel hiervan is om mogelijk misbruik te detecteren en zo dreigingen het hoofd te bieden.

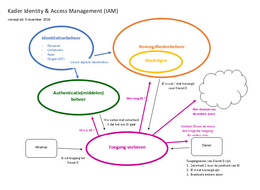

Toegang/IAM binnen Cloud[bewerken]

In deze sectie bekijken we de aspecten gerelateerd aan identiteiten.

Identiteiten Centraal - Bronnen =[bewerken]

Het eerste aspect bij Zero Trust is de controle van de identiteit. De toegang tot Cloud diensten wordt verleend als Entiteit zich op een passende manier heeft geauthenticeerd met een authenticatiemiddel dat is verstrekt op basis van een betrouwbare bron (zie ook Bronregistraties_zijn_leidend).

- Voor Natuurlijke en Niet-natuurlijke Personen (Organisatie in verschillende vormen) zijn dit de BRP (Basisregistratie Personen) en het HR (Basisregistratie Handelsregister) en worden de authenticatiemiddelen gereguleerd door de publieke stelsels.

- Voor de personen die voor een specifieke organisatie werken moet een organisatie een eigen voorzieningen treffen, waarbij soms per beherend proces (HRM, inkoop, leveranciersbeheer) aparte bronvoorzieningen gebruikt worden.

- Een IAM voorziening gebruikt deze identiteiten uit deze bronvoorzieningen en voegt daar Autorisatieregels aan toe. Op basis daarvan geprovisioned naar Lokale Directory services (binnen een applicatieve voorziening of in on-premises LDAP omgevingen) of naar Cloud Identity-as-a-Service diensten (IDaaS) of naar Cloud XaaS diensten.

- Voor apparaten (Internet-of-Things en andere) is er nog geen best-practise voor het gebruik van bronregistraties. De MAC adressen voor fysieke netwerkinterfaces zijn een de-facto standaard.

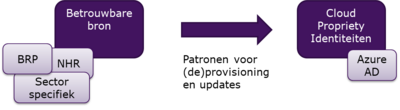

Met de opkomst van diensten die vanuit een Cloud geleverd worden zien we dat Cloud leveranciers gebruik maken van Cloud-based Directory Services als basis voor het beheersen van de toegang tot hun gehele portfolio aan cloud diensten. Bij organisaties die een of meer hybride cloud diensten gebruiken (i.e. deels on-premises, deels cloud) ontstaan er meerdere patronen voor het provisionen van Identiteiten binnen een hybride landschap waarmee geborgd wordt dat deze identiteiten te herleiden zijn naar de bronnen. Dit is veelal deels technisch, deels procedureel.

- Vanuit de IAM voorziening worden identiteiten en Autorisatieregels geprovisioned naar een Cloud-based Directory Service. Dit is directe provisioning (IAM -> Cloud).

- Vanuit een lokale Directory Service of vanuit de worden identiteiten en toegangrechten geprovisioned naar de Cloud-based Directory Service. De grote Cloud providers bieden hiervoor vaak een eigen en geoptimaliseerde oplossing die zowel on-premises als bij de Cloud provider geplaatst kan worden (bijv. Microsoft AAD Connect (cloud) Sync). Dit is een indirecte provisioning (IAM -> Identity Voorziening -> Cloud).

- Daarnaast kunnen Cloud-based IdaaS diensten gebruikt worden als tussenstap tussen de IAM voorziening en de Cloud-based Directory Service. Dit biedt een centralisatie van technische koppelvakken naar een varieteit aan Cloud Providers. De attributenset daarbij kent een standaard opzit; dit kan een beperking in gebruik opleveren.

De meest relevante standaard hierbij is SCIM. Overweging bij de keuze tussen direct of in-direct zijn het aantal connecties en de varieteit daarin; en de attributen van entiteiten die moeten worden overgedragen (er is niet altijd ondersteuning voor hi-resolution foto’s).

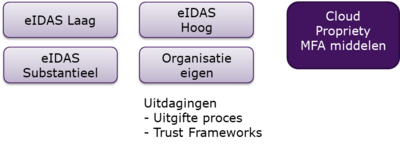

Identiteiten Centraal - Authenticatie[bewerken]

Zowel de grote cloud leveranciers als Cloud Access Brokers bieden vaak eigen multi-factor authenticatiedienst. De uitdaging hierbij voor de gebruikers ervan zit niet zozeer in de techniek (authenticatie bij gebruik), maar in het uitgifte proces.

Om te voldoen aan de eisen uit de Nederlandse publieke stelsel moet in de meeste gevallen het Wettelijk Identificatie Bewijs gecontroleerd worden tegen een fysiek aanwezige persoon (authenticatie bij uitgifte van het middel). De standaard processen van de cloud-leveranciers en Cloud Access Brokers voorzien hierin niet. De meeste oplossing maken gebruik van authenticator apps en/of fysieke tokens. Relevante standaarden zijn hier o.a. OpenID/connect en Yubikey. Een belangrijk aandachtspunt is dan ook een goede inrichting van de processen voor het uitgeven van authenticatiemiddelen.

In de afweging moet worden meegenomen wat de behoeftes zijn van een organisatie om beschikbaarheid van on-premises voorziening te koppelen aan de beschikbaarheid zowel de Cloud Dienst als van het publiek internet. Hierbij kunnen technische beperkingen (slechte/geen wifi of 4/5G verbindingen) of organisatiebeleid (geen smartphones toegestaan in bepaalde ruimtes) een rol spelen.

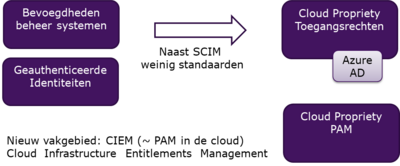

Bevoegdhedenbeheer[bewerken]

Het principe van Bronregistraties zijn leidend kan ook worden toegepast op de Autorisatieregels: het hebben van één centrale en leidende bron van autorisatieregels maakt het beheren ervan gemakkelijker en efficiënter. In beide patronen voor het synchroniseren van identiteiten en statische Autorisatieregels wordt binnen de SaaS dienst zelf fijnmazige toegang tot de informatie geïmplementeerd.

Bij de toegang tot IaaS en PaaS diensten is het van belang dat de statische toegangsrechten voor IT beheerders ook fijnmazig worden uitgeven; het gaat alleen niet om toegang tot informatie maar om toegang tot beheerfuncties. Dit is een specifiek toegangs domein die on-premises al bekend staat onder de naam Privileged Access Management; de cloud-variant daarvan neigt naar de naam “Cloud Infrastructure Entitlements Management (CIEM)”. Ook hiervoor zijn specifieke tools ontwikkeld. Er is de-facto sprake van een twee-lagen model voor het beheer van Autorisatieregels (en dus niet van één centrale bron voor alle toegangrechten):

- Grofmazige toegang tot diensten, beheerd in een centrale IAM voorziening, gesynchroniseerd naar de cloud omgevingen

- Fijnmazige toegang tot informatie, beheerd binnen SaaS diensten

- Fijnmazige toegang tot technische resources, beheerd binnen PAM en CIEM oplossingen.

De fijnmazige toegang tot informatie wordt meestal verleend op basis van de attributen die de entiteit presenteert (bij federatieve toegang) of op basis van toegangsrechten beheerd binnen de SaaS diensten of PAM en CIEM oplossingen.

Er zijn op dit moment naast overdracht met SCIM nog geen breed geaccepteerde standaarden om autorisatieregels (op basis van bedrijfsbeleid, ook wel PBAC genoemd) op een generieke manier vast te leggen die geschikt is voor zowel beheer door mensen als machinale verwerking. XACML, de eerste standaard op dit gebied, is wel machinaal verwerkbaar maar slecht te begrijpen door de mensen die de toegangsregels bepalen. Een centraal beheer van policies (basisregistratie Autorisatieregels) in combinatie met provisioning ervan naar SaaS diensten / PAM en CIEM oplossingen is op dit moment dan ook niet haalbaar.

Toegang Verlenen[bewerken]

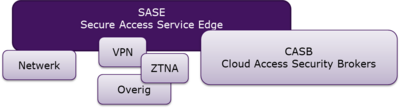

Bij cloud diensten zijn ook voorzieningen nodig om binnen het Zero-Trust concept toegang te geven; bijvoorkeur vanuit één voorziening (principe bronregistraties toegepast op Autorisatieregels) zodat ook de dynamische Autorisatieregels (i.e. het controleren van identiteiten/authenticaties en het afdwingen van beleidsregels m.b.t. de context van deze identiteiten vanuit een centraal punt worden gestuurd. De voorzieningen hiervoor worden geschaard onder het begrip Secure Access Service Edge (SaSe) Dit is een paraplubegrip waaronder verschillende functies vallen. Naast faciliteiten voor het beheersen van de netwerk toegang paden worden hieronder de volgende functies geschaard.

- ZTNA (Zero Trust Network Access) Dit is een opvolger van het concept VPN waarbij op basis van Zero Trust (identiteiten en context) toegang gegeven wordt tot applicaties. Het woord Network is hier deels misleidend omdat ZTNA vaak ook de netwerk route tussen het beslispunt en de betreffende applicatie inperkt.

- Cloud Access Security Brokers (CASB). Deze richten zich vooral op het ontsluiten van databronnen (op basis van data labelling) aan gebruikers (op basis van hun identiteit) rekening houdend met dynamische factoren (zoals tijd, plaats, en (status van) het gebruikte device). Het is nog niet duidelijk of functies voor Data Loss Prevention (DLP; zowel detectie als blokkeren) tot standaard functies van een CASB gaan behoren.

- Specifieke functies zoals Application Level Filewalls Remote Browser Isolation, etc.

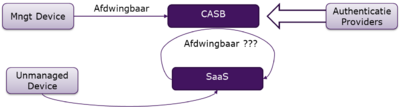

Belangrijk aandachtpunt bij het inzetten van SaSe functies is de plaatsing ervan in combinatie met de mate van beheer op het device. De doelstelling is namelijk dat alle toegang tot cloud services via de CASB verloopt.

- Bij beheerde devices kan op het device worden afgedwongen dat bij toegang tot een applicatie het verkeer altijd via de CASB verloopt. Het maakt dan dus niet uit of de CASB oplossing in een DMZ omgeving, bij de cloud leverancier of bij een Cloud Access Broker wordt geplaatst.

- Bij onbeheerde devices moet rekening gehouden worden met direct benaderen van de Cloud dienst vanaf het device. De SaaS dienst zelf moet dan zo geconfigueerd worden dat deze de toegangscontrole redirect naar de CASB; dit is bij de grote cloud providers vaak mogelijk.

Wat verder van invloed is op de plaatsing van de CASB functie in het cloud landschap (zowel bij beheerde als onbeheerde devices):

- Als de informatieverwerking voornamelijk nog on-premises is, dan ligt plaatsing bij “de uitgang naar de cloud” voor de hand, i.e. plaatsing in de DMZ van een organisatie. De CASB kan on-premises gehost worden; tendens is dat cloud-based CASB functies aan de DMZ worden gekoppeld.

- Als er sprake is van één grote cloud provider naast meerdere kleinere, dan wordt het aantrekkelijk om de CASB van de groter provider te gebruiken en deze voor de kleinere providers als externe CASB te configureren.

De CASB van Microsoft wordt door Gartner als geschikt beschouwd; de licentiekosten kunnen een belemmering vormen als er nog geen dure licenties in gebruik zijn.

- Als er sprake is van meerdere grote cloud providers dan wordt het aantrekkelijk om de CASB als een SaaS dienst af te nemen bij een derde partij.

- Als gebruik plaats vindt vanuit een groter gebied dan alleen Nederland (en nabije omgeving) dan kan de beschikbaarheid van een internetverbinding naar de DMZ omgeving een reden zijn om de CASB niet in de DMZ te plaatsen.

- De plaats waar eventuele aanvullende bronnen van informatie zich bevinden. Als een CASB frequent gegevens moet ophalen uit de on-premises omgevingen dan zijn de overwegingen anders dan in het geval dat alle aanvullende bronnen in een SaaS dienst aanwezig zijn.

Verantwoording[bewerken]

Deze pagina is ontstaan vanuit de behoefte binnen de Categorie:Expertgroep_IAM om een inzicht te krijgen in relevantie van specifieke begrippen zoals CASB en SaSE voor de uitwerking van het thema Categorie:IAM.