Digitale authenticatie van natuurlijke personen bij afname van overheidsdiensten

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

Authenticatie van de digitale identiteit

Aanpak[bewerken]

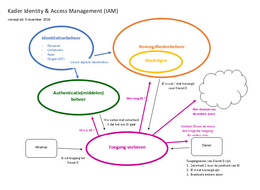

Binnen de NORA Expertgroep IAM is de behoefte geuit aan een verbetering van de teksten op het gebied van Authenticatie van Natuurlijke Personen[1]. Deze pagina bevat een eerste, nog onvolledige, uitwerking daarvan.

Het streven is om een structuur neer te zetten die inzichtelijk maakt welke aspecten beschreven moeten worden en om deze structuur te vullen met teksten die bruikbaar zijn voor mensen met weinig kennis en ervaring met het onderwerp Authenticatie.

Verdere uitwerking van dit document zal in de toekomst opgepakt gaan worden. Voor nu beperken we de uitwerking tot de bevestiging van een digitale identiteit van een natuurlijke personen bij digitale interactie met de Nederlandse Overheid.

(NB: De kaders en processen rond het beheer en gebruik van fysieke authenticatiemiddelen (waaronder Nederlandse en Buitenlandse paspoorten) en de visuele controle ervan worden als gegeven beschouwd. De beperking tot Nederlandse Overheid hangt samen met de scope van de NORA.)

De dienst authenticatie[bewerken]

Grondslagenlaag[bewerken]

Voor wettelijk benoemde authenticaties geldt dat een gebruiker zich zal moeten identificeren met een middel dat een gelijk of hoger betrouwbaarheidsniveau heeft als het minimale betrouwbaarheidsniveau van de af te nemen dienst. Het principe hierbij is dat een dienst altijd afgenomen mag worden met een authenticatie middel dat tenminste het zelfde betrouwbaarheidsniveau heeft. Praktische randvoorwaarde is wel dat de dienstleverancier het te gebruiken authenticatiemiddel technisch moet kunnen ondersteunen. Een overheidspartij zal voor de dienstverlening aan een burger een aantal middelen verplicht moeten accepteren, zolang de betrouwbaarheidsniveau van die middelen toereikend is voor het betrouwbaarheidsniveau van de dienst.

Uitgangspunt: De digitale authenticatie bij het afnemen van een dienst via een digitaal kanaal dient van een gelijk betrouwbaarheidsniveau te zijn als het authenticatie die nodig is om de dienst via een niet digitale weg af te nemen.

| Betrouwbaarheidsniveau |

Er zijn op dit moment twee en in de toekomst meerdere stelsels die gebruik kunnen worden voor authenticatie van natuurlijke personen. In de tabel is Idensys niet opgenomen omdat de pilot daarmee in 2018 is gestopt.

| DigID |

|

| eHerkenning | |

| eIDAS | |

| private middelen (WDO) |

|

Natuurlijke personen identificeren zich op dit moment uitsluitend met hun BSN (mogelijk gaat dit door de WDO veranderen). Voor het BSN geldt dat deze gebruikt mag worden als de wetgever dit expliciet heeft bepaald. Op wetten.nl zijn meerdere regelingen die voor een dienst het gebruik van DigID verplicht stellen.

Organisatielaag[bewerken]

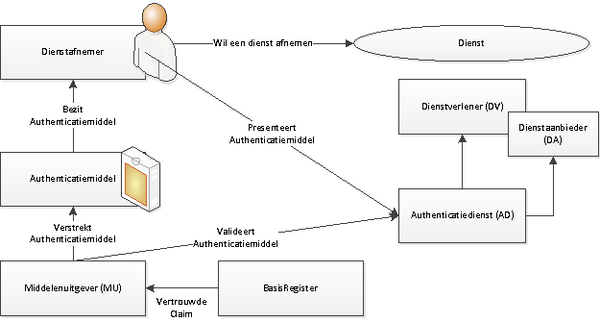

Er zijn verschillende organisatiemodellen die gebruikt worden bij authenticatie. De meeste uitgebreide is die van het Afsprakenstelsel Electronische Toegang (eHerkenning); deze staat hieronder beschreven. De tabel eronder legt de relatie met de andere authenticatie middelen.

| Dienstafnemer | Gebruiker van de dienst. Hier: natuurlijk persoon die een dienst afneemt van de overheid. De Dienstafnemer kan zelf een keus maken uit de door de dienstleverancier ondersteunde authenticatiemethoden/middelen voor een dienst. De afnemer zal zelf voor een geaccepteerd authenticatie middel moeten zorgen door deze bij een Middelenuitgever aan te vragen. |

| Dienstverlener (DV) | De dienstaanbieder is een (overheids) organisatie die een dienst aanbied, waarbij authenticatie van de dienstafnemer van belang is. De dienst kan geleverd worden door de dienstaanbieder zelf uitbesteed zijn aan een dienstaanbeider (DA). De dienstaanbieder bepaalt wanneer authenticatie nodig is en het betrouwbaarheidsniveau daarbij. Zie bij XXX perspectief. |

| Authenticatiemiddel | Een drager van een set attributen met een bekend betrouwbaarheidsniveau. |

| Middelenuitgever (MU) | Organisatie die authenticatiemiddelen uitgeeft conform het vereiste betrouwbaarheidsniveau. Hij controleert bij het uitgeven van het middel de identiteit(gegevens) van de afnemer tegen een autoritatieve Bron. Indien de dienstverlener een eigen middel gebruikt is de Middelenuitgever daarmee ook de Authenticatiedienst. |

| Basisregister (Autoratieve Bron) | De bron waaruit de attributen op het Authenticatiemiddel afkomstig zijn. |

| Authenticatiedienst (AD) | De organisatie die op verzoek van de dienstaanbieder de feitelijke authenticatie uitvoert en daarbij controleert of het authenticatiemiddel (dat door de dienstafnemer is gepresenteerd) nog valide is. Indien nodig kan de autoritatieve bron geraadpleegd worden. Indien de dienstverlener een eigen middel gebruikt is de Authenticatiedienst ook de Middelenuitgever. |

Dit generieke model kent op dit moment (medio 2020) de onderstaande invullingen.

| Authenticatiemiddel | Middelenuitgever | Basisregister | Authenticatiedienst | |

|---|---|---|---|---|

| DigID | naam+ww DigID app | Logius | BRP | AD |

| eHerkenning | naam+ww+SMS QR-code PKI-O certificaat | Meerdere marktpartijen | BRP | Meerdere marktpartijen |

| eIDAS | conform erkenningslijst | land specifiek | land specifiek | NL eIDAS node |

Informatielaag[bewerken]

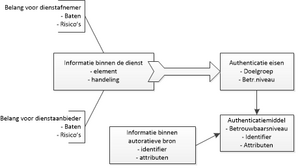

De informatielaag bevat 3 deelgebieden

- Informatie binnen de afgenomen dienst. Authenticatie is een van de onderdelen van de adequate beveiliging van deze informatie. Zowel de karakteristieken van de informatie als de handelingen die met de informatie gedaan (inzien, wijzigen) worden bepalen het gewenste betrouwbaarheidsniveau en limiteert de keuze aan beschikbare authenticatiemiddelen.

- Informatie binnen de authentieke bron.

- Informatie binnen het authenticatie middel afkomstig uit de authentieke bron. Deze informatie wordt bij authenticatie overgedragen aan de dienstafnemer. Op dit punt zijn er verschillen tussen de authenticatiemiddelen.

De bepaling van het betrouwbaarheidsniveau is vaak een lastige; aspecten om rekening met te houden zijn o.a.

- Vertrouwelijkheid van de informatie (is het openbare informatie of moet inzage van de informatie gereguleerd worden)

- Het gebruik van de informatie; gaat het om inzien van de informatie of om wijzigen van informatie.

- De waarde van de informatie voor de dienstafnemer. Het kan gaan om informatie die een juridische betekenis heeft; bijvoorbeeld het verlenen van een bouwvergunning. Hierbij valt ook een onderscheid te maken tussen beslissingen die met bezwaar/beroep zouden kunnen worden herroepen en beslissingen die juridisch onherroepelijk zijn.

- De potentiële schade die de dienstaanbieder en dienstafnemer leiden als de informatie in verkeerde handen valt of door verkeerde handen veranderd wordt.

Op dit moment wordt vaak het vereiste betrouwbaarheidsniveau bepaald per dienst; dit is echter niet altijd praktisch. Bij een gemeentelijke dienst als "verstrekken van omgevingsvergunningen" zie je dat er meerdere fases en handelingen te onderkennen zijn waarbij de vereiste betrouwbaarheidsniveau's verschillen (zie ook de voorbeeld uitwerking aan het einde van de pagina).

De bij grondslagen genoemde handreikingen bieden een beperkte sturing hierop. Organisatie moeten daarom specifiek nadenken op het niveau van handelingen tijdens het afnemen van de dienst:

- Wanneer zijn aanvullende maatregelen nodig bij authenticatie binnen een dienst (in de vorm van extra verificaties tijdens afname van de dienst)

- Wanneer zijn lichtere maatregelen mogelijk (draagt bij aan gebruikersgemak)

De praktijk in Nederland is dat overheidsorganisaties bij toegang door natuurlijke personen kiezen

- Voor DigID niveau 2 of 2+ omdat dat in gebruik is bij grote delen van de bevolking

- In specifieke situaties gebruik maken van DigID 3 (substantieel). Bijvoorbeeld bij de pilot om digitaal rijbewijzen aan te verlengen.

- <gebruik van eHerkenning voor personen> is onbekend.

- in toenemende mate eIDAS substantieel toestaan voor personen met een buitenlands identificatiemiddel.

De informatiestromen bij authenticatie zijn afhankelijk van de doelgroep van de dienst, reden waarom een authenticatie uitgevoerd moet worden en de vereisten vanuit de dienstverlener waaraan de authenticatie moet voldoen. Onderstaande plaat geeft een eerste opzet hiervoor. Per usecase kan de informatie specifieker gemaakt worden.

Usecase met betrekking tot authenticatie

- Bevestig deze mij al bekende identiteit.

- Ik weet al met wie ik te maken heb, maar ik wil het nu wel even zeker weten of dat zo is.

- Bevestig deze mij nog niet bekende identiteit.

- Ik weet nog niet met wie ik te maken heb, maar als jij dat nu even met zekerheid uitzoekt, dan hoef ik niet zoveel werk te doen.

- Bevestig deze identiteit met tenminste dit betrouwbaarheidsniveau

- Ik weet al met wie ik te maken heb, maar ik wil nu meer zekerheid hebben. Minimaal op het gevraagde betrouwbaarheidsniveau.

- Bevestig deze identiteit met dit specifieke middel ( en betrouwbaarheidsniveau)

- Ik weet al met wie ik te maken heb, maar ik wil het zeker weten en ik heb een contract met deze middelen verstrekker/authenticatie uitvoerder.

- Bevestig deze identiteit waarbij ik ook graag deze bijbehorende attributen wil hebben.

- (het is mooier om eerst de authenticatie te doen en daarna met de gevalideerde identificerend gegeven de extra attributen op te vragen bij de bron van die attributen. vanuit efficiëntie kan dit technisch samengevoegd worden.)

Doelgroep: natuurlijke personen bij digitale interactie met de Nederlandse Overheid.

(NB: De kaders en processen rond het beheer en gebruik van fysieke authenticatiemiddelen (waaronder Nederlandse en Buitenlandse paspoorten) en de visuele controle ervan worden als gegeven beschouwd. De beperking tot Nederlandse Overheid hangt samen met de scope van de NORA.)

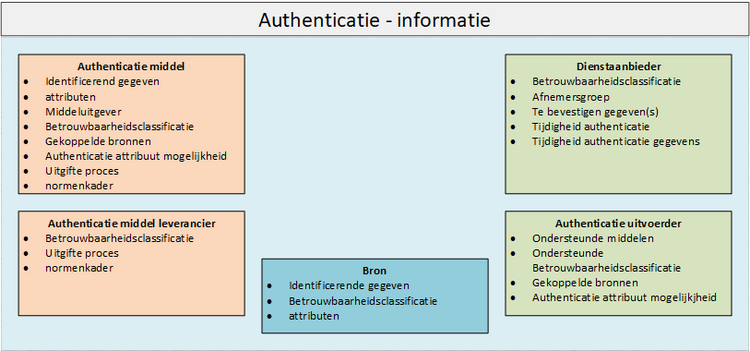

| Authenticatie middle | Autoritatieve bron | betrouwbaarheidsniveau | Middel uitgever | Bevestigd identificerden gegeven | attribuutlijst |

|---|---|---|---|---|---|

| DIGID | BRP | Basis/midden/substanstieel | logius | BSN | |

| X.509 Persoonlijk certificaat | BRP ( via WID ) ? | ||||

| passpoort (chip) | BRP | ||||

| eidas geaccrediteerde middelen | (referentie lijst) |

TO DO

Applicatielaag[bewerken]

TO DO

Netwerklaag[bewerken]

Koppelvlakken[bewerken]

Zie ook: Afsprakenstelsel Interface + Specifications

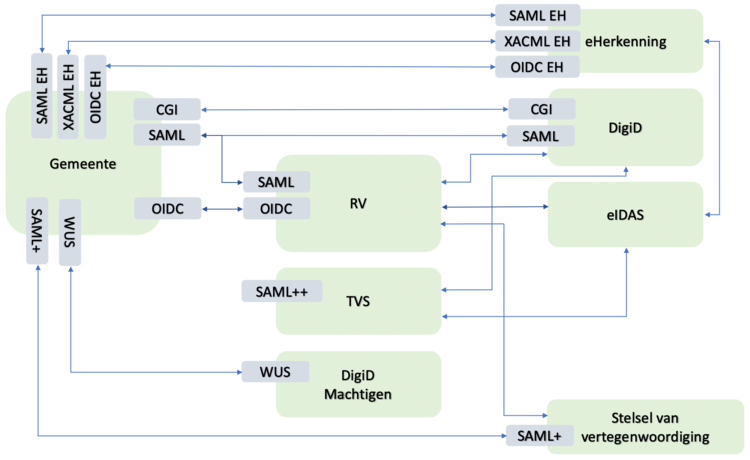

De SAML + en SAML ++ koppelvlakken uit bovenstaand figuur zijn niet gestandaardiseerd. Het zijn ‘eigen’ invullingen van de SAML Metadata Extensions. Interoperabiliteit van deze implementaties is een vraagstuk.

Koppelvlak DigiD CGI[bewerken]

Nog flink aantal gemeenten zijn aangesloten op dit oorspronkelijke DigiD koppelvlak, gebaseerd op een oude standaard. Dit koppelvlak is ‘end of life’. Het is de bedoeling dat gemeenten overstappen naar een nieuw koppelvlak. De vraag is welke keuze deze gemeenten moeten maken. Aansluiten op het DigiD SAML-koppelvlak of wachten op de routeringsvoorziening? En welk koppelvlak van de routeringsvoorziening moet men dan implementeren? Aansluiten op het huidige DigiD SAML-koppelvlak of wachten op de beschikbaarheid van het OIDC-koppelvlak, omdat dan pas andere toegangsdiensten via de routeringsvoorziening worden ontsloten?

Koppelvlak DigiD SAML[bewerken]

Het huidige DigiD SAML koppelvlak is substantieel en hoog bestendig en als dusdanig ook beproeft in de DigiD-Hoog pilot van 2017. Het DigiD SAML koppelvlak biedt geen ondersteuning voor machtigingen.

Koppelvlak routeringsvoorziening Logius (Identity Bridge van de Belastingdienst in 'plus versie')[bewerken]

De routeringsvoorziening start met het DigiD SAML-koppelvlak. Hierop komen DigiD en eIDAS (met alleen BSN, dus zonder attributen) beschikbaar. Er wordt gewerkt aan de definitie van een OIDC-koppelvlak waarmee aanvullende attributen, machtigen en aanvullend middel(en) kunnen worden ontsloten. De planning hiervan is niet duidelijk. Er is een globale fasering weergegeven over de komende jaren.

Koppelvlak routeringsvoorziening TVS[bewerken]

Het zorgveld beproefd een eigen routeringsvoorziening, de TVS. De TVS maakt gebruik van een SAML-'plus' koppelvlak. Een specifiek voor de TVS ontwikkeld koppelvlak op basis van SAML. Dit koppelvlak maakt het mogelijk om naast DigiD, ook andere middelen en machtigen te ontsluiten.

Koppelvlak DigiD Machtigen[bewerken]

Het huidige DigiD Machtigen bestaat al een tijd en kent een eigen koppelvlak gebaseerd op SAML. Hiervan is aangegeven dat dit koppelvlak ‘end of life’ is. Bij de introductie van de nieuwe machtigingsvoorziening (het stelsel van vertegenwoordiging, met een nieuw koppelvlak) wordt dit bestaande koppelvlak op termijn uitgefaseerd. Het bestaande koppelvlak is namelijk niet geschikt om de nieuwe functionele toepassingen van het nieuwe stelsel te ontsluiten richting de gemeente. Het advies is derhalve hier nu al niet meer op aan te sluiten, tenzij zeer weloverwogen en met urgent belang. Waar moet een gemeente dan wel op aansluiten om snel aan de slag te kunnen met machtigen? Direct op het nieuwe koppelvlak voor machtigen, of wachten op de routeringsvoorziening? Wanneer ontsluit die routeringsvoorziening machtigen? Hierover is al aangegeven dat dit alleen wordt ontsloten via het nieuwe koppelvlak op de routeringsvoorziening gebaseerd op de OIDC-standaard. Vooralsnog is er voor machtigen geen alternatief voor handen anders dan het terug vallen op een papieren proces.

Koppelvlak 'stelsel van vertegenwoordiging' (de nieuwe machtigingsvoorziening)[bewerken]

Aansluiten op het stelsel van vertegenwoordiging kan op termijn op de zogenoemde 'Bevoegdheidsverklaringsdienst'. Hiervoor wordt een eigen SAML-koppelvlak ontwikkeld. Voor pilotdoeleinden komt een eerste versie in 2019 beschikbaar. Later volgen ook de specificaties voor een OIDC-koppelvlak is de planning. Partijen kunnen dan mogelijk kiezen welk koppelvlak men toepast. Onbekend is of beide koppelvlakken straks volledig dezelfde functionaliteit ondersteunen en hoe lang het SAML-koppelvlak wordt ondersteund. De beide routeringsvoorzieningen kunnen ook aansluiten op dit koppelvlak (SAML en later ook OIDC), waardoor aangesloten partijen op de routeringsvoorziening alleen het koppelvlak van de routeringsvoorziening hoeven te implementeren (en zich niet meer druk hoeven te maken om het koppelvlak van de bevoegdheidsverklaringsdienst). Alleen: wanneer is dit beschikbaar en kan/wil men hierop wachten? (met het risico dat het OIDC-koppelvlak op de routeringsvoorziening veel langer op zich laat wachten dan voorspelt).

Koppelvlak ETD[bewerken]

Het afsprakenstelsel Elektronische Toegangsdiensten kent een eigen, op SAML gebaseerd, koppelvlak. Het zou goed zijn om te onderzoeken of hergebruik kan worden gemaakt van deze koppelvlakdefinities. Is het logisch om de makelaars binnen het ETD een ander koppelvlak te laten ondersteunen dan de routeringsvoorziening(en) en de machtigingsregisters een ander koppelvlak dan de machtigingsvoorziening (stelsel van vertegenwoordiging)? Over de ETD-koppelvlakken is al goed nagedacht en zijn bovendien breed geïmplementeerd (ook bij gemeenten). Alleen kent ETD nog geen concrete plannen om over te stappen op de OIDC-standaard, wat wel weer de strategie is bij de andere genoemde voorzieningen.

Authenticatie binnen een proces (Praktijkvoorbeeld)[bewerken]

Dit is een uitwerking die uitlegt hoe authenticatie in de praktijk plaats ongeveer plaats vindt. Hij is gebaseerd op het aanvragen door een burger van een kapvergunning bij een grote gemeente in de Randstad.<<todo: verifieren bij de gemeente of onderstaande klopt en vragen wat haar overwegingen waren>>

| Handelingen | Toelichting |

|---|---|

| De burger bezoekt de website van de gemeente. | Dit is openbare informatie; de gemeente vraagt niet aan de gebruiker om zich te authenticeren. |

| De burger heeft de informatie gelezen en klikt op een link om de aanvraag te starten. De gebruiker wordt doorgeleid naar het omgevingsloket en moet zich daar authenticeren met een DigID. Vervolgens vult hij zijn aanvraag in, voegt bijlagen toe en verzend de aanvraag. Bij de aanvraag zijn email en telefoonnummer ingevuld. |

Het doen van de aanvraag is een handeling met juridische relevantie; daarom wordt formele authenticatie vereist waarbij DigID 2 het minimale betrouwbaarheidsniveau is. Het omgevingsloket ondersteunt meerdere authenticatiemiddelen:

|

| De gemeente heeft vragen en stelt deze per mail en telefoon | Qua authenticatie is het voldoende dat de burger zijn naam telefonisch bevestigd of referentie aan de zaak in de mail opneemt. De uitgewisselde informatie heeft geen juridische relevantie; extra bijlagen moeten wel via het omgevingsloket worden toegevoegd. |

| De gemeente stelt de beschikking op en plaatst deze een door gemeente gekozen berichtenbox. De gebruiker ontvangt zowel een link per mail als een SMS met een code. | De informatie heeft een juridische betekenis dus authenticatie is vereist. Er is sprake van 2-factor authenticatie waarbij de gemeente feitelijk het uitgifte proces doet. Het betrouwbaarheidsniveau is hierbij niet gestandaardiseerd. |