Factsheet informatiebeveiliging

Wat is informatiebeveiliging?[bewerken]

De bestuurs- en bedrijfsprocessen van de overheid zijn vrijwel onmogelijk te realiseren zonder het toepassen van geautomatiseerde gegevensverwerking. Informatiebeveiliging garandeert deze gegevensverwerking betrouwbaar is (in termen van beschikbaarheid, integriteit en vertrouwelijkheid) door een proces in te richten dat bstaat uit het maken, onderhouden en controleren van een samenhangend stelsel van maatregelen.

Voor de overheid gelden daarbij de volgende standaarden voor informatiebeveiliging:

- ISO-NEN 27001 (MSIB, Managementsystemen voor informatiebeveiliging) en

- ISO-NEN 257002 (onderdeel van de Code voor informatiebeveiliging).

Deze standaarden zijn op de meeste terreinen concreet genoeg. Voor geautomatiseerde beveiligingsfuncties hebben zij echter een beperkte betekenis. Daarom biedt NORA, naast principes, een paar best practices die kunnen helpen bij de informatiebeveiliging van geautomatiseerde gegevensverwerking:

- het Normenkader voor de beveiliging van ICT-voorzieningen (NIBI) en

- een architectuuraanpak, inclusief een aantal eerste IB-patronen (IB PTR)

Het belang van informatiebeveiliging[bewerken]

Voor de overheid is informatiebeveiliging een belangrijke randvoorwaarde in het streven naar een betere en, vooral, betrouwbare dienstverlening. Uitval van computersystemen, het in verkeerde handen komen van gegevensbestanden of misbruik van vertrouwelijke gegevens, kunnen ernstige gevolgen hebben voor overheidsorganisaties, bedrijven en burgers. Denk hierbij aan bijvoorbeeld imagoschade en zelfs politieke consequenties.

Informatiebeveiliging in relatie tot interoperabiliteit[bewerken]

Binnen veel grote overheidsorganisaties heeft informatiebeveiliging een bepaalde volwassenheid bereikt. Organisaties zijn zich bewust van de risico's, er is beleid en verantwoordelijkheden zijn belegd.

Er is echter méér nodig. Het streven naar intensiever samenwerken en het uitwisselen van informatie betekent dat overheidsorganisaties hun informatiebeveiliging niet (langer) 'op eigen houtje' kunnen inrichten. Zij moeten rekening houden met de eisen die samenwerking aan informatiebeveiliging stelt.

Een goede samenwerking is alleen mogelijk als organisaties hun informatiebeveiliging op elkaar afstemmen en elkaar daarin ook vertrouwen. Samenwerking maakt organisaties immers afhankelijk van elkaars dienstverlening. Zijn onze vertrouwelijke gegevens bij de ander wel in veilige handen? Beschikt hun systeem wel over voldoende capaciteit? Is het ook op het gewenste tijdstip beschikbaar? Organisaties maken daarom afspraken met elkaar over informatiebeveiliging.

Afstemming bereiken over informatiebeveiliging is vaak makkelijker gezegd dan gedaan. Beveiligingsmaatregelen van organisaties wijken vaak zo van elkaar af dat er barri�res voor informatie-uitwisseling ontstaan. Door gebrek aan standaardisatie is het elkaar bieden van inzicht een moeizaam proces zeker als organisaties dit soort afstemmingsprocessen voor meerdere diensten moeten doorlopen en hierover in meerdere ketens afspraken moeten maken.

NORA biedt daarom een aantal principes en best practices die hierbij richting geven en hulp bieden. Organisaties kunnen een vertaalslag maken naar een baseline voor de eigen organisatie. Deze baseline is het binnen de organisatie geldende normenstelsel, waaruit per informatiesysteem passende maatregelen zijn af te leiden. De baseline vormt de grondslag voor een effectieve verantwoording over de beveiliging aan andere overheidsorganisaties en maakt een eenduidige, onafhankelijke toetsing mogelijk. Hierdoor ontstaat een grotere transparantie, die bijdraagt aan het beoogde onderlinge vertrouwen.

Implementatie[bewerken]

NORA 3.0 en de best practices geven invulling aan het 'basisniveau voor informatiebeveiliging' dat overeenkomt met risicoklasse II, verhoogd risico, van de Wet Bescherming Persoonsgegevens (WBP). Overheidsorganisaties zullen in alle gevallen op de koppelvlakken met de e-overheidsbouwstenen voor netwerkvoorzieningen (Digikoppeling, Koppelnet Publieke Sector) aan het basisbeveiligingsniveau moeten voldoen.

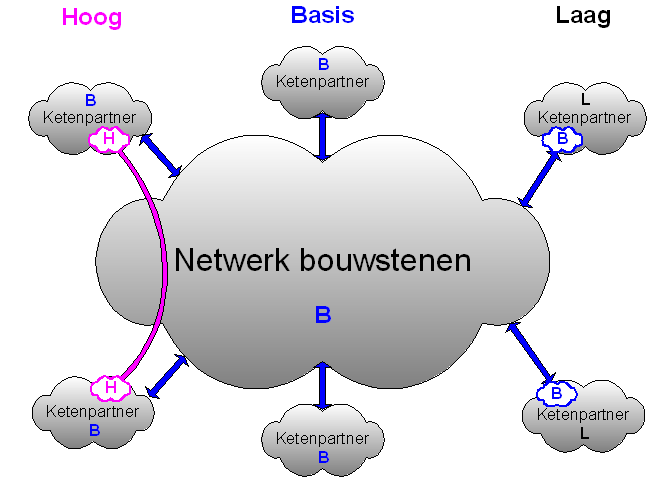

Voor informatie-uitwisseling op een hoger beveiligingsniveau kunnen organisaties doorgaans gebruik maken van de generieke voorzieningen op het basisbeveiligingsniveau. Aanvullende maatregelen moeten dan worden genomen op het niveau van de processen, de bijbehorende ICT-toepassingen, en in personele en fysieke beveiliging. Organisaties die gegevens uit hogere risicoklassen willen uitwisselen, zullen bijvoorbeeld onderling aanvullende afspraken maken over het gebruik van gescheiden logische verbindingen. Dit niveau komt in de aansluitvoorwaarden tot uitdrukking (zie figuur).

Op basis van de ontwikkelde baseline kan een organisatie voor ieder informatiesysteem maatregelen treffen. Per systeem is vast te stellen of er ten opzichte van de uitgangspunten van de baseline sprake is van afwijkende situaties, waardoor een aanvullende risicoanalyse nodig is. Afwijkende situaties kunnen bijvoorbeeld betrekking hebben op hogere beschikbaarheidseisen, toepassing van nieuwe technologie, specifieke eisen van derden.. De organisatie kan voor iedere bedreiging bepalen wat de kans van een daadwerkelijk optreden is, en wat in zo'n geval de schade is. Daarna kunnen de kosten van te treffen maatregelen worden afgewogen tegen de opbrengsten van de hiermee te vermijden schade. Op basis van deze analyse zijn extra maatregelen, buiten de baseline om, te treffen.

In de praktijk kunnen risico's vanwege technische redenen of kosten vaak niet geheel worden afgedekt. In dat geval moet het management de overgebleven risico's expliciet accepteren.