IFGS Gedrag: verschil tussen versies

k (link gemaakt van beveiligingsprincipes) |

(spatie uit link, limit omhoog naar 50) |

||

| Regel 1: | Regel 1: | ||

Op deze pagina staan alle [[Privacyprincipes]] en [[Beveiligingsprincipes]] in de invalshoek. Alle ISOR-objecten binnen deze context zijn ook te herkennen aan het symbool | Op deze pagina staan alle [[Privacyprincipes]] en [[Beveiligingsprincipes]] in de invalshoek. Alle ISOR-objecten binnen deze context zijn ook te herkennen aan het symbool | ||

[[Afbeelding:{{PAGENAME}}.png|50px|none|alt=Blauw vierkant kader met daarin in wit de G van Gedrag|link = {{PAGENAME}}]]<br> | [[Afbeelding:{{PAGENAME}}.png|50px|none|alt=Blauw vierkant kader met daarin in wit de G van Gedrag|link={{PAGENAME}}]]<br> | ||

==Alle objecten binnen deze invalshoek== | ==Alle objecten binnen deze invalshoek== | ||

{{#ask:[[Invalshoek::Gedrag]] | {{#ask:[[Invalshoek::Gedrag]] | ||

| Regel 10: | Regel 10: | ||

| link=all | | link=all | ||

| default=Er zijn nog geen objecten opgenomen binnen deze invalshoek | | default=Er zijn nog geen objecten opgenomen binnen deze invalshoek | ||

| limit=50 | |||

}} | }} | ||

{{:Alle invalshoeken}} | {{:Alle invalshoeken}} | ||

[[Categorie:Privacyprincipes]] [[Categorie:Beveiligingsprincipes]] [[Categorie:ISOR]] | [[Categorie:Privacyprincipes]] [[Categorie:Beveiligingsprincipes]] [[Categorie:ISOR]] | ||

Huidige versie van 16 jun 2020 om 17:21

Op deze pagina staan alle Privacyprincipes en Beveiligingsprincipes in de invalshoek. Alle ISOR-objecten binnen deze context zijn ook te herkennen aan het symbool

Alle objecten binnen deze invalshoek[bewerken]

| ID | Titel | link |

|---|---|---|

| APO_B.08 | Toegangsbeveiliging op programmacode | Toegangsbeveiliging op programmacode |

| APO_B.08.01 | Om de toegang tot broncode bibliotheken te beheersen worden richtlijnen in overweging genomen | Om de toegang tot broncode bibliotheken te beheersen worden richtlijnen in overweging genomen |

| APO_B.08.02 | Aanvullende beheersmaatregelen wanneer programmabroncode wordt gepubliceerd | Aanvullende beheersmaatregelen wanneer programmabroncode wordt gepubliceerd |

| APO_U.12 | Beveiligde ontwikkelomgeving | Beveiligde ontwikkelomgeving |

| APO_U.12.01 | Uitgangspunt voor systeemontwikkeling trajecten is een expliciete risicoafweging | Uitgangspunt voor systeemontwikkeling trajecten is een expliciete risicoafweging |

| APO_U.12.02 | Logisch en/of fysiek gescheiden Ontwikkel, Test, Acceptatie en Productie omgevingen | Logisch en/of fysiek gescheiden Ontwikkel, Test, Acceptatie en Productie omgevingen |

| APO_U.12.03 | De taken, verantwoordelijkheden en bevoegdheden worden uitgevoerd conform de onderkende rollen | De taken, verantwoordelijkheden en bevoegdheden worden uitgevoerd conform de onderkende rollen |

| APO_U.12.04 | Voor remote werkzaamheden is een werkwijze vastgelegd | Voor remote werkzaamheden is een werkwijze vastgelegd |

| APO_U.12.05 | Ontwikkelaars hebben geen toegang tot productieomgeving | Ontwikkelaars hebben geen toegang tot productieomgeving |

| APO_U.12.06 | Overdrachtsprocedures voor het kopiëren/verplaatsen van configuratie items tussen de omgevingen | Overdrachtsprocedures voor het kopiëren/verplaatsen van configuratie items tussen de omgevingen |

| APO_U.12.07 | De overdracht van Ontwikkel- naar de Testomgeving vindt gecontroleerd plaats | De overdracht van Ontwikkel- naar de Testomgeving vindt gecontroleerd plaats |

| APO_U.12.08 | De overdracht van de Test- naar de Acceptatieomgeving vindt procedureel plaats | De overdracht van de Test- naar de Acceptatieomgeving vindt procedureel plaats |

| APO_U.13 | Applicatiekoppeling | Applicatiekoppeling |

| APO_U.13.01 | Koppelingen tussen applicaties worden uitgevoerd volgens vastgestelde procedures en richtlijnen | Koppelingen tussen applicaties worden uitgevoerd volgens vastgestelde procedures en richtlijnen |

| APO_U.13.02 | Van het type koppelingen is een overzicht aanwezig | Van het type koppelingen is een overzicht aanwezig |

| APO_U.13.03 | Koppelingen worden uitgevoerd op basis van geautoriseerde opdrachten | Koppelingen worden uitgevoerd op basis van geautoriseerde opdrachten |

| APO_U.13.04 | De uitgevoerde koppelingen worden geregistreerd | De uitgevoerde koppelingen worden geregistreerd |

| APO_U.14 | Logging en monitoring applicatieontwikkeling | Logging en monitoring applicatieontwikkeling |

| APO_U.14.01 | Vastgelegd is welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden | Vastgelegd is welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden |

| APO_U.14.02 | Informatie ten aanzien van autorisatie(s) wordt vastgelegd | Informatie ten aanzien van autorisatie(s) wordt vastgelegd |

| APO_U.14.03 | De loggegevens zijn beveiligd | De loggegevens zijn beveiligd |

| APO_U.14.04 | De locatie van de vastlegging van de loggegevens is vastgesteld | De locatie van de vastlegging van de loggegevens is vastgesteld |

| APO_U.14.05 | De applicatie geeft signalen dat loggegevens periodiek geëvalueerd en geanalyseerd moet worden | De applicatie geeft signalen dat loggegevens periodiek geëvalueerd en geanalyseerd moet worden |

| APO_U.14.06 | De frequentie (wanneer) van monitoring en het rapporteren hierover is vastgelegd | De frequentie (wanneer) van monitoring en het rapporteren hierover is vastgelegd |

| CLD_B.09 | Privacy en bescherming persoonsgegevens clouddiensten | Privacy en bescherming persoonsgegevens clouddiensten |

| CLD_B.09.01 | Treffen maatregelen voor opslag, verwerking en transport van data | Treffen maatregelen voor opslag, verwerking en transport van data |

| CLD_B.09.02 | Treffen maatregelen zoals data-analyse, DPIA, sterke toegangsbeveiliging en encryptie | Treffen maatregelen zoals data-analyse, DPIA, sterke toegangsbeveiliging en encryptie |

| CLD_B.09.03 | Toekennen classificatie aan data en middelen waarin/waarop zich data bevindt | Toekennen classificatie aan data en middelen waarin/waarop zich data bevindt |

| CLD_B.09.04 | Classificeren en beschermen data gerelateerd aan e-commerce en verstuurd via publieke netwerken | Classificeren en beschermen data gerelateerd aan e-commerce en verstuurd via publieke netwerken |

| CLD_B.09.05 | Toepassen informatie- en middelenclassificatie, relevant voor ontwikkelen en aanbieden van clouddiensten | Toepassen informatie- en middelenclassificatie, relevant voor ontwikkelen en aanbieden van clouddiensten |

| CLD_B.09.06 | Vaststellen eigenaarschap van middelen die deel uitmaken van clouddiensten | Vaststellen eigenaarschap van middelen die deel uitmaken van clouddiensten |

| CLD_B.09.07 | Vastleggen eigenaarschap in overeenkomst tussen CSP en CSC bij beëindigen van clouddienst | Vastleggen eigenaarschap in overeenkomst tussen CSP en CSC bij beëindigen van clouddienst |

| CLD_B.09.08 | Specificeren en documenteren opslag op welke locatie data | Specificeren en documenteren opslag op welke locatie data |

| CLD_C.05 | Security-monitoringsrapportage | Security-monitoringsrapportage |

| CLD_C.05.01 | Vaststellen en toepassen richtlijnen en afspraken voor monitoren en rapporteren | Vaststellen en toepassen richtlijnen en afspraken voor monitoren en rapporteren |

| CLD_C.05.02 | Monitoren en rapporteren over informatiebeveiliging is gerelateerd doelen, risico en beveiligingsincidenten | Monitoren en rapporteren over informatiebeveiliging is gerelateerd doelen, risico en beveiligingsincidenten |

| CLD_C.05.03 | Monitoren informatiebeveiliging en rapportages op basis van verzamelde informatie en inzicht | Monitoren informatiebeveiliging en rapportages op basis van verzamelde informatie en inzicht |

| CLD_C.05.04 | Analyseren informatiebeveiligingsrapportages in samenhang | Analyseren informatiebeveiligingsrapportages in samenhang |

| CLD_C.05.05 | Opvolgen verbeteringsvoorstellen uit analyse-rapportages | Opvolgen verbeteringsvoorstellen uit analyse-rapportages |

| CLD_C.05.06 | Actualiseren beveiligingsplannen en toewijzen aan verantwoordelijken | Actualiseren beveiligingsplannen en toewijzen aan verantwoordelijken |

| CLD_U.10 | Toegang IT-diensten en data | Toegang IT-diensten en data |

| CLD_U.10.01 | Bieden toegang tot bevoegde services, IT-diensten en data | Bieden toegang tot bevoegde services, IT-diensten en data |

| CLD_U.10.02 | Verlenen toegang aan beheerders | Verlenen toegang aan beheerders |

| CLD_U.10.03 | Krijgen toegang tot IT-diensten en data | Krijgen toegang tot IT-diensten en data |

| CLD_U.10.04 | Toekennen bevoegdheden voor gebruikers via formele procedures | Toekennen bevoegdheden voor gebruikers via formele procedures |

| CLD_U.10.05 | Beperken toegang tot IT-diensten en data door technische maatregelen en implementeren | Beperken toegang tot IT-diensten en data door technische maatregelen en implementeren |

| CLD_U.11 | Cryptoservices | Cryptoservices |

| CLD_U.11.01 | Uitwerken cryptografiebeleid | Uitwerken cryptografiebeleid |

| CLD_U.11.02 | Hanteren PKI-overheidseisen en ISO 11770 voor sleutelbeheer | Hanteren PKI-overheidseisen en ISO 11770 voor sleutelbeheer |

| CLD_U.11.03 | Versleutelen gevoelige data en private-sleutelgebruik baseren op gecontroleerde overeengekomen procedure | Versleutelen gevoelige data en private-sleutelgebruik baseren op gecontroleerde overeengekomen procedure |

| ... meer resultaten | ||

Uitleg indeling[bewerken]

De ISOR (Information Security Object Repository) bevat normenkaders waarin beveiligingsprincipes of privacyprincipes en onderliggende normen zijn beschreven. Deze zijn conform de SIVA-methodiek ingedeeld naar Beleid, Uitvoering of Control en geordend naar één van de volgende invalshoeken: Intentie, Functie, Gedrag of Structuur. Vanuit elke invalshoek wordt een specifieke verzameling objecten geïdentificeerd.

Relaties tussen invalshoeken[bewerken]

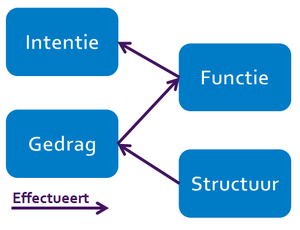

Deze invalshoeken hebben onderling de volgende relatie:

- 'Intentie' wordt geëffectueerd door 'Functie'.

- 'Functie' effectueert 'Intentie' en wordt geëffectueerd door 'Gedrag'.

- 'Gedrag' effectueert 'Functie' en wordt geëffectueerd door 'Structuur'.

- 'Structuur' effectueert 'Gedrag'.

Uitleg invalshoeken[bewerken]

De component inhoud is de tweede doorsnede van het onderzoeksgebied. Deze doorsnede wordt bereikt door middel van vier invalshoeken: intentie, functie, gedrag en structuur.

Intentie[bewerken]

Het waarom-aspect, ofwel de bestaansreden van een organisatie. Voorbeelden hiervan zijn: organisatie, visie, doelstellingen, wetten en beleid, stakeholders en middelen.

Functie[bewerken]

Het wat-aspect, ofwel de organisatorische en technologische elementen die de intenties van de organisatie moeten realiseren. Voorbeelden hiervan zijn: organisatorische en technische functies, processen, taken en taakvereisten.

Gedrag[bewerken]

Het hoe-aspect (gedragsaspect), ofwel de menselijke en technische resources en eigenschappen van de technische resources die de organisatorische en technische functies moeten vormgeven. Voorbeelden hiervan zijn: actor, object, interactie, toestand, eigenschap en historie.

Structuur[bewerken]

Het hoe-aspect (vormaspect), ofwel de manier waarop een organisatorische en personele structuur is vormgegeven. Voorbeelden hiervan zijn: business-organisatiestructuur, business- architectuur, IT-architectuur en business-IT-alignment.

De relaties tussen de objecten vanuit de invalshoeken kunnen als volgt worden gelezen: de elementen uit de doel-invalshoek reguleren en/of worden bereikt door elementen uit de functie-invalshoek. De elementen uit de functie-invalshoek gebruiken of realiseren de elementen uit de gedrag-invalshoek die op hun beurt worden vormgegeven door elementen uit de structuur-invalshoek.

Invalshoeken niet gebruikt bij De Privacy Baseline[bewerken]

De verdeling naar Intentie, Functie, Gedrag en Structuur betreft de kern van het SIVA-methodiek en heeft tot doel lacunes te ontdekken in de objectanalyse die leidt tot normen. Deze indeling is voor de opzet van de Privacy Baseline niet gebruikt: het object is immers niet Privacy, maar de Privacywet. Het is niet de opzet geweest om de wet te toetsen op volledigheid en consistentie. De opzet van de Baseline is de gebruiker een handzame en geannoteerde lijst van toetsbare criteria mee te geven die aan de wet zijn ontleend. Omdat de invalshoeken bij het opstellen van de normen voor de Privacy Baseline geen rol hebben gespeeld, is bij de invalshoek "Onbekend" ingevuld.