IFGS Structuur

Op deze pagina staan alle Privacyprincipes en Beveiligingsprincipes in de invalshoek IFGS Structuur. Alle ISOR-objecten binnen deze context zijn ook te herkennen aan het symbool

Alle objecten binnen deze invalshoek[bewerken]

| ID | Titel | link |

|---|---|---|

| APO_B.09 | Projectorganisatie | Projectorganisatie |

| APO_B.09.01 | Taken van de beveiligingsfunctionaris | Taken van de beveiligingsfunctionaris |

| APO_B.09.02 | Inzicht gegeven door de beveiligingsfunctionaris | Inzicht gegeven door de beveiligingsfunctionaris |

| APO_C.08 | Beheersorganisatie applicatieontwikkeling | Beheersorganisatie applicatieontwikkeling |

| APO_C.08.01 | De samenhang van de beheersprocessen wordt door middel van een processtructuur vastgelegd | De samenhang van de beheersprocessen wordt door middel van een processtructuur vastgelegd |

| APO_C.08.02 | De belangrijkste functionarissen en hun onderlinge relaties zijn inzichtelijk | De belangrijkste functionarissen en hun onderlinge relaties zijn inzichtelijk |

| APO_C.08.03 | De verantwoordelijkheden zijn aan een specifieke functionaris toegewezen en vastgelegd | De verantwoordelijkheden zijn aan een specifieke functionaris toegewezen en vastgelegd |

| APO_C.08.04 | De taken, verantwoordelijkheden en bevoegdheden voor de evaluatie- en beheerwerkzaamheden zijn beschreven | De taken, verantwoordelijkheden en bevoegdheden voor de evaluatie- en beheerwerkzaamheden zijn beschreven |

| APO_U.15 | Applicatie-architectuur | Applicatie-architectuur |

| APO_U.15.01 | De architect heeft een actueel document van het te ontwikkelen informatie systeem opgesteld | De architect heeft een actueel document van het te ontwikkelen informatie systeem opgesteld |

| APO_U.15.02 | Het architectuur document wordt actief onderhouden | Het architectuur document wordt actief onderhouden |

| APO_U.15.03 | De voorschriften en de methoden en technieken ten aanzien van applicatie architectuur worden toegepast | De voorschriften en de methoden en technieken ten aanzien van applicatie architectuur worden toegepast |

| APO_U.15.04 | Samenhang tussen in- en uitstroom van gegevens en de inhoud van gegevensberichten | Samenhang tussen in- en uitstroom van gegevens en de inhoud van gegevensberichten |

| APO_U.15.05 | Dat de onderliggende infrastructuurcomponenten beveiligd zijn op basis van security baselines aantoonbaar | Dat de onderliggende infrastructuurcomponenten beveiligd zijn op basis van security baselines aantoonbaar |

| APO_U.15.06 | De relatie tussen de persoonsgegevens is inzichtelijk | De relatie tussen de persoonsgegevens is inzichtelijk |

| APO_U.16 | Tooling ontwikkelmethode | Tooling ontwikkelmethode |

| APO_U.16.01 | Het tool ondersteunt alle fasen van het ontwikkelproces | Het tool ondersteunt alle fasen van het ontwikkelproces |

| APO_U.16.02 | Framework voor het structuren van de ontwikkelfasen en het bewaken van afhankelijkheden | Framework voor het structuren van de ontwikkelfasen en het bewaken van afhankelijkheden |

| APO_U.16.03 | Het tool beschikt over faciliteiten voor versie- en releasebeheer | Het tool beschikt over faciliteiten voor versie- en releasebeheer |

| APO_U.16.04 | Faciliteiten van het tool | Faciliteiten van het tool |

| APO_U.16.05 | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen |

| CLD_B.10 | Beveiligingsorganisatie clouddiensten | Beveiligingsorganisatie clouddiensten |

| CLD_B.10.01 | Bewerkstelligen en promoten cloudbeveiligingsbeleid | Bewerkstelligen en promoten cloudbeveiligingsbeleid |

| CLD_B.10.02 | Voorzien beveiligingsfunctie in proactieve ondersteuning van bepaalde processen/middelen | Voorzien beveiligingsfunctie in proactieve ondersteuning van bepaalde processen/middelen |

| CLD_B.10.03 | Geven positie van informatiebeveiligingsorganisatie binnen organisatie | Geven positie van informatiebeveiligingsorganisatie binnen organisatie |

| CLD_B.10.04 | Benoemen functionarissen voor informatiebeveiliging en onderlinge relaties inzichtelijk maken | Benoemen functionarissen voor informatiebeveiliging en onderlinge relaties inzichtelijk maken |

| CLD_B.10.05 | Toewijzen verantwoordelijkheden voor definiëren, coördineren en evalueren van informatiebeveiliging | Toewijzen verantwoordelijkheden voor definiëren, coördineren en evalueren van informatiebeveiliging |

| CLD_B.10.06 | Vastleggen taken, verantwoordelijkheden en bevoegdheden in autorisatiematrix | Vastleggen taken, verantwoordelijkheden en bevoegdheden in autorisatiematrix |

| CLD_B.10.07 | Vaststellen verantwoordings- en rapportagelijnen tussen betrokken functionarissen | Vaststellen verantwoordings- en rapportagelijnen tussen betrokken functionarissen |

| CLD_B.10.08 | Vaststellen type, frequentie en eisen voor inhoudelijke rapportages | Vaststellen type, frequentie en eisen voor inhoudelijke rapportages |

| CLD_B.11 | Clouddienstenarchitectuur | Clouddienstenarchitectuur |

| CLD_B.11.01 | Bevatten diverse aspecten voor raamwerk | Bevatten diverse aspecten voor raamwerk |

| CLD_B.11.02 | Beschrijven van de samenhang tussen IT-functionaliteiten bij clouddienst-aanbieding, -gebruik en -onderhoud | Beschrijven van de samenhang tussen IT-functionaliteiten bij clouddienst-aanbieding, -gebruik en -onderhoud |

| CLD_C.06 | Beheersorganisatie clouddiensten | Beheersorganisatie clouddiensten |

| CLD_C.06.01 | Vastleggen samenhang van processen in processtructuur | Vastleggen samenhang van processen in processtructuur |

| CLD_C.06.02 | Beschrijven taken, verantwoordelijkheden en bevoegdheden voor uitvoeren beheer(s)werkzaamheden | Beschrijven taken, verantwoordelijkheden en bevoegdheden voor uitvoeren beheer(s)werkzaamheden |

| CLD_C.06.03 | Benoemen functionarissen voor beheersingsorganisatie en inzichtelijk maken onderlinge relaties | Benoemen functionarissen voor beheersingsorganisatie en inzichtelijk maken onderlinge relaties |

| CLD_U.16 | Clouddienstenarchitectuur | Clouddienstenarchitectuur |

| CLD_U.16.01 | Specificeren minimale zaken voor architectuur | Specificeren minimale zaken voor architectuur |

| CLD_U.17 | Multi-tenantarchitectuur | Multi-tenantarchitectuur |

| CLD_U.17.01 | Versleutelen CSC-data op transport en in rust | Versleutelen CSC-data op transport en in rust |

| CLD_U.17.02 | Gescheiden inrichten virtuele machine-platforms voor CSC’s | Gescheiden inrichten virtuele machine-platforms voor CSC’s |

| CLD_U.17.03 | Hardenen virtuele machine-platforms | Hardenen virtuele machine-platforms |

| CVZ_B.04 | Organisatiestructuur netwerkbeheer | Organisatiestructuur netwerkbeheer |

| CVZ_B.04.01 | In de organisatiestructuur voor netwerkbeheer zijn beheersingsprocessen benoemd | In de organisatiestructuur voor netwerkbeheer zijn beheersingsprocessen benoemd |

| CVZ_B.04.02 | De beheer(sing)processen hebben een formele positie binnen de gehele organisatie | De beheer(sing)processen hebben een formele positie binnen de gehele organisatie |

| CVZ_B.04.03 | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen zijn duidelijk gedefinieerd | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen zijn duidelijk gedefinieerd |

| CVZ_C.05 | Beheersorganisatie netwerkbeveiliging | Beheersorganisatie netwerkbeveiliging |

| CVZ_C.05.01 | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd |

| CVZ_C.05.02 | Beheerderstaken vereisen bevoegdheden met risico’s voor de doelorganisatie | Beheerderstaken vereisen bevoegdheden met risico’s voor de doelorganisatie |

| ... meer resultaten | ||

Uitleg indeling[bewerken]

De ISOR (Information Security Object Repository) bevat normenkaders waarin beveiligingsprincipes of privacyprincipes en onderliggende normen zijn beschreven. Deze zijn conform de SIVA-methodiek ingedeeld naar Beleid, Uitvoering of Control en geordend naar één van de volgende invalshoeken: Intentie, Functie, Gedrag of Structuur. Vanuit elke invalshoek wordt een specifieke verzameling objecten geïdentificeerd.

Relaties tussen invalshoeken[bewerken]

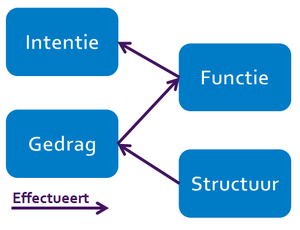

Deze invalshoeken hebben onderling de volgende relatie:

- 'Intentie' wordt geëffectueerd door 'Functie'.

- 'Functie' effectueert 'Intentie' en wordt geëffectueerd door 'Gedrag'.

- 'Gedrag' effectueert 'Functie' en wordt geëffectueerd door 'Structuur'.

- 'Structuur' effectueert 'Gedrag'.

Uitleg invalshoeken[bewerken]

De component inhoud is de tweede doorsnede van het onderzoeksgebied. Deze doorsnede wordt bereikt door middel van vier invalshoeken: intentie, functie, gedrag en structuur.

Intentie[bewerken]

Het waarom-aspect, ofwel de bestaansreden van een organisatie. Voorbeelden hiervan zijn: organisatie, visie, doelstellingen, wetten en beleid, stakeholders en middelen.

Functie[bewerken]

Het wat-aspect, ofwel de organisatorische en technologische elementen die de intenties van de organisatie moeten realiseren. Voorbeelden hiervan zijn: organisatorische en technische functies, processen, taken en taakvereisten.

Gedrag[bewerken]

Het hoe-aspect (gedragsaspect), ofwel de menselijke en technische resources en eigenschappen van de technische resources die de organisatorische en technische functies moeten vormgeven. Voorbeelden hiervan zijn: actor, object, interactie, toestand, eigenschap en historie.

Structuur[bewerken]

Het hoe-aspect (vormaspect), ofwel de manier waarop een organisatorische en personele structuur is vormgegeven. Voorbeelden hiervan zijn: business-organisatiestructuur, business- architectuur, IT-architectuur en business-IT-alignment.

De relaties tussen de objecten vanuit de invalshoeken kunnen als volgt worden gelezen: de elementen uit de doel-invalshoek reguleren en/of worden bereikt door elementen uit de functie-invalshoek. De elementen uit de functie-invalshoek gebruiken of realiseren de elementen uit de gedrag-invalshoek die op hun beurt worden vormgegeven door elementen uit de structuur-invalshoek.

Invalshoeken niet gebruikt bij De Privacy Baseline[bewerken]

De verdeling naar Intentie, Functie, Gedrag en Structuur betreft de kern van het SIVA-methodiek en heeft tot doel lacunes te ontdekken in de objectanalyse die leidt tot normen. Deze indeling is voor de opzet van de Privacy Baseline niet gebruikt: het object is immers niet Privacy, maar de Privacywet. Het is niet de opzet geweest om de wet te toetsen op volledigheid en consistentie. De opzet van de Baseline is de gebruiker een handzame en geannoteerde lijst van toetsbare criteria mee te geven die aan de wet zijn ontleend. Omdat de invalshoeken bij het opstellen van de normen voor de Privacy Baseline geen rol hebben gespeeld, is bij de invalshoek "Onbekend" ingevuld.