ISOR/totaaltabel

Tabel met alle elementen in het normenkader BIO_Thema-uitwerking_Softwarepakketten. Een element kan zijn: Beveiligingsprincipe, Hoofdstuk normenkader, Norm, Normenkader, Normenkader-aspect, Privacyprincipe Tip: klik op het pijltje naast 'ID' voor een logische volgorde.

| ID | ElementtypeDeze speciale eigenschap maakt deel uit van SmartCore. Gebruik deze eigenschap niet voor andere doeleinden. | Versieaanduiding | Status actualiteit | Redactionele wijzigingsdatum | Publicatiedatum | Beschrijving | Toelichting | Conformiteitsindicator | Criterium | Doelstelling | Risico | Beveiligingsaspect | Invalshoek | Grondslag | Stelling | Grondslag opmerkingen | Realiseert | Afbeelding | Onderschrift | Px | Alt-tekst | Wijzigingsdatum“Wijzigingsdatum <span style="font-size:small;">(Modification date)</span>” is een voorgedefinieerde eigenschap die overeenkomt met de datum van de laatste wijziging van een onderwerp. Deze eigenschap wordt geleverd door Semantic MediaWiki. | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SWP_U.05 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor het tot stand brengen, het onderhouden en het beëindigen van sessies van softwarepakketten. ObjecttoelichtingNa de authenticatie moet een sessiemanager-component vanuit de server acties van gebruikers op een veilige manier volgen. Hiervoor zijn bewezen raamwerken en bibliotheken beschikbaar. Meestal gebeurt dit met een beveiligde sessietoken. Deze token moet op een veilige manier worden gecreëerd en verlopen. Tokens mogen geen misleidbare of gevoelige informatie bevatten. SchaalgrootteGroot. Voor wieLeverancier. | Sessies behoren authentiek te zijn voor elke gebruiker en behoren ongeldig gemaakt te worden na een time-out of perioden van inactiviteit. | Het voorkomen dat onbevoegden zich via kwetsbaarheden toegang verschaffen tijdens langdurig openstaande sessies. | Onbevoegden maken via kwetsbaarheden gebruik van openstaande sessies en krijgen toegang krijgen tot gevoelige data. Het ontstaan van zwakheden als Cross-Site Request Forgery (CSRF) en Clickjacking. | Uitvoering | Functie |

| 300 | 19 november 2021 11:20:46 | Sessiebeheer | ||||||||

| SWP_U.08 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft de controle of een gebruiker van een softwarepakket daadwerkelijk is wie hij beweert te zijn. ObjecttoelichtingToegang tot softwarepakketten door gebruikers wordt gereguleerd door het toegangsmechanisme gebruikersidentificatie (zoals een gebruikersaccount) en authenticatie (zoals een wachtwoord). Het softwarepakket stelt specifieke eisen aan de authenticatie van gebruikers. Het authenticatiemechanisme moet voldoen aan vooraf vastgestelde beveiligingseisen. Voor het verlenen van toegang tot softwarepakketten ontvangen gebruikers authenticatie-informatie. De gebruikers behoren hier vertrouwelijk mee om te gaan.

SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Softwarepakketten behoren de identiteiten van gebruikers vast te stellen met een mechanisme voor identificatie en authenticatie. | Het vaststellen van de identiteit van een gebruiker van een softwarepakket. | Onbevoegde personen krijgen toegang tot de data in het softwarepakket. | Uitvoering | Gedrag |

| 300 | 19 november 2021 11:23:42 | Authenticatie | ||||||||

| SWP_B.06 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een modelmatige beschrijving van de technische en organisatorische samenhang van onderdelen van softwarepakketten. ObjecttoelichtingOp het hoogste niveau beschrijft een zogenaamde enterprise-architectuur de context van de organisatie en op hoofdlijnen het geheel aan organisatorische en functionele activiteiten en tot welke bedrijfsoutput dit resulteert.

SchaalgrootteMiddel en groot. Voor wieKlant. | De klant behoort het architectuurlandschap in kaart te hebben gebracht waarin het softwarepakket geïntegreerd moet worden en beveiligingsprincipes te hebben ontwikkeld. | Het effectief sturen en beheersen van veranderingen in het applicatielandschap. | Onvoldoende mogelijkheid om sturing te geven op de beveiligingsmaatregelen van softwarepakketten die in de architectuur zijn opgenomen. | Beleid | Structuur | CIP-netwerk | 300 | 19 november 2021 10:34:31 | Beveiligingsarchitectuur | ||||||||

| SWP_U.10 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor de toegangsverlening tot softwarepakketten. ObjecttoelichtingDe toegang tot gebruikersfunctionaliteiten worden georganiseerd met autorisatiebeheer en de toewijzing van een gebruikersaccount. Het softwarepakket moet technische invoermogelijkheden bieden om via gebruikersrechten de toegang tot functionaliteiten te kunnen organiseren. Dit houdt in dat toegangsrechten tot functionaliteiten met gebruikersprofielen vanuit autorisatiebeheer toegekend dan wel ingetrokken kunnen worden. SchaalgrootteGroot. Voor wieKlant en leverancier. | De rechten die gebruikers hebben binnen een softwarepakket (inclusief beheerders) zijn zo ingericht dat autorisaties kunnen worden toegewezen aan organisatorische functies en scheiding van niet verenigbare autorisaties mogelijk is. | Bewerkstelligen dat de juiste mensen op het juiste moment om de juiste redenen toegang krijgen tot het softwarepakket. | Misbruik van gegevens in een softwarepakket. | Uitvoering | Gedrag |

| 300 | 19 november 2021 11:27:21 | Autorisatiebeheer | ||||||||

| SWP_C.01 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een beoordeling van de levering van de overeengekomen kwaliteit van dienstverlening. ObjecttoelichtingHet overeengekomen niveau van de informatiebeveiliging en dienstverlening met de leverancier dient te worden gehandhaafd. De operationele beheersing daarvan wordt met leveranciersovereenkomsten geregeld via het proces ‘Levenscyclusmanagement voor softwarepakketten’. Monitoring en beoordeling van prestaties en auditing is nodig om de naleving van overeenkomsten vast te stellen en om vastgestelde problemen in de operationele lijn op te lossen en te beheren. SchaalgrootteElke schaalgrootte. Voor wieKlant. | De klant behoort regelmatig de dienstverlening van softwarepakketleveranciers te monitoren, te beoordelen en te auditen. | Het bepalen/vaststellen in hoeverre de leveranciersovereenkomst wordt nageleefd. | De leverancier levert niet hetgeen is opgenomen in de overeenkomst. | Control | Intentie | BIO (Baseline Informatiebeveiliging Overheid): 15.2.1 | 300 | 19 november 2021 10:41:41 | Evaluatie leveranciersdienstverlening | ||||||||

| SWP_U.01 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft de besturing en het beheer van de opeenvolgende fases van de initiële installatie tot en met de uitfasering van een softwarepakket. ObjecttoelichtingVerwerving van software is geen enkelvoudige gebeurtenis. Na het verwerven van een softwarepakket blijft de klant tijdens de levenscyclus afhankelijk van de leverancier en heeft verschillende contactmomenten. Interactie met de leverancier blijft nodig tijdens de levensduur van het product, voor ingebruikname, actualisaties, innovaties en het uitfaseren.

SchaalgrootteMiddel en groot. Voor wieKlant en leverancier. | De leverancier behoort de klant te adviseren met marktontwikkelingen en kennis van (de leeftijd van) applicaties en technische softwarestack over strategische ontwikkeling en innovatieve keuzes voor het ontwikkelen en onderhouden van informatiesystemen in het applicatielandschap. | Het zorgen dat informatiebeveiliging deel uitmaakt van de levenscyclus van software. | De continuïteit van de bedrijfsprocessen kan niet gewaarborgd worden. | Uitvoering | Intentie | CIP-netwerk | 300 | 19 november 2021 10:56:20 | Levenscyclusmanagement softwarepakketten | ||||||||

| SWP_U.11 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat het vastleggen van informatiebeveiligingsgerelateerde gebeurtenissen. ObjecttoelichtingLogging is een proces voor het registreren van activiteiten en gebeurtenissen in systemen om achteraf de rechtmatigheid van de resourcebenadering en vroegtijdige ongeautoriseerde toegangspogingen van systemen en netwerken te kunnen signaleren.

SchaalgrootteMiddel en groot. Voor wieKlant en leverancier. | Het softwarepakket biedt signaleringsfuncties voor registratie en detectie die beveiligd zijn ingericht. | Het bieden van signaleringsfuncties voor registratie en detectie. | Afwijkingen van normaal gedrag binnen het softwarepakket zijn niet zichtbaar. | Uitvoering | Gedrag |

| 300 | 19 november 2021 11:29:23 | Logging | ||||||||

| SWP_B.01 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het resultaat van een besluitvorming, in welk tijdbestek en met welke middelen de verwervingsdoelstellingen voor softwarepakketten bereikt moeten worden. ObjecttoelichtingEen randvoorwaarde voor een succesvolle implementatie van informatievoorzieningen is inzicht hebben in de businessrisico’s en het regelmatig beoordelen van businessrisico’s gerelateerd aan applicatiesoftware zoals een softwarepakket. De business case onderzoekt de kosten en de baten.

SchaalgrootteElke schaalgrootte. Voor wieKlant. | regels | Voor het verwerven van software behoren regels te worden vastgesteld en op verwervingsactiviteiten binnen de organisatie te worden toegepast. | Het beheersen van het verwerven van softwarepakketten. | Onvoldoende mogelijkheid om sturing te geven aan het verwerven van softwarepakketten. | Beleid | Intentie |

| 300 | 19 november 2021 10:16:40 | Verwervingsbeleid softwarepakketten | |||||||

| SWP_C.02 | Beveiligingsprincipe | 1.2 | Actueel | 25 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor de registratie van verschillende fases van een document, programma of andere informatie. ObjecttoelichtingVersiebeheer is een beheerproces dat voor softwarepakketten verantwoordelijk is voor het beheren van softwareversies tijdens de levenscyclus van het product. Het vindt zowel bij de klant als bij de leverancier plaats. Dit geldt zowel voor lokale toepassingen als voor clouddiensten. Versiebeheer omvat het beheer van documenten die functionele en technische specificaties bevatten. Bij de leverancier borgt versiebeheer tijdens de levensduur van het softwarepakket de beschikbaarheid van de juiste versies van programmacode voor het onderhoud tijdens de levenscyclus tot en met uitfasering. SchaalgrootteElke schaalgrootte. Voor wieKlant en leverancier. | Wijzigingen aan het softwarepakket binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. | Gemachtigden kunnen op ieder moment beschikken over de juiste versie van een softwarepakket. | Werken met verouderde versies van een softwarepakket. | Control | Functie |

| 300 | 25 november 2021 15:32:27 | Versiebeheer softwarepakketten | ||||||||

| SWP_U.02 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft regels voor het inperken van programmacode-wijzigingen aan een softwarepakket die door derden in opdracht van gebruikersorganisaties worden aangebracht. ObjecttoelichtingBij voorkeur dient een geleverd softwarepakket ongewijzigd te worden toegepast. Wijzigingen van de applicatiecode die niet door de leverancier zijn aangebracht, leveren bij actualisaties van het onderliggende serverplatform en interactie met andere platformen vaak technische problemen op. Ze veroorzaken daarbij mogelijk beveiligingsrisico’s. Eventuele wijzigingen dienen onder strikte voorwaarden, met goedkeuring van de leverancier plaats te vinden. Anderzijds worden organisaties die clouddiensten gebruiken soms geconfronteerd met nieuwe versies, die ze nog niet hebben kunnen testen voordat ze in de organisatie worden toegepast. SchaalgrootteMiddel en groot. Voor wieKlant en leverancier. | Wijzigingen aan softwarepakketten behoren te worden ontraden, beperkt tot noodzakelijke veranderingen en alle veranderingen behoren strikt te worden gecontroleerd. | Wijzigingen aan softwarepakketten gecontroleerd laten verlopen. | Aantasting van de beschikbaarheid, integriteit en vertrouwelijkheid van de data. | Uitvoering | Intentie |

| 300 | 19 november 2021 11:03:44 | Beperking wijziging softwarepakket | ||||||||

| SWP_U.12 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat een verzameling van definities, waarmee programmaonderdeel A kan communiceren met programmaonderdeel B. ObjecttoelichtingEen API is te beschouwen als een soort digitale stekkerdoos, die externe diensten of personen gecontroleerde toegang kan verschaffen tot interne diensten, algoritmes, apparaten en/of informatiebronnen.

SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Softwarepakketten behoren veilige API’s te gebruiken voor import en export van gegevens. | Het bieden van veilige mechanismen voor onder andere import en export van gegevens. | Gegevens kunnen niet uitgewisseld worden. | Uitvoering | Gedrag |

| 300 | 19 november 2021 11:31:03 | Application Programming Interface (API) | ||||||||

| SWP_B.02 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het resultaat van een besluitvorming, in welk tijdbestek en met welke middelen de doelstellingen voor informatiebeveiliging voor de relatie met leveranciers bereikt moeten worden. ObjecttoelichtingDe kwaliteit die een klant als geheel ervaart van een softwarepakket wordt in belangrijke mate bepaald door de ondersteuning die de leverancier biedt gedurende de levenscyclus van een product in zowel goede als slechte tijden. Hiervoor is het nodig dat een passende leverancier wordt gekozen. Dit maakt onderdeel uit van het selectieproces. Randvoorwaardelijk is het maken van goede contractuele afspraken. SchaalgrootteElke schaalgrootte. Voor wieKlant. | Met de leverancier behoren de informatiebeveiligingseisen en een periodieke actualisering daarvan te worden overeengekomen. | Het beheersen van de leveranciersrelatie specifiek gericht op informatiebeveiliging. | Onvoldoende mogelijkheid om sturing te geven aan leveranciersrelaties specifiek voor informatiebeveiliging. | Beleid | Intentie |

| 300 | 19 november 2021 10:19:37 | Informatiebeveiligingsbeleid voor leveranciersrelaties | ||||||||

| SWP_U.03 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat maatregelen waarmee de toepassing van softwarepakketten voor bedrijfskritische processen doorgang kan vinden, ondanks incidenten en uitval van leveranciersondersteuning. ObjecttoelichtingOmdat de klant voor de continuïteit van haar bedrijfsvoering in hoge mate afhankelijk kan zijn van de beschikbare functionaliteit van softwarepakketten zijn maatregelen voor calamiteiten van essentieel belang. De beoogde continuïteit kan daarbij bepaald worden door externe factoren, zoals het ‘omvallen’ van cloud-leveranciers of de hostingproviders.

SchaalgrootteMiddel en groot. Voor wieKlant en leverancier. | De leverancier behoort processen, procedures en beheersmaatregelen te documenteren, te implementeren en te handhaven. | Het waarborgen van het vereiste niveau van continuïteit voor informatiebeveiliging tijdens een ongunstige situatie. | Onnodig lange uitval van bedrijfsactiviteiten na calamiteiten waardoor bedrijfsdoelstellingen niet worden gehaald. | Uitvoering | Intentie | BIO (Baseline Informatiebeveiliging Overheid): 17.1.2 | 300 | 19 november 2021 11:14:43 | Bedrijfscontinuïteit | ||||||||

| SWP_C.03 | Beveiligingsprincipe | 1.2 | Actueel | 25 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een besturingsproces voor het verwerven, testen en installeren van patches voor softwarepakketten. ObjecttoelichtingAdequaat uitgevoerd patchmanagement draagt voor een heel groot deel bij aan de informatieveiligheid als het gaat om de weerbaarheid tegen aanvallen. Betrouwbare leveranciers monitoren voortdurend of hun producten in exploitatie kwetsbaar zijn en reageren op het bekend worden van geslaagde aanvallen door snel verbeterde code uit te brengen in de vorm van patches of compleet nieuwe releases. SchaalgrootteElke schaalgrootte. Voor wieKlant en leverancier. | Patchmanagement behoort procesmatig en procedureel uitgevoerd te worden, dat tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden van de gebruikte code, zodat zo snel mogelijk de laatste (beveiligings-)patches kunnen worden geïnstalleerd. | Zekerstellen dat kwetsbaarheden tijdig en effectief worden aangepakt en zo een stabiele omgeving wordt gecreëerd. | Kwetsbaarheden brengen de stabiliteit en betrouwbaarheid van systemen in gevaar. | Control | Functie |

| 300 | 25 november 2021 15:56:48 | Patchmanagement softwarepakketten | ||||||||

| SWP_U.13 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het van buitenaf veilig invoeren van gegevens in het softwarepakket. ObjecttoelichtingSoftwarepakketten maken vrijwel altijd gebruik van upload- of download-mechanismen voor de import en export van (gebruikers)gegevens. In veel gevallen worden die gegevens verkregen vanuit niet vertrouwde clients, al dan niet gepositioneerd in niet vertrouwde1 zones, waarna de gegevens getransporteerd worden via niet vertrouwde netwerken.

SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Softwarepakketten behoren mechanismen te bieden om niet-vertrouwde bestandsgegevens uit niet-vertrouwde omgevingen veilig te importeren en veilig op te slaan. | Bewerkstelligen dat niet-vertrouwde omgevingen bestandsgegevens uit niet vertrouwde omgevingen veilig geïmporteerd en veilig opgeslagen worden. | De beschikbaarheid, integriteit en vertrouwelijkheid van de data wordt geschaad. | Uitvoering | Structuur |

| 300 | 19 november 2021 11:32:41 | Gegevensimport | ||||||||

| SWP_B.03 | Beveiligingsprincipe | 1.2 | Actueel | 25 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat het plan van handelen, inclusief voorwaarden voor de beëindiging van de dienstverlening bij een bestaande leverancier en het kunnen overzetten van data naar een nieuwe leverancier van softwarepakketten. ObjecttoelichtingAan het einde van de levenscyclus van een softwarepakket (met name software in de cloud) moeten er mogelijkheden bestaan om bestaande contracten te ontbinden en een nieuwe leverancier te kiezen. Vendor lock-in moet worden voorkomen. Voor de transitiefase en een probleemloze overdracht van bedrijfsgegevens moeten vooraf bindende afspraken worden gemaakt tussen de klant en de leverancier. SchaalgrootteMiddel of groot. Voor wieKlant. | In de overeenkomst tussen de klant en leverancier behoort een exit-strategie te zijn opgenomen, waarbij zowel een aantal bepalingen over exit zijn opgenomen, als een aantal condities die aanleiding kunnen geven tot een exit. | Het voorkomen van discontinuïteit en het kunnen overgaan tot exit bij vooraf bepaalde condities. | Het niet beschikken over een overeengekomen leidraad/globale manier van aanpak bij beëindiging van leverancierscontracten. | Beleid | Intentie | CIP-netwerk | 300 | 25 november 2021 15:34:15 | Exit-strategie softwarepakketten | ||||||||

| SWP_U.07 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het transport van gegevens van en naar het softwarepakket. ObjecttoelichtingOm getransporteerde gegevens te beschermen, moeten deze worden beveiligd met een voldoende sterke beveiligingsmethode. SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Het softwarepakket past versleuteling toe op de communicatie van gegevens die passend bij het classificatieniveau is van de gegevens en controleert hierop. | Het beschermen van getransporteerde gegevens passend bij het classificatieniveau. | Onbevoegden krijgen toegang tot getransporteerde gegevens. | Uitvoering | Functie |

| 300 | 19 november 2021 11:22:39 | Communicatie | ||||||||

| SWP_U.06 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het veilig opslaan van gegeven binnen of buiten het softwarepakket. ObjecttoelichtingDe door softwarepakketten opgeslagen gegevens worden logisch beschermd tegen ongeoorloofde toegang door deze te versleutelen. Als logische toegang tot de oorspronkelijke gegevens niet vereist is, zoals bij wachtwoorden, dan moet de leesbaarheid onmogelijk worden gemaakt met hashing. SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Te beschermen gegevens worden veilig opgeslagen in databases of bestanden, waarbij zeer gevoelige gegevens worden versleuteld. Opslag vindt alleen plaats als noodzakelijk. | Toegang tot opgeslagen gegevens door onbevoegden wordt verhinderd. | Opgeslagen gegevens worden ongeautoriseerd ingezien, aangepast of verwijderd door ontoereikende versleuteling. | Uitvoering | Functie |

| 300 | 19 november 2021 11:21:54 | Gegevensopslag | ||||||||

| SWP_U.04 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een syntaxvalidatie van de input- en outputdata van een softwarepakket. ObjecttoelichtingHet softwarepakket ontvangt invoer van de gebruiker en van andere applicaties. Deze invoer kan verschillende vormen hebben. Het softwarepakket dient eerst de invoer te normaliseren, voordat een validatie van de invoer kan worden uitgevoerd via mechanismen voor filtering.

SchaalgrootteElke schaalgrootte. Voor wieLeverancier. | Het softwarepakket behoort mechanismen te bevatten voor normalisatie en validatie van invoer en voor schoning van de uitvoer. | Het beschermen van bedrijfsprocessen door zekerheid te verschaffen over de integriteit van de verwerkte data. | Misbruiken van softwarepakketten en ongemerkt toegang krijgen tot gegevens en de beschikbaarheid, integriteit en vertrouwelijkheid van de data schaden. | Uitvoering | Functie |

| 300 | 19 november 2021 11:16:45 | Input-/output-validatie | ||||||||

| SWP_B.05 | Beveiligingsprincipe | 1.2 | Actueel | 22 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een coderingstechniek om informatie te beschermen vanuit het oogpunt van vertrouwelijkheid, authenticiteit, onweerlegbaarheid en authenticatie. ObjecttoelichtingCryptografie is een techniek om informatie te beschermen vanuit het oogpunt van vertrouwelijkheid, authenticiteit, onweerlegbaarheid en authenticatie. Een solide cryptografiebeleid is daarbij een randvoorwaarde om de vertrouwelijkheid van informatie te kunnen garanderen. Met dit beleid geeft de organisatie aan op welke wijze het omgaat met voorzieningen, procedures en certificaten voor versleuteling van gegevens. SchaalgrootteGroot. Voor wieKlant. | Ter bescherming van de communicatie en opslag van informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. | Het beheersen van cryptografie binnen softwarepakketten om de vertrouwelijkheid van informatie te kunnen garanderen. | Onvoldoende mogelijkheid om sturing te geven aan de effectieve en betrouwbare inrichting van cryptografische beheersmaatregelen binnen softwarepakketten. | Beleid | Structuur |

| 300 | 22 november 2021 08:31:30 | Cryptografie Softwarepakketten | ||||||||

| SWP_B.04 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat eindgebruikersfuncties voor het bedrijfsproces en de functionele ondersteuning van informatiebeveiliging die daarvoor nodig wordt geacht. ObjecttoelichtingDe eigenschappen van het softwarepakket voldoen aan de businessbehoefte van de klant en ondersteunt daarmee op een veilige manier het bedrijfsproces. Het softwarepakket bevat goed-gedefinieerde mogelijkheden en interfaces.

SchaalgrootteElke schaalgrootte. Voor wieKlant. | De noodzakelijke bedrijfs- en beveiligingsfuncties binnen het veranderingsgebied behoren te worden vastgesteld met organisatorische en technisch uitgangspunten. | Het voldoen aan de businesseisen van de organisatie en de beoogde, veilige ondersteuning van het bedrijfsproces. | Datalekken en de continuïteit niet kunnen waarborgen. | Beleid | Functie | CIP-netwerk | 300 | 19 november 2021 10:28:38 | Bedrijfs- en beveiligingsfuncties | ||||||||

| SWP_U.09 | Beveiligingsprincipe | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het verlenen van toegang aan gebruikers voor softwarepakketten. ObjecttoelichtingNa verkregen toegang met de identificatie en authenticatie ontvangen gebruikers (eindgebruikers en beheerders) autorisaties voor het gebruik van bedrijfs- en beheerfunctionaliteiten van softwarepakketten. De autorisatie zorgt ervoor dat gebruikers uitsluitend toegang krijgen tot die functionaliteit waartoe zij vanuit hun takenpakket recht op hebben. SchaalgrootteElke schaalgrootte. Voor wieKlant en leverancier. | Het softwarepakket behoort een autorisatiemechanisme te bieden. | Toegang tot bedrijfs- en beheerfuncties toe te kennen en te beperken volgens het vereiste gebruikersprofiel. | Het toegang krijgen tot gegevens die niet noodzakelijk zijn voor het uitvoeren van de rol/functie. | Uitvoering | Gedrag |

| 300 | 19 november 2021 11:25:46 | Toegangsautorisatie | ||||||||

| SWP_VW | Hoofdstuk normenkader | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Deze BIO Thema-uitwerking is door het Centrum Informatiebeveiliging en Privacybescherming (CIP) opgesteld om overheidsorganisaties een beeld te geven van de meest relevante onderwerpen, met name voor de verwerving van standaard software. Daarmee wordt bestaande software bedoeld, die als product op de markt is gebracht om binnen een groot aantal organisaties te kunnen worden gebruikt. Voor algemene informatie over diverse soorten softwarepakketten zie: www.softwarepaketten.nl 1.

| 16 november 2021 12:03:32 | BIO Thema Softwarepakketten - Voorwoord en motivatie | |||||||||||||||

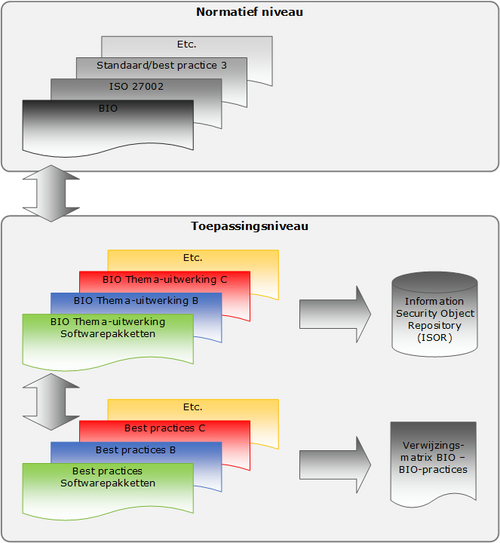

| SWP_INL | Hoofdstuk normenkader | 1.2 | Actueel | 19 november 2021 | 29 oktober 2021 | Deze BIO Thema-uitwerking bevat een referentiekader voor de BIO Thema-uitwerking Softwarepakketten. Het is geënt op controls uit de Baseline Informatiebeveiliging Overheid (BIO) die gebaseerd is op NEN-EN-ISO/IEC 27002: 2017 (hierna genoemd ISO 27002). Er is bij de samenstelling van dit thema tevens gebruik gemaakt van andere normenkaders en internationale standaarden zoals Application Security Verification Standard (ASVS) van Open Source Foundation for Application Security (OWASP), de ICT-Beveiligingsrichtlijnen voor Webapplicaties van het Nationaal Cyber Security Centrum (NCSC), SIG Evaluation Criteria Security: Guidance for producers en The Standard of Good Practice (SoGP) 2018. Voor het concretiseren van de controls uit de BIO zijn deze eisen tevens gerelateerd aan normen uit de CIP (Centrum Informatiebeveiliging en Privacybescherming)-publicatie Secure Software Development (SSD). Hoewel SSD zich specifiek richt op softwareontwikkeling zijn bepaalde objecten en hieraan gerelateerde controls ook van toepassing op de aanschaf van standaard softwarepakketten.

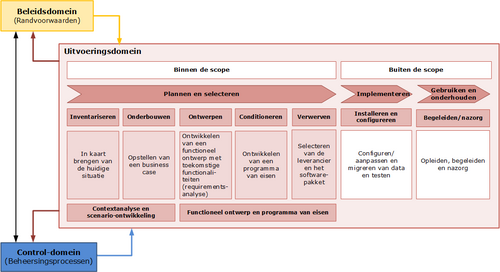

Levenscyclus softwarepakketDe ISO 27034-5 ‘Protocols and application security controls data structure’ uit 2017 beschrijft een referentiemodel, waarin de levenscyclus van software is gedefinieerd, vanaf de voorbereiding via de verwerving tot en met de uitfasering van het product. Onderstaande afbeelding is daarvan afgeleid en wordt gebruikt bij de uitleg van beveiligingseisen. Voorbereiding vanuit klantorganisatieVoordat de werving en selectie van een softwarepakket start, worden de onderstaande stappen doorlopen, waarmee belangrijke vraagstukken worden ingevuld. De output van deze stappen maakt onderbouwing van keuzes mogelijk en maakt deze transparant en traceerbaar voor bestuurders en de inhoudelijke functies in zowel de business- als de informatievoorzieningsketen. Stap 1. InventariserenDe uitgangssituatie wordt in kaart gebracht, zowel van de organisatie als de techniek. Onderzocht wordt welke functionele behoeften er precies bestaan binnen de klantorganisatie (hierna genoemd klant) en welke afhankelijkheden verwacht worden tussen de al beschikbare bedrijfsfuncties en de beoogde nieuwe functionaliteit. Stap 2. OnderbouwenEen business case omschrijft de noodzaak voor een nieuw softwarepakket en de verwachte resultaten en voordelen daarvan. Binnen een business case worden ook de nieuwe IT-functionaliteiten vastgesteld waarin de kosten-baten worden geanalyseerd. Stap 2a. en 2b. Contextanalyse en scenario-ontwikkelingNa of tijdens de uitwerking van de business case wordt met een risicoanalyse (zie ISO 27005 ‘Information security risk management’ uit 2018) de in- en externe context vastgesteld. Dus in welke omgeving moet het pakket kunnen functioneren? Vanuit de business case en contextanalyse worden doelscenario’s ter besluitvorming uitgewerkt. Enkele vraagstukken daarbij zijn hieronder belicht.

Stap 3. en 4. Ontwerpen en conditionerenAls de scenariokeuze is gemaakt, wordt een functioneel ontwerp opgesteld. Hierin worden de bedrijfsfuncties uitgewerkt tot een PvE. Dit PvE dient als basis voor de selectie van IT-diensten zoals een softwarepakket.

Scope en begrenzing softwarepakkettenDeze BIO Thema-uitwerking is voornamelijk gericht op conditionele, beveiligings- en beheersingsaspecten en generieke beveiligingseisen die gerelateerd zijn aan de verwerving van softwarepakketten. Buiten scope van deze thema-uitwerking vallen:

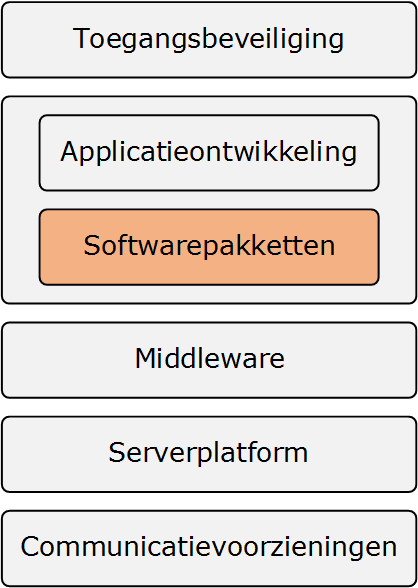

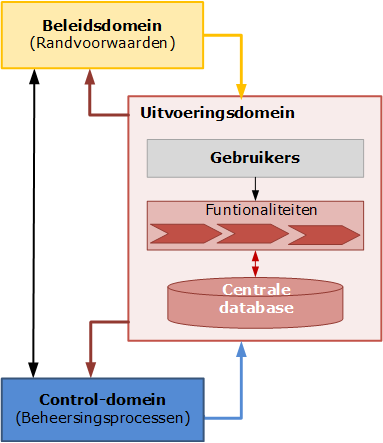

Relaties tussen beveiligingsobjectenDe objecten in het beleidsdomein, sturen de objecten in het uitvoeringsdomein aan en worden uiteindelijk getoetst via beheersingsobjecten of het beleid in de uitvoering wordt gehanteerd, zie onderstaande afbeelding. De BIO Thema-uitwerking Softwarepakketten omvat het geheel van beleid, richtlijnen, procedures, processen, mensen (actoren), middelen, registraties etc. in de vorm van objecten voor het betrouwbaar functioneren van softwarepakketten. De essentiële objecten voor softwarepakketten, die onder andere betrekking hebben op gebruikers, functionaliteiten en centrale database (zie onderstaande afbeelding) zijn in het beleidsdomein, uitvoeringsdomein en control-domein uitgewerkt. BeleidsdomeinDit zijn de randvoorwaarden, conditionele aspecten en constraints die bij de verwerving van softwarepakketten in acht moeten worden genomen. UitvoeringsdomeinDe control-keuze uit de BIO voor deze BIO Thema-uitwerking vloeit voort uit enkele uitgangspunten die gerelateerd zijn aan software:

Control-domeinVoor het evalueren van de effectiviteit van de genomen controls en maatregelen uit het beleids- en uitvoeringsdomein zijn in dit domein de daarvoor benodigde objecten, controls en maatregelen bepaald. | 19 november 2021 09:51:09 | BIO Thema Softwarepakketten - Inleiding | |||||||||||||||

| SWP_U.08.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Mechanisme voor identificatie en authenticatie | Uitvoering | Gedrag |

| De configuratie van de identificatie- en authenticatievoorziening waarborgt dat de geauthentiseerde persoon inderdaad de geïdentificeerde persoon is. | Authenticatie | 4 november 2021 07:55:36 | Waarborgen dat geauthentiseerde persoon de geïdentificeerde persoon is | ||||||||||

| SWP_B.01.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Regels | Beleid | Intentie |

| De verwerving van een softwarepakket vindt plaats met een business case, waarbij verschillende toepassingsscenario’s worden overwogen:

| Verwervingsbeleid softwarepakketten | 3 november 2021 11:14:14 | Verwerven softwarepakket met business case | ||||||||||

| SWP_U.04.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Validatie | Uitvoering | Functie |

| Het softwarepakket (of Software as a Service (SaaS)) valideert alle invoer die de gebruiker aan het softwarepakket verstrekt. | Input-/output-validatie | 3 november 2021 13:44:56 | Valideren verstrekte invoer aan softwarepakket | ||||||||||

| SWP_C.01.02 | Norm | 1.2 | Actueel | 15 november 2021 | 29 oktober 2021 | Beoordelen | Control | Intentie | ISO 27002 2017: 15.2.1b | De door leveranciers opgestelde rapporten over de dienstverlening worden beoordeeld en zijn de basis voor besprekingen met de leveranciers voor zover dit is opgenomen in de overeenkomst. | Evaluatie leveranciersdienstverlening | 15 november 2021 14:58:08 | Beoordelen rapporten over dienstverlening | ||||||||||

| SWP_U.05.01 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Authentiek | Uitvoering | Intentie |

| Softwarepakketten hergebruiken nooit sessie-tokens in URL-parameters of foutberichten. | Sessiebeheer | 16 november 2021 13:58:12 | Niet hergebruiken token-sessies | ||||||||||

| SWP_U.07.02 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Versleuteling | Uitvoering | Functie |

| Het platform waarop het softwarepakket draait, zorgt voor de versleuteling van communicatie tussen de applicatieserver en webserver en tussen de applicatie en database. De webserver forceert versleuteling tussen de webserver en client. | Communicatie | 16 november 2021 13:50:28 | Versleutelen communicatie tussen applicatie- en webserver | ||||||||||

| SWP_U.12.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Veilige API’s | Uitvoering | Gedrag |

| Het softwarepakket maakt tijdens verwerking gebruik van veilige API’s op basis waarvan additionele gegevens uit externe bronnen kunnen worden ingelezen en verwerkt. | Application Programming Interface (API) | 4 november 2021 08:17:30 | Gebruik maken van veilige API's tijdens verwerking | ||||||||||

| SWP_B.05.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Communicatie en opslag | Beleid | Gedrag |

| Communicatie en opslag van informatie door softwarepakketten is passend bij de classificatie van de gegevens, al dan niet beschermd door versleuteling. | Cryptografie Softwarepakketten | 3 november 2021 12:35:25 | Passende gegevensclassificatie bij informatiecommunicatie en -opslag | ||||||||||

| SWP_U.01.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Innovatieve | Uitvoering | Intentie |

| Technologische innovaties van softwarepakketten worden aan de klant gecommuniceerd en de toepassing daarvan wordt afgestemd met de klant voor implementatie. | Levenscyclusmanagement softwarepakketten | 3 november 2021 12:47:19 | Communiceren technologische innovaties van softwarepakketten | ||||||||||

| SWP_U10.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Scheiding van niet verenigbare autorisaties | Uitvoering | Gedrag |

| Er bestaat een proces voor het definiëren en onderhouden van de autorisaties. | Autorisatiebeheer | 4 november 2021 08:05:21 | Proces voor definiëren en onderhouden van autorisaties | ||||||||||

| SWP_B.04.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Bedrijfs- en beveiligingsfuncties | Beleid | Functie |

| Bij de afleiding van de bedrijfsfuncties worden stakeholders uit het veranderingsgebied betrokken. | Bedrijfs- en beveiligingsfuncties | 3 november 2021 12:27:56 | Betrekken stakeholders bij afleiden bedrijfsfuncties | ||||||||||

| SWP_U.13.03 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Veilig te importeren en veilig op te slaan | Uitvoering | Gedrag |

| Het softwarepakket accepteert geen extreem grote bestanden, die buffers of het werkgeheugen kunnen ‘overspoelen’ en daarmee een Denial-of-Service (DoS)-aanval kunnen veroorzaken. | Gegevensimport | 16 november 2021 12:15:57 | Geen grote bestanden accepteren | ||||||||||

| SWP_C.03.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Procesmatig en procedureel | Control | Functie |

| Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Patchmanagement softwarepakketten | 4 november 2021 09:04:53 | Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures | ||||||||||

| SWP_U.06.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Te beschermen gegevens | Uitvoering | Functie |

| Indien van een gegeven niet de classificatie van vertrouwelijkheid is vastgesteld, wordt het gegeven per default veilig opgeslagen. | Gegevensopslag | 3 november 2021 14:02:08 | Per default velig opslaan gegeven | ||||||||||

| SWP_U.08.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Mechanisme voor identificatie en authenticatie | Uitvoering | Gedrag |

| Het inlogmechanisme is robuust tegen herhaaldelijke, geautomatiseerde of verdachte pogingen om wachtwoorden te raden (brute-forcing of password spraying en hergebruik van gelekte wachtwoorden). | Authenticatie | 4 november 2021 07:56:40 | Robuust zijn tegen wachtwoorden raden | ||||||||||

| SWP_B.01.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Regels | Beleid | Intentie |

| Verwerving van een softwarepakket vindt plaats met een functioneel ontwerp, waarin de beoogde functionele en niet-functionele requirements zijn uitgewerkt in een op te stellen softwarepakket van eisen en wensen. | Verwervingsbeleid softwarepakketten | 3 november 2021 11:15:17 | Verwerven softwarepakket met functioneel ontwerp | ||||||||||

| SWP_U.04.04 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Validatie | Uitvoering | Functie |

| Binnen het softwarepakket zijn beveiligingsmechanismen ingebouwd om bij import van gegevens, zogenaamde ‘ingesloten’ aanvallen te detecteren. | Input-/output-validatie | 3 november 2021 13:51:22 | Ingebouwde mechnismen om aanvallen te detecteren | ||||||||||

| SWP_C.01.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Auditen | Control | Intentie |

| Leveranciersaudits worden uitgevoerd in samenhang met rapportages over de dienstverlening. | Evaluatie leveranciersdienstverlening | 4 november 2021 08:46:40 | Uitvoeren leveranciersaudits | ||||||||||

| SWP_U.05.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Authentiek | Uitvoering | Functie |

| Softwarepakketten genereren alleen nieuwe sessies met een gebruikersauthenticatie. | Sessiebeheer | 3 november 2021 13:57:01 | Genereren nieuwe sessie met gebruikersauthenticatie | ||||||||||

| SWP_U.07.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Passend bij het classificatie-niveau | Uitvoering | Functie |

| De opdrachtgever specificeert de classificatie van de gegevens die worden uitgewisseld en waarvoor versleuteling plaatsvindt. | Communicatie | 3 november 2021 14:46:06 | Specificeren classificatie van uit te wisselen gegevens | ||||||||||

| SWP_U.12.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Veilige API’s | Uitvoering | Gedrag |

| Application Programming Interface (API)-URL’s geven geen gevoelige informatie, zoals de API-sleutel, sessie-tokens enz. weer. | Application Programming Interface (API) | 4 november 2021 08:18:17 | Niet weergegeven van gevoelige informatie | ||||||||||

| SWP_B.05.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Cryptografische beheersmaatregelen | Beleid | Gedrag | BIO (Baseline Informatiebeveiliging Overheid): 10.1.1.1 | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| Cryptografie Softwarepakketten | 3 november 2021 12:36:23 | Uitwerken cryptografiebeleid | ||||||||||

| SWP_U.02.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Wijzigingen | Uitvoering | Intentie |

| Bij nieuwe softwarepakketten en bij wijzigingen op bestaande softwarepakketten moet een expliciete risicoafweging worden uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen, uitgaande van de Baseline Informatiebeveiliging Overheid (BIO). | Beperking wijziging softwarepakket | 3 november 2021 12:49:54 | Uitvoeren expliciete risicoafweging bij nieuwe software | ||||||||||

| SWP_U.11.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Registratie en detectie | Uitvoering | Gedrag |

| In de architectuur van het softwarepakket zijn detectiemechanismen actief voor het detecteren van aanvallen. | Logging | 4 november 2021 08:09:35 | Actief zijn van detectiemechanismen | ||||||||||

| SWP_B.04.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Bedrijfs- en beveiligingsfuncties | Beleid | Functie |

| Voor het afleiden van bedrijfs- en beveiligingsfuncties worden formele methoden voor een gegevensimpactanalyse toegepast, zoals een (Business Impact Analyse) BIA en Data Protection Impact Assessment (DPIA) en wordt rekening gehouden met het informatieclassificatie-beleid. | Bedrijfs- en beveiligingsfuncties | 3 november 2021 12:28:44 | Toepassen methoden voor gegevensimpactanalyse | ||||||||||

| SWP_C.03.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Technische kwetsbaarheden | Control | Functie |

| Het beheer van technische kwetsbaarheden in code omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Patchmanagement softwarepakketten | 4 november 2021 09:05:51 | Technisch kwetsbaarheden beheer omvat minimaal risicoanalyse | ||||||||||

| SWP_U.06.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Versleuteld | Uitvoering | Functie |

| Het softwarepakket voorkomt dat wachtwoorden in leesbare vorm worden opgeslagen door gebruik van hashing in combinatie met salts en minimaal 10.000 rounds of hashing. | Gegevensopslag | 3 november 2021 14:03:05 | Voorkomen opslag wachtwoorden in leesbare vorm | ||||||||||

| SWP_U.09.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Autorisatiemechanisme | Uitvoering | Gedrag |

| Het softwarepakket biedt mechanismen, waarmee gebruikers, overeenkomstig hun verleende rechten en rollen, alleen informatie met specifiek belang kunnen inzien en verwerken die ze nodig hebben voor de uitoefening van hun taak. | Toegangsautorisatie | 4 november 2021 07:59:55 | Bieden mechnismen om informatie in te zien en verwerken voor uitoefening taak | ||||||||||

| SWP_B.01.04 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Regels | Beleid | Intentie |

| Leveranciers zijn ISO 27001-gecertificeerd. | Verwervingsbeleid softwarepakketten | 3 november 2021 11:16:11 | Leveranciers zijn gecertificeerd | ||||||||||

| SWP_U.04.05 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Schoning | Uitvoering | Functie |

| Alle uitvoer wordt naar een veilig formaat geconverteerd. | Input-/output-validatie | 3 november 2021 13:52:43 | Uitvoer naar veilig formaat converteren | ||||||||||

| SWP_C.01.04 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Auditen | Control | Intentie | ISO 27002 2017: 15.2.1d | Er wordt inzicht gegeven in de complete verslaglegging van leveranciersaudits. | Evaluatie leveranciersdienstverlening | 4 november 2021 08:47:49 | Geven inzicht in verslaglegging leveranciersaudits | ||||||||||

| SWP_U.05.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Time-out | Uitvoering | Functie |

| Sessies hebben een specifiek einde en worden automatisch ongeldig gemaakt wanneer:

| Sessiebeheer | 3 november 2021 13:57:46 | Automatisch ongeldig maken sessies | ||||||||||

| SWP_U.07.04 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Controleert | Uitvoering | Functie |

| Het softwarepakket zorgt waar mogelijk voor verificatie dat het certificaat:

| Communicatie | 3 november 2021 14:47:08 | Zorgen voor certificaatverificatie | ||||||||||

| SWP_U.12.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Veilige API's | Uitvoering | Gedrag |

| Het softwarepakket maakt gebruik van veilige Application Programming Interfaces (API’s), die (automatisch) gebruikersdata scheiden van applicatiecode, waarmee injectie kwetsbaarheden zoals Structured Query Language (SQL) injection en Cross-Site Scripting (XSS) te voorkomen. | Application Programming Interface (API) | 4 november 2021 08:19:02 | Gebruik maken van veilige API's die gebruikersdata scheiden | ||||||||||

| SWP_B.06.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Architectuurlandschap | Beleid | Structuur | The Standard of Good Practice for Information Security 2018: TS1.1.7 | De beveiligingsarchitectuur ondersteunt een bedrijfsbreed proces voor het implementeren van samenhangende beveiligingsmechanismen en tot stand brengen van gemeenschappelijke gebruikersinterfaces en Application Programming Interfaces (API’s), als onderdeel van softwarepakketten. | Beveiligingsarchitectuur | 3 november 2021 12:41:32 | Ondersteunen proces voor beveilgingsmechnismen | ||||||||||

| SWP_U.02.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Wijzigingen | Uitvoering | Intentie |

| Wijzigingen in, door leveranciers geleverde, softwarepakketten worden, voor zover mogelijk en haalbaar, ongewijzigd gebruikt. | Beperking wijziging softwarepakket | 3 november 2021 12:50:53 | Ongewijzigd gebruiken gewijzigde softwarepakketten | ||||||||||

| SWP_U.11.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Registratie en detectie | Uitvoering | Gedrag |

| De te registreren acties worden centraal opgeslagen. | Logging | 4 november 2021 08:10:26 | Centraal opslaan te registreren acties | ||||||||||

| SWP_B.04.03 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Bedrijfs- en beveiligingsfuncties | Beleid | Functie |

| Het softwarepakket dekt de eisen van de organisatie zodanig dat geen maatwerk noodzakelijk is. Wanneer de functionaliteit door een SaaS (Software as a Service)-leverancier wordt aangeboden via een app-centre, dan wordt het volgende onderzocht en overeengekomen:

| Bedrijfs- en beveiligingsfuncties | 16 november 2021 10:56:21 | Afdekken organisatie-eisen voor softwarepakketten | ||||||||||

| SWP_C.03.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Zo snel mogelijk | Control | Functie |

| Actualisaties/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo snel mogelijk geïnstalleerd. | Patchmanagement softwarepakketten | 4 november 2021 09:06:57 | Installeren patches voor kwetsbaarheden | ||||||||||

| SWP_U.06.04 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Versleuteld | Uitvoering | Functie |

| Gegevens worden door het softwarepakket deugdelijk versleuteld opgeslagen met passende standaarden voor cryptografie, tenzij door de gegevenseigenaar is gedocumenteerd dat dit niet noodzakelijk is. Cryptografische toepassingen voldoen aan passende standaarden. | Gegevensopslag | 3 november 2021 14:03:52 | Versleuteld opslaan van gegevens met cryptografiestandaarden | ||||||||||

| SWP_U.10.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Autorisaties | Uitvoering | Gedrag |

| De rechten voor toegang tot gegevens en functies in het softwarepakket zijn op een beheersbare wijze geordend, gebruik makend van autorisatiegroepen. | Autorisatiebeheer | 4 november 2021 08:03:58 | Ordenen rechten voor toegang tot gegevens en functies | ||||||||||

| SWP_B.02.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Informatiebeveiligingseisen | Beleid | Intentie |

| De overeenkomsten en documentatie omvatten afspraken over:

| Informatiebeveiligingsbeleid voor leveranciersrelaties | 3 november 2021 11:19:31 | Overeenkomsten en documentatie omvatten afspraken | ||||||||||

| SWP_U.12.04 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Veilige API's | Uitvoering | Gedrag |

| Het softwarepakket gebruikt veilige Application Programming Interfaces (API’s) die bufferlengtes controleren, waarmee kwetsbaarheden als Buffer- en Integer overflow worden voorkomen. | Application Programming Interface (API) | 4 november 2021 08:19:46 | Veilige API's gebruiken | ||||||||||

| SWP_C.01.05 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Auditen | Control | Intentie |

| Vastgestelde problemen worden opgelost en beheerd. | Evaluatie leveranciersdienstverlening | 4 november 2021 08:48:36 | Oplossen en beheren problemen | ||||||||||

| SWP_U.04.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Normalisatie | Uitvoering | Functie |

| Het softwarepakket zorgt dat de invoer in een gestandaardiseerde vorm komt, zodat deze herkend en gevalideerd kan worden. | Input-/output-validatie | 3 november 2021 13:36:44 | Zorgen voor gestandaardiseerde vorm | ||||||||||

| SWP_U.07.05 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Controleert | Uitvoering | Functie |

| De versleutelde communicatie van het softwarepakket kan zodanig worden geconfigureerd, dat er geen terugval naar niet of onvoldoende versleutelde communicatie ontstaat. | Communicatie | 16 november 2021 13:52:46 | Configureren versleutelde communicatie softwarepakket | ||||||||||

| SWP_U.03.01 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Procedures | Uitvoering | Intentie |

| Een adequate risicobeheersing bij de klant impliceert een voorbereiding op het voor korte of lange termijn wegvallen van leveranciersondersteuning:

| Bedrijfscontinuïteit | 16 november 2021 14:32:33 | Adequate risicobeheersing | ||||||||||

| SWP_B.06.02 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Beveiligingsprincipes | Beleid | Structuur |

| Er zijn beveiligingsprincipes voorgeschreven waaraan een te verwerven softwarepakket getoetst moet worden, zoals:

| Beveiligingsarchitectuur | 16 november 2021 12:08:22 | Voorschrijven beveiligingsprincipes | ||||||||||

| SWP_U.02.03 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Gecontroleerd | Uitvoering | Intentie |

| Indien vereist worden de wijzigingen door een onafhankelijke beoordelingsinstantie getest en gevalideerd (dit geldt waarvoor mogelijk ook voor software in de cloud). | Beperking wijziging softwarepakket | 3 november 2021 12:51:40 | Testen en valideren van wijzigingen | ||||||||||

| SWP_U.11.03 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Registratie en detectie | Uitvoering | Gedrag |

| Er is vooraf bepaald wat te doen bij het uitvallen van loggingsmechanismen (alternatieve paden). | Logging | 4 november 2021 08:11:14 | Bepalen acties bij uitval loggingsmechanismen | ||||||||||

| SWP_B.04.04 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Bedrijfs- en beveiligingsfuncties | Beleid | Functie |

| Het softwarepakket biedt de noodzakelijke veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties, bij voorkeur gerelateerd aan open standaarden. | Bedrijfs- en beveiligingsfuncties | 3 november 2021 12:30:45 | Bieden veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties | ||||||||||

| SWP_U.01.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Adviseren | Uitvoering | Intentie |

| Tussen de leverancier en klant is een procedure afgesproken voor het tijdig actualiseren/opwaarderen van verouderde softwarepakketten uit de technische stack. | Levenscyclusmanagement softwarepakketten | 3 november 2021 12:45:43 | Afspreken procedure voor tijdig actualiseren verouderde software | ||||||||||

| SWP_U.06.05 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Noodzakelijk | Uitvoering | Functie |

| Te beschermen gegevens worden door het softwarepakket alleen opgeslagen als dat nodig is voor het doel en voor de kortst mogelijke tijd, zijnde de kortste periode tussen het vervullen van de toepassing en de door wet- of regelgeving verplichte periode. | Gegevensopslag | 3 november 2021 14:04:49 | Opslag gegevens als nodig voor doel en korste tijd | ||||||||||

| SWP_U.09.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Autorisatiemechanisme | Uitvoering | Gedrag |

| Beheer(ders)functies van softwarepakketten worden extra beschermd, waarmee misbruik van rechten wordt voorkomen. | Toegangsautorisatie | 4 november 2021 08:00:49 | Beschermen beheer(ders)functies | ||||||||||

| SWP_B.03.01 | Norm | 1.2 | Actueel | 15 november 2021 | 29 oktober 2021 | Bepalingen | Beleid | Intentie |

| De klant legt in de overeenkomst bepalingen over exit vast dat:

| Exit-strategie softwarepakketten | 15 november 2021 15:59:27 | Vastleggen exit-bepalingen in overeenkomst | ||||||||||

| SWP_U.13.01 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Veilig te importeren en veilig op te slaan | Uitvoering | Gedrag |

| Het softwarepakket biedt een flexibel quotummechanisme voor het importeren van gegevens uit externe bronnen. | Gegevensimport | 16 november 2021 12:13:35 | Bieden flexibel quotummechanisme | ||||||||||

| SWP_C.02.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Procedures | Control | Functie |

| De leverancier heeft versiebeheer adequaat geregeld en stelt de klant tijdig op de hoogte van de actueel te gebruiken versies. | Versiebeheer softwarepakketten | 4 november 2021 08:51:36 | Regelen adequaat versiebeheer | ||||||||||

| SWP_U.04.02 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Validatie | Uitvoering | Functie |

| Foute, ongeldige of verboden invoer wordt geweigerd of onschadelijk gemaakt. Het softwarepakket (of Software as a Service (SaaS)) voert deze controle van de invoer uit aan de serverzijde en vertrouwt niet op maatregelen aan de clientzijde. | Input-/output-validatie | 16 november 2021 14:03:02 | Weigeren foute, ongeldige of verboden invoer | ||||||||||

| SWP_U.08.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Mechanisme voor identificatie en authenticatie | Uitvoering | Gedrag |

| De authenticiteit wordt bereikt bij het zekerstellen van de volgende twee activiteiten:

| Authenticatie | 4 november 2021 07:54:45 | Bereiken authenticiteit | ||||||||||

| SWP_B.01.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Regels | Beleid | Intentie |

| In het verwervingsbeleid voor softwarepakketten zijn regels vastgesteld die bij de verwerving van softwarepakketten in acht dienen te worden genomen. De regels kunnen onder andere betrekking hebben op:

| Verwervingsbeleid softwarepakketten | 3 november 2021 11:10:43 | Regels voor beleid bij verwerving softwarepakketten | ||||||||||

| SWP_U.03.03 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Handhaven | Uitvoering | Intentie |

| Periodiek wordt de beoogde werking van de disaster recovery herstelprocedures in de praktijk getest. Met cloud-leveranciers worden continuïteitsgaranties overeengekomen. | Bedrijfscontinuïteit | 16 november 2021 14:34:18 | Testen werking herstelprocedures voor disaster recovery | ||||||||||

| SWP_C.01.01 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Monitoren | Control | Intentie |

| De mate waarin de leveranciersovereenkomsten worden nageleefd, wordt geverifieerd. | Evaluatie leveranciersdienstverlening | 4 november 2021 08:43:14 | Verifiëren mate van naleving leveranciersovereenkomsten | ||||||||||

| SWP_U.03.02 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Handhaven | Uitvoering | Intentie |

| De data behorende bij het softwarepakket en de beoogde bedrijfsmatige bewerking van de gegevens kan worden hersteld binnen de overeengekomen maximale uitvalsduur. | Bedrijfscontinuïteit | 16 november 2021 14:33:32 | Herstellen data softwarepakket en bedrijfsmatige bewerking gegevens | ||||||||||

| SWP_U.11.04 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Beveiligd | Uitvoering | Gedrag |

| De (online of offline) bewaartermijn voor logging is vastgesteld en komt tot uitdrukking in de configuratie-instellingen van binnen het softwarepakket. | Logging | 4 november 2021 08:12:03 | Vaststellen bewaartermijn voor logging | ||||||||||

| SWP_B.04.05 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Bedrijfs- en beveiligingsfuncties | Beleid | Functie |

| De documentatie van het softwarepakket beschrijft alle componenten voor de beveiligingsfuncties die ze bevatten. | Bedrijfs- en beveiligingsfuncties | 3 november 2021 12:31:59 | Beschrijven componenten voor beveiligingsfuncties | ||||||||||

| SWP_U.01.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Strategische ontwikkeling | Uitvoering | Intentie |

| De leverancier onderhoudt een registratie van de gebruikte softwarestack. Hierin is de vermelding van de uiterste datum dat ondersteuning plaatsvindt opgenomen, waardoor inzicht bestaat in de door de leverancier ondersteunde versies van de software. | Levenscyclusmanagement softwarepakketten | 3 november 2021 12:46:31 | Onderhouden registratie gebruikte softwarestack | ||||||||||

| SWP_U.07.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Versleuteling | Uitvoering | Functie | BIO (Baseline Informatiebeveiliging Overheid): 10.1.1.2 | Cryptografische toepassingen voldoen aan passende standaarden. | Communicatie | 3 november 2021 14:44:37 | Voldoen aan passende standaarden | ||||||||||

| SWP_U.10.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Scheiding van niet verenigbare autorisaties | Uitvoering | Gedrag |

| Met taken, verantwoordelijkheden en bevoegdheden zijn verenigbare taken en autorisaties geïdentificeerd. | Autorisatiebeheer | 4 november 2021 08:04:39 | Identificeren verenigbare taken en autorisaties | ||||||||||

| SWP_B.03.02 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Condities | Beleid | Intentie |

| De klant kan, buiten het verstrijken van de contractperiode, besluiten over te gaan tot exit wanneer sprake is van aspecten die gerelateerd zijn aan:

| Exit-strategie softwarepakketten | 3 november 2021 12:25:04 | Besluiten over te gaan tot exit | ||||||||||

| SWP_U.13.02 | Norm | 1.2 | Actueel | 16 november 2021 | 29 oktober 2021 | Veilig te importeren en veilig op te slaan | Uitvoering | Gedrag |

| Binnen het softwarepakket zijn beveiligingsmechanismen ingebouwd om bij import van gegevens, ‘ingesloten’ aanvallen te detecteren. | Gegevensimport | 16 november 2021 12:14:21 | Beveiligingsmechanismen inbouwen voor detectie ingesloten aanvallen | ||||||||||

| SWP_C.02.02 | Norm | 1.2 | Actueel | 4 november 2021 | 29 oktober 2021 | Procedures | Control | Functie |

| Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Versiebeheer softwarepakketten | 4 november 2021 08:52:34 | Ondersteunen versiebeheer met procedures en werkinstructies | ||||||||||

| SWP_U.06.01 | Norm | 1.2 | Actueel | 3 november 2021 | 29 oktober 2021 | Te beschermen gegevens | Uitvoering | Functie |

| De opdrachtgever specificeert de classificatie van gegevens. | Gegevensopslag | 3 november 2021 14:01:17 | Specificeren gegevensclassificatie | ||||||||||

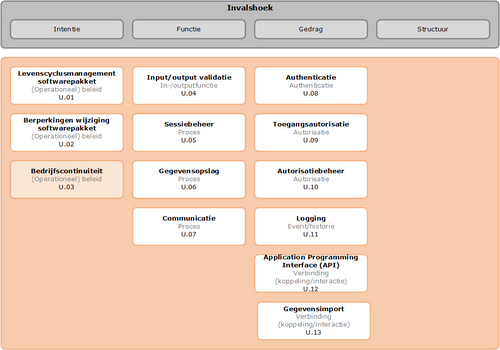

| SWP_U | Normenkader-aspect | 1.2 | Actueel | 30 november 2021 | 29 oktober 2021 | ==Objecten, controls en maatregelen==

Onderstaande afbeelding geeft de ordening van beveiligingsobjecten in het uitvoeringsdomein weer met invalshoeken voor deze BIO Thema-uitwerking. Elk objectblok bevat de objectnaam, het basiselement en het objectnummer. Oranjegekleurde objecten zijn afgeleid van de Baseline Informatiebeveiliging Overheid (BIO). De witte objecten zijn afgeleid van overige best practices.

| De doelstelling van het uitvoeringsdomein is te waarborgen dat de operationele functionele en non-functionele eisen die deel uitmaken van het Programma van Eisen (PvE) voor het verwerven van softwarepakketten gebaseerd zijn op organisatorische- en technische uitgangspunten van de organisaties. | Als adequate normen en maatregelen voor de inzet en veilig gebruik van softwarepakketten ontbreken, dan ontstaan enerzijds risico’s voor het verkrijgen van onjuiste functionaliteiten en anderzijds risico’s voor het verkrijgen van een softwarepakket met onvoldoende beschermende eigenschappen binnen het softwarepakket.

| Uitvoering | 300 | 30 november 2021 14:12:26 | Softwarepakketten Uitvoering | |||||||||||

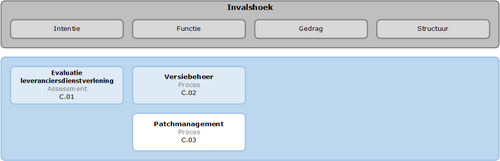

| SWP_C | Normenkader-aspect | 1.2 | Actueel | 30 november 2021 | 29 oktober 2021 | ==Beveiligingsprincipes, criteria en normen==

Onderstaande afbeelding geeft de ordening van beveiligingsobjecten in het control-aspect weer met invalshoeken voor deze BIO Thema-uitwerking. Elk objectblok bevat de objectnaam, het basiselement en het objectnummer. Blauwgekleurde objecten zijn afgeleid van de Baseline Informatiebeveiliging Overheid (BIO). De witte objecten zijn afgeleid van andere best practices.

| De doelstelling van het control-domein is om vast te stellen of:

| Als de regie en control op noodzakelijke normen binnen de klant en de leverancier ontbreken, is het niet zeker of de bedrijfs- en technische functies aan de beoogde beveiligingsvoorwaarden voldoen en dat de governance van deze omgeving toereikend is ingericht. Ook kan niet vastgesteld worden of de gewenste normen worden nageleefd. | Control | 300 | 30 november 2021 14:13:50 | Softwarepakketten Control | |||||||||||

| SWP_B | Normenkader-aspect | 1.2 | Actueel | 30 november 2021 | 29 oktober 2021 | ==Objecten, controls en maatregelen==

Onderstaande afbeelding geeft de ordening van beveiligingsobjecten in het beleidsdomein weer met invalshoeken voor deze BIO Thema-uitwerking. Elk objectblok bevat de objectnaam, het basiselement en het objectnummer. Geelgekleurde objecten zijn afgeleid van de Baseline Informatiebeveiliging Overheid (BIO). De witte objecten zijn afgeleid van andere best practices.

| Het doel van het beleidsdomein is om de conditionele- of beleidselementen die van belang zijn bij het selecteren en verwerven van softwarepakketten te identificeren. Het zijn elementen die vooraf bekend moeten zijn en die uitgevaardigd en gecommuniceerd worden door het hogere management. | Als toereikend beleid ontbreekt, dan bestaat het risico dat er geen systematische analyse van de noodzakelijke requirements plaatsvindt waardoor het verworven softwarepakket niet voorziet in de gewenste (non)functionaliteiten. | Beleid | 300 | 30 november 2021 14:05:44 | Softwarepakketten Beleid |