ISOR/totaaltabel

Tabel met alle elementen in het normenkader BIO Thema-uitwerking Middleware. Een element kan zijn: Beveiligingsprincipe, Hoofdstuk normenkader, Norm, Normenkader, Normenkader-aspect, Privacyprincipe Tip: klik op het pijltje naast 'ID' voor een logische volgorde.

| ID | ElementtypeDeze speciale eigenschap maakt deel uit van SmartCore. Gebruik deze eigenschap niet voor andere doeleinden. | Versieaanduiding | Status actualiteit | Redactionele wijzigingsdatum | Publicatiedatum | Beschrijving | Toelichting | Conformiteitsindicator | Criterium | Doelstelling | Risico | Beveiligingsaspect | Invalshoek | Grondslag | Stelling | Grondslag opmerkingen | Realiseert | Afbeelding | Onderschrift | Px | Alt-tekst | Wijzigingsdatum“Wijzigingsdatum <span style="font-size:small;">(Modification date)</span>” is een voorgedefinieerde eigenschap die overeenkomt met de datum van de laatste wijziging van een onderwerp. Deze eigenschap wordt geleverd door Semantic MediaWiki. | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| MDW_U.01 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat toepassing van gedocumenteerde inrichting en beheeractiviteiten. ObjecttoelichtingMiddlewarefunctionaliteiten voeren de benodigde interactie en transacties uit tussen applicaties en het operating system en tussen de applicaties onderling. De functies kunnen binnen één enkele server uitgevoerd worden, maar ook via een keten van systemen (gedistribueerde omgeving) uitgevoerd worden. Richtlijnen en procedures zijn nodig voor het veilig uitvoeren van activiteiten als installeren, het verlenen van toegang tot middlewarefuncties en het operationele beheer. | Richtlijnen en procedures | Richtlijnen en procedures ten aanzien van middlewaremanagement en middlewarefunctionaliteiten behoren te worden gedocumenteerd en beschikbaar gesteld aan alle beheerders die ze nodig hebben. | Het bewerkstelligen dat uitsluitend de juiste en gedocumenteerde activiteiten worden uitgevoerd. | Als middlewarefuncties niet op de juiste wijze worden ingesteld en beheerd, kunnen datalekken optreden of de performance en beschikbaarheid voldoet niet aan de eisen. | Uitvoering | Intentie |

| 300 | 10 april 2024 09:19:34 | Richtlijnen en procedures middlewarefunctionaliteit | |||||||

| MDW_U.12 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat de beveiliging van het berichtenverkeer. ObjecttoelichtingDe beveiliging van het berichtenverkeer omvat beveiligingsmechanismen die bescherming bieden tegen Cross-Site Scripting (XSS), SQL Injections en andere bedreigingen op de inhoud van berichten, onder andere op basis van schema-validaties. Voor het berichtenverkeer geldt minimaal de OWASP-top 10. Deze criteria worden voortdurend geactualiseerd en zijn vrij toegankelijk op internet op https://OWASP.org. Voor PKI Overheid de Digikoppeling-standaarden van Logius.nl toepassen. Let op: voor alle Application Programming Interface (API)-initiatieven als alternatief voor webservices (server2server). Qua certificaatgebruik hiervoor digikoppeling richtlijnen blijven volgen. Op de middlewarelaag wordt vaak Message-level security gebruikt als set van maatregelen. Deze set specificeert in hoeverre de SOAP-berichten tussen een client-applicatie en een webservice, die aangeroepen is door een client, moeten worden versleuteld, digitaal worden ondertekend of beiden. Het specificeert tevens de gedeelde beveiligingscontext tussen een webservice en een client, in het geval dat ze meerdere SOAP-berichten uitwisselen. Message-level security wordt toegepast voor zekerheid over de vertrouwelijkheid via versleuteling van berichten of onderdelen daarvan; voor de integriteit van berichten via elektronische handtekeningen en voor authenticatie, door te vragen naar een gebruikersnaam of een X.509 token. | Onbevoegd, Onvolledige overdracht, Onbevoegd wijzigen, Onbevoegd openbaar | Informatie die deel uitmaakt van transacties van toepassingen behoort te worden beschermd ter voorkoming van onvolledige overdracht, foutieve routering, onbevoegd wijzigen van berichten, onbevoegd openbaar maken, onbevoegd vermenigvuldigen of afspelen. | Het handhaven van de beveiliging van informatie die wordt uitgewisseld binnen een organisatie en met een externe entiteit. | Als passende maatregelen voor berichtenverkeer ontbreken, kan de beschikbaarheid, integriteit en vertrouwelijkheid van de uitgewisselde data niet worden gegarandeerd. | Uitvoering | Gedrag |

| 300 | 10 april 2024 13:23:51 | Beveiliging berichtenverkeer | |||||||

| MDW_U.07 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat de specificaties van de technische samenhang van middlewarecomponenten. ObjecttoelichtingIn de middlewarearchitectuur is vastgelegd wat de functionele relaties zijn tussen IT-componenten in de informatieketen waarin middlewarecomponenten functioneren. De ontwerpdocumentatie beschrijft op basis daarvan de ontworpen (ingestelde) technische relaties tussen de middlewarecomponenten en hoe configuraties wordt ingericht. | Gedocumenteerd | Het ontwerp van middleware behoort te zijn gedocumenteerd. | Inzicht en overzicht van functionele en technische relaties tussen middlewarecomponenten en hun actuele configuraties. | Configuratiewijzigingen kunnen leiden tot onvoorspelbaar gedrag van de componenten, waardoor een verminderde beschikbaarheid of datalekken kunnen ontstaan. | Uitvoering | Gedrag |

| 300 | 10 april 2024 11:37:34 | Ontwerpdocumentatie | |||||||

| MDW_U.02 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat de formele toewijzing van wie welke verantwoordelijkheid heeft voor middleware. ObjecttoelichtingBeheerderstaken vereisen voor bepaalde middlewarefunctionaliteiten, zoals bijvoorbeeld de instelling van integratiefuncties, vergaande bevoegdheden met risico’s voor de gebruikersorganisatie. Het beleggen van de juiste verantwoordelijkheden en het toezien op het beoogde gebruik daarvan vergt extra aandacht. | Verantwoordelijkheden | Alle rollen en verantwoordelijkheden voor het installeren en onderhouden van middlewarefunctionaliteiten behoren te worden gedefinieerd en toegewezen. | Het bewerkstelligen dat de juiste verantwoordelijkheden worden gedefinieerd en toegewezen. | Als personen onbevoegde wijzigingen en beheeractiviteiten kunnen uitvoeren op middlewarefuncties kunnen datalekken optreden of de performance en beschikbaarheid voldoet niet aan de eisen. | Uitvoering | Functie |

| 300 | 10 april 2024 09:44:43 | Rollen en verantwoordelijkheden middlewarefunctionaliteit | |||||||

| MDW_B.01 | Beveiligingsprincipe | 1.1 | Concept | 3 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft het resultaat van besluitvorming over toegestane middlewarefuncties. ObjecttoelichtingVoor de beveiliging van middlewarecomponenten en met name voor de toegang tot en de verwerking van data van deze componenten, hebben zowel de gebruikersorganisatie als de IT-leverancier verantwoordelijkheden. De IT-leverancier verleent diensten op basis van beleidsdocumenten voor uitvoerings-, implementatie-, evaluatie- en rapporteringsactiviteiten. De gebruikersorganisatie stelt beleid op en is verantwoordelijk voor de data. De middlewarecomponenten zijn gerelateerd aan functionaliteiten, zoals in afbeelding 2 is aangegeven. | Beleid, Classificatie | De leverancier behoort in overeenstemming met een overeengekomen middlewarecomponentenbeleid adequate maatregelen, zoals classificatie, te treffen om deze diensten te kunnen leveren. | Het beheersen van beveiliging van data in middlewarecomponenten. | Adequate sturing op geoorloofd gebruik van middlewarecomponenten is praktisch onmogelijk, waardoor schade kan ontstaan in de bedrijfsvoering. | Beleid | Intentie |

| 300 | 3 april 2024 13:34:39 | Beleid middlewarecomponenten | |||||||

| MDW_U.13 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat de bewaking van de belasting van de back-end-implementatie op basis van maximale aantallen en de omvang van berichten per gebruiker per tijdeenheid. ObjecttoelichtingOm de continuïteit van de bedrijfsvoering en het voorspelbaar kunnen nakomen van contractuele verplichtingen te garanderen, is een bewaking van de omvang en de aantallen uitgewisselde berichten per afnemer essentieel. Er zijn veel manieren waarmee de continuïteit van diensten verzekerd kan worden. In alle gevallen geldt dat vooraf gewogen en afgesproken moet worden wat het gewenste serviceniveau is en wat de gevolgen zijn als een afnemer van de diensten geconfronteerd wordt met de melding: ‘Service niet beschikbaar’. Denial of Service (DoS)- of Distributed Denial of Service (DDoS)-situaties kunnen de continuïteit in hoge mate verstoren. Belangrijk is na te gaan welke maatregelen zijn genomen om deze aanvallen vroegtijdig te signaleren en waar mogelijk af te slaan. | Gemonitord, Beoordeeld | Het gebruik van middelen behoort te worden gemonitord en beoordeeld, en er behoren verwachtingen te worden opgesteld voor toekomstige capaciteitseisen om de vereiste systeemprestaties te waarborgen. | Het voorkomen van overbelasting van de keten en het bieden van een ‘eerlijke’ verdeling van de beschikbare capaciteit over de afnemers van de services. | Als de toename van de aantallen berichten niet wordt bewaakt of in relatie wordt gebracht met de afgesproken en beschikbare capaciteit, kan de continuïteit van het berichtenverkeer voor alle afnemers niet worden gegarandeerd. | Uitvoering | Structuur |

| 300 | 10 april 2024 13:26:28 | Capaciteitsbeheer | |||||||

| MDW_U.08 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft de mate van vertrouwelijkheid en integriteit van de verwerkte en opgeslagen data. ObjecttoelichtingDe vertrouwelijkheid van data die is opgeslagen binnen opslagsystemen (data in rust) en de vertrouwelijkheid tijdens transport van en naar de opslagsystemen, wordt meestal gehandhaafd met maskeringstechnieken zoals versleuteling, pseudonimisatie en anonimisatie. Raadpleeg voor versleuteling ISO/IEC 18033 2021 Information Security – Encryption algorithms, NIST FIPS 197 2001 Advanced Encryption Standard (AES), de IEEE 1619.2 2010 Standard for Wide-Block Encryption for Shared Storage Media en het Forum Standaardisatie. Hoewel versleuteling noodzakelijk kan zijn, introduceert het ook beschikbaarheidsrisico’s als in ketens fouten ontstaan vanuit de versleutelingstechnologie of fouten bij de uitgifte en het beheer van cryptosleutels. Betrouwbare technologie en adequaat beheer van cryptosleutels is daarom essentieel. Zie voor sleutelbeheer ISO/IEC 11770 Standard for Key Management Techniques, NIST Special Publication 800-57Recommendation for Key Management en BIO 2019: 10.1.2. Als versleuteling wordt toegepast in combinatie met elektronische handtekeningen, kan daarmee behalve de vertrouwelijkheid tevens de authenticiteit en integriteit van de opgeslagen gegevens worden geverifieerd. | Gemaskeerd of versleuteld | Gevoelige data behoort conform het overeengekomen beleid inzake maskerings- of crypto-maatregelen, tijdens opslag voor onbevoegden te zijn gemaskeerd of versleuteld. | Zorgen voor een correct en doeltreffend gebruik van maskeringstechnieken, om de vertrouwelijkheid, authenticiteit en/of integriteit van informatie te beschermen. | Als data niet toereikend is beschermd tegen ongeoorloofd lezen, wijzigen of vernietigen, kunnen datalekken ontstaan en is de beschikbaarheid, vertrouwelijkheid en integriteit niet te garanderen. | Uitvoering | Gedrag |

| 300 | 10 april 2024 11:55:22 | Vertrouwelijkheid en integriteit data | |||||||

| MDW_U.03 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat de toegangscontrole voor middlewarefuncties en beheerinterfaces daarvan. ObjecttoelichtingHet verlenen van de logische toegang van personen en systeemfuncties tot middlewarefunctionaliteit is een essentiële beveiligingsmaatregel. Zie voor een bredere context het thema Toegangsbeveiliging. Toegang is nodig voor het opslaan van gegevens (databases en databaseservices), voor beheerinterfaces van opslagsystemen en voor het activeren of gebruiken van integratiefuncties. Het ‘least privilege’-principe wordt bij voorkeur gebruikt voor toegang tot configuraties en operationeel- of wijzigingsbeheer. Voor opslagsystemen worden rollen gebruikt zoals Security Administrator, Storage Administrator, Security Auditor en Storage Auditor (of overeenkomende benamingen). Elke logische toegang moet gekoppeld worden aan ‘Security’ of aan ‘Storage’, om daarmee functiescheiding in de beheerstaken te kunnen bewerkstelligen. Vanwege de vergaande eigenschappen van de functies voor integratieservices en het afbreukrisico voor de organisatie voor illegaal gebruik daarvan, zijn speciale toegangsrechten en toegangscontroles op afname van berichtendiensten en beheerhandelingen essentieel. Als berichten gedeeld worden met applicaties van andere organisaties moet toegangscontrole tot de integratiefuncties 2-zijdig worden ingericht. Beide organisaties zijn in dat scenario verantwoordelijk voor de afname van hun deel van de integratieservices en het veilig uitvoeren van beheerhandelingen op de functies. | Toegangsrechten, Beperkt, Beheerst | Het toewijzen en gebruik van speciale toegangsrechten tot de middlewarefunctionaliteiten en speciale systeemhulpmiddelen behoren te worden beperkt en beheerst. | Onbevoegde toegang tot middlewarefuncties en beheerinterfaces voorkomen. | Als onbevoegden toegang hebben tot systeemhulpmiddelen zoals beheertools, kan de beschikbaarheid, integriteit en vertrouwelijkheid van de opgeslagen data niet worden gegarandeerd. | Uitvoering | Functie |

| 300 | 10 april 2024 10:30:03 | Toegang tot middlewarefunctionaliteit | |||||||

| MDW_B.02 | Beveiligingsprincipe | 1.1 | Concept | 3 april 2024 | 18 april 2024 | Objectdefinitie

Betreft het beleid voor toegestane uitwisseling van data via berichtenverkeer. Objecttoelichting Integratiefuncties van middleware maken het mogelijk om data uit te wisselen met andere applicaties, zoals bijvoorbeeld basisregistraties. De technische functies bieden daarbij de mogelijkheid om voorafgaand aan het transport de verschillende data-elementen te rangschikken en bijvoorbeeld via aggregatie nieuwe data te genereren. Als brondata ook persoonsgebonden informatie bevat, dan is speciale aandacht voor de borging van privacy (onder andere Algemene Verordening Gegevensbescherming (AVG)-bepalingen) noodzakelijk. | Formele beleidsregels, Beheersmaatregelen voor transport | Ter bescherming van het informatietransport, dat via alle soorten communicatiefaciliteiten verloopt, behoren formele beleidsregels, procedures en beheersmaatregelen voor transport van kracht te zijn. | Beleidskeuzes over welke informatie, in welke vorm via integratiefuncties uitgewisseld mag worden. | Adequate sturing op het informatietransport is niet mogelijk en er kunnen gemakkelijk datalekken ontstaan, zonder dat in de uitvoering sprake is van opzet of onzorgvuldig handelen. | Beleid | Intentie |

| 300 | 3 april 2024 13:16:51 | Beleid informatietransport | |||||||

| MDW_U.09 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft de mate waarin de data ononderbroken beschikbaar is voor eindgebruikers. ObjecttoelichtingDe technische betrouwbaarheid van opslagsystemen bepaalt in hoge mate de beschikbaarheid van de opgeslagen data. Technische betrouwbaarheid is gespecificeerd als: MTBF (Mean Time Between Failures), MTTR (Mean Time To Repair) en MTTF (Mean Time To Failure). De effectieve beschikbaarheid van opslag bepaalt de toegankelijkheid van data, die kan worden uitgedrukt in de verhouding van de tijd waarin de data beschikbaar is ten opzichte van de niet beschikbare tijd. Voor een zeer hoge beschikbaarheid, bijvoorbeeld 7x24 uur en 99,999% dient kostbare hardware en softwarematige redundantie te worden toegepast. Aanvullend is het belangrijk eisen te stellen aan het maximum aantal onderbrekingen per uur, dag of jaar. Lange bewaartijd opslag impliceert data integriteit, authenticiteit en privacy-dreigingen die niet of minder van toepassing zijn op systemen met een beperkte bewaartijd. | Redundantie, Beschikbaarheidseisen | Opslagfaciliteiten behoren met voldoende redundantie te worden geïmplementeerd om aan beschikbaarheidseisen te voldoen. | Implementeren van maatregelen die naar de behoefte van de klant zorgen voor een ononderbroken toegang tot de data. | Als organisaties er niet op kunnen vertrouwen dat de beschikbaarheid en integriteit van de data gegarandeerd is, onafhankelijk van incidentele uitval van de techniek, kan de continuïteit van de bedrijfsvoering daardoor ernstig in gevaar worden gebracht. | Uitvoering | Gedrag |

| 300 | 10 april 2024 12:36:09 | Betrouwbare dataopslag | |||||||

| MDW_U.04 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft het uitschakelen van niet noodzakelijke functionaliteit. ObjecttoelichtingDe standaardconfiguratie van de meeste middlewarecomponenten, zoals messaging middleware en databasemanagementserver is niet ontworpen met informatiebeveiliging als de primaire focus. In plaats daarvan zijn standaardinstellingen meer gericht op bruikbaarheid, communicatie en functionaliteit. Hardening is het proces van het uitschakelen of verwijderen van overbodige en/of niet gebruikte functies, services en accounts, waarmee tevens beveiliging wordt verbeterd. Ook middlewarecomponenten behoren te worden gehardend. Alle overbodige en niet gebruikte functies, services en accounts behoren van de server(s) te worden verwijderd of te worden uitgeschakeld. Dit uitschakelen van functies is voor middleware als Enterprise Service Bussen (ESB) lastig, vooral als een ESB een centrale rol speelt in de infrastructuur. Vooraf is niet te bepalen wanneer een bepaalde functie nodig is. | Functies, Toegang | Voor het beveiligen van middlewarecomponenten behoren overbodige functies en ongeoorloofde toegang te worden uitgeschakeld. | Verlagen van de kans op misbruik van standaard functionaliteit. | Elke niet-noodzakelijke functie van een systeem biedt extra kansen en mogelijkheden voor fouten en misbruik, waardoor de beschikbaarheid, integriteit en vertrouwelijkheid van de data in verminderde mate is te garanderen. | Uitvoering | Functie |

| 300 | 10 april 2024 10:51:08 | Hardening middlewarecomponenten | |||||||

| MDW_B.03 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | Integratiefuncties van middleware maken het mogelijk om berichten uit brondata samen te stellen en deze berichten met verschillende doelsystemen binnen de eigen organisatie of met andere organisaties uit te wisselen. Daarbij kunnen berichten met middlewarefuncties worden geaggregeerd en getransformeerd tot nieuwe data, bijvoorbeeld als input voor basisregistraties. Belangrijk is dat organisaties zich bewust zijn van deze mogelijkheden voor dataverwerking en daar beleid over formaliseren. Als brondata persoonsgebonden informatie bevat, dan is speciale aandacht voor privacy (waaronder de AVG-bepalingen) noodzakelijk. | Versleuteling, Transformatie en aggregatie, Privacy, Bescherming tegen verlies | Er behoort ter bescherming van bedrijfs- en persoonlijke data, beleid te zijn geformuleerd voor verwerking van data, tenminste voor: de vertrouwelijkheid en versleuteling van data, voor transformatie en aggregatie, voor toegang en privacy, classificatie en labelen en bescherming tegen verlies van gegevens. | De wijze waarop middleware de bedrijfs- en persoonsgebonden data mag verwerken is geformaliseerd. | Als organisaties zich niet bewust zijn van de vergaande mogelijkheden van integratiefuncties in de middleware en niet hebben geformaliseerd welke transformaties bedrijfs- en persoonsgebonden data mag ondergaan, is sturing op privacy-risico’s voor dit aandachtgebied vrijwel onmogelijk. | Beleid | Gedrag |

| 300 | 10 april 2024 06:24:03 | Data en privacy | |||||||

| MDW_U.10 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft het herstellen van data na een technische uitval of de vernietiging van opslagsystemen. ObjecttoelichtingTijdens de normale bedrijfsvoering kunnen (opslag)systemen uitvallen en de opgeslagen data kan verminkt worden door een defect of door andere oorzaken. Daarvoor dient een betrouwbare storage-architectuur inherente mogelijkheden te bieden voor herstel van de data. Een bekende methode is back-up en herstel. Bij grote informatiesystemen is de traditionele back-up en herstel vaak niet meer toepasbaar en wordt de data van uitgevallen elementen hersteld, gebruikmakend van andere methoden zoals mirroring, Redundant Array of Independent Disks (RAID), Journaling-technologie of combinaties daarvan. Wanneer opslagsystemen uitvallen als gevolg van calamiteiten, waarbij de normale bedrijfsvoering van de leverancier niet meer mogelijk is, zijn zogenaamde Disaster Recovery (DR) methodieken nodig en andere maatregelen, bestuurd vanuit bedrijfscontinuïteitsmanagement. Ook uitwijkscenario’s zijn toegepaste oplossingen voor herstel van data en bedrijfsprocessen nadat een calamiteit is opgetreden. Bij de uitwijk-oplossing worden systemen en hun dataopslag op een alternatieve fysieke locatie hersteld. Voor bedrijfscontinuïteit hanteren we in de BIO-thema’s de eisen en begrippen zoals die genormeerd zijn in ISO 22301 2019 Security and resilience. | Back-upkopieën | Regelmatig behoren back-upkopieën van informatie te worden gemaakt en getest in overeenstemming met een overeengekomen back-upbeleid. | Beschermen tegen het verlies van gegevens. | Als data niet kan worden hersteld na storingen, diefstal, systeemuitval of calamiteiten wordt de continuïteit van de bedrijfsvoering ernstig in gevaar gebracht. | Uitvoering | Gedrag |

| 300 | 10 april 2024 12:51:09 | Dataherstel | |||||||

| MDW_U.05 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft het voor de gewenste eigenschappen instellen van systeemfuncties. ObjecttoelichtingDe leverancier is op basis van een overeenkomst en middlewarebeleid verantwoordelijk voor het configureren van middlewarecomponenten, bedoeld voor storage, archivering, back-up, herstel en integratieservices. Leveranciers zullen op dit gebied ook de noodzakelijke trainingen moeten verzorgen. | Richtlijnen en procedures | De leverancier heeft conform richtlijnen en procedures de middlewarecomponenten geconfigureerd. | Voorspelbaar, gedocumenteerd gedrag van middlewarefuncties. | Als de instellingen van systeemfuncties niet volgens configuratierichtlijnen plaatsvindt, is onvoorspelbaar gedrag van componenten mogelijk, waardoor uitval van functies en datalekken kunnen ontstaan. | Uitvoering | Functie |

| 300 | 10 april 2024 11:01:40 | Configuratie middlewarecomponenten | |||||||

| MDW_B.04 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | Het beperken van beveiligingsrisico’s begint bij het selecteren van de juiste IT- of cloud-leverancier. Klantorganisaties zijn bij hun selectieproces in hoge mate afhankelijk van relevante certificeringen van leveranciers en van onafhankelijke onderzoeken naar de actuele status daarvan. Cruciaal is dat leveranciers de kwaliteit van hun dienstverlening baseren op internationale standaarden, zoals National Institute of Standards and Technology (NIST) en Cloud Industry Forum (CIF) voor cloud en dat zij hun processen uit eigen beweging, periodiek laten toetsen. Voor klant-organisaties die hun IT-diensten betrekken van interne IT-leveranciers of organisaties die hun integratieservices delen met partnerorganisaties geldt dat er naast certificeringen voldoende wederzijdse transparantie moet bestaan om interconnectiviteit en interoperabiliteit in samenhang veilig in te richten en te beheersen. | Structuur, Certificeringen | De leverancier hanteert relevante industriestandaarden voor de structuur en beheersing van haar IT dienstverlening en draagt zorg voor relevante periodieke certificeringen van haar dienstverlening. | Het gewenste niveau van zekerheid bieden aan klant-organisaties, voor de mate waarin IT-leveranciers hun processen en technologie, betreffende middeleware en data, betrouwbaar en veilig hebben ingericht, deze beheersen en periodiek laten certificeren aan relevante standaarden. | Sturingsmogelijkheden ontbreken vanuit de klantorganisatie op beschikbaarheid, integriteit en vertrouwelijkheid van data en er ontbreken garanties voor beschikbare functionaliteit voor de bedrijfsprocessen van de klant. | Beleid | Structuur |

| 300 | 10 april 2024 06:39:01 | Middlewarearchitectuur en certificering | |||||||

| MDW_U.11 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Betreft het onherstelbaar vernietigen van de data op ontkoppelde opslagmedia. ObjecttoelichtingDe inhoud van opslagmedia moet onherstelbaar vernietigd worden, wanneer media niet langer nodig is en als ze wordt verwijderd of vervangen. Sanitization verwijst naar het proces van het onherstelbaar maken van eerder geschreven gegevens op de opslagmedia, zodat er een redelijke zekerheid bestaat dat de gewiste gegevens niet kunnen worden gelezen of worden gereconstrueerd. Als media-schoning een onderdeel vormt van naleving, moeten de eigenschappen van de media worden beoordeeld om te bepalen welke overschrijftechnieken verplicht dienen te worden gebruikt. | Verwijderd, Geschoond | Media behoren op een veilige en beveiligde manier te worden verwijderd en geschoond als ze niet langer nodig zijn, overeenkomstig formele procedures. | Onbevoegde openbaarmaking en misbruik van data, die op (niet meer gebruikte) media is opgeslagen, voorkomen. | Als opslagmedia na gebruik niet adequaat wordt geschoond of onherstelbaar wordt vernietigd, kunnen er datalekken ontstaan wanneer deze media in andere systemen wordt hergebruikt of in handen van onbevoegden terechtkomen. | Uitvoering | Gedrag |

| 300 | 10 april 2024 13:05:51 | Schonen data en media | |||||||

| MDW_U.06 | Beveiligingsprincipe | 1.1 | Concept | 10 april 2024 | 18 april 2024 | ==Objectdefinitie==

Omvat vastlegging en monitoring van gebeurtenissen binnen het werkgebied van middleware. ObjecttoelichtingVanwege de specifieke eigenschappen van middleware en in het bijzonder integratieservices, is het afbreukrisico voor de organisatie groot bij (on)bedoeld onjuist gebruik van deze functies. Het vastleggen van gebeurtenissen en beheerhandelingen (loggen) en de continue bewaking (monitoring) van geoorloofde afname van berichten via IT-diensten is daarom essentieel. Logging, monitoring en capaciteitsbeheer zullen in de operatie een onderdeel zijn van het systeembeheerproces voor middleware. | Registratie en detectie, Beveiligd | Middleware biedt signaleringsfuncties voor registratie en detectie die beveiligd zijn ingericht. | Het verzamelen van bewijs over gebeurtenissen en de continue bewaking van het nakomen van beleidsuitgangspunten. | Afwijkingen van normaal gedrag binnen de integratieketen zijn zonder logging of continue bewaking, niet zichtbaar. | Uitvoering | Gedrag |

| 300 | 10 april 2024 11:27:21 | Logging en monitoring middleware | |||||||

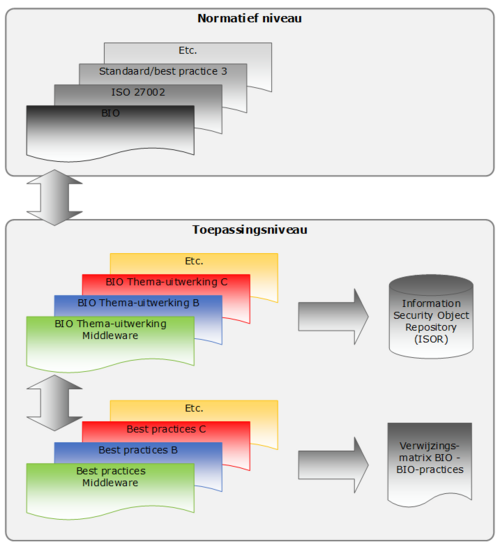

| MDW_INL | Hoofdstuk normenkader | 1.0 | Concept | 3 april 2024 | 18 april 2024 | Deze BIO Thema-uitwerking is door het Centrum Informatiebeveiliging en Privacybescherming (CIP) opgesteld. Het omvat een gestructureerd referentiekader voor het thema middleware.

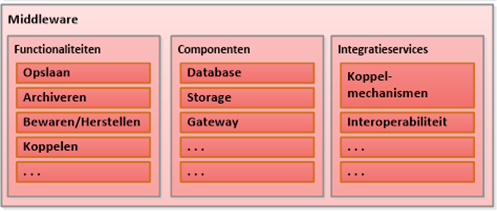

Toelichting op middlewareMiddleware is een technologie-laag (soft- en hardware) binnen de technische architectuurstack. Middleware bevindt zich tussen applicaties (toepassingssoftware) en het serverplatform waarop besturingssoftware draait, zie afbeelding 1. Vroeger functioneerde middleware als de laag waarin databases werden gepositioneerd. Tegenwoordig heeft middleware een breder bereik. Het kan zowel als data-laag functioneren, maar ook als integratie-laag. Middleware bestaat uit software- en hardwarecomponenten voor databases, storage, gateways en dergelijke waarin functies voor onder andere opslag, archiveren, bewaren en herstellen van data en koppelen met andere platformen en applicaties functioneren. Moderne middleware kan bestaan uit microservices, die allerlei verwerkingstaken uitvoeren of integratieservices. Voor de koppeling met andere IT-platformen is in deze BIO Thema-uitwerking daarom ook aandacht besteed aan integratieservices, zie bijlage 1 tot en met bijlage 7 voor de verschillende toepassingsvoorbeelden. Middleware wordt in deze thema-uitwerking benaderd vanuit functionaliteiten, componenten en integratieservices, zie afbeelding 2. FunctionaliteitenMiddleware maakt het mogelijk applicaties te ontwikkelen voor verschillende platformen zodat gegevens, onafhankelijk van waar deze gegevens zich bevinden, op dezelfde manier kunnen worden opgeslagen en indien nodig kunnen worden hersteld en uitgewisseld. ComponentenComponenten zijn technische objecten zoals databases, hard- en software voor dataopslag en hard- en software voor data-uitwisseling. De eindgebruikers krijgen uitsluitend toegang tot de data via applicaties. Beheerders kunnen via speciale toegangsrechten rechtstreeks toegang krijgen tot systeemdata en componenten, zoals back-up-voorzieningen of integratieservices. IntegratieservicesMiddleware kan in een complexe gedistribueerde omgevingen een hybriderol vervullen, waarbij sprake is van een ontwikkelomgeving of van instelbare infrastructuur voor interoperabiliteit tussen informatiesystemen onderling. Het instellen vereist speciale toegangsrechten. Doel MiddlewareMiddleware is een categorie technologieën, ontworpen om de compliciteit en heterogeniteit, inherent aan gedistribueerde systemen te beheersen. Het doel van de BIO Thema-uitwerking Middleware is een beeld geven van relevante onderwerpen (hierna genoemd objecten) waarmee organisaties worden ondersteund bij het aangaan van contractuele verplichtingen voor toegankelijkheid, integriteit en beschikbaarheid van de geboden functionaliteit en bij de selectie van data-gerelateerde componenten zoals databases, storage en gateways. Toepassing van dit referentiekader draagt bij aan het bereiken van het BIO-basisbeveiligingsniveau (BBN) 1 en 2. Het bereiken van het noodzakelijke beveiligingsniveau vindt plaats op basis van risico’s, waarbij de focus op een specifiek onderwerp wordt gelegd. BIO-controls worden dus niet per BIO-hoofdstuk geïmplementeerd maar in de context van dat onderwerp. Hierbij worden relevante controls uit verschillende BIO-hoofdstukken in hun samenhang aangeboden. DoelgroepenDit document heeft 3 primaire doelgroepen, te weten:

Scope en begrenzing middlewareDe scope van BIO Thema-uitwerking Middleware omvat objecten die relevant zijn voor de beveiliging van middlewarefuncties en de opslag van gestructureerde data. Elke BIO Thema-uitwerking heeft een relatie met aanpalende documenten zoals genoemd in dit document. In elke BIO Thema-uitwerking wordt een set beveiligingsobjecten, controls en maatregelen uit de BIO bijeengebracht. De objecten vormen de inhoudelijke onderwerpen van het thema. Eventueel ontbrekende objecten, die blijken uit de toepassing van de SIVA-methodiek (Structuur, Inhoud, Vorm en Analysevolgorde), worden beschreven met andere best practices. De begrenzing van dit document is in afbeelding 3 weergegeven. Algemene en specifieke objectenVoor middleware zijn een aantal algemene en specifieke objecten uitgewerkt die van belang zijn voor de beveiliging van de middlewarefunctionaliteit. De algemene objecten, zie afbeelding 4 zijn globaal voor alle IT-systemen van toepassing en komen in de meeste BIO Thema-uitwerkingen voor. In deze thema-uitwerking zijn deze algemene objecten toegespitst op middleware. De specifieke objecten voor opslag van data en voor integratieservices zijn apart uitgewerkt in hoofdstuk 3 Uitvoeringsdomein. Enkele specifieke objecten staan in de onderste helft van afbeelding 4. Voor de objecten uit het uitvoeringsdomein, zijn zoals bij elke thema-uitwerking, de nodige beleids- en beheersingsobjecten geformuleerd. Scope en begrenzing middlewareDeze BIO Thema-uitwerking beperkt zich tot gestructureerde data en data die gedurende langere tijd wordt opgeslagen op een bepaald medium. De beveiliging van ongestructureerde data valt buiten de scope van deze thema-uitwerking. Gestructureerde data zijn gegevens die in databases worden opgeslagen. Voorbeelden van datakenmerken zijn: leeftijd, geslacht en geboorteplaats. Deze gegevens zijn doorgaans gelabeld en eenvoudig toegankelijk. Ongestructureerde data is zeer uiteenlopend van structuur en is daarom moeilijk te classificeren. Voorbeelden van datatypen zijn: Social media, Facebook, Twitter, LinkedIn, interne bedrijfsdata zoals e-mails, tekstdocumenten, foto’s en video’s en data voor Internet of Things. Adequate beveiliging van ongestructureerde data vereist per datatype een specifieke aanpak. Context middlewareElke organisatie heeft te maken met zijn eigen unieke omgeving (context). De ene organisatie werkt voornamelijk met uitbesteding van IT in clouddiensten, de andere heeft een eigen rekencentrum en ontwikkelt zelf de nodige maatregelen. Ondanks de verschillen in context blijven gebruikersorganisaties altijd eindverantwoordelijk voor wat er met hun data gebeurt en dus ook verantwoordelijk voor de eisen die gesteld worden aan de beveiliging van die data. In deze BIO Thema-uitwerking richten de eisen voor middleware (hierna controls genoemd) zich op een context, zoals die geschetst is in afbeelding 5. Vanuit deze min of meer universele opzet voor middleware zijn relevante controls en maatregelen uit de BIO en andere best practices te duiden, zie hoofdstuk 2 Beleidsdomein, 3 Uitvoeringsdomein en 4 Control-domein. In de geschetste opzet uit afbeelding 5 vindt naast een uitwisseling van data tussen applicaties en serverplatform, tevens uitwisseling van data plaats via berichtenverkeer tussen onderling gekoppelde informatiesystemen. Systeemfuncties van middlewareMiddleware bestaat grotendeels (en soms geheel) uit software. Voor de interne systeemfuncties van middleware, zoals aangegeven in de blauwe vlakken van afbeelding 6, gelden de beveiligingseisen die horen bij softwareontwikkelprocessen. Zie daarvoor de BIO Thema-uitwerking Applicatieontwikkeling en de OWASP-literatuur (Open Web Application Security Project) op internet. In deze BIO Thema-uitwerking zijn objecten uitgewerkt voor de functionaliteiten (links) en de integratieservices (rechts) uit afbeelding 6. | 3 april 2024 09:04:11 | BIO Thema Middleware - Inleiding | |||||||||||||||

| MDW_UC GAG | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | Om verschillende redenen kan het nodig zijn om meerdere API gateways in te zetten, bijvoorbeeld in verband met complexiteit, performance, latency of het single-point-of-failure-effect, waarbij één defecte gateway een heel bedrijfsproces plat kan leggen.

Afbeelding 16 geeft een voorbeeld van een implementatie, waarbij de API gateways zijn gespecialiseerd en geoptimaliseerd voor een bepaald type berichtenverkeer en voor een specifieke client. De gateways zijn in deze toepassing evenals in de enkelvoudige toepassing van afbeelding 16, op het grensvlak van intern naar extern van organisatie A gepositioneerd (in de DMZ). Om te voorkomen dat bij uitval een hele afnemerketen wordt uitgeschakeld, wordt load-balancing toegepast. Beveiligingsobjecten Relevante objecten voor de implementatie van API gateways, zowel voor de enkelvoudige als de gespecialiseerde toepassing, zijn globaal hetzelfde als de objecten gericht op separate integratiefuncties van het hiervoor besproken integratieplatform. Evenals het geval is voor een apart integratieplatform, kan een API-gateway zowel in soft- als in hardware of als clouddienst zijn uitgevoerd. Ook hierbij geldt dat dergelijke producten intrinsiek veilig moeten zijn ontworpen en in die hoedanigheid als module of als dienst worden geleverd aan organisaties. NB: De in afbeelding 16 geschetste specialisatie is slechts een voorbeeld. In plaats van gespecialiseerde API-gateways kunnen gateways ook als cluster samenwerken om een hoge beschikbaarheid te garanderen. De overige objecten uit deze thema-uitwerking zijn ook in deze opstelling van toepassing. Kenmerken zijn:

| 3 april 2024 11:54:27 | BIO Thema Middleware/Gespecialiseerde API gateway-toepassing | |||||||||||||||

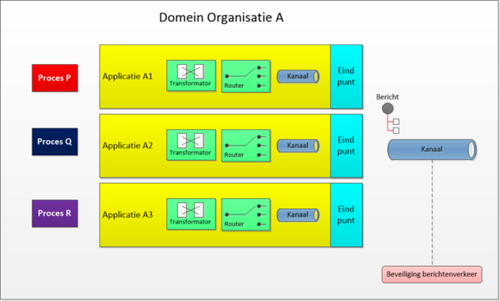

| MDW_UC AMI | Hoofdstuk normenkader | 1.1 | Concept | 6 november 2023 | 22 maart 2023 | In deze implementatie zijn alle applicaties van organisatie A voorzien van eigen integratiefuncties. De verschillende applicaties verzorgen vanuit de bedrijfsprocessen P, Q en R zelf het berichtenverkeer, zie afbeelding 11. Voordeel daarvan is de onafhankelijkheid van de platformen voor wat betreft performance en beschikbaarheid. Ook is er geen sprake van een ‘single point of failure’-effect in een centraal platform. Nadelen zijn de dubbeling van het beheer, de beheersingskosten voor de instandhouding van meervoudige functies met hetzelfde doel en de extra kosten voor pentesten etc.

| 3 april 2024 09:41:23 | BIO Thema Middleware/Use case Applicaties met integratiefuncties | |||||||||||||||

| MDW_INL OM | Hoofdstuk normenkader | 1.0 | Concept | 27 juli 2021 | ===Schematische weergave Middleware-objecten===

(...) De essentiële objecten van Middleware worden in afbeelding XX weergegeven. De elementen worden toegelicht met het beleids-, uitvoerings- en control-domein. BeleidsdomeinBinnen het beleidsdomein bevat Middleware randvoorwaarden. Objecten die als randvoorwaarden gelden voor Middleware zijn: beleid, wet- en regelgeving, contracten en organisatiestructuur e.d. (...) Uitvoeringsdomein<volgt nog> Control-domein<volgt nog> De organisatie van Middleware-objectenDe geïdentificeerde Middleware-objecten zijn met het beleids-, uitvoerings- en control-domein georganiseerd. Hiermee worden deze aspecten in een juiste contextuele samenhang gepositioneerd. De betekenissen van de lagen zijn:

Control-domein | 27 juli 2021 16:34:14 | BIO Thema Middleware - Objecten voor Middleware | ||||||||||||||||

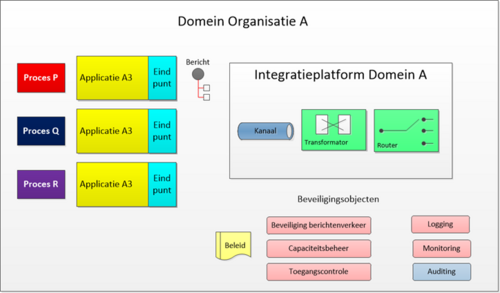

| MDW_UC GI | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | In deze implementatie ‘delegeren’ de applicaties van organisatie A de integratiefuncties aan een centraal integratieplatform. Het berichtenverkeer vanuit de bedrijfsprocessen P, Q en R wordt daarbij centraal door het integratieplatform domein A verzorgd, wat gespecialiseerde functies bevat waarmee een scala aan applicaties kan worden bediend.

Kenmerken zijn:

| 3 april 2024 08:42:43 | BIO Thema Middleware/Use case Gedelegeerde integratiefuncties | |||||||||||||||

| MDW_UC EAI | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | Deze implementatie is geschikt om een aantal bedrijfsprocessen van twee organisaties met elkaar te verbinden. Het betreft dezelfde opzet van de gedelegeerde integratiefuncties van use case 3, maar nu in de infrastructuur van beide organisaties uitgevoerd.

Deze implementatie is als standaard context voor middleware geschetst in paragraaf 1.5 Systeemfuncties van middleware. Kenmerken zijn:

Beveiligingsobjecten Relevante objecten voor deze implementatie zijn dezelfde als die van use case 1 en use case 3, gericht op separate integratiefuncties van het integratieplatform. | 3 april 2024 09:38:48 | BIO Thema Middleware/Use case End-to-end applicatie-integratie | |||||||||||||||

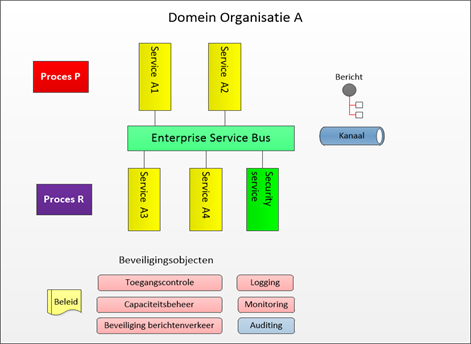

| MDW_UC ESB | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | Hoewel API-gateways tegenwoordig steeds meer worden toegepast, vormt de Enterprise Service Bus een Service Oriënted Architecture (SOA)-oplossing, die ontworpen is voor een breed scala aan integratiefuncties. De ESB wordt onder andere gebruikt wordt voor routering, berichttransformatie en protocol-bridging. Dit zijn overigens vergelijkbare integratiefuncties als die besproken zijn in use cases 1 tot en met 4, alleen nu niet bedoeld voor interactie tussen bedrijfsapplicaties, maar voor de interactie tussen applicatieservices.

Services, als onderdeel van SOA, zijn gespecialiseerde softwarecomponenten, bedoeld voor uitvoering van enkele bedrijfsfuncties, zoals informatie verzamelen, uitvoeren van specifieke bewerkingen etc. Een ESB is een middel voor service-to-service-communicatie. Met deze techniek hoeven services niet individueel gekoppeld te worden voor de communicatie, waardoor het aantal koppelingen drastisch wordt verminderd. De ESB biedt op basis van apart in te richten beveiligingsservices, tevens een aantal beveiligingsfuncties en protocollen voor berichtenverkeer, die gegarandeerd integere communicatie tussen de verschillende diensten mogelijk maken. Kenmerken zijn:

Beveiligingsobjecten SOA-services en een ESB bevatten zelf nauwelijks beveiligingsfuncties, hoewel de meeste ESB’s wel TLS en MLS ondersteunen. De meeste beveiligingsfuncties worden door speciale securityservices geleverd. Voor de communicatie met grote informatiesystemen of partnerorganisaties worden integere berichtenprotocollen gebruikt. Voor de veilige communicatie met specifieke clients, zoals mobiele devices, desktop apparaten of webservices kunnen zogenaamde API-gateways op de bus worden aangesloten. De overige objecten uit dit thema zijn hier ook van toepassing. | 3 april 2024 11:03:25 | BIO Thema Middleware/Use case Enterprise Service Bus (ESB) | |||||||||||||||

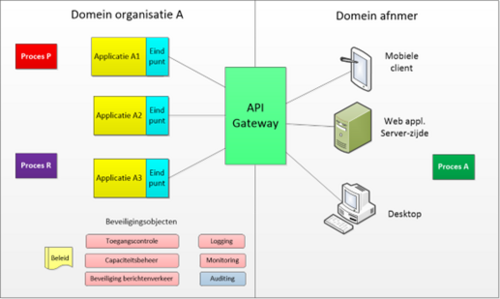

| MDW_UC EIA | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | In de wereld, waarbij in toenemende mate functionaliteit wordt aangeboden via webservices voor allerlei verschillende clients (gebruikersapparaten) en de situatie, waarin delen van applicaties worden vervangen door zogenaamde microservices, spelen API’s een steeds belangrijkere rol. De huidige uitwisseling van data via internet zou volgens het Akamai State of the Internet Security Report 2019, voor meer dan 80% via API’s geregeld worden. De centrale vraag daarbij is: ‘Hoe kunnen verschillende soorten clients toegang krijgen tot de functionaliteit die door de microservices (of applicaties) geleverd worden?’.

Problematiek De granulariteit van API's die door microservices geleverd wordt, wijkt vaak af van wat een bepaalde client nodig heeft. Microservices bieden doorgaans fijnmazige API's, wat betekent dat clients met meerdere services moeten communiceren. Als een lezer van een webpagina bijvoorbeeld de details van een product nodig heeft, dan deze moet zijn client-gegevens ophalen bij een reeks van services. Verder hebben verschillende clients voor dezelfde pagina verschillende gegevens nodig om pagina’s goed weer te geven op een display. Een desktopversie van een productdetailpagina is bijvoorbeeld uitgebreider dan de mobiele versie. Verder verschillen de netwerkprestaties per client. Ook de netwerkprestaties kunnen per client sterk verschillen. Webapplicaties aan de serverzijde kunnen daardoor meer verzoeken doen aan backend-services zonder de gebruikerservaring te beïnvloeden dan een mobiele client. Oplossing Implementeer een of meerdere API-gateway(s) die het enige toegangspunt vormen voor alle clients, zoals afbeelding 15 of één gateway per specifieke client, zie afbeelding 15. De API-gateway verwerkt verzoeken op twee manieren:

Proces A maakt veilig gebruik van de geboden functionaliteit. Kenmerken zijn:

| 3 april 2024 11:36:18 | BIO Thema Middleware/Use case End-to-End integratie met API gateway | |||||||||||||||

| MDW_UC IAI | Hoofdstuk normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 | Integratieservices

| MDW_Afbeelding_10.png | 3 april 2024 08:35:48 | BIO Thema Middleware/Use case Interne applicatie-integratie | ||||||||||||||

| MDW | Normenkader | 1.1 | Concept | 3 april 2024 | 18 april 2024 |

| 300 | 3 april 2024 09:42:08 | BIO Thema-uitwerking Middleware | ||||||||||||||

| MDW_B | Normenkader-aspect | 1.1 | Concept | 3 april 2024 | 18 april 2024 | ==Objecten, controls en maatregelen==

Afbeelding 7 toont de ordening van middleware-objecten per invalshoek in het beleidsdomein. Dit domein bevat een aantal objecten met vermelding van de objectnaam, de positionering van het object met een basiselement (zie de grijs gemarkeerde tekst) die in een kolom (invalshoek) voorkomt en onderaan het objectnummer. Afbeelding 7 toont de objecten die specifiek voor dit domein een rol spelen. Het geeft een overzicht en de ordening van objecten. De geel gemarkeerde objecten komen voor in de BIO. De wit gemarkeerde objecten zijn betrokken uit andere best practices. Voor de identificatie van de objecten en de ordening is gebruik gemaakt van basiselementen. Ze zijn ingedeeld naar de invalshoek: Intentie, Functie, Gedrag of Structuur. | Middleware in het beleidsdomein identificeert conditionele elementen die randvoorwaardelijk zijn om middleware te kunnen inrichten, te beveiligen en te beheersen. | Als adequaat beleid voor de inrichting en beheersing van functionaliteiten en componenten (gegevensverzamelingen) ontbreekt, bestaat het risico dat onvoldoende sturing wordt gegeven aan een veilige inrichting en exploitatie van middleware. Daardoor kan de informatievoorziening van de organisatie als geheel in gevaar komen en kan de integriteit en vertrouwelijkheid van gegevens worden aangetast. | Beleid | 300 | 3 april 2024 13:02:47 | Middleware Beleid | |||||||||||

| MDW_U | Normenkader-aspect | 1.0 | Concept | 10 april 2024 | 18 april 2024 | ==Objecten, controls en maatregelen==

Binnen het uitvoeringsdomein worden maatregelen opgenomen die gerelateerd zijn aan bepaalde objecten. Per object worden conformiteitindicatoren uitgewerkt. Deze conformiteitindicatoren representeren een vast te stellen set van maatregelen. De objecten die binnen dit domein een rol spelen, zijn in afbeelding 8 vermeld. Van de geel gemarkeerde objecten komen de controls uit de BIO. | In het uitvoeringsdomein worden controls en maatregelen voor middlewarefunctionaliteiten opgenomen. Hiermee wordt onder andere gerefereerd naar functionaliteiten zoals het opslaan van gegevens (databases of database services, opslag, storage e.d.), het veiligstellen en herstellen van data (back-up en herstel) en de integratie van applicaties met hun omgeving, al dan niet via berichtenverkeer. Eerst worden de objecten genoemd die voor middleware als geheel van belang zijn en vervolgens enkele specifieke objecten voor opslag en integratieservices. | De doelstelling van middleware in het uitvoeringsdomein is het waarborgen dat organisatorische en technische voorzieningen voorhanden zijn om te garanderen dat middlewarefuncties voldoen aan de eisen van beschikbaarheid, vertrouwelijkheid, integriteit en controleerbaarheid. | Wanneer een adequate inrichting en operationeel beheer van middlewarefunctionaliteiten ontbreekt, bestaat het risico dat:

| Uitvoering | 300 | 10 april 2024 09:01:20 | Middleware Uitvoering | ||||||||||

| MDW_C | Normenkader-aspect | 1.0 | Concept | ==Objecten, controls en maatregelen== Binnen het controldomein worden maatregelen opgenomen die gerelateerd zijn aan bepaalde objecten. Per object worden conformiteitindicatoren uitgewerkt. Deze conformiteitindicatoren representeren een vast te stellen set van maatregelen. De objecten die binnen dit domein een rol spelen, zijn in afbeelding XX vermeld. Van de geel gemarkeerde objecten komen de controls uit de BIO. | De reden waarom de norm gehanteerd wordt. <volgt nog>. | <volgt nog>. | Control | 300 | 27 juli 2021 16:36:51 | Middleware Control |