ISOR/totaaltabel

Tabel met alle elementen in het normenkader BIO Thema-uitwerking Toegangsbeveiliging. Een element kan zijn: Beveiligingsprincipe, Hoofdstuk normenkader, Norm, Normenkader, Normenkader-aspect, Privacyprincipe Tip: klik op het pijltje naast 'ID' voor een logische volgorde.

| ID | ElementtypeDeze speciale eigenschap maakt deel uit van SmartCore. Gebruik deze eigenschap niet voor andere doeleinden. | Versieaanduiding | Status actualiteit | Redactionele wijzigingsdatum | Publicatiedatum | Beschrijving | Toelichting | Conformiteitsindicator | Criterium | Doelstelling | Risico | Beveiligingsaspect | Invalshoek | Grondslag | Stelling | Grondslag opmerkingen | Realiseert | Afbeelding | Onderschrift | Px | Alt-tekst | Wijzigingsdatum“Wijzigingsdatum <span style="font-size:small;">(Modification date)</span>” is een voorgedefinieerde eigenschap die overeenkomt met de datum van de laatste wijziging van een onderwerp. Deze eigenschap wordt geleverd door Semantic MediaWiki. | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| TBV_U.01 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor het registreren van gebruikers. ObjecttoelichtingDe oorspronkelijke titel in de Baseline Informatiebeveiliging Overheid (BIO) is ‘Registratie en afmelden van gebruikers’. Het onderwerp ‘Registratie en afmelden van gebruikers’ duidt op het daadwerkelijk registreren en afmelden van gebruikers. De inhoud van de norm legt feitelijk de nadruk op procedures die bij het registreren en afmelden noodzakelijk zijn. Vandaar dat voor dit object gekozen is voor de titel Registratieprocedure waarmee een gecontroleerde toegang voor bevoegde gebruikers worden geboden vanaf het moment van intake en registratie tot en met de beëindiging. Het beschrijft dus de gehele levenscyclus van de gebruikerstoegang. Een onderdeel van de procedure is dat er gebruikers geregistreerd moeten worden.

| Een formele registratie- en afmeldprocedure behoort te worden geïmplementeerd om toewijzing van toegangsrechten mogelijk te maken. | Het bewerkstelligen van een gecontroleerde toegang voor bevoegde gebruikers en voorkomen van onbevoegde toegang tot informatiesystemen. | Door het ontbreken van formele procedures voor registraties en afmeldingen kan een onbetrouwbaar registratiesysteem ontstaan, waardoor de mogelijkheid bestaat dat bewerkingen door onbevoegden plaatsvinden. | Uitvoering | Intentie |

| 2 december 2021 13:12:24 | Registratieprocedure | |||||||||

| TBV_C.01 | Beveiligingsprincipe | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor de evaluatie van de mate waarin beheeractiviteiten voldoen aan de vooraf gestelde eisen. ObjecttoelichtingDe inrichting van de toegangsbeveiliging moet beheerst worden. Hiertoe dient periodiek door een bepaalde functionaris met specifieke bevoegdheden controle-activiteiten te worden verricht. Deze activiteiten dienen ondersteund te worden met procedures en instructies, anders bestaat het risico dat de resultaten van de controle-activiteiten niet voldoen aan de verwachte eisen. De structuur van de beheersingsorganisatie geeft de samenhang van de ingerichte processen weer. Een control en de bijbehorende maatregelen worden hieronder vermeld. | Om het gebruik van toegangsbeveiligingsvoorzieningen te (kunnen) controleren, behoren er procedures te zijn vastgesteld. | Het bieden van ondersteuning bij het uitvoeren van formele controle-activiteiten. | Onvoldoende mogelijkheden om vast te stellen of de controle-activiteiten gestructureerd plaatsvinden. | Control | Intentie |

| 29 november 2021 12:54:02 | Beoordelingsprocedure | |||||||||

| TBV_U.04 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor het toekennen van toegangsrechten. ObjecttoelichtingDe Baseline Informatiebeveiliging Overheid (BIO)-control 9.2.6 ‘Toegangsrechten intrekken of aanpassen’ stelt eisen aan een autorisatieproces, dat bestaat uit enkele sub-processen zoals: toekennen (of verlenen), verwerken, intrekken, blokkeren, archiveren en controleren. Dit autorisatieproces zorgt ervoor dat autorisaties gestructureerd plaatsvinden. Deze sub-processen zijn gerelateerd aan de fasen: instroom, doorstroom en uitstroom en worden verder beschreven in Een scenario voor Toegangsbeveiliging. | Formeel autorisatieproces | Een formeel autorisatieproces dient geïmplementeerd te zijn voor het beheersen van de toegangsrechten van alle medewerkers en externe gebruikers tot informatie en informatieverwerkende faciliteiten. | Het bewerkstelligen dat enerzijds de integriteit van de IST en SOLL wordt bevorderd en anderzijds dat gebruikers de juiste acties binnen de applicaties kunnen uitvoeren. | De mogelijkheid bestaat dat enerzijds gebruikers/beheerders niet de juiste autorisaties krijgen toegewezen en anderzijds kan het ontbreken van coördinatie in het muteren van de autorisaties van gebruikers/beheerders leiden tot onjuiste autorisaties. | Uitvoering | Functie |

| 2 december 2021 13:28:01 | Autorisatieproces | ||||||||

| TBV_U.06 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor de uitgifte en het onderhoud van speciale toegangsrechten. ObjecttoelichtingBeheerders hebben voor bepaalde activiteiten, speciale systeembevoegdheden nodig om hun beheeractiviteiten uit te voeren. De activiteiten die met zulke bevoegdheden kunnen worden uitgevoerd, kunnen diep ingrijpen in het systeem. Daarom moet hier voorzichtig mee om worden gegaan en zijn hiervoor procedurele maatregelen noodzakelijk.

| Het toewijzen en gebruik van speciale toegangsrechten behoren te worden beperkt en beheerst. | Het voorkomen van het misbruik en oneigenlijk gebruik van bedrijfsobjecten. | Personen die zonder aantoonbare redenen toegang hebben tot bedrijfsobjecten kunnen schade aan de bedrijfsbelangen veroorzaken. | Uitvoering | Functie |

| 2 december 2021 14:18:14 | Speciale toegangsrechtenbeheer | |||||||||

| TBV_C.03 | Beveiligingsprincipe | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat het vastleggen van informatiebeveiligingsgerelateerde gebeurtenissen en het bewaken en onderkennen van afwijkingen op beleidsregels. ObjecttoelichtingHet aspect registratie heeft betrekking op handelingen van gebruikers en systemen die geregistreerd worden in een registratiesysteem voor analyse- en controle-doeleinden. Het aspect bewaken van het logische toegangsbeveiligingssysteem heeft betrekking op ongeautoriseerde acties en het analyseren van de geregistreerde acties op onvolkomenheden.

| Log-bestanden van gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiligingsgebeurtenissen registreren, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. | Het maakt mogelijk:

| Zonder vastlegging en bewaking kan achteraf niet de juiste actie worden ondernomen en niet worden vastgesteld wie welke handelingen heeft uitgevoerd. | Control | Gedrag |

| 29 november 2021 13:06:42 | Logging en monitoring toegangsbeveiliging | |||||||||

| TBV_B.06 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een modelmatige beschrijving van de technische en organisatorische samenhang van onderdelen voor toegangsbeveiliging. ObjecttoelichtingDe toegangsbeveiligingsarchitectuur is een blauwdruk waarmee wordt aangegeven op welke wijze gebruikers toegang krijgen tot applicaties en overige ICT-componenten. Een datamodel op het entiteitenniveau maakt hier onderdeel van uit. Hierbij zijn de rollen van gebruikers en beheerders met een bepaald structuur, zoals Role Based Access Control (RBAC) of Attribute Based Access Control (ABAC) modellen, beschreven.

| De organisatie behoort met organisatorische eisen en wensen de technische inrichting beschreven te hebben en behoort in een toegangsbeveiligingsarchitectuur te zijn vastgelegd. | Het verkrijgen van inzicht in de samenhang van en de relatie tussen de technische componenten die een rol spelen bij de inrichting en beheer van het toegangsvoorzieningsdomein. | Onvoldoende inzicht in de technische inrichting en de toegangsvoorzieningsarchitectuur leidt tot onvoldoende beheersing van het autorisatie ‘inrichtings- en beheer-’domein. | Beleid | Structuur | CIP-netwerk | 2 december 2021 12:43:25 | Toegangsbeveiligingsarchitectuur | |||||||||

| TBV_U.11 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat het geheel van processen en middelen om gebruikers veilig en gecontroleerd toegang te verlenen tot terreinen, gebouwen en ruimten. ObjecttoelichtingFysieke beveiliging kan worden bereikt door het opwerpen van allerlei fysieke barrières rond het bedrijfsterrein en rond de IT-voorzieningen. Elke barrière creëert zo een beveiligde zone waarmee de totale beveiliging wordt versterkt.

| Beveiligde gebieden behoren te worden beschermd door passende toegangsbeveiliging om ervoor te zorgen dat alleen bevoegd personeel toegang krijgt. | Het bewerkstelligen dat alleen bevoegd personeel wordt toegelaten en dat geen schade aan gebouwen of verstoring van informatie plaatsvindt. | Onbevoegden brengen schade en verstoringen in de computerruimte en aan informatie in de Huisvesting-IV organisatie teweeg. | Uitvoering | Functie |

| 2 december 2021 15:54:43 | Fysieke toegangsbeveiliging | |||||||||

| TBV_B.03 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een specialistische adviesfunctie (beveiligingsrollen) voor het management en de organisatie, gericht op het behalen van beveiligingsdoelstellingen. ObjecttoelichtingDe organisatie beschikt over middelen en informatie die beveiligd moeten worden. Hiervoor moeten de juiste rollen zijn benoemd binnen een centraal orgaan, de beveiligingsfunctie. De functionarissen binnen deze functies hebben specifieke verantwoordelijkheden voor het realiseren van toegangsbeveiliging binnen de gehele organisatie, waaronder het toegangsbeveiligingssysteem. | Beveiligingsfunctie | Een gespecialiseerde beveiligingsfunctie dient te zijn vastgesteld die de verantwoordelijk is voor het bevorderen van toegangsbeveiliging binnen de gehele organisatie. | Het bewerkstelligen dat de toegangsbeveiliging effectief wordt ingericht. | Door het ontbreken van de beveiligingsfunctie is het mogelijk dat activiteiten over toegangsbeveiliging ongecoördineerd, onjuist of niet tijdig worden uitgevoerd of dat afwijkingen niet leiden tot corrigerende acties. | Beleid | Functie |

| 2 december 2021 11:47:47 | Beveiligingsfunctie | ||||||||

| TBV_U.05 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor de uitgifte en het onderhoud van wachtwoorden. ObjecttoelichtingWachtwoorden zijn middelen voor het authentiseren van personen (gebruikers en beheerders).

| Sterke wachtwoorden | Systemen voor wachtwoordbeheer behoren interactief te zijn en sterke wachtwoorden te waarborgen. | Het bewerkstelligen dat alleen de beoogde geauthentiseerden toegang tot (vooraf bepaalde) bedrijfsobjecten krijgen. | Niet geautoriseerde personen die zich toegang verschaffen tot de bedrijfsobjecten kunnen hierdoor schade aan de bedrijfsbelangen veroorzaken. | Uitvoering | Functie |

| 2 december 2021 14:11:43 | Wachtwoordenbeheer | ||||||||

| TBV_B.01 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het resultaat van een besluitvorming in welk tijdsbestek en met welke middelen de doelstelling voor toegangsbeveiliging bereikt moet worden. ObjecttoelichtingHet toegangsbeveiligingsbeleid maakt deel uit van het informatiebeveiligingsbeleid en geeft regels en voorschriften voor de organisatorische en technische inrichting van de fysieke toegang tot ruimten waar ICT-middelen zich bevinden en voor toegang tot de informatie en informatieverwerkende faciliteiten zelf, zoals toegang voor gebruikers tot applicaties en toegang voor beheerders tot ICT-componenten. Het toegangsbeveiligingsbeleid beschrijft onder andere de manier waarop de klantorganisatie omgaat met identiteit- en toegangsbeheer.

| Een toegangbeveiligingsbeleid behoort te worden vastgesteld, gedocumenteerd en beoordeeld op basis van bedrijfseisen en informatiebeveiligingseisen. | Het beheersen van de toegang tot informatie. | Onvoldoende mogelijkheden om enerzijds sturing te geven aan de effectieve en betrouwbare inrichting van toegangsbeveiligingsmaatregelen en anderzijds sturing te geven aan het inrichten van de beheerorganisatie van de autorisatievoorziening en hierover verantwoordingrapportage te laten afgeven. | Beleid | Intentie |

| 2 december 2021 10:05:34 | Toegangsbeveiligingsbeleid | |||||||||

| TBV_C.04 | Beveiligingsprincipe | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een doelgerichte bundeling van kennis en vaardigheden tussen personen met taken, verantwoordelijkheden en bevoegdheden voor de beheersing van toegangsbeveiliging en de doorontwikkeling van het afsprakenstelsel. ObjecttoelichtingVoor het adequaat beheersen en beheren van het toegangsbeveiligingssysteem dient een beheersorganisatiestructuur te zijn vastgesteld, waarin de verantwoordelijkheden voor de beheersprocessen met toereikende bevoegdheden zijn uitgedrukt en op het juiste niveau zijn gepositioneerd. | De eigenaar van het toegangsbeveiligingssysteem en toegangsmiddelen dient een beheersingsorganisatie ingericht hebben waarin de processtructuur, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. | Het invullen, coördineren en borgen van de beheersing van het toegangsbeveiligingssysteem. | De beheersorganisatie is niet effectief ingericht waardoor het toegangsbeveiligingssysteem niet optimaal functioneert. | Control | Structuur |

| 29 november 2021 13:09:29 | Beheersorganisatie toegangsbeveiliging | |||||||||

| TBV_U.07 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het scheiden van taken die een risico vormen voor misbruik of onbedoelde/onbevoegde beschikking over informatie en bedrijfsmiddelen. ObjecttoelichtingIn het autorisatieproces gaat het om zowel taken van verschillende typen eindgebruikers en beheerders. Het toegangsbeleid dient regels en voorschriften te geven voor de organisatorische en technische inrichting van de toegang tot ICT-voorzieningen, zoals applicatie (gebruikers) en ICT-componenten (beheerders).

| Gescheidentakenveranedoeld | Conflicterende taken en verantwoordelijkheden behoren te worden gescheiden om de kans op onbevoegd of onbedoeld wijzigingen of misbruik van de bedrijfsmiddelen van de organisatie te verminderen. | Het bewerkstelligen dat:

| Het ontbreken van een adequate implementatie van functiescheiding kan leiden tot een verhoogde kans op fraude of misbruik van bedrijfsmiddelen bij kritische of fraudegevoelige taken. Het verstrekken van onnodige toegang vergroot het risico dat informatie opzettelijk of onopzettelijk wordt gebruikt, gewijzigd of vernietigd. | Uitvoering | Functie |

| 2 december 2021 14:25:51 | Functiescheiding | ||||||||

| TBV_U.09 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het proces voor het toekennen van rechten aan gebruikers. ObjecttoelichtingGekozen is voor het object ‘Autorisatie’, omdat dit object beter aansluit op de toegangsmechanismen (identificatie, authenticatie en autorisatie) dan de BIO-titel ‘Beperking toegang tot informatie’.

| Toegang (autorisatie) tot informatie en systeemfuncties van toepassingen behoren te worden beperkt in overeenstemming met het toegangsbeveiligingsbeleid. | Het voorkomen van onbevoegde toegang tot informatie in toepassingssystemen. | Door het niet beperken van toegang tot informatie en functies van toepassingssystemen kunnen ongewenste wijzigingen in een informatiesysteem worden aangebracht. | Uitvoering | Gedrag |

| 2 december 2021 15:41:48 | Autorisatie | |||||||||

| TBV_U.08 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft geheime informatie waarmee een entiteit, aan de hand van een uniek kenmerk, zijn identiteit kan aantonen. ObjecttoelichtingNB Bewust is gekozen voor het begrip entiteit, omdat dit zowel kan gaan over personen als over apparatuur of softwaresystemen.

| Het toewijzen van geheime authenticatie-informatie behoort te worden beheerst via een formeel beheersproces. | Het bewerkstelligen dat de geclaimde identiteit van de gebruiker kan worden bewezen en dat daardoor alleen de bevoegde (of beoogde) gebruiker toegang krijgt tot gegevens in het systeem. | Er kan misbruik van gegevens door onbevoegden worden gemaakt. | Uitvoering | Gedrag |

| 2 december 2021 15:38:37 | Geheime authenticatie-informatie | |||||||||

| TBV_B.04 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een coderingstechniek om informatie te beschermen vanuit het oogpunt van vertrouwelijkheid, authenticiteit, onweerlegbaarheid en authenticatie. ObjecttoelichtingEncryptie is een techniek om informatie te beschermen vanuit het oogpunt van vertrouwelijkheid, authenticiteit, onweerlegbaarheid en authenticatie. Voor toegangsbeveiliging is het van cruciaal belang dat de geheime authenticatie-informatie, zoals wachtwoorden en pincodes, worden beschermd tijdens de verwerking, het transport en de opslag. Een solide encryptiebeleid is daarbij een randvoorwaarde om aan geheime authenticatie-informatie het gewenste vertrouwen te ontlenen. Met dit beleid geeft de organisatie aan op welke wijze het omgaat met voorzieningen, procedures en certificaten voor versleuteling van gegevens. | Ter bescherming van authenticatie-informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. | Het bewerkstelligen dat cryptografie correct en doeltreffend wordt gebruik om de vertrouwelijkheid, authenticiteit en/of integriteit van authenticatie-informatie te beschermen. | Als door ontoereikend cryptografiebeleid geheime authenticatie-informatie ontrafeld kan worden, dan is de vertrouwelijkheid en integriteit van data niet te garanderen. | Beleid | Gedrag |

| 2 december 2021 12:05:05 | Cryptografie toegangsbeveiliging | |||||||||

| TBV_U.10 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat de aanpak en de middelen om gebruikers fysieke en logische toegang te kunnen verlenen. ObjecttoelichtingOm autorisatiebeheer efficiënt en effectief te kunnen inrichten, zijn technische autorisatievoorzieningen, zoals een personeelsregistratiesysteem, een autorisatiebeheersysteem en autorisatiefaciliteiten noodzakelijk. | Ter ondersteuning van autorisatiebeheer moeten binnen de daartoe in aanmerking komende applicaties technische autorisatievoorzieningen, zoals: een personeelsregistratiesysteem, een autorisatiebeheersysteem en autorisatiefaciliteiten, beschikbaar zijn. | Het inzetten van autorisatievoorzieningen, zoals effectieve mechanismen voor het administreren van gebruikers en autorisaties voor de effectiviteit van autorisatiebeheer en het verminderen van de kans op fouten. | Er treedt vervuiling op bij het autorisatiebeheer, die mogelijk in onvoldoende mate of niet tijdig wordt gesignaleerd, waardoor onbevoegden toegang hebben tot gegevens. | Uitvoering | Structuur |

| 2 december 2021 15:56:28 | Autorisatievoorziening | |||||||||

| TBV_C.02 | Beveiligingsprincipe | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | ==Objectdefinitie==

Omvat de evaluatie van de mate waarin de actuele toegangsrechten nog valide zijn. ObjecttoelichtingBeoordeling toegangsrechten is gerelateerd aan twee aspecten: beoordelingsproces en toegangsrechten. Het aspect beoordelingsproces behelst het uitvoeren van met elkaar samenhangende activiteiten over het evalueren van toegangsrechten op validiteit of deze nog voldoen aan de actuele situatie. Het aspect toegangsrechten impliceert een recht om toegang te krijgen, zoals tot een locatie of systeem.

| Eigenaren van bedrijfsmiddelen behoren toegangsrechten van gebruikers regelmatig te beoordelen. | Het vaststellen of:

| Door het ontbreken van controle op toegangsrechten worden afwijkingen in het autorisatieproces niet gesignaleerd en kan ongemerkt vervuiling optreden. Hierdoor bestaat het risico dat onbevoegden informatie kunnen inzien en/of manipuleren. | Control | Functie |

| 29 november 2021 12:59:23 | Beoordeling toegangsrechten | |||||||||

| TBV_U.02 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor het verlenen van toegang tot bedrijfsmiddelen. ObjecttoelichtingDe toegangsverleningsprocedure omvat een sub-procedure waarmee toegangsrechten, voor alle gebruikers, voor fysieke en logische toegang tot alle systemen en diensten worden toegewezen en of ingetrokken. | Gebruikerstoegangsverlening procedure | Een formele gebruikerstoegangsverleningsprocedure behoort te worden geïmplementeerd om toegangsrechten voor alle typen gebruikers en voor alle systemen en diensten toe te wijzen of in te trekken. | Het bewerkstelligen van een formele bevestiging voor gebruikersbevoegdheden. | Als formele goedkeuring van bevoegdheden ontbreekt, dan bestaat er geen duidelijkheid over wie welke handelingen mag verrichten. | Uitvoering | Intentie |

| 2 december 2021 13:18:03 | Toegangsverleningsprocedure | ||||||||

| TBV_B.05 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een doelgerichte bundeling van kennis en vaardigheden tussen personen met taken, verantwoordelijkheden en bevoegdheden voor de relationele samenhang van beveiliging. ObjecttoelichtingDe beveiligingsorganisatie ziet toe op het naleven van het informatiebeveiligingsbeleid. Waar nodig grijpt de beveiligingsorganisatie in. Welke taken, verantwoordelijkheden, bevoegdheden en middelen een beveiligingsorganisatie hierin heeft, wordt vooraf expliciet benoemd en vastgesteld. Ook moet vaststaan hoe de rapportagelijnen zijn uitgestippeld. | De organisatie moet een beveiligingsorganisatie gedefinieerd hebben waarin de organisatorische positie, de taken, verantwoordelijkheden en bevoegdheden (TVB) van de betrokken functionarissen en de rapportagelijnen zijn vastgesteld. | Het invullen, coördineren en borgen van het informatiebeveiligingsbeleid binnen de organisatie. | Het informatiebeveiligingsbeleid komt niet effectief tot uitvoering. | Beleid | Structuur |

| 2 december 2021 12:31:47 | Beveiligingsorganisatie toegangsbeveiliging | |||||||||

| TBV_B.02 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft het toewijzen van de verantwoordelijkheid voor het toegangsbeveiligingssysteem. ObjecttoelichtingOm de toegang tot bedrijfsmiddelen, zoals het toegangsbeveiligingssysteem en overige fysieke bedrijfsmiddelen, betrouwbaar in te richten, is het van belang het eigenaarschap van bedrijfsmiddelen goed te beleggen, zodat de verantwoordelijke functionaris vanuit aan hem toegekende verantwoordelijkheid het toegangsbeveiligingssysteem conform de hieraan gestelde eisen kan inrichten.

| Het eigenaarschap en de verantwoordelijkheden voor logische toegangsbeveiligingssystemen en de verantwoordelijkheden voor fysieke toegangsbeveiligingssystemen behoren te zijn vastgelegd. | Het bewerkstelligen dat er een verantwoordelijke is voor het toegangsbeveiligingssysteem en voor een betrouwbare inrichting ervan, dan wel ervoor zorgen dat noodzakelijke acties worden ondernomen. | Noodzakelijke beveiligingsacties blijven achterwege. | Beleid | Intentie |

| 2 december 2021 10:11:49 | Eigenaarschap toegangsbeveiliging | |||||||||

| TBV_U.03 | Beveiligingsprincipe | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor het leggen van een verbinding met een systeem, een netwerk of een afgeschermd deel van een website. ObjecttoelichtingDe inlogprocedure omvat de technische procedure waarbij het toegangsbeheersysteem controleert of aan de vereiste inlogeisen wordt voldaan. | Beveiligde inlogprocedure | Als het beleid voor toegangsbeveiliging dit vereist, moet de toegang tot systemen en toepassingen worden beheerst met behulp van een beveiligde inlogprocedure. | Onbevoegde toegang tot systemen en toepassingen voorkomen. | Misbruik en verlies van gevoelige gegevens en beïnvloeding van beschikbaarheid van informatiesystemen. | Uitvoering | Intentie |

| 2 december 2021 13:20:54 | Inlogprocedure | ||||||||

| TBV_TOEL 4 | Hoofdstuk normenkader | Vervangen | 1 april 2021 | 29 januari 2018 | 8 april 2021 15:05:48 | BIO Thema Toegangsbeveiliging - Aandachtspunten ten aanzien objecten | |||||||||||||||||

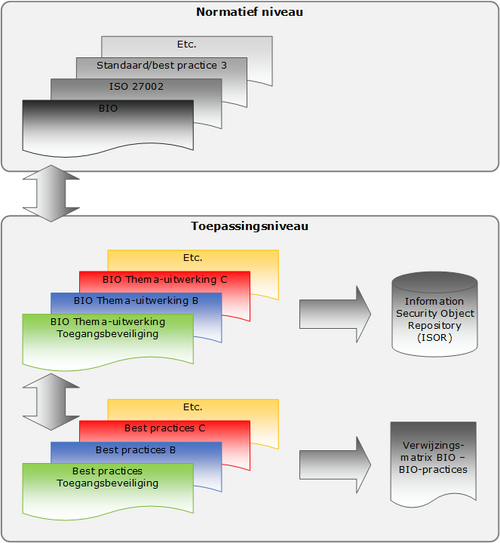

| TBV_INL | Hoofdstuk normenkader | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Deze BIO Thema-uitwerking representeert een referentiekader voor de BIO Thema-uitwerking Toegangsbeveiliging en is geënt op controls uit best practices zoals: Baseline Informatiebeveiliging Overheid (BIO), NEN-EN-ISO/IEC 27001:2017 (hierna genoemd ISO 27001) en NEN-ISO/IEC 27002: 2017 (hierna genoemd ISO 27002), the Standard of Good Practice (SoGP) 2018 en de National Institute of Standards and Technology (NIST).

Opzet BIO Thema-uitwerkingDe BIO Thema-uitwerking Toegangsbeveiliging wordt uitgewerkt langs twee onderdelen: structuur en objecten. De structuur van deze thema-uitwerking bestaat uit een indeling op basis van Beleid, Uitvoering en Control (BUC). De objecten vormen de inhoudelijke onderwerpen die in de vorm van controls en onderliggende maatregelen worden behandeld. De objecten en de bijbehorende maatregelen worden gestructureerd door middel van met de (BUC-)lagenstructuur.

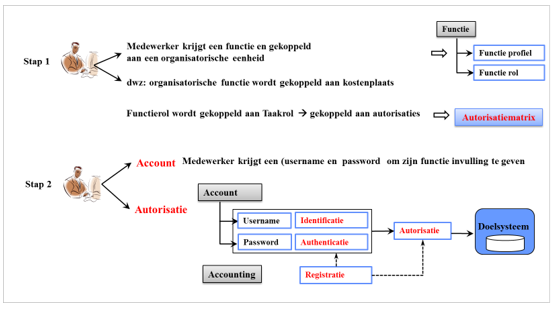

Scope en begrenzing toegangsbeveiligingDe uitwerking van logische toegangsbeveiliging is in deze BIO Thema-uitwerking gericht op identificatie, authenticatie en autorisatie van (interne en externe) medewerkers voor systemen die op een bepaalde locatie staan.

Specifieke apparaat gebonden mechanismen voor toegangsbeveiliging, zoals toegang tot besturingssystemen, netwerken, mobiele computers en telewerken zullen in andere thema-uitwerkingen worden behandeld.

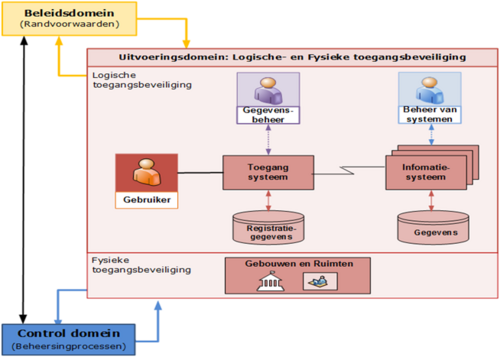

Context en globale structuur toegangsbeveiligingOrganisaties maken gebruik van informatiesystemen om hun bedrijfsprocessen te ondersteunen en medewerkers zijn gehuisvest in gebouwen en ruimten. De informatiesystemen maken gebruik van cruciale data van de organisatie zelf en van haar klanten. Het is van belang dat deze informatiesystemen worden beveiligd en beheerst, anders loopt de organisatie het risico dat deze data misbruikt wordt, wat kan leiden tot bijvoorbeeld boetes, imagoschade, klantenverlies e.d. In dit kader speelt toegangsbeveiliging een cruciale rol. Toegangsbeveiliging omvat logische en fysieke toegangsbeveiliging, zoals in de afbeelding 'Globale opzet logische en fysieke beveiliging' hieronder wordt weergegeven.

| 29 november 2021 14:17:00 | BIO Thema Toegangsbeveiliging - Inleiding | |||||||||||||||

| TBV_V | Hoofdstuk normenkader | Uitgefaseerd | 8 april 2021 | 21 oktober 2019 | 8 april 2021 11:53:23 | BIO Thema Toegangsbeveiliging - Verbindingsdocument | |||||||||||||||||

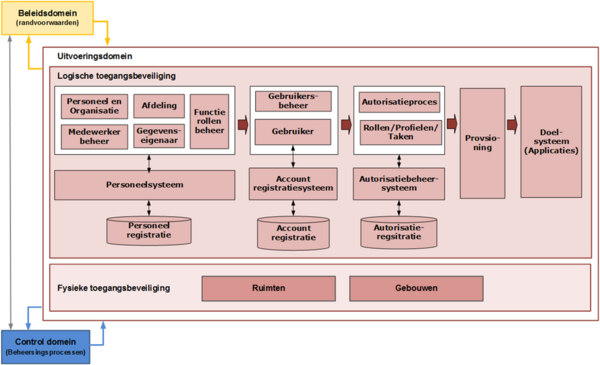

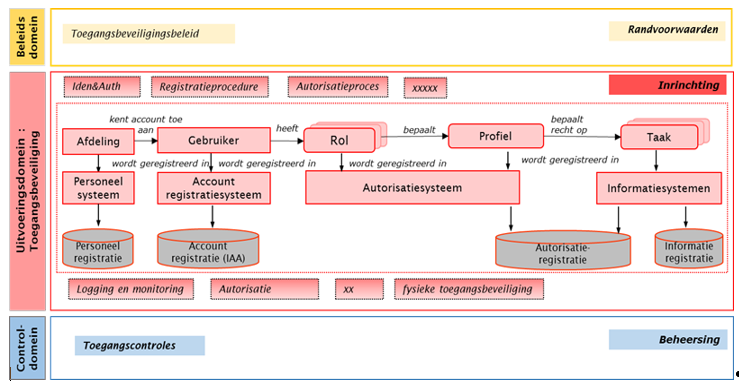

| TBV_INL BT | Hoofdstuk normenkader | 2.1 | Actueel | 30 november 2021 | 29 oktober 2021 | Objecten worden geïdentificeerd met onderzoeksvragen en risicogebieden. De objecten zijn afgeleid vanuit de optiek van de kwaliteitscriteria: Beschikbaarheid, Integriteit, Vertrouwelijkheid en Controleerbaarheid (BIVC), die vervolgens zijn ingedeeld in het beleids-, uitvoerings- en control-domein.

Globale relaties tussen geïdentificeerde beveiligingsobjectenDe Baseline Informatiebeveiliging Overheid (BIO) is ingedeeld met de hoofdstukindeling van de ISO 27002. Bij het ontwikkelen van een BIO Thema-uitwerking, zoals de toegangsbeveiliging, is het noodzakelijk om na te gaan uit welke onderdelen (objecten) de omgeving van toegangsbeveiliging precies bestaat. Zonder een beeld over de samenhang tussen de objecten is het lastig om de normen in de juiste samenhang uit de BIO te selecteren.

BeleidsdomeinHet beleidsdomein bevat algemene conditionele elementen voor de inrichting van de toegangsbeveiliging zoals toegangsbeleid. Het bevat ook andere conditionele en randvoorwaardelijke aspecten die van toepassing zijn op het uitvoeringsdomein en het control-domein. Het bevat over het algemeen de objecten: beleid, cryptografie, organisatiestructuur en architectuur. UitvoeringsdomeinHet uitvoeringsdomein omvat verschillende organisatieonderdelen die betrokken zijn bij de inrichting van de toegangsbeveiliging. Toegangsbeveiliging is een continu proces die de samenwerking van deze bedrijfsonderdelen nodig heeft. Deze bedrijfsonderdelen zijn gezamenlijk verantwoordelijk voor de juiste inrichting van de beveiligingsobjecten over toegangsbeveiliging. De betrokken organisatieonderdelen zijn onder andere:

Control-domeinHet control-domein bevat evaluatie-, meet- en beheersingsaspecten waarmee toegangsbeveiliging wordt beheerst en bijgestuurd. Het vervult hiermee een control-functie die kort en lang cyclisch van aard kunnen zijn. Dit domein bevat beheersprocessen, zoals de Information Technology Infrastructure Library (ITIL)-processen, die noodzakelijk zijn voor de beheersing van de configuraties van IT-componenten en de instandhouding van het beveiligingsniveau. De informatie uit de evaluaties en de beheerprocessen is niet alleen gericht op het bijsturen en/of aanpassen van het eerder geformuleerde beleid maar ook op implementatie van de toegangsbeveiliging. In Afbeelding 'Schematische weergave van de componenten van logische toegangsbeveiliging in een drielagenstructuur' wordt de hiervoor uitgelegde domeinenstructuur geïllustreerd.

| 30 november 2021 11:02:26 | BIO Thema Toegangsbeveiliging - Beveiligingsobjecten toegangsbeveiliging | |||||||||||||||

| TBV_OBJ_2 | Hoofdstuk normenkader | Uitgefaseerd | 7 september 2021 | 29 januari 2018 | De toegangsbeveiligingsobjecten in de drie domeinen Beleid, Uitvoering en Control in een oogopslag

| 7 september 2021 15:07:02 | BIO Thema Toegangsbeveiliging - Objecten gerelateerd aan SIVA basiselementen | ||||||||||||||||

| TBV_TOEL TSM | Hoofdstuk normenkader | Uitgefaseerd | 8 april 2021 | 29 november 2019 | 8 april 2021 14:34:30 | BIO Thema Toegangsbeveiliging - Toelichting SIVA basiselementen m.b.v. het MCS | |||||||||||||||||

| TBV_TOEL DRO | Hoofdstuk normenkader | Uitgefaseerd | 8 april 2021 | 5 december 2019 | 8 april 2021 14:21:00 | BIO Thema Toegangsbeveiliging - Doelstelling en risico per object | |||||||||||||||||

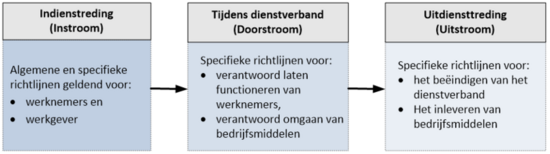

| TBV_TOEL ST | Hoofdstuk normenkader | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Voor zowel interne als externe medewerkers hanteer voor de inrichting en evaluatie van voorzieningen voor toegangsbeveiliging de volgende fasering (zie afbeelding 'Relaties richtlijnen tussen in-, door- en uitstroom):

Indiensttreding nieuwe medewerkersMet het verstrekken van de aanstellingsbeschikking komt een medewerker, aangenomen door een manager, in dienst. Bij indiensttreding ontvangt de medewerker een toegangspas waarmee hij toegang krijgt tot het terrein, gebouw en de bij de functie horende ruimtes (fysieke toegangsbeveiliging). Naast de fysieke ruimtes krijgt de medewerker ook toegang tot logische ruimtes, ofwel: de persoonlijk en gemeenschappelijke gegevensverzamelingen en tot de algemene kantoorautomatiseringsomgeving, zoals de KA- of de Front-Office omgeving en specifieke applicaties. Voor de werkzaamheden binnen de specifieke applicaties kan hij weer algemene en specifieke rechten krijgen.

Tijdens het dienstverbandTijdens het dienstverband heeft de medewerker (gebruiker) toegang tot de informatiesystemen door de bij de indiensttreding verkregen middelen en toegangsrechten. Daarvoor moeten fysieke toegangssystemen, authenticatiesystemen en autorisatiesystemen worden ingericht.

UitdiensttredingUiteindelijk kan een medewerker door bepaalde redenen uit dienst treden. Dit houdt in dat bepaalde gegevens van de medewerkers dienen te worden geregistreerd en autorisaties voor het gebruik van applicaties moeten worden verwijderd.

| 29 november 2021 13:34:07 | BIO Thema Toegangsbeveiliging - Scenario voor toegangsbeveiliging | |||||||||||||||

| TBV_B.01.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsbeveiligingsbeleid | Beleid | Intentie |

| Het toegangvoorzieningsbeleid:

| Toegangsbeveiligingsbeleid | 18 november 2021 08:20:13 | Eisen aan het Toegangvoorzieningsbeleid | ||||||||||

| TBV_C.02.05 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Control | Functie |

| De opvolging van bevindingen is gedocumenteerd. | Beoordeling toegangsrechten | 18 november 2021 13:05:12 | De opvolging van bevindingen is gedocumenteerd. | ||||||||||

| TBV_C.02.06 | Norm | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Beoordelen | Control | Functie |

| Het beoordelen vindt plaats met een formeel proces, zoals: planning, uitvoering van scope, rapporteren en bespreken van verbetervoorstellen. | Beoordeling toegangsrechten | 29 november 2021 10:50:09 | Het beoordelen vind plaats op basis van een formeel proces | ||||||||||

| TBV_U.04.06 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Uitvoering | Functie |

| Toegangsrechten voor informatie en informatieverwerkende bedrijfsmiddelen en faciliteiten behoren te worden verminderd of ingetrokken voordat het dienstverband eindigt of wijzigt afhankelijk van risicofactoren. | Autorisatieproces | 18 november 2021 10:26:22 | Toegangsrechten intrekken voordat dienstverband eindigt of wijzigt, afhankelijk van risicofactoren | ||||||||||

| TBV_U.06.01 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Toewijzen | Uitvoering | Functie |

| Het toewijzen van speciale toegangsrechten vindt plaats door een risicoafweging en met richtlijnen en procedures. | Speciale toegangsrechtenbeheer | 2 december 2021 14:22:43 | Het toewijzen van speciale toegangsrechten vindt plaats op basis van risico afweging, richtlijnen en procedures | ||||||||||

| TBV_U.10.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Personeelsregistratiesysteem | Uitvoering | Structuur |

| Alle interne en externe gebruikers worden vóór de toegangsverlening tot de applicatieomgeving opgenomen in het personeelsinformatiesysteem. | Autorisatievoorziening | 18 november 2021 10:55:05 | Alle gebruikers worden nog vóór de toegang tot de applicatieomgeving in het personeelsinformatiesysteem opgenomen | ||||||||||

| TBV_B.01.05 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Informatiebeveiligingseisen | Beleid | Intentie |

| Het autorisatiebeheer is procesmatig ingericht (zoals: aanvragen, toekennen, controleren, implementeren, intrekken/beëindigen en periodiek beoordelen). | Toegangsbeveiligingsbeleid | 18 november 2021 08:23:15 | Het autorisatiebeheer is procesmatig ingericht | ||||||||||

| TBV_C.01.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Procedures | Control | Intentie |

| De organisatie beschikt over een beschrijving van de relevante controleprocessen. | Beoordelingsprocedure | 18 november 2021 12:47:51 | De organisatie beschikt over een beschrijving van de relevante controleprocessen | ||||||||||

| TBV_B.03.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beveiligingsfunctie | Beleid | Gedrag |

| De rollen binnen de beveiligingsfunctie moeten zijn benoemd en de taken en verantwoordelijkheden vastgelegd, zoals: Human Resource Management (HRM), Proceseigenaar, Autorisatiebeheerder, Chief Information Security Officer (CISO) en Beveiligingsambtenaar (BVA) als het gaat om de Rijksoverheid. | Beveiligingsfunctie | 18 november 2021 08:45:00 | De rollen binnen de beveiligingsfunctie zijn benoemd | ||||||||||

| TBV_U.03.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beveiligde inlogprocedure | Uitvoering | Intentie |

| De risicoafweging bepaalt onder welke voorwaarden de leveranciers toegang krijgen. Uit een wijzigingsvoorstel (call) blijkt hoe de rechten zijn toegekend. | Inlogprocedure | 18 november 2021 10:17:13 | Een risicoafweging bepaalt de voorwaarden voor toegang | ||||||||||

| TBV_U.11.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Passende toegangsbeveiliging | Uitvoering | Functie |

| Medewerkers, contractanten en externen dragen zichtbare identificatie. | Fysieke toegangsbeveiliging | 18 november 2021 11:08:39 | Medewerkers en contractanten en externen dragen zichtbare identificatie | ||||||||||

| TBV_U.08.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beheersproces | Uitvoering | Gedrag |

| Een onderdeel van de arbeidsvoorwaarden is een verplichte verklaring van gebruikers waarin zij verklaren persoonlijke geheime authenticatie-informatie geheim te houden. | Geheime authenticatie-informatie | 18 november 2021 09:53:49 | Verplichte geheimhoudingsverklaring is een onderdeel van de arbeidsvoorwaarden | ||||||||||

| TBV_U.07.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Verantwoordelijkheden | Uitvoering | Functie |

| Verantwoordelijkheden voor beheer en wijziging van gegevens en bijbehorende informatiesysteemfuncties moeten eenduidig zijn toegewezen aan één specifieke (beheerders)rol. | Functiescheiding | 18 november 2021 09:32:35 | Verantwoordelijkheden voor beheer en systeemfuncties zijn eenduidig toegewezen aan één specifieke beheerrol | ||||||||||

| TBV_B.04.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Authenticatie-informatie | Beleid | Gedrag |

| Authenticatie-informatie wordt beschermd door middel van versleuteling. | Cryptografie toegangsbeveiliging | 18 november 2021 08:47:03 | Authenticatie-informatie wordt beschermd door middel van versleuteling | ||||||||||

| TBV_U.02.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Gebruikers toegangverleningsprocedure | Uitvoering | Intentie |

| Er is uitsluitend toegang verleend tot informatiesystemen na autorisatie door een bevoegde functionaris. | Toegangsverleningsprocedure | 18 november 2021 10:11:46 | Uitsluitend toegang na autorisatie | ||||||||||

| TBV_B.05.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Organisatorische positie | Beleid | Structuur |

| De beveiligingsorganisatie heeft een formele positie binnen de gehele organisatie. | Beveiligingsorganisatie toegangsbeveiliging | 18 november 2021 08:51:32 | De beveiligingsorganisatie heeft een formele positie | ||||||||||

| TBV_U.07.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Gescheiden | Uitvoering | Functie |

| Rollen, taken en verantwoordelijkheden zijn vastgesteld conform gewenste functiescheidingen. | Functiescheiding | 18 november 2021 09:36:15 | Rollen, taken en verantwoordelijkheden zijn vastgesteld conform gewenste functiescheidingen | ||||||||||

| TBV_C.03.06 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Bewaard | Control | Gedrag |

| Bij het verwerken van persoonsgegevens wordt, conform het gestelde in de Algemene Verordening Gegevensbescherming (AVG), een verwerkingsactiviteitenregister bijgehouden. | Logging en monitoring toegangsbeveiliging | 18 november 2021 13:20:17 | Bij het verwerken van persoonsgegevens wordt een verwerkingsactiviteiten register bijgehouden. | ||||||||||

| TBV_U.01.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Formele registratie- en afmeldprocedure | Uitvoering | Intentie |

| Het gebruiken van groepsaccounts is niet toegestaan, tenzij dit wordt gemotiveerd en vastgelegd door de proceseigenaar. | Registratieprocedure | 18 november 2021 09:20:39 | Groepsaccounts niet toegestaan tenzij | ||||||||||

| TBV_C.02.07 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beoordelen | Control | Functie |

| Een functionaris is verantwoordelijk voor het controleren van de organisatorische- en de technische inrichting van toegangsbeveiliging. | Beoordeling toegangsrechten | 18 november 2021 13:07:04 | Een hiervoor verantwoordelijke functionaris controleert de organisatorische- en technische inrichting | ||||||||||

| TBV_U.05.01 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Sterke wachtwoorden | Uitvoering | Functie |

| Als geen gebruik wordt gemaakt van twee-factorauthenticatie:

| Wachtwoordenbeheer | 2 december 2021 13:41:25 | Aanvullende eisen wanneer geen gebruik gemaakt wordt van 2-factor authenticatie | ||||||||||

| TBV_U.10.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Autorisatiefaciliteiten | Uitvoering | Structuur |

| Iedere applicatie die valt onder het autorisatiebeheerproces heeft functionaliteiten om autorisaties toe te kennen, in te zien en te beheren. | Autorisatievoorziening | 18 november 2021 11:04:21 | Onder autorisatiebeheer vallende applicaties hebben functionaliteit voor toekennen, inzien en beheren van autorisaties | ||||||||||

| TBV_B.02.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Eigenaarschap | Beleid | Intentie |

| De eigenaar heeft de beschikking over noodzakelijke kennis, middelen en mensen en autoriteit om zijn verantwoordelijkheid te kunnen uitvoeren ten aanzien van de inrichting van het toegangbeveiligingssysteem. | Eigenaarschap toegangsbeveiliging | 18 november 2021 08:35:38 | De eigenaar beschikt over kennis, middelen, mensen en autoriteit | ||||||||||

| TBV_C.01.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Procedures | Control | Intentie |

| De procedures hebben betrekking op controleprocessen die conform een vastgestelde cyclus zijn ingericht, zoals: registratie, statusmeting, bewaking (monitoring), analyse, rapportage en evaluatie. | Beoordelingsprocedure | 18 november 2021 12:48:30 | De procedures hebben betrekking op ingerichte controleprocessen met vastgestelde cyclus | ||||||||||

| TBV_B.03.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beveiligingsfunctie | Beleid | Functie |

| De functionarissen binnen de beveiligingsfunctie moeten periodiek het toegangsbeveiligingssysteem (laten) evalueren inclusief de implicatie van business initiatieven voor het toegangsbeveiligingssysteem. | Beveiligingsfunctie | 18 november 2021 08:45:40 | Het toegangbeveiligingssysteem wordt periodiek geevalueerd | ||||||||||

| TBV_U.04.02 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Formeel autorisatieproces | Uitvoering | Functie |

| Het verwerken van autorisaties wordt uitgevoerd met een formele autorisatieopdracht van een bevoegde functionaris. | Autorisatieproces | 26 november 2021 15:02:46 | Formele autorisatieopdracht | ||||||||||

| TBV_U.09.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Informatie | Uitvoering | Gedrag | BIO (Baseline Informatiebeveiliging Overheid): 9.4.1.2 | Gebruikers kunnen alleen die informatie met specifiek belang inzien en verwerken die ze nodig hebben voor de uitoefening van hun taak. | Autorisatie | 18 november 2021 10:44:08 | Gebruikers kunnen alleen voor de uitoefening van hun taak benodigde informatie verwerken | ||||||||||

| TBV_U.01.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Formele registratie- en afmeldprocedure | Uitvoering | Intentie |

| Er is een sluitende formele registratie- en afmeldprocedure voor alle gebruikers (vanaf de eerste registratie tot en met de beëindiging). | Registratieprocedure | 18 november 2021 09:20:00 | Een sluitende formele registratie- en afmeldprocedure | ||||||||||

| TBV_U.02.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Gebruikers toegangverleningsprocedure | Uitvoering | Intentie |

| Op basis van een risicoafweging is bepaald waar en op welke wijze functiescheiding wordt toegepast en welke toegangsrechten worden gegeven. | Toegangsverleningsprocedure | 18 november 2021 10:12:38 | Risicoafweging voor functiescheiding en toegangsrechten | ||||||||||

| TBV_B.01.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Bedrijfseisen | Beleid | Intentie |

| Bij bescherming van toegang tot gegevens wordt aandacht geschonken aan relevante wetgeving en eventuele contractuele verplichtingen. | Toegangsbeveiligingsbeleid | 18 november 2021 08:20:57 | Aandacht voor wetgeving en verplichtingen | ||||||||||

| TBV_U.07.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Taken | Uitvoering | Functie |

| Een scheiding is aangebracht tussen beheertaken en (overige) gebruikstaken. | Functiescheiding | 18 november 2021 09:31:56 | Een scheiding is aangebracht tussen beheertaken en gebruikstaken | ||||||||||

| TBV_C.04.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Processtructuur | Control | Structuur |

| De samenhang van de processen wordt met een processtructuur vastgelegd. | Beheersorganisatie toegangsbeveiliging | 18 november 2021 13:24:51 | De samenhang van de toegangbeveiliging beheerprocessen wordt in een processtructuur vastgelegd | ||||||||||

| TBV_U.01.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Formele registratie- en afmeldprocedure | Uitvoering | Intentie |

| De aanvraag van autorisaties op het gebruik van informatiesystemen en de toegewezen autorisatieniveaus worden gecontroleerd. | Registratieprocedure | 18 november 2021 08:17:10 | Autorisaties worden gecontroleerd | ||||||||||

| TBV_C.03.05 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Bewaard | Control | Gedrag |

| De Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC) hebben heldere regels over wanneer een incident aan het verantwoordelijke management moet worden gerapporteerd. | Logging en monitoring toegangsbeveiliging | 18 november 2021 13:18:37 | De SIEM en/of SOC hebben heldere regels over wanneer een incident moet worden gerapporteerd | ||||||||||

| TBV_U.05.02 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Sterke wachtwoorden | Uitvoering | Functie | BIO (Baseline Informatiebeveiliging Overheid): 9.4.3.2 | In situaties waar geen twee-factorauthenticatie mogelijk is, wordt minimaal halfjaarlijks het wachtwoord vernieuwd. | Wachtwoordenbeheer | 2 december 2021 14:12:57 | Daar waar geen 2-factor authenticatie mogelijk is, wordt minimaal het wachtwoord halfjaarlijks vernieuwd | ||||||||||

| TBV_U.11.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Passende toegangsbeveiliging | Uitvoering | Functie |

| Aankomst- en vertrektijden van bezoekers worden geregistreerd. | Fysieke toegangsbeveiliging | 18 november 2021 11:07:45 | Aankomst- en vertrektijden van bezoekers worden geregistreerd | ||||||||||

| TBV_U.08.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beheersproces | Uitvoering | Gedrag |

| Geheime authenticatie-informatie is uniek toegekend aan een persoon en voldoet aan een specifieke (niet gemakkelijk te raden) samenstelling van tekens. | Geheime authenticatie-informatie | 18 november 2021 09:54:27 | Authenticatie-informatie is uniek toegekend aan één persoon en voldoet aan specifieke samenstelling van tekens | ||||||||||

| TBV_C.01.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Procedures | Control | Intentie |

| De organisatie beschikt over procedures voor het controleren van toegangsbeveiligingssystemen en -registraties (log-data). | Beoordelingsprocedure | 18 november 2021 12:47:09 | De organisatie beschikt over procedures voor de controle van toegangbeveiligingssystemen en registraties | ||||||||||

| TBV_C.03.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Log-bestanden | Control |

| Een logregel bevat de vereiste gegevens (zoals: de gebeurtenis, herleidbaarheid tot een natuurlijke persoon, identiteit van het werkstation of de locatie, handelingen, datum en tijdstip). | Logging en monitoring toegangsbeveiliging | 18 november 2021 13:11:46 | Een log-regel bevat de vereiste gegevens | |||||||||||

| TBV_U.04.03 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Formeel autorisatieproces | Uitvoering | Functie |

| De activiteiten aanvragen, verwerken en intrekken van het autorisatieverzoek (succes/foutmelding) worden vastgelegd en gearchiveerd. | Autorisatieproces | 2 december 2021 13:30:10 | Alle autorisatie-activiteiten worden vastgelegd en gearchiveerd | ||||||||||

| TBV_C.03.02 | Norm | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Log-bestanden | Control |

| Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken van de beveiliging kunnen leiden (zoals wachtwoorden en inbelnummers). | Logging en monitoring toegangsbeveiliging | 29 november 2021 10:52:36 | Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken | |||||||||||

| TBV_U.09.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Systeemfuncties | Uitvoering | Gedrag |

| Beheer(ders)functies in toepassingen hebben extra bescherming, waarmee misbruik van rechten wordt voorkomen. | Autorisatie | 18 november 2021 10:44:54 | Beheerfuncties in toepassingen hebben extra bescherming waarmee misbruik van rechten wordt voorkomen | ||||||||||

| TBV_B.05.04 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Functionarissen | Beleid | Structuur |

| De belangrijkste functionarissen (stakeholders) voor de beveiligingsorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | Beveiligingsorganisatie toegangsbeveiliging | 26 november 2021 14:40:58 | Functionarissen zijn benoemd | ||||||||||

| TBV_B.06.01 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Technische inrichting | Beleid | Structuur |

| De technische inrichting van de toegangsbeveiliging is met organisatorische eisen vormgegeven aangaande:

| Toegangsbeveiligingsarchitectuur | 26 november 2021 14:43:20 | De technische inrichting van de toegangbeveiliging is vormgegeven volgens de organisatorische eisen | ||||||||||

| TBV_U.02.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Gebruikers toegangverleningsprocedure | Uitvoering | Intentie |

| Er is een actueel mandaatregister of er zijn functieprofielen waaruit blijkt welke personen bevoegdheden hebben voor het verlenen van toegangsrechten. | Toegangsverleningsprocedure | 18 november 2021 10:13:23 | Mandaatregister voor toekennen van toegangsrechten en functieprofielen | ||||||||||

| TBV_U.07.05 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Onbedoeld | Uitvoering | Functie |

| Er zijn maatregelen getroffen die onbedoelde of ongeautoriseerde toegang tot bedrijfsmiddelen waarnemen of voorkomen. | Functiescheiding | 18 november 2021 09:37:14 | Onbedoelde en ongeautoriseerde toegang tot bedrijfsmiddelen worden waargenomen en voorkomen | ||||||||||

| TBV_U.11.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Passende toegangsbeveiliging | Uitvoering | Functie |

| Personeel van externe partijen die ondersteunende diensten verlenen, behoort alleen indien noodzakelijk beperkte toegang tot beveiligde gebieden of faciliteiten die vertrouwelijke informatie verwerken te worden verleend; deze toegang behoort te worden goedgekeurd en gemonitord. | Fysieke toegangsbeveiliging | 18 november 2021 11:09:18 | Toegang van personeel van externe partijen tot beveiligde gebieden en faciliteiten | ||||||||||

| TBV_U.10.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Autorisatiebeheer systeem | Uitvoering | Structuur |

| Alle natuurlijke personen die gebruik maken van applicaties worden geregistreerd. | Autorisatievoorziening | 18 november 2021 10:56:04 | Alle natuurlijke personen die gebruik maken van applicaties worden geregistreerd | ||||||||||

| TBV_C.03.07 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beoordeeld | Control | Gedrag |

| De log-bestanden worden gedurende een overeengekomen periode bewaard voor toekomstig onderzoek en toegangscontrole. | Logging en monitoring toegangsbeveiliging | 18 november 2021 13:21:16 | De logbestanden worden gedurende een overeengekomen periode bewaard | ||||||||||

| TBV_U.01.04 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Toegangsrechten | Uitvoering | Intentie |

| Gebruikers worden met juiste functierollen (en autorisatieprofielen) geautoriseerd voor het gebruik van applicaties (need-to-know- en need-to-have-principes). | Registratieprocedure | 26 november 2021 14:56:45 | Gebruikers hebben autorisaties voor applicaties op basis van juiste functierollen | ||||||||||

| TBV_U.06.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Speciale toegangsrechten | Uitvoering | Functie |

| Gebruikers hebben toegang tot speciale toegangsrechten voor zover dat voor de uitoefening van hun taak noodzakelijk is (need-to-know en need-to-use). | Speciale toegangsrechtenbeheer | 18 november 2021 09:25:42 | Gebruikers hebben toegang tot speciale toegangsrechten voor zover noodzakelijk voor de uitoefening van hun taken | ||||||||||

| TBV_B.05.06 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Rapportagelijnen | Beleid | Structuur |

| De frequentie en de eisen voor de inhoudelijke rapportages zijn vastgesteld. | Beveiligingsorganisatie toegangsbeveiliging | 18 november 2021 08:55:07 | Frequentie en eisen voor rapportages | ||||||||||

| TBV_C.04.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Taken, verantwoordelijkheden en bevoegdheden | Control | Structuur |

| De taken en verantwoordelijkheden voor de uitvoering van de beheerwerkzaamheden zijn beschreven en de bijbehorende bevoegdheden zijn vastgelegd in een autorisatiematrix. | Beheersorganisatie toegangsbeveiliging | 18 november 2021 13:26:18 | De belangrijkste functionarissen voor beheerorganisatie zijn benoemd en de relaties zijn inzichtelijk | ||||||||||

| TBV_C.03.03 | Norm | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Gebruikersactiviteiten | Control | Gedrag |

| De informatieverwerkende omgeving wordt door detectievoorzieningen bewaakt dankzij een Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC), die wordt ingezet door een risico-inschatting en van de aard van de te beschermen gegevens en informatiesystemen zodat aanvallen kunnen worden gedetecteerd. | Logging en monitoring toegangsbeveiliging | 29 november 2021 10:53:55 | De informatie verwerkende omgeving wordt middels detectievoorzieningen bewaakt met een SIEM en/of SOC | ||||||||||

| TBV_B.01.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Bedrijfseisen | Beleid | Intentie |

| Er zijn standaard gebruikersprofielen met toegangsrechten voor veelvoorkomende rollen in de organisaties. | Toegangsbeveiligingsbeleid | 18 november 2021 08:21:40 | Standaard gebruikersprofielen | ||||||||||

| TBV_C.02.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Control | Functie |

| Autorisaties voor speciale toegangsrechten behoren frequenter te worden beoordeeld. | Beoordeling toegangsrechten | 18 november 2021 13:03:43 | Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld | ||||||||||

| TBV_U.04.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Uitvoering | Functie |

| Bij beëindigen van het dienstverband behoren alle toegangsrechten te worden ingetrokken. | Autorisatieproces | 18 november 2021 10:24:40 | Toegangsrechten intrekken bij beëindigen van dienstverband | ||||||||||

| TBV_U.10.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Autorisatievoorzieningen | Uitvoering | Structuur |

| Door een verantwoordelijke is formeel vastgesteld welke ondersteunende middelen worden ingezet binnen het autorisatiebeheer. | Autorisatievoorziening | 18 november 2021 10:54:11 | Formeel is vastgesteld welke ondersteunende middelen binnen het autorisatiebeheer proces worden ingezet | ||||||||||

| TBV_U.09.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangbeveiligingsbeleid | Uitvoering | Gedrag |

| Het toegangsbeveiligingsbeleid geeft onder andere aan dat toegang tot informatie en tot functies van toepassingssystemen wordt beperkt op basis van juiste rollen en verantwoordelijkheden. | Autorisatie | 18 november 2021 10:45:47 | Toegang tot informatie en tot systeemfuncties wordt beperkt op basis van juiste rollen en verantwoordelijkheden | ||||||||||

| TBV_U.08.01 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Authenticatie-informatie | Uitvoering | Gedrag |

| Elke gebruiker wordt geïdentificeerd met een identificatiecode. | Geheime authenticatie-informatie | 2 december 2021 15:39:49 | Elke gebruiker wordt geïdentificeerd op basis van een identificatiecode | ||||||||||

| TBV_B.06.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsbeveiligingsarchitectuur | Beleid | Structuur |

| De inrichting van het identiteits- en toegangsbeheer is vastgelegd in een toegangbeveiligingsarchitectuur. | Toegangsbeveiligingsarchitectuur | 18 november 2021 08:58:48 | Er is een toegangbeveiligingsarchitectuur | ||||||||||

| TBV_B.02.03 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Verantwoordelijkheden voor logische toegangsbeveiligingssystemen | Beleid | Intentie |

| De eigenaar is verantwoordelijk voor:

| Eigenaarschap toegangsbeveiliging | 26 november 2021 14:34:09 | Eigenaar is verantwoordelijk voor de logische toegangsbeveiligingssystemen | ||||||||||

| TBV_U.03.01 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Beveiligde inlogprocedure | Uitvoering | Intentie |

| Als vanuit een onvertrouwde zone toegang wordt verleend naar een vertrouwde zone, gebeurt dit alleen of op basis van minimaal twee-factorauthenticatie. | Inlogprocedure | 26 november 2021 15:00:53 | Minimaal 2-factor authenticatie | ||||||||||

| TBV_U.04.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Formeel autorisatieproces | Uitvoering | Functie |

| Er is een formeel proces voor het aanvragen, verwerken, intrekken of aanpassen, verwijderen en archiveren van autorisaties. | Autorisatieproces | 18 november 2021 10:19:57 | Formeel proces voor verwerken van autorisaties | ||||||||||

| TBV_B.02.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Eigenaarschap | Beleid | Intentie |

| Het eigenaarschap van toegangsbeveiligingssystemen is toegekend aan specifieke functionarissen (bijvoorbeeld Business managers). | Eigenaarschap toegangsbeveiliging | 18 november 2021 08:34:52 | Het eigenaarschap is specifiek toegekend | ||||||||||

| TBV_U.01.05 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Toegangsrechten | Uitvoering | Intentie |

| Een bevoegdhedenmatrix is beschikbaar waarmee gebruikers slechts die object- en/of systeemprivileges toegekend krijgen die zij nodig hebben voor de uitoefening van hun taken. | Registratieprocedure | 26 november 2021 14:58:07 | Systeemprivileges op basis van een bevoegdhedenmatrix | ||||||||||

| TBV_B.05.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Taken, verantwoordelijkheden en bevoegdheden (TBV) | Beleid | Structuur |

| De taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd in bijvoorbeeld een autorisatiematrix. | Beveiligingsorganisatie toegangsbeveiliging | 18 november 2021 08:53:32 | Taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd | ||||||||||

| TBV_C.04.03 | Norm | 2.1 | Actueel | 29 november 2021 | 29 oktober 2021 | Functionarissen | Control | Structuur |

| De belangrijkste functionarissen (stakeholders) voor de beheerorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | Beheersorganisatie toegangsbeveiliging | 29 november 2021 10:58:06 | De taken en verantwoordelijkheden zijn beschreven en bijbehorende bevoegdheden zijn vastgelegd | ||||||||||

| TBV_U.06.03 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beheerst | Uitvoering | Functie |

| De uitgegeven speciale bevoegdheden worden minimaal ieder kwartaal beoordeeld. | Speciale toegangsrechtenbeheer | 18 november 2021 09:26:42 | Uitgegeven speciale bevoegdheden worden minimaal ieder kwartaal beoordeeld | ||||||||||

| TBV_B.05.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Taken, verantwoordelijkheden en bevoegdheden (TBV) | Beleid | Structuur |

| De organisatie heeft de verantwoordelijkheden voor het definiëren, coördineren en evalueren van de beveiligingsorganisatie beschreven en toegewezen aan specifieke functionarissen. | Beveiligingsorganisatie toegangsbeveiliging | 18 november 2021 08:52:17 | Verantwoordelijkheden zijn beschreven en toegewezen | ||||||||||

| TBV_C.02.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Control | Functie |

| Alle uitgegeven toegangsrechten worden minimaal eenmaal per halfjaar beoordeeld. | Beoordeling toegangsrechten | 18 november 2021 13:01:39 | Alle uitgegeven toegangsrechten worden minimaal eenmaal per jaar beoordeeld | ||||||||||

| TBV_C.03.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Bewaard | Control | Gedrag |

| Nieuw ontdekte dreigingen (aanvallen) worden binnen de geldende juridische kaders gedeeld binnen de overheid door (geautomatiseerde) threat-intelligence-sharing mechanismen. | Logging en monitoring toegangsbeveiliging | 18 november 2021 13:17:26 | Nieuw ontdekte dreigingen (aanvallen) worden binnen geldende juridische kaders gedeeld | ||||||||||

| TBV_B.01.04 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Informatiebeveiligingseisen | Beleid |

| Informatiespreiding en autorisatie tot informatie worden uitgevoerd met need-to-know- en need-to-use- principes. | Toegangsbeveiligingsbeleid | 26 november 2021 14:32:14 | Toepassen van need-to-know en need-to-use principes | |||||||||||

| TBV_C.02.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Control | Functie |

| De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd met de verantwoordelijken/eigenaren van de systemen waarin kwetsbaarheden en zwakheden zijn gevonden. | Beoordeling toegangsrechten | 18 november 2021 13:04:23 | De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd | ||||||||||

| TBV_U.04.05 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Uitvoering | Functie |

| Wijzigingen in het dienstverband behoren te corresponderen met de verstrekte toegangsrechten tot fysieke en logische middelen. | Autorisatieproces | 18 november 2021 10:25:41 | Toegangsrechten corresponderen met wijzigingen in het dienstverband | ||||||||||

| TBV_U.09.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangbeveiligingsbeleid | Uitvoering | Gedrag |

| Toegangsbeperking is in overeenstemming met het toegangsbeveiligingsbeleid van de organisatie. | Autorisatie | 18 november 2021 10:46:31 | Toegangsbeperking is in overeenstemming met het toegangsbeveiliging beleid van de organisatie | ||||||||||

| TBV_C.02.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Toegangsrechten | Control | Functie |

| Toegangsrechten van gebruikers behoren na wijzigingen, zoals promotie, degradatie of beëindiging van het dienstverband, te worden beoordeeld. | Beoordeling toegangsrechten | 18 november 2021 13:02:51 | Toegangsrechten van gebruikers worden na wijzigingen of functieveranderingen beoordeeld | ||||||||||

| TBV_B.02.04 | Norm | 2.1 | Actueel | 26 november 2021 | 29 oktober 2021 | Verantwoordelijkheden voor fysieke toegangsbeveiligingssystemen | Beleid | Intentie |

| De eigenaar is verantwoordelijk voor:

| Eigenaarschap toegangsbeveiliging | 26 november 2021 14:36:11 | Eigenaar is verantwoordelijk voor de fysieke toegangsbeveiligingssystemen | ||||||||||

| TBV_U.03.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beveiligde inlogprocedure | Uitvoering | Intentie |

| Voor het verlenen van toegang tot het netwerk door externe leveranciers wordt vooraf een risicoafweging gemaakt. | Inlogprocedure | 18 november 2021 10:16:32 | Risicoafweging bij toegang tot netwerk | ||||||||||

| TBV_B.05.05 | Norm | 2.1 | Actueel | 17 november 2021 | 29 oktober 2021 | Rapportagelijnen | Beleid | Structuur |

| De verantwoordings- en rapportagelijnen tussen de betrokken functionarissen zijn vastgesteld. | Beveiligingsorganisatie toegangsbeveiliging | 17 november 2021 14:51:10 | Verantwoordings- en rapportagelijnen zijn vastgesteld | ||||||||||

| TBV_U.08.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Authenticatie-informatie | Uitvoering | Gedrag |

| Bij uitgifte van authenticatiemiddelen wordt minimaal de identiteit en het feit dat de gebruiker recht heeft op het authenticatiemiddel vastgesteld. | Geheime authenticatie-informatie | 18 november 2021 09:53:10 | Bij uitgifte van authenticatiemiddelen worden minimaal identiteit en recht op authenticatiemiddel vastgesteld | ||||||||||

| TBV_B.04.02 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Cryptografische beheersmaatregelen | Beleid | Functie |

| Het cryptografiebeleid stelt eisen aan:

| Cryptografie toegangsbeveiliging | 26 november 2021 14:39:12 | Het cryptografiebeleid stelt eisen | ||||||||||

| TBV_U.11.01 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Beveiligde gebieden | Uitvoering | Functie |

| Toegang tot beveiligingszones (terreinen, gebouwen en ruimten) waar zich resources bevinden, is slechts toegankelijk voor personen die hiervoor geautoriseerd zijn. | Fysieke toegangsbeveiliging | 18 november 2021 11:07:03 | Toegang tot beveiligingszones of gebouwen voor geautoriseerde personen | ||||||||||

| TBV_C.01.04 | Norm | 2.1 | Actueel | 18 november 2021 | 29 oktober 2021 | Procedures | Control | Intentie |

| De procedures schrijven voor dat de resultaten van controle-activiteiten aan het management gerapporteerd moeten worden om de juiste acties te laten initiëren. | Beoordelingsprocedure | 18 november 2021 12:49:20 | De resultaten van controleactiviteiten worden procedureel gerapporteerd aan het management | ||||||||||

| TBV_U.07.03 | Norm | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | Gescheiden | Uitvoering | Functie |

| Een risicoafweging bepaalt waar en op welke wijze functiescheiding wordt toegepast en welke toegangsrechten worden gegeven. | Functiescheiding | 2 december 2021 14:33:58 | Functiescheiding en toekennen van toegangsrechten worden op basis van risicoafweging toegepast | ||||||||||

| TBV | Normenkader | 2.1 | Actueel | 8 juli 2022 | 29 oktober 2021 | De BIO Thema-uitwerking Toegangsbeveiliging, hierna genoemd normenkader, is opgesteld door Wiekram Tewarie (Uitvoeringsinstituut Werknemersverzekeringen (UWV)) en Jaap van der Veen (Centrum Informatiebeveiliging en Privacybescherming(CIP)). De opdrachtgever is de directeur CIP. Professionals uit het CIP-netwerk en het CIP-kernteam hebben versie 1.0 gereviewd. Het CIP-kernteam heeft versie 2.0 en 2.1 van dit normenkader gereviewd. Zodoende valt dit normenkader in het regime ‘becommentarieerde praktijk’.

ConsideransCIP-producten steunen op kennis van professionals uit verschillende organisaties actief in het CIP-netwerk, zowel uit de overheid als de markt. Opmerkingen en aanvullingen kun je melden op cip-overheid.nl/contact. LeeswijzerVoorafgaand aan het beleidsdomein, uitvoeringsdomein en control-domein, de kern van dit thema, heeft elke BIO Thema-uitwerking een inleiding met een standaard paragraafindeling.

|

| 8 juli 2022 09:16:47 | BIO Thema-uitwerking Toegangsbeveiliging | ||||||||||||||

| TBV_C | Normenkader-aspect | 2.1 | Actueel | 30 november 2021 | 29 oktober 2021 | ==Objecten, controls en maatregelen==

Het beoordelen van de logische en fysieke toegangsrechten richt zich op het naleven van de verplichtingen die voortkomen uit wet- en regelgeving en door de organisatie zelf gekozen standaarden en richtlijnen. Vanuit beveiligingsoptiek is het van belang om periodiek, namens de directie, vast te stellen of het registratiesysteem betrouwbaar is.

| De doelstelling van toegangsbeveiliging in het control-domein is te zorgen dat en/of vast te stellen of:

| Als de noodzakelijke maatregelen binnen de organisatie ontbreken, dan is het niet zeker dat de autorisatieomgeving aan de beoogde organisatorische en beveiligingsvoorwaarden voldoet en dat het naleven van deze omgeving toereikend is ingericht. Ook kan niet worden vastgesteld dat de gewenste maatregelen worden nageleefd. | Control | 30 november 2021 11:15:46 | Toegangsbeveiliging Control | ||||||||||||

| TBV_U | Normenkader-aspect | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objecten, controls en maatregelen==

Binnen het uitvoeringsdomein worden specifieke inrichtings- en beveiligingsobjecten over toegangsbeveiliging beschreven. Per object worden conformiteitsindicatoren en de desbetreffende implementatie-elementen uitgewerkt.

| De doelstelling van het uitvoeringsdomein in deze BIO-Thema-uitwerking is te waarborgen dat de toegang tot terreinen, gebouwen, ruimten, applicaties en data is ingericht conform specifieke beleidsuitgangspunten van de bedrijfsonderdelen en dat de werking voldoet aan de eisen die door de organisatie zijn gesteld met het (autorisatie)beleid. | Wanneer een adequate toegangsbeveiliging tot terreinen, gebouwen, ruimten en informatiefaciliteiten ontbreekt, dan bestaat het risico dat onbevoegden zich toegang kunnen verschaffen tot faciliteiten en data en/of dat gebruikers met te ruime bevoegdheden ongewenste acties kunnen uitvoeren. | Uitvoering | 2 december 2021 12:58:06 | Toegangsbeveiliging Uitvoering | ||||||||||||

| TBV_B | Normenkader-aspect | 2.1 | Actueel | 2 december 2021 | 29 oktober 2021 | ==Objecten, controls en maatregelen==

De objecten die in de Baseline Informatiebeveiliging Overheid (BIO) in het beleidsdomein een rol spelen zijn toegangsbeveiligingsbeleid en cryptografie. Dit zijn de geel gemarkeerde objecten uit afbeelding 'Overzicht objecten voor toegangsbeveiliging in het beleidsdomein'.

| De doelstelling van het beleidsdomein is vast te stellen of er afdoende randvoorwaarden en condities op het organisatie- dan wel afdelingsniveau zijn geschapen om toegangsbeveiliging als geheel te doen functioneren en zodat de juiste ondersteuning wordt geleverd voor het bereiken van de afgesproken (autorisatie)doelstellingen.

| Als een door het management uitgevaardigd toegangsbeleid ontbreekt, bestaat het risico dat onvoldoende sturing wordt gegeven aan de veilige inrichting van de toegang tot ICT-voorzieningen en ruimten waar de voorzieningen zich bevinden. Dit zal een negatieve impact hebben op het bereiken van doelstellingen voor toegangsbeveiliging. | Beleid | 2 december 2021 09:38:43 | Toegangsbeveiliging Beleid |