Applicatieontwikkeling Control

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van [[{{{Heeft bron}}}]].

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van het Controldomein is vast te stellen of:

- de applicatie controls afdoende zijn ingericht voor het garanderen van een beheersbare applicatie omgeving, en/of

- de applicatieve diensten functioneel en technisch op het juiste niveau worden gehouden.

Dit houdt onder meer in, dat binnen de organisatie een adequate beheerorganisatie moet zijn ingericht waarin beheerprocessen zijn vormgegeven.

Risico's[bewerken]

Door het ontbreken van noodzakelijke maatregelen binnen de organisatie van de Leverancier is het niet zeker of de ontwikkel- en onderhoudsadministratie aan de beoogde organisatorische en beveiligingsvoorwaarden voldoet en of de governance van deze omgeving toereikend is ingericht. Evenmin kan worden vastgesteld of de gewenste maatregelen worden nageleefd. Binnen het Controldomein zijn specifieke inrichting- en beveiligingsobjecten ten aanzien van Applicatieontwikkeling beschreven en per object zijn conformiteitsindicatoren uitgewerkt. Deze conformiteitindicatoren representeren een vast te stellen set van implementatie-elementen (maatregelen).

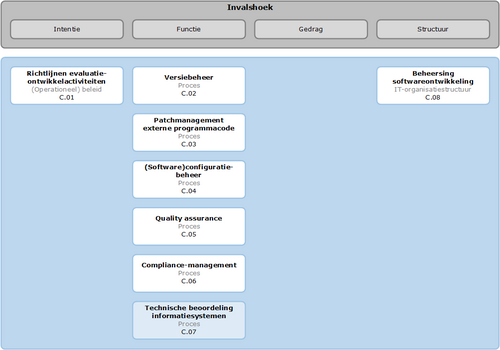

Onderstaande tabel en afbeelding tonen het resultaat van de SIVA analyse ten aanzien van relevante objecten voor Applicatieontwikkeling. De wit ingekleurde objecten ontbreken als control in de ISO2700x, maar zijn van belang voor dit thema. Om deze reden zijn aanvullende objecten uit andere baselines opgenomen.

| ID | Objecten | Referentie | IFGS |

|---|---|---|---|

| C.01 | Richtlijnen evaluatie ontwikkelactiviteiten | ISO27002: 12.6.1, CIP Domeingroep BIO | I |

| C.02 | Versiebeheer | CIP Domeingroep BIO | F |

| C.03 | Patchmanagement van externe programmacode | CIP Domeingroep BIO | F |

| C.04 | (Software)configuratie beheer | CIP Domeingroep BIO | F |

| C.05 | Compliance management | CIP Domeingroep BIO | F |

| C.06 | Quality assurance | CIP Domeingroep BIO | F |

| C.07 | Technische beoordeling van informatiesystemen na wijziging besturingsplatform | ISO27002: 14.2.3 | F |

| C.08 | Beheersing van softwareontwikkeling(sprojecten | CIP Domeingroep BIO | S |

Principes uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| APO_C.01 | Richtlijn evaluatie-ontwikkelactiviteiten | De projectorganisatie behoort richtlijnen voor de controle-activiteiten en rapportages te hebben geformuleerd, gericht op de evaluaties van ontwikkelactiviteiten, zoals requirements, specificaties en programmacode. |

| APO_C.02 | Versiebeheer applicatieontwikkkeling | De projectorganisatie behoort in het systeem-ontwikkeltraject versiebeheer procesmatig en efficiënt ingericht te hebben. |

| APO_C.03 | Patchmanagement applicatieontwikkeling | Patchmanagement behoort procesmatig en procedureel zodanig uitgevoerd te worden, dat van de gebruikte code tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden, zodat tijdig de laatste (beveiligings)patches kunnen worden geïnstalleerd. |

| APO_C.04 | (Software)configuratiebeheer | De inrichting van het configuratiebeheer behoort waarborgen te bieden dat de vastgelegde gegevens van de softwareconfiguratie-items in de configuratie-administratie (CMDB) juist en volledig zijn en blijven. |

| APO_C.05 | Quality assurance | De projectorganisatie behoort een quality assurance-proces te hebben ingericht, waarmee zij de betrouwbare werking van het ontwikkel- en onderhoudsproces voor de applicatieontwikkeling kan vaststellen. |

| APO_C.06 | Compliance-management | De projectorganisatie behoort een compliance-managementproces ingericht te hebben, waarmee zij de implicaties uit wet- en regelgeving en verplichtingen voortvloeiend uit overeenkomsten en beleid kan vaststellen. |

| APO_C.07 | Technische beoordeling informatiesystemen | Bij veranderingen van besturingsplatforms behoren bedrijfskritische toepassingen te worden beoordeeld en getest om te waarborgen dat er geen nadelige impact ontstaan op de activiteiten of de beveiliging van de organisatie. |

| APO_C.08 | Beheersorganisatie applicatieontwikkeling | De projectverantwoordelijke behoort voor de software-ontwikkelprojecten een beheersorganisatie te hebben ingericht waarin de structuur van de beheersprocessen en van de betrokken functionarissen de taken, verantwoordelijkheden en bevoegdheden zijn vastgesteld. |

| CLD_C.01 | Servicemanagementbeleid en evaluatierichtlijn | De Cloud Service Provider (CSP) heeft voor clouddiensten een servicemanagementbeleid geformuleerd met daarin richtlijnen voor de beheersingsprocessen, controle-activiteiten en rapportages. |

| CLD_C.02 | Risico-control | Risicomanagement en het risico-assessmentproces behoren continu te worden gemonitord en gereviewd en zo nodig te worden verbeterd. |

| CLD_C.03 | Compliance en assurance | De CSP behoort regelmatig de naleving van de cloud-beveiligingsovereenkomsten op compliancy te beoordelen, jaarlijks een assurance-verklaring aan de CSC uit te brengen en te zorgen voor onderlinge aansluiting van de resultaten uit deze twee exercities. |

| CLD_C.04 | Technische kwetsbaarhedenbeheer clouddiensten | Informatie over technische kwetsbaarheden van gebruikte informatiesystemen behoort tijdig te worden verkregen; de blootstelling aan dergelijke kwetsbaarheden dienen te worden geëvalueerd en passende maatregelen dienen te worden genomen om het risico dat ermee samenhangt aan te pakken. |

| CLD_C.05 | Security-monitoringsrapportage | De performance van de informatiebeveiliging van de cloud-omgeving behoort regelmatig te worden gemonitord en hierover behoort tijdig te worden gerapporteerd aan verschillende stakeholders. |

| CLD_C.06 | Beheersorganisatie clouddiensten | De CSP heeft een beheersorganisatie ingericht waarin de processtructuur en de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. |

| CVZ_C.01 | Naleving richtlijnen netwerkbeheer en evaluaties | Richtlijnen voor de naleving van het netwerkbeveiligingsbeleid behoren periodiek getoetst en geëvalueerd te worden. |

| CVZ_C.02 | Compliance-toets netwerkbeveiliging | De naleving van een, conform het beveiligingsbeleid, veilige inrichting van netwerk(diensten), behoort periodiek gecontroleerd te worden en de resultaten behoren gerapporteerd te worden aan het verantwoordelijke management (compliancy-toetsen). |

| CVZ_C.03 | Evalueren robuustheid netwerkbeveiliging | De robuustheid van de beveiligingsmaatregelen en de naleving van het netwerkbeveiligingsbeleid behoren periodiek getest en aangetoond te worden. |

| CVZ_C.04 | Evalueren netwerkgebeurtenissen (monitoring) | Toereikende logging en monitoring behoren te zijn ingericht, om detectie, vastlegging en onderzoek mogelijk te maken van gebeurtenissen, die mogelijk van invloed op of relevant kunnen zijn voor de informatiebeveiliging. |

| CVZ_C.05 | Beheersorganisatie netwerkbeveiliging | Alle verantwoordelijkheden bij informatiebeveiliging behoren te worden gedefinieerd en toegewezen. |

| HVI_C.01 | Controle-richtlijnen huisvesting IV | Bedrijfsmiddelen behoren periodiek te worden gecontroleerd met formeel vastgestelde richtlijnen en geconstateerde bevindingen dienen tijdig aan het management te worden gerapporteerd. |

| HVI_C.02 | Onderhoudsplan | Voor iedere locatie van huisvesting IV behoort een onderhoudsplan te zijn opgesteld met een risicoafweging en onderhoudsbepalingen. |

| HVI_C.03 | Continuïteitsbeheer | Continuïteitbeheer behoort procesmatig voor de gehele organisatie te zijn ingericht, zodat na het plaatsvinden van een calamiteit de hosting services zo snel mogelijk worden hersteld en voortgezet. |

| HVI_C.04 | Beheersorganisatie huisvesting IV | De stakeholder van huisvesting IV behoort een beheersorganisatie te hebben ingericht waarin de processtructuur, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. |

| PRIV_C.01 | Intern toezicht | Door of namens de verwerkingsverantwoordelijke vindt evaluatie plaats van de gegevensverwerkingen en is de rechtmatigheid aangetoond. |

| PRIV_C.02 | Toegang gegevensverwerking voor betrokkenen | De verwerkingsverantwoordelijke biedt de betrokkene informatie over de verwerking van persoonsgegevens en doet dit tijdig en in een passende vorm, zodat de betrokkene zijn rechten kan uitoefenenAVG Art. 12, tenzij er een specifieke uitzonderingsgrond geldt. |

| PRIV_C.03 | Meldplicht Datalekken | De verwerkingsverantwoordelijke meldt een datalek binnen de daaraan gestelde termijn aan de Autoriteit Persoonsgegevens, documenteert de inbreuk, en informeert de betrokkene, tenzij hiervoor een uitzondering geldt. |

| SVP_C.01 | Richtlijn evaluatie ontwikkelactiviteiten | Richtlijnen behoren te worden vastgesteld om de implementatie en beveiliging van servers en besturingssystemen te controleren waarbij de bevindingen tijdig aan het management worden gerapporteerd. |

| SVP_C.02 | Beoordeling technische serveromgeving | Technische serveromgevingen behoren regelmatig te worden beoordeeld op naleving van de beleidsregels en normen van de organisatie voor servers en besturingssystemen. |

| SVP_C.03 | Logbestanden beheerders | Activiteiten van systeembeheerders en -operators behoren te worden vastgelegd en de logbestanden behoren te worden beschermd en regelmatig te worden beoordeeld. |

| SVP_C.04 | Logging | Logbestanden van gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiligingsgebeurtenissen registreren, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. |

| SVP_C.05 | Monitoring | De organisatie reviewt/analyseert regelmatig de logbestanden om onjuist gebruik en verdachte activiteiten op servers en besturingssystemen vast te stellen en bevindingen aan het management te rapporteren. |

| SVP_C.06 | Beheersorganisatie servers en serverplatforms | Binnen de beheerorganisatie is een beveiligingsfunctionaris benoemd die de organisatie ondersteunt in de vorm van het bewaken van beveiligingsbeleid en die inzicht verschaft in de inrichting van de servers en het serverplatform. |

| SWP_C.01 | Evaluatie leveranciersdienstverlening | De klant behoort regelmatig de dienstverlening van softwarepakketleveranciers te monitoren, te beoordelen en te auditen. |

| SWP_C.02 | Versiebeheer softwarepakketten | Wijzigingen aan het softwarepakket binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| SWP_C.03 | Patchmanagement softwarepakketten | Patchmanagement behoort procesmatig en procedureel uitgevoerd te worden, dat tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden van de gebruikte code, zodat zo snel mogelijk de laatste (beveiligings-)patches kunnen worden geïnstalleerd. |

| TBV_C.01 | Beoordelingsprocedure | Om het gebruik van toegangsbeveiligingsvoorzieningen te (kunnen) controleren, behoren er procedures te zijn vastgesteld. |

| TBV_C.02 | Beoordeling toegangsrechten | Eigenaren van bedrijfsmiddelen behoren toegangsrechten van gebruikers regelmatig te beoordelen. |

| TBV_C.03 | Logging en monitoring toegangsbeveiliging | Log-bestanden van gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiligingsgebeurtenissen registreren, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. |

| TBV_C.04 | Beheersorganisatie toegangsbeveiliging | De eigenaar van het toegangsbeveiligingssysteem en toegangsmiddelen dient een beheersingsorganisatie ingericht hebben waarin de processtructuur, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. |

Normen uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| APO_C.01.01 | De projectorganisatie beschikt over controlerichtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voortvloeien, zoals een requirementsanalyse en de specificatie van software. | Controle richtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voorvloeien |

| APO_C.01.02 | De projectorganisatie beschikt over evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code die zijn opgeleverd tijdens de ontwikkelfasen: requirementsanalyse, specificatie en programmacode. | Evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code |

| APO_C.01.03 | De projectorganisatie beschikt over controlerichtlijnen die binnen de relevante beheerprocessen, versiebeheer, quality assurance en quality control worden toegepast voor het evalueren van de ontwikkelactiviteiten. | Controle richtlijnen die binnen de relevante beheerprocessen worden toegepast |

| APO_C.01.04 | De projectorganisatie beschikt over een kwaliteitshandboek waarin procedures zijn opgenomen voor het toepassen van quality assurance- en quality control-methodiek en reviewrichtlijnen voor de ontwikkelde producten. | Het kwaliteitshandboek bevat procedures voor Quality Control en Quality Assurance methodiek en reviewrichtlijnen |

| APO_C.01.05 | De quality assurance-methodiek wordt conform de richtlijnen nageleefd. | De Quality Assurance methodiek wordt conform de richtlijnen nageleefd |

| APO_C.01.06 | De projectorganisatie voert controle-activiteiten uit over de ontwikkelactiviteiten en beheerprocessen gerelateerd aan het ontwikkelproces en stelt hierover rapportages op. | Controleactiviteiten en rapportages over de ontwikkelactiviteiten en bijbehorende beheerprocessen |

| APO_C.01.07 | Periodiek worden het applicatieontwikkelingsproces, de testcycli en de kwaliteit van de programmacode beoordeeld conform de opgestelde richtlijn. | Het applicatieontwikkelproces, de testcyclus en programmacodekwaliteit worden periodiek beoordeeld |

| APO_C.02.01 | Het versiebeheerproces is beschreven, vastgesteld door het management en toegekend aan een verantwoordelijke functionaris. | Versiemanagement is beschreven, vastgesteld en toegekend aan een verantwoordelijke functionaris |

| APO_C.02.02 | In het versiebeheerproces is vastgelegd welke applicatie-objecten in het ondersteunend tool, zoals het functioneel en technisch ontwerp en resultaten van sprints bij Agile-ontwikkeling, worden vastgelegd. | Versiemanagement beschrijft welke applicatieobjecten in het ondersteunend tool worden vastgelegd |

| APO_C.02.03 | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Versiemanagement wordt ondersteund met procedures en werkinstructies |

| APO_C.02.04 | Een versiebeheertool wordt toegepast die onder andere:

| Ondersteuning vanuit het toegepaste versiebeheertool |

| APO_C.03.01 | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Patchmanagement en noodzakelijke patchmanagement procedures zijn beschreven, vastgesteld en bekendgemaakt |

| APO_C.03.02 | De ontwikkelaars zijn bekend met hun formeel vastgelegde verantwoordelijkheden voor patchmanagement. | Ontwikkelaars zijn wat betreft patchmanagement bekend met hun formeel vastgelegde verantwoordelijkheden |

| APO_C.03.03 | Het al dan niet uitvoeren van patches voor programmacode is geregistreerd. | Het al dan niet uitvoeren van de verworven patches voor programmacode is geregistreerd |

| APO_C.03.04 | Het beheer van technische kwetsbaarheden in de code uit externe bibliotheken omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Het beheer van technische kwetsbaarheden in code uit externe bibliotheken |

| APO_C.03.05 | Bij het ontwikkelen van code installeert de ontwikkelaar, tenzij risicoanalyses anders uitwijzen, alle noodzakelijke patches en fixes die door fabrikanten beschikbaar worden gesteld. | Installeren van alle noodzakelijke door de leveranciers beschikbaar patches en fixes |

| APO_C.03.06 | Updates/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo spoedig mogelijk doorgevoerd. | Updates en patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is |

| APO_C.04.01 | Softwareconfiguratie-items worden conform procedures en met hulpmiddelen vastgelegd. | Software configuratiescomponenten worden conform procedures vastgelegd |

| APO_C.04.02 | De configuratie-administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel. | De configuratie administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel |

| APO_C.04.03 | Wijzigingen in softwareconfiguratie-items worden volgens een gestandaardiseerd proces vastgelegd in de Configuration Management Database (CMDB). | Wijzigingen in softwareconfiguratie conform gestandaardiseerd proces vastgelegd in de CMDB |

| APO_C.05.01 | De projectorganisatie beschikt over een quality assurance-methodiek voor de ontwikkelde softwareproducten en ziet toe op de naleving van deze methodiek. | Het compliance management proces is gedocumenteerd en vastgesteld |

| APO_C.05.02 | Conform de quality assurance-methodiek is een quality assurance-proces ingericht voor het uitvoeren van quality assurance-activiteiten gedurende alle fasen van de ontwikkelcyclus en waarbij aandacht wordt besteed aan:

| De noodzakelijke eisen voor het compliance proces samengevat en vastgelegd |

| APO_C.05.03 | De resultaten uit de quality assurance-onderzoeken worden geapporteerd aan de verantwoordelijken die verbetermaatregelen initiëren. | Rapportage van de resultaten uit de QA-onderzoeken aan verbetermaatregelen initiërende verantwoordelijken |

| APO_C.05.04 | Toetsingsafspraken en -resultaten zijn beknopt en Specifiek, Meetbaar, Realistisch en Tijdgebonden (SMART) vastgelegd. | Toetsingsafspraken en resultaten zijn beknopt en SMART vastgelegd |

| APO_C.06.01 | Het compliance-managementproces, bestaande uit de sub-processen planning, evaluatie, rapportering en correctie/implementatie is gedocumenteerd en vastgesteld door het management. | De Quality Assurancemethodiek voor de ontwikkelde software producten wordt nageleefd |

| APO_C.06.02 | Voor het compliance-proces hebben de desbetreffende stakeholders de noodzakelijke eisen uit de verschillende bronnen samengevat en vastgelegd. Hierbij is aandacht geschonken aan:

| Gedurende alle fasen van het ontwikkelcyclus worden Quality Assurance activiteiten uitgevoerd |

| APO_C.07.01 | Bij verandering van besturingssystemen wordt onder andere het volgende getest:

| Testen bij verandering van besturingssystemen |

| APO_C.08.01 | De samenhang van de beheersprocessen wordt met een processtructuur vastgelegd. | De samenhang van de beheersprocessen wordt door middel van een processtructuur vastgelegd |

| APO_C.08.02 | De belangrijkste functionarissen (stakeholders) voor de beheerorganisatie zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | De belangrijkste functionarissen en hun onderlinge relaties zijn inzichtelijk |

| APO_C.08.03 | De taken, verantwoordelijkheden en bevoegdheden voor de beheerprocessen zijn aan een specifieke functionaris toegewezen en vastgelegd. | De verantwoordelijkheden zijn aan een specifieke functionaris toegewezen en vastgelegd |

| APO_C.08.04 | De projectorganisatie heeft de taken, verantwoordelijkheden en bevoegdheden voor het uitvoeren van de evaluatie- en beheerswerkzaamheden beschreven en de bijbehorende bevoegdheden vastgelegd in een autorisatiematrix. | De taken, verantwoordelijkheden en bevoegdheden voor de evaluatie- en beheerwerkzaamheden zijn beschreven |

| CLD_C.01.01 | De Cloud Service Provider (CSP) beschikt voor clouddiensten over richtlijnen voor de inrichting van de service-managementorganisatie. | Beschikken over richtlijnen voor inrichting van service-management-organisatie |

| CLD_C.01.02 | De Cloud Service Provider (CSP) heeft relevante beheerprocessen beschreven en effectief ingericht conform een vastgestelde cyclus, waaronder: registratie, statusmeting, monitoring, analyse, rapportage en evaluatie. | Beschrijven en inrichten relevante beheerprocessen |

| CLD_C.01.03 | De Cloud Service Provider (CSP) beschikt voor clouddiensten over richtlijnen voor het:

| Richtlijnen voor uitvoeren controle-activiteiten en evalueren van en rapporteren over prestaties |

| CLD_C.02.01 | De Cloud Service Provider (CSP) verifieert regelmatig de criteria die gebruikt worden om de risico’s te meten en om vast te stellen of ze steeds consistent zijn met de organisatiedoelstellingen, de strategie, het beleid en/of de context van de organisatie steeds in beschouwing worden genomen. | Verifiëren van criteria voor risicometing en vaststelling consistentie van criteria |

| CLD_C.02.02 | Vastgestelde risico’s dienen in relatie met de factoren: waarde van de assets, dreigingen, zwakheden, kans op voorkomen en impact te worden gemonitord en geëvalueerd, om een compleet risicobeeld te behouden en tijdig veranderingen vast te (kunnen) stellen. | Monitoren en evalueren risico’s voor behouden risicobeeld en tijdige vaststelling van veranderingen |

| CLD_C.02.03 | De Cloud Service Provider (CSP) zal voor het monitoren van risico’s zich continu richten op:

| Richten op diverse zaken met betrekking tot monitoren van risico |

| CLD_C.02.04 | De Cloud Service Provider (CSP) voert regelmatig de monitoringsactiviteiten uit en mitigeert de vastgestelde risico’s. | Uitvoeren monitoringsactiviteiten en mitigeren risico’s |

| CLD_C.02.05 | Bij het monitoren en reviewen worden onder andere de volgende elementen geadresseerd:

| Adresseren diverse elementen bij monitoring en reviewen |

| CLD_C.03.01 | Voor de governance van de clouddienstverlening aan de Cloud Service Consumer (CSC) heeft de Cloud Service Provider (CSP) een compliance-proces ingericht, waarmee continue compliance op wet- en regelgeving en het overeengekomen cloud-beveiligingsbeleid vorm wordt gegeven. | Inrichten compliance-proces voor governance van clouddienstverlening |

| CLD_C.03.02 | De Cloud Service Provider (CSP) registreert de regulier uitgebrachte prestatie-, beveiligings- en compliance-rapportages in een administratie. | Registreren reguliere rapportages in administratie |

| CLD_C.03.03 | Het compliance-proces is bij voorkeur aangesloten op een informatiebeveiligingsmanagementsysteem. | Aansluiten compliance-proces op ISMS |

| CLD_C.03.04 | De Cloud Service Provider (CSP) laat jaarlijks door een derde partij een onderzoek (audit) uitvoeren op de inrichting en beheersing van de gecontracteerde clouddiensten. | Uit laten voeren onderzoek op inrichting en beheersing van clouddiensten |

| CLD_C.03.05 | Bij de assessment wordt door de derde partij zowel de cloud-omgeving als de administratie betrokken. | Betrekken cloud-omgeving en administratie bij assessment |

| CLD_C.03.06 | De Cloud Service Provider (CSP) zorgt ervoor dat de uitkomsten uit de jaarlijkse assurance- rapportage (Third Party Mededeling (TPM)), de uitkomsten van de periodieke servicerapportages en de uitkomsten uit de continue compliance op het cloud-beveiligingsbeleid op elkaar aansluiten. | Aansluiten uitkomsten uit diverse rapportages e.d. |

| CLD_C.04.01 | De Cloud Service Provider (CSP) stelt de Cloud Service Consumer (CSC) informatie beschikbaar over het beheer van de technische kwetsbaarheden die de clouddiensten kunnen beïnvloeden. | Beschikbaar stellen informatie over beheer van technische kwetsbaarheden |

| CLD_C.04.02 | De Cloud Service Provider (CSP) heeft de rollen en verantwoordelijkheden in relatie tot het beheersen van technische kwetsbaarheden, waaronder coördineren, monitoren, beoordelen van risico’s en mitigeren van kwetsbaarheden, gedefinieerd en vastgesteld. | Definiëren en vaststellen rollen en verantwoordelijkheden |

| CLD_C.04.03 | Als de kans op misbruik en de verwachte schade beiden hoog zijn (NCSC (Nationaal Cyber Security Centrum) classificatie kwetsbaarheidswaarschuwingen), worden patches zo snel mogelijk, maar uiterlijk binnen een week geïnstalleerd. In de tussentijd worden op basis van een expliciete risicoafweging mitigerende maatregelen getroffen. | Installeren patches en treffen mitigerende maatregelen |

| CLD_C.04.04 | Het tijdspad waarbinnen gereageerd moet worden op aankondigingen van potentieel relevante kwetsbaarheden is gedefinieerd. | Definiëren tijdspad waarbinnen gereageerd moet worden op aankondiging kwetsbaarheid |

| CLD_C.04.05 | Periodiek worden penetratietests op ICT-componenten uitgevoerd om zwakheden te identificeren. | Uitvoeren penetratietests op ICT-componenten |

| CLD_C.04.06 | Technische zwakheden kunnen worden verholpen door het tijdig uitvoeren van patchmanagement, wat inhoud:

| Verhelpen technische zwakheden door patchmanagement |

| CLD_C.04.07 | Evaluaties van technische kwetsbaarheden worden geregistreerd en gerapporteerd. | Registreren en rapporteren evaluaties van technische kwetsbaarheden |

| CLD_C.04.08 | De evaluatierapportages bevatten verbeteringsvoorstellen en worden gecommuniceerd met verantwoordelijken/eigenaren van ICT-componenten waarin kwetsbaarheden en zwakheden gevonden zijn. | Communiceren verbeteringsvoorstellen uit evaluatierapportages en communiceren met de verantwoordelijken |

| CLD_C.05.01 | Richtlijnen en afspraken voor het monitoren en rapporteren over informatiebeveiliging van de cloud-omgeving zijn vastgesteld en worden toegepast. | Vaststellen en toepassen richtlijnen en afspraken voor monitoren en rapporteren |

| CLD_C.05.02 | Het monitoren en rapporteren over de informatiebeveiliging zijn gerelateerd aan:

| Monitoren en rapporteren over informatiebeveiliging is gerelateerd doelen, risico en beveiligingsincidenten |

| CLD_C.05.03 | Het monitoren van informatiebeveiliging en rapportages vindt plaats met:

| Monitoren informatiebeveiliging en rapportages op basis van verzamelde informatie en inzicht |

| CLD_C.05.04 | Informatiebeveiligingsrapportages worden in samenhang met rapportages uit andere beheerdisciplines (compliance en assurance-management en vulnerability-management) geanalyseerd. | Analyseren informatiebeveiligingsrapportages in samenhang |

| CLD_C.05.05 | Aantoonbaar wordt opvolging gegeven aan verbetervoorstellen uit analyserapportages. | Opvolgen verbeteringsvoorstellen uit analyse-rapportages |

| CLD_C.05.06 | De beveiligingsplannen worden periodiek geactualiseerd en toegewezen aan de hiervoor verantwoordelijke functionarissen. | Actualiseren beveiligingsplannen en toewijzen aan verantwoordelijken |

| CLD_C.06.01 | De samenhang van processen wordt in een processtructuur vastgelegd. | Vastleggen samenhang van processen in processtructuur |

| CLD_C.06.02 | De Cloud Service Provider (CSP) heeft de taken en verantwoordelijkheden voor de uitvoering van de beheer(s)werkzaamheden beschreven en de bijbehorende bevoegdheden vastgelegd in een autorisatiematrix. | Beschrijven taken, verantwoordelijkheden en bevoegdheden voor uitvoeren beheer(s)werkzaamheden |

| CLD_C.06.03 | De belangrijkste functionarissen (stakeholders) voor de beheersingsorganisatie zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | Benoemen functionarissen voor beheersingsorganisatie en inzichtelijk maken onderlinge relaties |

| CVZ_C.01.01 | De naleving van het netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd door een audit met tenminste de volgende elementen:

| De naleving van netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd |

| CVZ_C.02.01 | De controlelijst voor een veilige inrichting van netwerk(diensten) is samengesteld vanuit:

| Informatiesystemen worden jaarlijks gecontroleerd op technische naleving van beveiligingsnormen en risico’s |

| CVZ_C.02.02 | Informatiesystemen worden jaarlijks gecontroleerd op de technische naleving van beveiligingsnormen en risico’s op de feitelijke veiligheid. Dit kan bijvoorbeeld door (geautomatiseerde) kwetsbaarhedenanalyses of penetratietesten. | Checklist voor veilige inrichting van netwerk(diensten) |

| CVZ_C.02.03 | De resultaten worden gerapporteerd aan het verantwoordelijke management. | Resultaten worden gerapporteerd aan het verantwoordelijke management |

| CVZ_C.03.01 | De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd en bevat tenminste de volgende onderzoekselementen:

| De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd |

| CVZ_C.04.01 | Zeer belangrijke onderdelen van netwerkbeveiliging zijn het:

| Zeer belangrijke onderdelen van netwerkbeveiliging |

| CVZ_C.04.02 | Continue bewaking via monitoring legt de volgende informatie vast:

| Continue bewaking via monitoring |

| CVZ_C.05.01 | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd. | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd |

| CVZ_C.05.02 | Beheerderstaken vereisen in sommige gevallen vergaande bevoegdheden met risico’s voor de doelorganisatie. Het beleggen van de juiste verantwoordelijkheden en toezien op het beoogde gebruik daarvan vergt extra aandacht, te weten:

| Beheerderstaken vereisen bevoegdheden met risico’s voor de doelorganisatie |

| HVI_C.01.01 | De huisvesting Informatievoorzieningen (IV)-organisatie beschikt over richtlijnen voor de controle van bedrijfsmiddelen. | De Huisvesting-IV organisatie beschikt over richtlijnen voor controle van bedrijfsmiddelen |

| HVI_C.01.02 | De huisvesting Informatievoorzieningen (IV)-organisatie beschikt over geautomatiseerde middelen voor een effectieve ondersteuning van de controle-activiteiten. | Beschikking over geautomatiseerde middelen voor effectieve ondersteuning van de controle activiteiten |

| HVI_C.01.03 | De huisvesting Informatievoorzieningen (IV)-organisatie beschikt over richtlijnen voor het uitvoeren van een registratie, statusmeting, analyse, rapportage en evaluatie. | Beschikking over richtlijnen voor registratie, statusmeting, analyse, rapportage en evaluatie |

| HVI_C.01.04 | De huisvesting Informatievoorzieningen (IV)-organisatie beschikt over richtlijnen voor het evalueren van de huisvesting IV-organisatie. | Er zijn richtlijnen voor het evalueren van de Huisvesting-IV organisatie |

| HVI_C.01.05 | De huisvesting Informatievoorzieningen (IV)-organisatie heeft de taken, verantwoordelijkheden en bevoegdheden van controlefunctionarissen vastgelegd. | Vastlegging van taken, verantwoordelijkheden en bevoegdheden van controle functionarissen |

| HVI_C.02.01 | Voor kwetsbare voorzieningen (binnen en buiten het gebouw) zijn duidelijke onderhoudsbepalingen gesteld. | Verantwoordelijke functionaris laat het vastgoed onderhouden o.b.v. vastgesteld onderhoudsplan |

| HVI_C.02.02 | Het vastgoed (onder andere gebouwen) wordt op alle locaties van de huisvesting van de rekencentra onderhouden met een vastgesteld onderhoudsplan. | Voor kwetsbare voorzieningen zijn duidelijke onderhoudsbepalingen gesteld |

| HVI_C.03.01 | Het bedrijfscontinuïteitsmanagementsysteem (BCMS) is:

| Het BCMS is beschreven, goedgekeurd, toegekend en behandeld door het management |

| HVI_C.03.02 | De beoordelingsrapportage bevat kwetsbaarheden en verbetervoorstellen en worden gecommuniceerd met verantwoordelijken/eigenaren van systemen waarin kwetsbaarheden en zwakheden gevonden zijn. | De beoordelingsrapportage wordt gedeeld met systeemverantwoordelijken |

| HVI_C.03.03 | Een continuïteitsplan is opgesteld, met daarin activiteiten, rollen en verantwoordelijkheden, uit te voeren validaties, escalatiepaden en signaleringsrapportage over continuïteit. | Het continuïteitsplan bevat activiteiten, rollen en verantwoordelijkheden en rapportages |

| HVI_C.03.04 | De herstelprocessen en -procedures voor de huisvesting Informatievoorzieningen (IV)-organisatie zijn gedocumenteerd. | De herstelprocessen en -procedures voor de Huisvesting-IV-dienst zijn gedocumenteerd |

| HVI_C.03.05 | Er is gezorgd voor afdoende uitwijkfaciliteiten zodat bij calamiteiten de serviceverlening binnen de daartoe gestelde termijn voortgezet kan worden. | Realisatie van afdoende uitwijkfaciliteiten |

| HVI_C.03.06 | Gebruik van de uitwijkfaciliteit(en) en het draaiboek worden periodiek op correctheid en doelmatigheid getest. | Gebruik van de uitwijkfaciliteit(en) en draaiboek worden periodiek getest |

| HVI_C.03.07 | De huisvesting Informatievoorzieningen (IV)-organisatie is verantwoordelijk voor het beheer, periodiek testen en controleren van uitwijkvoorzieningen. | Verantwoordelijkheid voor beheer, testen, en controleren van uitwijkvoorzieningen |

| HVI_C.04.01 | De belangrijkste functionarissen (stakeholders) voor de beheersorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | Er zijn functionarissen voor de beheersorganisatie benoemd |

| HVI_C.04.02 | De verantwoordelijkheden voor de beheersprocessen zijn aan een specifieke functionaris toegewezen en vastgelegd. | Verantwoordelijkheden zijn toegewezen en vastgelegd |

| HVI_C.04.03 | De organisatie heeft de taken en verantwoordelijkheden voor de uitvoering van de beheerwerkzaamheden beschreven en de bijbehorende bevoegdheden vastgelegd in een autorisatiematrix. | Verantwoordelijkheden zijn beschreven en vastgelegd |

| HVI_C.04.04 | De samenhang van de processen wordt met een processtructuur vastgelegd. | De samenhang van processen is in een processtructuur vastgelegd. |

| PRIV_C.01.01.01 | De verantwoordelijke en - indien aangesteld - de Functionaris voor gegevensbescherming controleert of de gegevensverwerkingen voldoen aan de wettelijke verplichtingen. Hiertoe worden periodiek compliancy assessments uitgevoerd en de resultaten geregistreerd. | Toezien op het voldoen aan de wettelijke verplichtingen |

| PRIV_C.01.01.02 | Als blijkt dat niet voldaan wordt aan de eisen van de AVG, dan rapporteert de verantwoordelijke over de te nemen maatregelen om de privacyschending te beëindigen. De evaluatierapportages worden beschikbaar gesteld aan het management. | Evaluatierapportage bij niet voldoen |

| PRIV_C.01.01.03 | Er is een planning van activiteiten in het kader van het beoordelen van de compliancy. | Planmatige controle op compliancy |

| PRIV_C.01.02.01 | Aangetoond is dat, conform PRIV_U.01: Doelbinding, de persoonsgegevens voor welbepaalde, uitdrukkelijk omschreven en gerechtvaardigde doeleinden worden verzameld en niet op een met die doeleinden onverenigbare wijze worden verwerkt. | Rechtmatigheid van de verwerking aantonen |

| PRIV_C.01.02.02 | Aangetoond is dat, conform PRIV_U.01: Doelbinding, de verwerking toereikend is, ter zake dienend en beperkt tot wat noodzakelijk is voor de doeleinden waarvoor zij worden verwerkt (minimale gegevensverwerking). | Rechtmatigheid aangetoond, toereikende verwerking |

| PRIV_C.01.02.03 | Aangetoond is dat, conform PRIV_U.01: Doelbinding, de verwerking ten aanzien van de betrokkene rechtmatig is. | Rechtmatigheid aantonen |

| PRIV_C.01.02.04 | Bij het aantonen van de rechtmatigheid wordt gebruik gemaakt van de overeenkomsten voor de doorgiften zoals beschreven in PRIV_U.07: Doorgifte persoonsgegevens. | Rechtmatigheid aangetoond, gebruik van overeenkomsten voor doorgifte |

| PRIV_C.01.02.05 | Aangetoond is dat, conform PRIV_U.04: Beveiligen van de verwerking van persoonsgegevens, passende technische en organisatorische maatregelen op een dusdanige manier worden verwerkt, dat een passende beveiliging ervan gewaarborgd is en dat zij onder meer beschermd zijn tegen ongeoorloofde of onrechtmatige verwerking en tegen onopzettelijk verlies, vernietiging of beschadiging (integriteit en vertrouwelijkheid). | Gewaarborgde bescherming |

| PRIV_C.01.02.06 | Aangetoond is dat, conform PRIV_U.03: Kwaliteitsmanagement, de persoonsgegevens juist zijn en zo nodig worden geactualiseerd en waarbij alle redelijke maatregelen moeten zijn genomen om de persoonsgegevens die, gelet op de doeleinden waarvoor zij worden verwerkt, onjuist zijn, onverwijld te wissen of te rectificeren. | Juiste en actuele gegevens |

| PRIV_C.01.02.07 | Aangetoond is dat de wijze van verwerken ten aanzien van de betrokkene 'behoorlijk' is, conform B.03: Risicomanagement, Privacy by Design en de DPIA. | Aantoonbaar behoorlijke verwerking |

| PRIV_C.01.02.08 | Aangetoond is dat de persoonsgegevens op een wijze worden verwerkt die voor de betrokkene transparant is, conform PRIV_U.05: ISOR:Informatieverstrekking aan betrokkene bij verzameling persoonsgegevens, PRIV_U.02: Register van verwerkingsactiviteiten en PRIV_C.02 Toegang gegevensverwerking voor betrokkenen. | Aantoonbaar transparante verwerking |

| PRIV_C.01.02.09 | De verwerkingsverantwoordelijke toont compliancy aan door middel van een dossier (al dan niet door een Functionaris voor de Gegevensbescherming bijgehouden)AVG Art. 5 lid 2. | Compliancydossier |

| PRIV_C.01.02.10 | Bij het aantonen van het compliant en het compleet zijn van het dossier wordt gebruik gemaakt van het register (PRIV_U.02: Register van verwerkingsactiviteiten). | Compliancy en compleetheid aantonen met het gegevensregister |

| PRIV_C.02.01.01 | De betrokkene krijgt op verzoek uitsluitsel over het al dan niet verwerken van hem betreffende persoonsgegevens. | Informatie aan betrokkene over de verwerking van persoonsgegevens |

| PRIV_C.02.01.02 | De inzage over de verwerkte persoonsgegevens bevat de volgende informatieAVG Art. 15:

| Welke informatie wordt verstrekt |

| PRIV_C.02.01.03 | De inzage doet geen afbreuk aan de rechten en vrijheden van anderenAVG Art. 14 lid 4. | Geen afbreuk aan rechten en vrijheden van anderen |

| PRIV_C.02.02.01 | De informatie is onverwijld en in ieder geval binnen een maand na ontvangst van het verzoek verstrektAVG Art. 12 lid 3 en 4, tenzij:

| Tijdige verstrekking op verzoek van betrokkene |

| PRIV_C.02.02.02 | Wanneer de verwerkingsverantwoordelijke geen gevolg geeft aan het verzoek van de betrokkene, dan:

| Tijdig informeren bij geen gevolg aan verzoek van betrokkene |

| PRIV_C.02.03.01 | De communicatie vindt, in het bijzonder wanneer de informatie specifiek voor een kind bestemd is, plaats in een beknopte, transparante, begrijpelijke en gemakkelijk toegankelijke vorm en in duidelijke en eenvoudige taalAVG Art. 12 lid 1. Hierbij kan gebruik gemaakt worden van gestandaardiseerde iconen om het overzicht te houdenAVG Art. 12 lid 7. | Passende, begrijpelijke en toegankelijke wijze van informeren |

| PRIV_C.02.03.02 | De informatie is schriftelijk of met andere middelen en als dit passend is met inbegrip van elektronische middelen verstrekt. | Informatie wordt schriftelijk en/of elektronisch verstrekt |

| PRIV_C.02.03.03 | Op verzoek van de betrokkene is de informatie mondeling meegedeeld, op voorwaarde dat de identiteit van de betrokkene met andere middelen bewezen is. | Mondelinge informatieverstrekking |

| PRIV_C.02.03.04 | Het verstrekken van de informatie en de communicatie zijn kosteloos, tenzij de verzoeken van een betrokkene kennelijk ongegrond of buitensporig zijn. Als de verzoeken buitensporig zijn, met name vanwege hun repetitieve karakter, en dit kan worden aangetoond, dan mag de verwerkingsverantwoordelijke ofwel:

| Kosteloos, tenzij onredelijk |

| PRIV_C.02.03.05 | De verantwoordelijke beschikt over gegevens ter identificatie van de betrokkene om hem zijn rechten te laten doen gelden. Deze gegevens worden niet behouden, verkregen of verwerkt als er geen doeleinden zijn (overeenkomstig PRIV_U.01: Doelbinding gegevensverwerking) om nog persoonsgegevens van betrokkene te verwerkenAVG Art. 11. Als identificatie niet mogelijk is wordt de betrokkene daarvan indien mogelijk in kennis gesteld. | Gegevens ter identificatie van de betrokkene |

| PRIV_C.02.04.01 | De verantwoordelijke verstrekt geen informatie als de verwerking berust op een wettelijke bepaling, waarbij een specifieke uitzondering geldtAVG Art. 23. | Specifieke uitzonderingsgronden |

| PRIV_C.03.01.01 | Een datalek is op basis van de AVG gemeld bij de AP, tenzij een uitzondering van toepassing is. | Datalek melden aan de AP |

| PRIV_C.03.01.02 | De melding aan de AP bevat ten minsteAVG Art. 33a lid 3:

| Eisen aan de melding aan AP |

| PRIV_C.03.01.03 | Een datalek is gemeld aan betrokkene, tenzij een uitzondering van toepassing is (zie /04.02). | Datalek melden aan betrokkene |

| PRIV_C.03.01.04 | In de melding aan de betrokkene wordt van de aard van de inbreuk in verband met persoonsgegevens ten minste het volgende omschreven of meegedeeldAVG Art. 33, lid 3b, 3c en 3d:

| Eisen aan de melding aan betrokkene |

| PRIV_C.03.01.05 | De melding aan de betrokkene is in duidelijke en eenvoudige taal. | Duidelijke en eenvoudige taal |

| PRIV_C.03.02.01 | Een verwerker informeert de verwerkingsverantwoordelijke zonder onredelijke vertraging, zodra hij kennis heeft genomen van een inbreuk in verband met persoonsgegevens. | Inbreuk melden aan verwerkingsverantwoordelijke |

| PRIV_C.03.02.02 | De melding aan de AP heeft plaatsgevonden zonder onredelijke vertraging en, indien mogelijk, uiterlijk 72 uur nadat de verwerkingsverantwoordelijke er kennis van heeft genomen. | Termijn voor melden aan AP |

| PRIV_C.03.02.03 | Als de melding aan de AP niet binnen 72 uur plaatsvindt, gaat zij vergezeld van een motivering voor de vertraging. | Motivering bij vertraagde melding |

| PRIV_C.03.02.04 | De melding aan de betrokkene gebeurt onverwijld. | Directe melding aan betrokkene |

| PRIV_C.03.03.01 | De verwerkingsverantwoordelijke documenteert alle inbreuken in verband met persoonsgegevens, met inbegrip van de feiten omtrent de inbreuk in verband met persoonsgegevens, de gevolgen daarvan en de genomen corrigerende maatregelen. | Registratie en documentatie van de inbreuken |

| PRIV_C.03.03.02 | De documentatie stelt de AP in staat de naleving te controleren. | Naleving controleren op basis van documentatie |

| PRIV_C.03.03.03 | De documentatie bevat de noodzakelijke gegevens plus de feiten omtrent de inbreuk in verband met persoonsgegevens, de gevolgen daarvan en de genomen corrigerende maatregelen. | Noodzakelijke gegevens in de documentatie |

| PRIV_C.03.03.04 | Het feit dat de kennisgeving is gedaan zonder onredelijke vertraging moet worden vastgesteld, met name rekening houdend met de aard en de ernst van de inbreuk in verband met persoonsgegevens en de gevolgen en negatieve effecten voor de betrokkeneAVG overweging 87. | Kennisgeving vastleggen |

| PRIV_C.03.04.01 | De verantwoordelijke hoeft het datalek niet te melden aan de AP als:

| Uitzondering op meldplicht aan AP |

| PRIV_C.03.04.02 | De verantwoordelijke hoeft het datalek niet te melden aan de betrokkene als:

| Uitzondering op meldplicht aan betrokkene |

| SVP_C.01.01 | De organisatie beschikt over richtlijnen voor het beoordelen van de technische omgeving van servers en besturingssystemen. | Richtlijnen voor het beoordelen van de technische omgeving van servers en besturingssystemen |

| SVP_C.01.02 | De organisatie beschikt over geautomatiseerde middelen voor effectieve ondersteuning van de controle-activiteiten. | De organisatie beschikt over geautomatiseerde middelen voor effectieve ondersteuning van de controle activiteiten |

| SVP_C.01.03 | De organisatie beschikt over richtlijnen voor het uitvoeren van registratie, statusmeting, analyse, rapportage en evaluatie. | Richtlijnen voor het uitvoeren van registratie, statusmeting, analyse, rapportage en evaluatie |

| SVP_C.01.04 | De organisatie heeft de taken, verantwoordelijkheden en bevoegdheden van controle-functionarissen vastgelegd. | De taken, verantwoordelijkheden en bevoegdheden (TVB’s) van controle functionarissen zijn vastgelegd |

| SVP_C.02.01 | Technische naleving wordt bij voorkeur beoordeeld met geautomatiseerde instrumenten die technische rapporten vervaardigen en geïnterpreteerd door een technisch specialist. | Eisen aan het vervaardigen en interpreteren van technische naleving |

| SVP_C.02.02 | Periodiek worden, na verkregen toestemming van het management, penetratietests of kwetsbaarheidsbeoordelingen uitgevoerd. | Periodiek uitvoeren van penetratietests of kwetsbaarheidbeoordelingen |

| SVP_C.02.03 | De uitvoering van dergelijke tests worden gepland en gedocumenteerd en zijn herhaalbaar. | Uitvoering van tests worden gepland en gedocumenteerd en zijn herhaalbaar |

| SVP_C.02.04 | Beoordeling van technische naleving wordt uitsluitend uitgevoerd door competente en bevoegde personen of onder toezicht van het management. | Eisen aan het beoordelen van technische naleving |

| SVP_C.03.01 | De logbestanden worden beschermd tegen ongeautoriseerd manipuleren en worden beoordeeld om vast te stellen wie welke activiteit heeft uitgevoerd. | Eisen aan het beschermen van de logbestanden |

| SVP_C.03.02 | Speciale gebruikers geven rekenschap over de door hun uitgevoerde beheeractiviteiten. | Speciale gebruikers geven rekenschap over de door hun uitgevoerde beheer activiteiten |

| SVP_C.04.01 | Logbestanden van gebeurtenissen bevatten, voor zover relevant:

| Eisen aan de inhoud van de logbestanden van gebeurtenissen |

| SVP_C.05.01 | De verantwoordelijke functionaris analyseert periodiek:

| Eisen aan de periodieke beoordeling van de logbestanden |

| SVP_C.05.02 | De verzamelde log-informatie wordt in samenhang geanalyseerd. | De verzamelde loginformatie wordt in samenhang geanalyseerd |

| SVP_C.05.03 | Periodiek worden de geanalyseerde en beoordeelde gelogde (gesignaleerde) gegevens aan de systeemeigenaren en/of aan het management gerapporteerd. | Eisen aan de periodieke rapportage over de analyse van de logbestanden |

| SVP_C.05.04 | De rapportages uit de beheerdisciplines compliancy-management, vulnerability assessment, penetratietest en logging en monitoring worden op aanwezigheid van structurele risico’s geanalyseerd en geëvalueerd. | Analyse en evaluatie van beheer-, log- en penetratietest rapportages op structurele risico’s |

| SVP_C.05.05 | De analyserapportage bevat informatie over kwetsbaarheden, zwakheden en misbruik en wordt gecommuniceerd met verantwoordelijk management. | Eisen aan de inhoud en verspreiding van de loganalyse |

| SVP_C.05.06 | De eindrapportage bevat, op basis van analyses, verbetervoorstellen. | De eindrapportage bevat verbeteringsvoorstellen op basis van analyses |

| SVP_C.06.01 | De beveiligingsfunctionaris zorgt onder andere voor:

| Activiteiten van de beveiligingsfunctionaris |

| SVP_C.06.02 | Het beveiligingsbeleid geeft onder andere inzicht in:

| Inhoud van het beveiligingsbeleid |

| SWP_C.01.01 | De mate waarin de leveranciersovereenkomsten worden nageleefd, wordt geverifieerd. | Verifiëren mate van naleving leveranciersovereenkomsten |

| SWP_C.01.02 | De door leveranciers opgestelde rapporten over de dienstverlening worden beoordeeld en zijn de basis voor besprekingen met de leveranciers voor zover dit is opgenomen in de overeenkomst. | Beoordelen rapporten over dienstverlening |

| SWP_C.01.03 | Leveranciersaudits worden uitgevoerd in samenhang met rapportages over de dienstverlening. | Uitvoeren leveranciersaudits |

| SWP_C.01.04 | Er wordt inzicht gegeven in de complete verslaglegging van leveranciersaudits. | Geven inzicht in verslaglegging leveranciersaudits |

| SWP_C.01.05 | Vastgestelde problemen worden opgelost en beheerd. | Oplossen en beheren problemen |

| SWP_C.02.01 | De leverancier heeft versiebeheer adequaat geregeld en stelt de klant tijdig op de hoogte van de actueel te gebruiken versies. | Regelen adequaat versiebeheer |

| SWP_C.02.02 | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Ondersteunen versiebeheer met procedures en werkinstructies |

| SWP_C.03.01 | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures |

| SWP_C.03.02 | Het beheer van technische kwetsbaarheden in code omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Technisch kwetsbaarheden beheer omvat minimaal risicoanalyse |

| SWP_C.03.03 | Actualisaties/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo snel mogelijk geïnstalleerd. | Installeren patches voor kwetsbaarheden |

| TBV_C.01.01 | De organisatie beschikt over procedures voor het controleren van toegangsbeveiligingssystemen en -registraties (log-data). | De organisatie beschikt over procedures voor de controle van toegangbeveiligingssystemen en registraties |

| TBV_C.01.02 | De organisatie beschikt over een beschrijving van de relevante controleprocessen. | De organisatie beschikt over een beschrijving van de relevante controleprocessen |

| TBV_C.01.03 | De procedures hebben betrekking op controleprocessen die conform een vastgestelde cyclus zijn ingericht, zoals: registratie, statusmeting, bewaking (monitoring), analyse, rapportage en evaluatie. | De procedures hebben betrekking op ingerichte controleprocessen met vastgestelde cyclus |

| TBV_C.01.04 | De procedures schrijven voor dat de resultaten van controle-activiteiten aan het management gerapporteerd moeten worden om de juiste acties te laten initiëren. | De resultaten van controleactiviteiten worden procedureel gerapporteerd aan het management |

| TBV_C.02.01 | Alle uitgegeven toegangsrechten worden minimaal eenmaal per halfjaar beoordeeld. | Alle uitgegeven toegangsrechten worden minimaal eenmaal per jaar beoordeeld |

| TBV_C.02.02 | Toegangsrechten van gebruikers behoren na wijzigingen, zoals promotie, degradatie of beëindiging van het dienstverband, te worden beoordeeld. | Toegangsrechten van gebruikers worden na wijzigingen of functieveranderingen beoordeeld |

| TBV_C.02.03 | Autorisaties voor speciale toegangsrechten behoren frequenter te worden beoordeeld. | Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld |

| TBV_C.02.04 | De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd met de verantwoordelijken/eigenaren van de systemen waarin kwetsbaarheden en zwakheden zijn gevonden. | De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd |

| TBV_C.02.05 | De opvolging van bevindingen is gedocumenteerd. | De opvolging van bevindingen is gedocumenteerd. |

| TBV_C.02.06 | Het beoordelen vindt plaats met een formeel proces, zoals: planning, uitvoering van scope, rapporteren en bespreken van verbetervoorstellen. | Het beoordelen vind plaats op basis van een formeel proces |

| TBV_C.02.07 | Een functionaris is verantwoordelijk voor het controleren van de organisatorische- en de technische inrichting van toegangsbeveiliging. | Een hiervoor verantwoordelijke functionaris controleert de organisatorische- en technische inrichting |

| TBV_C.03.01 | Een logregel bevat de vereiste gegevens (zoals: de gebeurtenis, herleidbaarheid tot een natuurlijke persoon, identiteit van het werkstation of de locatie, handelingen, datum en tijdstip). | Een log-regel bevat de vereiste gegevens |

| TBV_C.03.02 | Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken van de beveiliging kunnen leiden (zoals wachtwoorden en inbelnummers). | Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken |

| TBV_C.03.03 | De informatieverwerkende omgeving wordt door detectievoorzieningen bewaakt dankzij een Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC), die wordt ingezet door een risico-inschatting en van de aard van de te beschermen gegevens en informatiesystemen zodat aanvallen kunnen worden gedetecteerd. | De informatie verwerkende omgeving wordt middels detectievoorzieningen bewaakt met een SIEM en/of SOC |

| TBV_C.03.04 | Nieuw ontdekte dreigingen (aanvallen) worden binnen de geldende juridische kaders gedeeld binnen de overheid door (geautomatiseerde) threat-intelligence-sharing mechanismen. | Nieuw ontdekte dreigingen (aanvallen) worden binnen geldende juridische kaders gedeeld |

| TBV_C.03.05 | De Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC) hebben heldere regels over wanneer een incident aan het verantwoordelijke management moet worden gerapporteerd. | De SIEM en/of SOC hebben heldere regels over wanneer een incident moet worden gerapporteerd |

| TBV_C.03.06 | Bij het verwerken van persoonsgegevens wordt, conform het gestelde in de Algemene Verordening Gegevensbescherming (AVG), een verwerkingsactiviteitenregister bijgehouden. | Bij het verwerken van persoonsgegevens wordt een verwerkingsactiviteiten register bijgehouden. |

| TBV_C.03.07 | De log-bestanden worden gedurende een overeengekomen periode bewaard voor toekomstig onderzoek en toegangscontrole. | De logbestanden worden gedurende een overeengekomen periode bewaard |

| TBV_C.04.01 | De samenhang van de processen wordt met een processtructuur vastgelegd. | De samenhang van de toegangbeveiliging beheerprocessen wordt in een processtructuur vastgelegd |

| TBV_C.04.02 | De taken en verantwoordelijkheden voor de uitvoering van de beheerwerkzaamheden zijn beschreven en de bijbehorende bevoegdheden zijn vastgelegd in een autorisatiematrix. | De belangrijkste functionarissen voor beheerorganisatie zijn benoemd en de relaties zijn inzichtelijk |

| TBV_C.04.03 | De belangrijkste functionarissen (stakeholders) voor de beheerorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | De taken en verantwoordelijkheden zijn beschreven en bijbehorende bevoegdheden zijn vastgelegd |