Applicatieontwikkeling Uitvoering

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van [[{{{Heeft bron}}}]].

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van het uitvoeringsdomein voor applicatieontwikkeling is het waarborgen dat de ontwikkel- en onderhoudsactiviteiten plaatsvinden overeenkomstig specifieke beleidsuitgangspunten en dat de werking daarvan voldoet aan de eisen die door de klant (doelorganisatie) zijn gesteld. Met randvoorwaarden in de vorm van beleid geeft de organisatie kaders aan waarbinnen de ontwikkel- en onderhoudsactiviteiten moeten plaatsvinden.

Risico's[bewerken]

Wanneer adequate normen voor applicatieontwikkeling en -onderhoud ontbreken, bestaat het risico dat deze activiteiten plaatsvinden op basis van onjuiste gronden of dat het fundament waarop deze activiteiten steunen niet aan het juiste beveiligingsniveau voldoet. Zo kan door het ontbreken van richtlijnen en procedures voor activiteiten binnen de verschillende omgevingen software in de productieomgeving geïnstalleerd worden die fouten bevat en waardoor productiegegevens gecorrumpeerd kunnen worden. Binnen het Uitvoering domein zijn specifieke inrichting- en beveiligingsobjecten ten aanzien van Applicatieontwikkeling beschreven en per object zijn conformiteitsindicatoren uitgewerkt. Deze conformiteitsindicatoren representeren een vast te stellen set van implementatie-elementen (maatregelen).

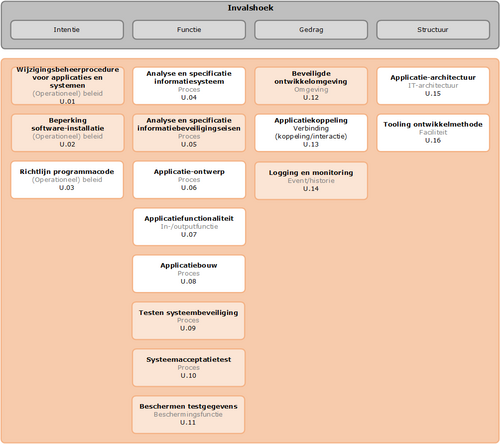

Onderstaande tabel en afbeelding tonen het resultaat van de SIVA analyse ten aanzien van relevante objecten voor Applicatieontwikkeling. De wit ingekleurde objecten ontbreken als control in de ISO2700x, maar zijn van belang voor dit thema. Om deze reden zijn aanvullende objecten uit andere baselines opgenomen.

| ID | Objecten | Referentie | IFGS |

|---|---|---|---|

| U.01 | Procedures voor wijzigingsbeheer m.b.t. applicaties en systemen | ISO27002: 14.2.2 | I |

| U.02 | Beperkingen voor de installatie van software (richtlijnen) | ISO27002: 12.6.2 | I |

| U.03 | Richtlijnen voor programmacode (best practices) | CIP Domeingroep BIO | I |

| U.04 | Analyse en specificatie van informatiesystemen | Cobit | F |

| U.05 | Analyse en specificatie van informatiebeveiligingseisen | ISO27002:14.1.1 | F |

| U.06 | Applicatie ontwerp | SoGP | F |

| U.07 | Applicatiefunctionaliteiten (invoer, verwerking, uitvoer) | ISO27002:12.2.1, 12.2.2, 1.2.2.4, BIR 1.0 | F |

| U.08 | Applicatiebouw | SoGP | F |

| U.09 | Testen van systeembeveiliging | ISO27002:14.2.8 | F |

| U.10 | Systeemacceptatie tests | ISO27002:14.2.9 | F |

| U.11 | Beschermen van testgegevens | ISO27002:14.3.1 | F |

| U.12 | Beveiligde Ontwikkel- (en Test-)omgeving | ISO27002: 14.2.6 | G |

| U.13 | Applicatiekoppelingen | ISO25010, NIST CA, CIP Domeingroep BIO | G |

| U.14 | Logging en monitoring | CIP Domeingroep BIO | G |

| U.15 | Applicatie/software architectuur | ISO25010, CIP Domeingroep BIO | S |

| U.16 | Tooling ontwikkelmethode | ISO25010, CIP Domeingroep BIO | S |

Principes uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| APO_U.01 | Wijzigingsbeheerprocedure voor applicaties en systemen | Wijzigingen aan systemen binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| APO_U.02 | Beperking software-installatie applicatieontwikkeling | Voor het door gebruikers/ontwikkelaars installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. |

| APO_U.03 | Richtlijn programmacode | Voor het ontwikkelen van de (programma)code zijn specifieke regels van toepassing en behoort gebruik te zijn gemaakt van specifieke best practices. |

| APO_U.04 | Analyse en specificatie informatiesysteem | De functionele eisen die verband houden met nieuwe informatiesystemen of voor uitbreiding van bestaande informatiesystemen behoren te worden geanalyseerd en gespecificeerd. |

| APO_U.05 | Analyse en specificatie informatiebeveiligingseisen | De beveiligingseisen die verband houden met informatiebeveiliging behoren te worden opgenomen in de eisen voor nieuwe informatiesystemen en voor uitbreidingen van bestaande informatiesystemen. |

| APO_U.06 | Applicatie-ontwerp | Het applicatieontwerp behoort gebaseerd te zijn op informatie, die is verkregen uit verschillende invalhoeken, zoals: business-vereisten en reviews, omgevingsanalyse en (specifieke) beveiliging. |

| APO_U.07 | Applicatiefunctionaliteit | Informatiesystemen behoren zo te worden ontworpen, dat de invoerfuncties, verwerkingsfuncties en uitvoerfuncties van gegevens (op het juiste moment) in het proces worden gevalideerd op juistheid, tijdigheid en volledigheid om het bedrijfsproces optimaal te kunnen ondersteunen. |

| APO_U.08 | Applicatiebouw | De bouw van applicaties inclusief programmacode behoort te worden uitgevoerd met (industrie) good practice en door individuen die beschikken over de juiste vaardigheden en tools en behoort te worden gereviewd. |

| APO_U.09 | Testen systeembeveiliging | Tijdens ontwikkelactiviteiten behoren zowel bedrijfsfunctionaliteiten als de beveiligingsfunctionaliteiten te worden getest. |

| APO_U.10 | Systeemacceptatietest | Voor nieuwe informatiesystemen, upgrades en nieuwe versies behoren programma’s voor het uitvoeren van acceptatietests en gerelateerde criteria te worden vastgesteld. |

| APO_U.11 | Beschermen testgegevens | Testgegevens behoren zorgvuldig te worden gekozen, beschermd en gecontroleerd. |

| APO_U.12 | Beveiligde ontwikkelomgeving | Organisaties behoren beveiligde ontwikkelomgevingen vast te stellen en passend te beveiligen voor verrichtingen op het gebied van systeemontwikkeling en integratie en die betrekking hebben op de gehele levenscyclus van de systeemontwikkeling. |

| APO_U.13 | Applicatiekoppeling | De koppelingen tussen applicaties behoren te worden uitgevoerd met geaccordeerde koppelingsrichtlijnen om de juiste services te kunnen leveren en de informatiebeveiliging te kunnen waarborgen. |

| APO_U.14 | Logging en monitoring applicatieontwikkeling | Applicaties behoren faciliteiten te bieden voor logging en monitoring om ongeoorloofde en/of onjuiste activiteiten van medewerkers en storingen binnen de applicatie tijdig te detecteren en vast te leggen. |

| APO_U.15 | Applicatie-architectuur | De functionele en beveiligingseisen behoren in een applicatie-architectuur, conform architectuurvoorschriften, in samenhang te zijn vastgelegd. |

| APO_U.16 | Tooling ontwikkelmethode | De ontwikkelmethode moet worden ondersteund door een tool dat de noodzakelijke faciliteiten biedt voor het effectief uitvoeren van de ontwikkelcyclus. |

| CLD_U.01 | Standaarden voor clouddiensten | De CSP past aantoonbaar relevante nationale standaarden en internationale standaarden toe voor de opzet en exploitatie van de diensten en de interactie met de CSC. |

| CLD_U.02 | Risico-assessment | De Cloud Service Provider (CSP) behoort een risico-assessment uit te voeren, bestaande uit een risico-analyse en risico-evaluatie met de criteria en de doelstelling voor clouddiensten van de CSP. |

| CLD_U.03 | Bedrijfscontinuïteitsservices | Informatie verwerkende faciliteiten behoren met voldoende redundantie te worden geïmplementeerd om aan continuïteitseisen te voldoen. |

| CLD_U.04 | Herstelfunctie voor data en clouddiensten | De herstelfunctie van de data en clouddiensten, gericht op ondersteuning van bedrijfsprocessen, behoort te worden gefaciliteerd met infrastructuur en IT-diensten, die robuust zijn en periodiek worden getest. |

| CLD_U.05 | Dataprotectie | Data (‘op transport’, ‘in verwerking’ en ‘in rust’) met de classificatie BBN2 of hoger behoort te worden beschermd met cryptografische maatregelen en te voldoen aan Nederlandse wetgeving. |

| CLD_U.06 | Dataretentie en gegevensvernietiging | Gearchiveerde data behoort gedurende de overeengekomen bewaartermijn, technologie-onafhankelijk, raadpleegbaar, onveranderbaar en integer te worden opgeslagen en op aanwijzing van de CSC/data-eigenaar te kunnen worden vernietigd. |

| CLD_U.07 | Datascheiding | CSC-gegevens behoren tijdens transport, bewerking en opslag duurzaam geïsoleerd te zijn van beheerfuncties en data van en andere dienstverlening aan andere CSC’s, die de CSP in beheer heeft. |

| CLD_U.08 | Scheiding dienstverlening | De cloud-infrastructuur is zodanig ingericht dat de dienstverlening aan gebruikers van informatiediensten zijn gescheiden. |

| CLD_U.09 | Malwareprotectie clouddiensten | Ter bescherming tegen malware behoren beheersmaatregelen te worden geïmplementeerd voor detectie, preventie en herstel in combinatie met een passend bewustzijn van de gebruikers. |

| CLD_U.10 | Toegang IT-diensten en data | Gebruikers behoren alleen toegang te krijgen tot IT-diensten en data waarvoor zij specifiek bevoegd zijn. |

| CLD_U.11 | Cryptoservices | Gevoelige data van de CSC behoort conform het overeengekomen beleid inzake cryptografische maatregelen tijdens transport via netwerken en bij opslag bij CSP te zijn versleuteld. |

| CLD_U.12 | Koppelvlakken | De onderlinge netwerkconnecties (koppelvlakken) in de keten van de CSC naar de CSP behoren te worden bewaakt en beheerst om de risico’s van datalekken te beperken. |

| CLD_U.13 | Service-orkestratie | Service-orkestratie biedt coördinatie, aggregatie en samenstelling van de servicecomponenten van de cloud-service die aan de CSC wordt geleverd. |

| CLD_U.14 | Interoperabiliteit en portabiliteit | Cloud-services zijn bruikbaar (interoperabiliteit) op verschillende IT-platforms en kunnen met standaarden verschillende IT-platforms met elkaar verbinden en data overdragen (portabiliteit) naar andere CSP’s. |

| CLD_U.15 | Logging en monitoring clouddiensten | Logbestanden waarin gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiliging gebeurtenissen worden geregistreerd, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. |

| CLD_U.16 | Clouddienstenarchitectuur | De clouddienstenarchitectuur specificeert de samenhang en beveiliging van de services en de interconnectie tussen de CSC en de CSP en biedt transparantie en overzicht van randvoorwaardelijke omgevingsparameters, voor zowel de opzet, de levering en de portabiliteit van CSC-data. |

| CLD_U.17 | Multi-tenantarchitectuur | Bij multi-tenancy wordt de CSC-data binnen clouddiensten, die door meerdere CSC’s worden afgenomen, in rust versleuteld en gescheiden verwerkt op gehardende (virtuele) machines. |

| CVZ_U.01 | Richtlijn voor netwerkbeveiliging | Organisaties behoren hun netwerken te beveiligen met richtlijnen voor ontwerp, implementatie en beheer 1. |

| CVZ_U.02 | Beveiligde inlogprocedure | Indien het beleid voor toegangsbeveiliging dit vereist, behoort toegang tot (communicatie)systemen en toepassingen te worden beheerst door een beveiligde inlogprocedure. |

| CVZ_U.03 | Netwerkbeveiligingsbeheer | Netwerken behoren te worden beheerd en beheerst om informatie in systemen en toepassingen te beschermen. |

| CVZ_U.04 | Vertrouwelijkheids- of geheimhoudingsovereenkomst | Eisen voor vertrouwelijkheids- of geheimhoudingsovereenkomsten die de behoeften van de organisatie, betreffende het beschermen van informatie weerspiegelen, behoren te worden vastgesteld, regelmatig te worden beoordeeld en gedocumenteerd. |

| CVZ_U.05 | Beveiliging netwerkdiensten | Beveiligingsmechanismen, dienstverleningsniveaus en beheereisen voor alle netwerkdiensten behoren te worden geïdentificeerd en opgenomen in overeenkomsten betreffende netwerkdiensten. Dit geldt zowel voor diensten die intern worden geleverd als voor uitbestede diensten. |

| CVZ_U.06 | Zonering en filtering | Groepen van informatiediensten, -gebruikers en -systemen behoren in netwerken te worden gescheiden (in domeinen). |

| CVZ_U.07 | Elektronische berichten | Informatie die is opgenomen in elektronische berichten behoort passend te zijn beschermd. |

| CVZ_U.08 | Toepassingen via openbare netwerken | Informatie die deel uitmaakt van uitvoeringsdiensten en die via openbare netwerken wordt uitgewisseld, behoort te worden beschermd tegen frauduleuze activiteiten, geschillen over contracten en onbevoegde openbaarmaking en wijziging. |

| CVZ_U.09 | Gateways en firewalls | De filterfuncties van gateways en firewalls behoren zo te zijn geconfigureerd, dat inkomend en uitgaand netwerkverkeer wordt gecontroleerd en dat daarbij in alle richtingen uitsluitend het vanuit beveiligingsbeleid toegestaan netwerkverkeer wordt doorgelaten. |

| CVZ_U.10 | Virtual Private Network (VPN) | Een VPN behoort een strikt gescheiden end-to-end-connectie te geven, waarbij de getransporteerde informatie die over een VPN wordt getransporteerd, is ingeperkt tot de organisatie die de VPN gebruikt. |

| CVZ_U.11 | Cryptografische services | Ter bescherming van de vertrouwelijkheid en integriteit van de getransporteerde informatie behoren passende cryptografische beheersmaatregelen te worden ontwikkeld, geïmplementeerd en ingezet. |

| CVZ_U.12 | Draadloze toegang | Draadloos verkeer behoort te worden beveiligd met authenticatie van devices, autorisatie van gebruikers en versleuteling van de communicatie. |

| CVZ_U.13 | Netwerkconnectie | Alle gebruikte routeringen, segmenten, verbindingen en aansluitpunten van een bedrijfsnetwerk behoren bekend te zijn en te worden bewaakt. |

| CVZ_U.14 | Netwerkauthenticatie | Authenticatie van netwerk-nodes behoort te worden toegepast om onbevoegd aansluiten van netwerkdevices (sniffing) te voorkomen. |

| CVZ_U.15 | Netwerkbeheeractiviteiten | Netwerken behoren te worden beheerd en beheerst om informatie in systemen en toepassingen te beschermen. |

| CVZ_U.16 | Logging en monitoring communicatievoorzieningen | Logbestanden van informatiebeveiligingsgebeurtenissen in netwerken, behoren te worden gemaakt en bewaard en regelmatig te worden beoordeeld (op de ernst van de risico’s). |

| CVZ_U.17 | Netwerkbeveiligingsarchitectuur | De beveiligingsarchitectuur behoort de samenhang van het netwerk te beschrijven en structuur te bieden in de beveiligingsmaatregelen, gebaseerd op het vigerende bedrijfsbeleid, de leidende principes en de geldende normen en standaarden. |

| HVI_U.01 | Richtlijn gebieden en ruimten | Voor het werken in beveiligde gebieden behoren richtlijnen te worden ontwikkeld en toegepast1. |

| HVI_U.02 | Bedrijfsmiddelen-inventaris | Bedrijfsmiddelen die samenhangen met informatie en informatie-verwerkende faciliteiten behoren te worden geïdentificeerd, en van deze bedrijfsmiddelen behoort een inventaris te worden opgesteld en onderhouden. |

| HVI_U.03 | Fysieke zonering | Fysieke beveiligingszones behoren te worden gedefinieerd en gebruikt om gebieden te beschermen die gevoelige of essentiële informatie en informatie verwerkende faciliteiten bevatten. |

| HVI_U.04 | Beveiligingsfaciliteiten | Voor het beveiligen van ruimten behoren faciliteiten te worden ontworpen en toegepast1. |

| HVI_U.05 | Nutsvoorzieningen | Apparatuur behoort te worden beschermd tegen stroomuitval en andere verstoringen die worden veroorzaakt door ontregelingen in nutsvoorzieningen. |

| HVI_U.06 | Apparatuur-positionering | Apparatuur behoort zo te worden geplaatst en beschermd, dat risico's van bedreigingen en gevaren van buitenaf, alsook de kans op onbevoegde toegang worden verkleind. |

| HVI_U.07 | Apparatuur-onderhoud | Apparatuur behoort op een correcte wijze te worden onderhouden. |

| HVI_U.08 | Apparatuur-verwijdering | Alle onderdelen van de apparatuur die opslagmedia bevatten, behoren te worden geverifieerd om te waarborgen dat gevoelige gegevens en in licentie gegeven software voorafgaand aan verwijdering of hergebruik zijn verwijderd of betrouwbaar veilig zijn overschreven. |

| HVI_U.09 | Bedrijfsmiddelenverwijdering | Informatieverwerkende bedrijfsmiddelen, uitgezonderd daarvoor bestemde mobiele apparatuur, behoren niet van de locatie te worden verwijderd zonder voorafgaande goedkeuring. |

| HVI_U.10 | Laad- en loslocatie | Toegangspunten zoals laad- en loslocaties en andere punten waar onbevoegde personen het terrein kunnen betreden, behoren te worden beheerst, en zo mogelijk te worden afgeschermd van IT-voorzieningen. |

| HVI_U.11 | Bekabeling | Voedings- en telecommunicatiekabels voor het versturen van gegevens of die informatiediensten ondersteunen, behoren te worden beschermd tegen interceptie, verstoring of schade. |

| HVI_U.12 | Huisvesting IV-architectuur | Voor het implementeren en onderhouden van huisvestingsvoorzieningen behoren architectuurvoorschriften en benodigde documentatie beschikbaar te zijn. |

| MDW_U.01 | Richtlijnen en procedures middlewarefunctionaliteit | Richtlijnen en procedures ten aanzien van middlewaremanagement en middlewarefunctionaliteiten behoren te worden gedocumenteerd en beschikbaar gesteld aan alle beheerders die ze nodig hebben. |

| MDW_U.02 | Rollen en verantwoordelijkheden middlewarefunctionaliteit | Alle rollen en verantwoordelijkheden voor het installeren en onderhouden van middlewarefunctionaliteiten behoren te worden gedefinieerd en toegewezen. |

| MDW_U.03 | Toegang tot middlewarefunctionaliteit | Het toewijzen en gebruik van speciale toegangsrechten tot de middlewarefunctionaliteiten en speciale systeemhulpmiddelen behoren te worden beperkt en beheerst. |

| MDW_U.04 | Hardening middlewarecomponenten | Voor het beveiligen van middlewarecomponenten behoren overbodige functies en ongeoorloofde toegang te worden uitgeschakeld. |

| MDW_U.05 | Configuratie middlewarecomponenten | De leverancier heeft conform richtlijnen en procedures de middlewarecomponenten geconfigureerd. |

| MDW_U.06 | Logging en monitoring middleware | Middleware biedt signaleringsfuncties voor registratie en detectie die beveiligd zijn ingericht. |

| MDW_U.07 | Ontwerpdocumentatie | Het ontwerp van middleware behoort te zijn gedocumenteerd. |

| MDW_U.08 | Vertrouwelijkheid en integriteit data | Gevoelige data behoort conform het overeengekomen beleid inzake maskerings- of crypto-maatregelen, tijdens opslag voor onbevoegden te zijn gemaskeerd of versleuteld. |

| MDW_U.09 | Betrouwbare dataopslag | Opslagfaciliteiten behoren met voldoende redundantie te worden geïmplementeerd om aan beschikbaarheidseisen te voldoen. |

| MDW_U.10 | Dataherstel | Regelmatig behoren back-upkopieën van informatie te worden gemaakt en getest in overeenstemming met een overeengekomen back-upbeleid. |

| MDW_U.11 | Schonen data en media | Media behoren op een veilige en beveiligde manier te worden verwijderd en geschoond als ze niet langer nodig zijn, overeenkomstig formele procedures. |

| MDW_U.12 | Beveiliging berichtenverkeer | Informatie die deel uitmaakt van transacties van toepassingen behoort te worden beschermd ter voorkoming van onvolledige overdracht, foutieve routering, onbevoegd wijzigen van berichten, onbevoegd openbaar maken, onbevoegd vermenigvuldigen of afspelen. |

| MDW_U.13 | Capaciteitsbeheer | Het gebruik van middelen behoort te worden gemonitord en beoordeeld, en er behoren verwachtingen te worden opgesteld voor toekomstige capaciteitseisen om de vereiste systeemprestaties te waarborgen. |

| PRIV_U.01 | Doelbinding gegevensverwerking | De verwerkingsverantwoordelijke heeft van alle verzamelingen en verwerkingen van persoonsgegevens tijdig, welbepaald en uitdrukkelijk omschreven:

|

| PRIV_U.02 | Register van verwerkingsactiviteiten | De verwerkingsverantwoordelijke en de verwerker hebben hun gegevens over de gegevensverwerkingen in een register vastgelegd, daarbij biedt het register een actueel en samenhangend beeld van de gegevensverwerkingen, processen en technische systemen die betrokken zijn bij het verzamelen, verwerken en doorgeven van persoonsgegevens. |

| PRIV_U.03 | Kwaliteitsmanagement | De verwerkingsverantwoordelijke heeft kwaliteitsmanagement ingericht ten behoeve van de bewaking van de juistheid en nauwkeurigheid van persoonsgegevens. De verwerking is zo ingericht dat de persoonsgegevens kunnen worden gecorrigeerd, gestaakt of overgedragen. Indien dit gebeurt op verzoek van betrokkene dan wordt deze over de status van de afhandeling geïnformeerd. |

| PRIV_U.04 | Beveiligen van de verwerking van persoonsgegevens | De verwerkingsverantwoordelijke en de verwerker treffen technische en organisatorische maatregelen voor verwerking van persoonsgegevens op een passend beveiligingsniveauAVG Art. 32. |

| PRIV_U.05 | Informatieverstrekking aan betrokkene bij verzameling persoonsgegevens | De verwerkingsverantwoordelijke stelt bij elke verzameling van persoonsgegevens tijdig en op een vastgelegde en vastgestelde wijze informatie aan de betrokkene beschikbaar, zodat de betrokkene, tenzij een uitzondering geldt, toestemming kan geven voor de verwerkingAVG Art. 14. |

| PRIV_U.06 | Bewaren van persoonsgegevens | Door het treffen van de nodige maatregelen hanteert de organisatie voor persoonsgegevens een bewaartermijn die niet wordt overschreden. |

| PRIV_U.07 | Doorgifte persoonsgegevens | Bij doorgifte aan een andere verwerkingsverantwoordelijke zijn de onderlinge verantwoordelijkheden duidelijk en bij de doorgifte aan een verwerker zijn er afdoende garanties. Bij de doorgifte naar buiten de EU:

|

| SVP_U.01 | Bedieningsprocedure | Bedieningsprocedures behoren te worden gedocumenteerd en beschikbaar te worden gesteld aan alle gebruikers die ze nodig hebben. |

| SVP_U.02 | Standaarden voor serverconfiguratie | Het serverplatform is geconfigureerd volgens gedocumenteerde standaarden. |

| SVP_U.03 | Malwareprotectie serverplatform | Ter bescherming tegen malware behoren beheersmaatregelen voor preventie, detectie en herstel te worden geïmplementeerd, in combinatie met het stimuleren van een passend bewustzijn van gebruikers. |

| SVP_U.04 | Technische kwetsbaarhedenbeheer serverplatform | Informatie over technische serverkwetsbaarheden1 behoort tijdig te worden verkregen, de blootstelling van de organisatie aan dergelijke kwetsbaarheden dient te worden geëvalueerd en passende maatregelen moeten worden genomen om het risico dat ermee samenhangt aan te pakken. |

| SVP_U.05 | Patchmanagement serverplatform | Patchmanagement is procesmatig en procedureel opgezet en wordt ondersteund door richtlijnen zodat het zodanig kan worden uitgevoerd dat op de servers de laatste (beveiligings)patches tijdig zijn geïnstalleerd. |

| SVP_U.06 | Beheer op afstand | Richtlijnen en ondersteunende beveiligingsmaatregelen behoren te worden geïmplementeerd ter beveiliging van beheer op afstand van servers. |

| SVP_U.07 | Server-onderhoud | Servers behoren correct te worden onderhouden om de continue beschikbaarheid en integriteit te waarborgen. |

| SVP_U.08 | Verwijderen of hergebruiken serverapparatuur | Alle onderdelen van servers die opslagmedia bevatten, behoren te worden geverifieerd om te waarborgen dat gevoelige gegevens en in licentie gegeven software voorafgaand aan verwijdering of hergebruik zijn verwijderd of betrouwbaar veilig zijn overschreven. |

| SVP_U.09 | Hardenen server | Voor het beveiligen van een server worden overbodige functies en ongeoorloofde toegang uitgeschakeld. |

| SVP_U.10 | Serverconfiguratie | Serverplatforms behoren zo geconfigureerd te zijn, dat zij functioneren zoals het vereist is en zijn beschermd tegen ongeautoriseerd en incorrecte updates. |

| SVP_U.11 | Virtualisatie serverplatform | Virtuele servers behoren goedgekeurd te zijn en toegepast te worden op robuuste en veilige fysieke servers (bestaande uit hypervisors en virtuele servers) en behoren zodanig te zijn geconfigureerd dat gevoelige informatie in voldoende mate is beveiligd. |

| SVP_U.12 | Beperking software-installatie serverplatform | Voor het door gebruikers (beheerders) installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. |

| SVP_U.13 | Kloksynchronisatie | De klokken van alle relevante informatieverwerkende systemen binnen een organisatie of beveiligingsdomein behoren te worden gedocumenteerd en gesynchroniseerd met één referentietijdbron. |

| SVP_U.14 | Ontwerpdocument | Het ontwerp van een serverplatform behoort te zijn gedocumenteerd. |

| SWP_U.01 | Levenscyclusmanagement softwarepakketten | De leverancier behoort de klant te adviseren met marktontwikkelingen en kennis van (de leeftijd van) applicaties en technische softwarestack over strategische ontwikkeling en innovatieve keuzes voor het ontwikkelen en onderhouden van informatiesystemen in het applicatielandschap. |

| SWP_U.02 | Beperking wijziging softwarepakket | Wijzigingen aan softwarepakketten behoren te worden ontraden, beperkt tot noodzakelijke veranderingen en alle veranderingen behoren strikt te worden gecontroleerd. |

| SWP_U.03 | Bedrijfscontinuïteit | De leverancier behoort processen, procedures en beheersmaatregelen te documenteren, te implementeren en te handhaven. |

| SWP_U.04 | Input-/output-validatie | Het softwarepakket behoort mechanismen te bevatten voor normalisatie en validatie van invoer en voor schoning van de uitvoer. |

| SWP_U.05 | Sessiebeheer | Sessies behoren authentiek te zijn voor elke gebruiker en behoren ongeldig gemaakt te worden na een time-out of perioden van inactiviteit. |

| SWP_U.06 | Gegevensopslag | Te beschermen gegevens worden veilig opgeslagen in databases of bestanden, waarbij zeer gevoelige gegevens worden versleuteld. Opslag vindt alleen plaats als noodzakelijk. |

| SWP_U.07 | Communicatie | Het softwarepakket past versleuteling toe op de communicatie van gegevens die passend bij het classificatieniveau is van de gegevens en controleert hierop. |

| SWP_U.08 | Authenticatie | Softwarepakketten behoren de identiteiten van gebruikers vast te stellen met een mechanisme voor identificatie en authenticatie. |

| SWP_U.09 | Toegangsautorisatie | Het softwarepakket behoort een autorisatiemechanisme te bieden. |

| SWP_U.10 | Autorisatiebeheer | De rechten die gebruikers hebben binnen een softwarepakket (inclusief beheerders) zijn zo ingericht dat autorisaties kunnen worden toegewezen aan organisatorische functies en scheiding van niet verenigbare autorisaties mogelijk is. |

| SWP_U.11 | Logging | Het softwarepakket biedt signaleringsfuncties voor registratie en detectie die beveiligd zijn ingericht. |

| SWP_U.12 | Application Programming Interface (API) | Softwarepakketten behoren veilige API’s te gebruiken voor import en export van gegevens. |

| SWP_U.13 | Gegevensimport | Softwarepakketten behoren mechanismen te bieden om niet-vertrouwde bestandsgegevens uit niet-vertrouwde omgevingen veilig te importeren en veilig op te slaan. |

| TBV_U.01 | Registratieprocedure | Een formele registratie- en afmeldprocedure behoort te worden geïmplementeerd om toewijzing van toegangsrechten mogelijk te maken. |

| TBV_U.02 | Toegangsverleningsprocedure | Een formele gebruikerstoegangsverleningsprocedure behoort te worden geïmplementeerd om toegangsrechten voor alle typen gebruikers en voor alle systemen en diensten toe te wijzen of in te trekken. |

| TBV_U.03 | Inlogprocedure | Als het beleid voor toegangsbeveiliging dit vereist, moet de toegang tot systemen en toepassingen worden beheerst met behulp van een beveiligde inlogprocedure. |

| TBV_U.04 | Autorisatieproces | Een formeel autorisatieproces dient geïmplementeerd te zijn voor het beheersen van de toegangsrechten van alle medewerkers en externe gebruikers tot informatie en informatieverwerkende faciliteiten. |

| TBV_U.05 | Wachtwoordenbeheer | Systemen voor wachtwoordbeheer behoren interactief te zijn en sterke wachtwoorden te waarborgen. |

| TBV_U.06 | Speciale toegangsrechtenbeheer | Het toewijzen en gebruik van speciale toegangsrechten behoren te worden beperkt en beheerst. |

| TBV_U.07 | Functiescheiding | Conflicterende taken en verantwoordelijkheden behoren te worden gescheiden om de kans op onbevoegd of onbedoeld wijzigingen of misbruik van de bedrijfsmiddelen van de organisatie te verminderen. |

| TBV_U.08 | Geheime authenticatie-informatie | Het toewijzen van geheime authenticatie-informatie behoort te worden beheerst via een formeel beheersproces. |

| TBV_U.09 | Autorisatie | Toegang (autorisatie) tot informatie en systeemfuncties van toepassingen behoren te worden beperkt in overeenstemming met het toegangsbeveiligingsbeleid. |

| TBV_U.10 | Autorisatievoorziening | Ter ondersteuning van autorisatiebeheer moeten binnen de daartoe in aanmerking komende applicaties technische autorisatievoorzieningen, zoals: een personeelsregistratiesysteem, een autorisatiebeheersysteem en autorisatiefaciliteiten, beschikbaar zijn. |

| TBV_U.11 | Fysieke toegangsbeveiliging | Beveiligde gebieden behoren te worden beschermd door passende toegangsbeveiliging om ervoor te zorgen dat alleen bevoegd personeel toegang krijgt. |

Normen uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| APO_U.01.01 | Wijzigingsbeheer vindt plaats op basis van algemeen geaccepteerde beheerframeworks, zoals Information Technology Infrastructure Library (ITIL), Application Services Library (ASL), Business Information Services Library (BiSL), Scrum, Software Improvement Group (SIG) en Secure Software Development (SSD). | Voor het wijzigingsbeheer gelden de algemeen geaccepteerde beheer frameworks |

| APO_U.01.02 | Het wijzigingsproces voor applicaties is zodanig ingericht dat medewerkers (programmeurs) de juiste autorisatie krijgen om hun werkzaamheden te kunnen uitvoeren. | Medewerkers (programmeurs) krijgen de juiste autorisatie om werkzaamheden te kunnen uitvoeren |

| APO_U.01.03 | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel proces van indienen, prioriteren, besluiten, impactanalyse, vastleggen, specificeren, ontwikkelen, testen, kwaliteitscontrole en implementeren. | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel wijzigingsproces |

| APO_U.01.04 | Enkele elementen van procedures voor wijzigingsbeheer zijn:

| Elementen van de procedures voor wijzigingsbeheer |

| APO_U.02.01 | De organisatie heeft een strikt beleid gedefinieerd voor de software die ontwikkelaars mogen installeren. | Beleid ten aanzien van het type software dat mag worden geïnstalleerd |

| APO_U.02.02 | Het toekennen van rechten om software te installeren vindt plaats met ‘least privilege’. | Het toekennen van rechten om software te installeren vindt plaats op basis van 'Least Privilege' |

| APO_U.02.03 | De rechten worden verleend met de rollen van de type gebruikers en ontwikkelaars. | De rechten verleend op basis van de rollen van het typen gebruikers en ontwikkelaars |

| APO_U.03.01 | De programmacode voor functionele specificaties is reproduceerbaar, waarbij aandacht wordt besteed aan:

| De programmacode voor functionele specificaties is reproduceerbaar |

| APO_U.03.02 | De (programma)code wordt aantoonbaar veilig gecreëerd. | Programmacode wordt aantoonbaar veilig gecreëerd |

| APO_U.03.03 | De (programma)code is effectief, veranderbaar en testbaar waarbij gedacht kan worden aan:

| Programmacode is effectief, veranderbaar en testbaar |

| APO_U.03.04 | Over het gebruik van de vocabulaire, applicatie-framework en toolkits zijn afspraken gemaakt. | Over het gebruik van vocabulaire, applicatieframework en toolkits zijn afspraken gemaakt |

| APO_U.03.05 | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire zoals de NEN-ISO/IEC 25010 Systems and software Quality Requirements and Evaluation (SQuaRE) - System and software quality models. | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire |

| APO_U.03.06 | Ontwikkelaars hebben kennis van algemene beveiligingsfouten, vastgelegd in een extern Common Vulnerability and Exposures (CVE)- systeem. | Ontwikkelaars hebben kennis van algemene en vastgelegde beveiligingsfouten |

| APO_U.03.07 | Het gebruik van programmacode uit externe programmabibliotheken mag pas worden gebruikt na getest te zijn. | Gebruik van programmacode uit externe programmabibliotheken |

| APO_U.04.01 | De functionele eisen worden geanalyseerd en bepaald met verschillende invalshoeken (zoals stakeholders, business en wet- en regelgeving) en vastgelegd in een functioneel ontwerp. | Functionele eisen van nieuwe informatiesystemen worden geanalyseerd en in Functioneel Ontwerp vastgelegd |

| APO_U.04.02 | Het functioneel ontwerp wordt gereviewd, waarna verbeteringen en of aanvullingen op het functioneel ontwerp plaatsvinden. | Het Functioneel Ontwerp wordt gereviewd waarna verbeteringen en/of aanvullingen plaatsvinden |

| APO_U.04.03 | Met een goedgekeurd functioneel ontwerp wordt een technisch ontwerp vervaardigd dat ook ter review wordt aangeboden aan de kwaliteitsfunctionaris en beveiligingsfunctionaris. | Op basis van een goedgekeurd Functioneel Ontwerp wordt een Technisch Ontwerp vervaardigd |

| APO_U.04.04 | Alle vereisten worden gevalideerd door een peer review of prototyping (Agile-ontwikkelmethode). | Alle vereisten worden gevalideerd door peer review of prototyping |

| APO_U.04.05 | Parallel aan het vervaardigen van het functioneel ontwerp en technisch ontwerp worden acceptatie-eisen vastgelegd. | Acceptatie-eisen worden vastgelegd parallel aan het Functioneel Ontwerp en Technisch Ontwerp |

| APO_U.05.01 | Bij nieuwe informatiesystemen en bij wijzigingen op bestaande informatiesystemen moet een expliciete risicoafweging worden uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen, uitgaande van de Baseline Informatiebeveiliging Overheid (BIO). | Een expliciete risicoafweging wordt uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen |

| APO_U.05.02 | De Handreikingen: Risicoanalysemethode en Risicomanagement ISO 27005 zijn uitgangspunt voor de ontwikkeling van software en systemen. | De Handreikingen: "Risicoanalysemethode" en "Risicomanagement ISO-27005 |

| APO_U.05.03 | Informatiebeveiligingseisen zijn al in de ontwerpfase afgeleid uit:

| Informatiebeveiligingseisen |

| APO_U.05.04 | Voor informatiesystemen worden onder andere de volgende informatiebeveiligingseisen in overweging genomen:

| Overwogen informatiebeveiligingseisen |

| APO_U.06.01 | Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie, zoals:

| Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie |

| APO_U.06.02 | Bij het ontwerp van applicaties is informatie verkregen uit verschillende mogelijke connecties met de te ontwerpen applicatie, zoals:

| Bij het ontwerp is informatie verkregen uit connecties met de te ontwerpen applicatie |

| APO_U.06.03 | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur, waarin aandacht is besteed aan: performance, capaciteit, continuïteit, schaalbaarheid, connectiviteit en comptabiliteit. | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur |

| APO_U.07.01 | Bereikcontroles worden toegepast en gegevens worden gevalideerd. | Bereikcontroles worden toegepast en gegevens worden gevalideerd |

| APO_U.07.02 | Geprogrammeerde controles worden ondersteund. | Geprogrammeerde controles worden ondersteund |

| APO_U.07.03 | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan. | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan |

| APO_U.07.04 | Voorzieningen voor het genereren van een fout- en uitzonderingsrapportage zijn beschikbaar. | Voorzieningen voor het genereren van fouten- en uitzonderingsrapportage zijn beschikbaar |

| APO_U.07.05 | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking (JVT) zijn beschikbaar (onder andere audit trail). | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking zijn beschikbaar |

| APO_U.07.06 | Opgeleverde/over te dragen gegevens worden gevalideerd. | Opgeleverde en over te dragen gegevens worden gevalideerd |

| APO_U.07.07 | De controle op de juistheid, volledigheid en tijdigheid van de input (ontvangen gegevens) en op de verwerking en de output van gegevens (versterkte gegevens) worden uitgevoerd. | Controle op de juistheid, volledigheid en tijdigheid van input en op de verwerking en output van gegevens |

| APO_U.07.08 | Met vastgestelde en geautoriseerde procedures wordt voorkomen dat gegevens buiten de applicatie om (kunnen) worden benaderd. | Voorkomen wordt dat gegevens buiten de applicatie om (kunnen) worden benaderd |

| APO_U.07.09 | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd op plausibiliteit, volledigheid en bedrijfsgevoeligheid. | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd |

| APO_U.08.01 | Gedocumenteerde standaarden en procedures worden beschikbaar gesteld voor het bouwen van programmacode die ook het volgende specificeren:

| Voor het bouwen van programmacode worden gedocumenteerde standaarden en procedures beschikbaar gesteld |

| APO_U.08.02 | Veilige methodes worden toegepast om te voorkomen dat veranderingen kunnen worden aangebracht in de basiscode of in software-packages. | Veilige methodes ter voorkoming van veranderingen in basis code of in software packages |

| APO_U.08.03 | Voor het creëren van programmacode wordt gebruik gemaakt van best practices (gestructureerde programmering). | Voor het creëren van programma code wordt gebruik gemaakt van good practices |

| APO_U.08.04 | Het gebruik van onveilig programmatechnieken is niet toegestaan. | Geen gebruik van onveilig programmatechnieken |

| APO_U.08.05 | De programmacode is beschermd tegen ongeautoriseerde wijzigingen. | (Applicatie)code is beschermd tegen ongeautoriseerde wijzigingen |

| APO_U.08.06 | Activiteiten van applicatiebouw worden gereviewd. | Activiteiten van applicatiebouw worden gereviewd |

| APO_U.08.07 | De ontwikkelaars zijn adequaat opgeleid en zijn in staat om binnen het project de noodzakelijke en in gebruik zijnde tools te hanteren. | De ontwikkelaars zijn adequaat opgeleid en in staat de noodzakelijke en gebruikte tools te hanteren |

| APO_U.09.01 | Vanuit de interne optiek van de organisatie richten bepaalde type functionarissen zich tijdens de ontwikkelactiviteiten en in relatie tot de beveiligingseisen op het testen van functionele requirements (onder andere business rules). | Functionarissen testen functionele requirements |

| APO_U.09.02 | De functionaliteiten worden na integratie van de ontwikkelde software (nogmaals) specifiek vanuit beveiligingsoptiek getest in de infrastructuur. | In de infrastructuur wordt specifiek getest vanuit beveiligingsoptiek |

| APO_U.10.01 | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt. De testen worden bij voorkeur geautomatiseerd worden uitgevoerd. | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt |

| APO_U.10.02 | Van de resultaten van de testen wordt een verslag gemaakt. | Van de resultaten van de testen wordt een verslag gemaakt |

| APO_U.10.03 | Testresultaten worden formeel geëvalueerd en door de betrokken informatiesysteemeigenaar beoordeeld, waarna - na te zijn goedgekeurd - overgegaan wordt naar de volgende fase. | Testresultaten worden formeel geëvalueerd en beoordeeld |

| APO_U.10.04 | Acceptatietesten worden uitgevoerd in een representatieve acceptatie-testomgeving. Deze omgeving is vergelijkbaar met de toekomstige productieomgeving. | Acceptatietesten worden uitgevoerd in een representatieve acceptatietest omgeving |

| APO_U.10.05 | Voordat tot acceptatie in de productieomgeving wordt overgegaan, worden acceptatiecriteria vastgesteld en passende testen uitgevoerd. | Vastgestelde acceptatiecriteria en passend uitgevoerde tests voorafgaand aan acceptatieproductie overgang |

| APO_U.10.06 | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens. | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens |

| APO_U.10.07 | Bij de acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken. Hierbij is de testfocus onder andere gericht is op:

| Bij acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken |

| APO_U.11.01 | De volgende richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt, te beschermen:

| Richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt te beschermen |

| APO_U.12.01 | Systeemontwikkelomgevingen worden passend beveiligd op basis van een expliciete risicoafweging. Deze afweging heeft zowel de ontwikkelomgeving als ook het te ontwikkelen systeem in scope. | Uitgangspunt voor systeemontwikkeling trajecten is een expliciete risicoafweging |

| APO_U.12.02 | De organisatie heeft logische en/of fysieke scheidingen aangebracht tussen de ontwikkel-, test-, acceptatie- en productie-omgeving, elk met een eigen autorisatiestructuur en werkwijze, zodat sprake is van een beheerst ontwikkel- en onderhoudsproces. | Logisch en/of fysiek gescheiden Ontwikkel, Test, Acceptatie en Productie omgevingen |

| APO_U.12.03 | De taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen in de ontwikkel-, test-, acceptatie- en productie- omgevingen worden uitgevoerd conform onderkende rollen. | De taken, verantwoordelijkheden en bevoegdheden worden uitgevoerd conform de onderkende rollen |

| APO_U.12.04 | Voor remote-werkzaamheden is een werkwijze vastgelegd. | Voor remote werkzaamheden is een werkwijze vastgelegd |

| APO_U.12.05 | Ontwikkelaars hebben geen toegang tot de productieomgeving. | Ontwikkelaars hebben geen toegang tot productieomgeving |

| APO_U.12.06 | Voor het kopiëren/verplaatsen van configuratie-items tussen de omgevingen gelden overdrachtsprocedures. | Overdrachtsprocedures voor het kopiëren/verplaatsen van configuratie items tussen de omgevingen |

| APO_U.12.07 | De overdracht van de ontwikkel- naar de testomgeving vindt gecontroleerd plaats met een implementatieplan. | De overdracht van Ontwikkel- naar de Testomgeving vindt gecontroleerd plaats |

| APO_U.12.08 | De overdracht van de test- naar de acceptatie-omgeving vindt procedureel door daartoe geautoriseerde personen plaats. | De overdracht van de Test- naar de Acceptatieomgeving vindt procedureel plaats |

| APO_U.12.09 | De overdracht naar de productie-omgeving vindt procedureel plaats door daartoe geautoriseerde personen. | De overdracht naar de Productieomgeving vindt gecontroleerd plaats |

| APO_U.13.01 | Koppelingen tussen applicaties worden uitgevoerd met vastgestelde procedures en richtlijnen. | Koppelingen tussen applicaties worden uitgevoerd volgens vastgestelde procedures en richtlijnen |

| APO_U.13.02 | Van het type koppelingen is een overzicht aanwezig. | Van het type koppelingen is een overzicht aanwezig |

| APO_U.13.03 | Koppelingen worden uitgevoerd via geautoriseerde opdrachten. | Koppelingen worden uitgevoerd op basis van geautoriseerde opdrachten |

| APO_U.13.04 | De uitgevoerde koppelingen worden geregistreerd. | De uitgevoerde koppelingen worden geregistreerd |

| APO_U.14.01 | Welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden, is vastgelegd. | Vastgelegd is welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden |

| APO_U.14.02 | Informatie over autorisatie(s) wordt vastgelegd. | Informatie ten aanzien van autorisatie(s) wordt vastgelegd |

| APO_U.14.03 | De loggegevens zijn beveiligd. | De loggegevens zijn beveiligd |

| APO_U.14.04 | De locatie van de vastlegging van de loggegevens is vastgesteld. | De locatie van de vastlegging van de loggegevens is vastgesteld |

| APO_U.14.05 | De applicatie geeft signalen aan de beveiligingsfunctionarissen dat loggegevens periodiek geëvalueerd en geanalyseerd moeten worden. | De applicatie geeft signalen dat loggegevens periodiek geëvalueerd en geanalyseerd moet worden |

| APO_U.14.06 | De frequentie (wanneer) van monitoring en het rapporteren hierover (aan wie wat) is vastgelegd. | De frequentie (wanneer) van monitoring en het rapporteren hierover is vastgelegd |

| APO_U.15.01 | De architect heeft een actueel document van het te ontwikkelen informatiesysteem opgesteld. Het document:

| De architect heeft een actueel document van het te ontwikkelen informatie systeem opgesteld |

| APO_U.15.02 | Het architectuurdocument wordt actief onderhouden. | Het architectuur document wordt actief onderhouden |

| APO_U.15.03 | De voorschriften, methoden en technieken voor applicatiearchitectuur worden toegepast. | De voorschriften en de methoden en technieken ten aanzien van applicatie architectuur worden toegepast |

| APO_U.15.04 | Tussen in- en uitstroom van gegevens en de inhoud van de gegevensberichten bestaat een aantoonbare samenhang. | Samenhang tussen in- en uitstroom van gegevens en de inhoud van gegevensberichten |

| APO_U.15.05 | Het is aantoonbaar dat de onderliggende infrastructuurcomponenten beveiligd zijn met beveiligingsbaselines (onder andere uitschakeling van overbodige functionaliteiten). | Dat de onderliggende infrastructuurcomponenten beveiligd zijn op basis van security baselines aantoonbaar |

| APO_U.15.06 | De relatie tussen de persoonsgegevens die gebruikt worden binnen de applicatie en de persoonsgegevens, van interne en externe ontvangers van de door de applicatie opgeleverde gegevens, is inzichtelijk. | De relatie tussen de persoonsgegevens is inzichtelijk |

| APO_U.16.01 | Het tool ondersteunt alle fasen van het ontwikkelproces voor het documenteren van analyses, specificaties, programmatuur, testen en rapportages. | Het tool ondersteunt alle fasen van het ontwikkelproces |

| APO_U.16.02 | Het tool biedt een bepaald framework voor het structureren van de ontwikkelfasen en het bewaken van afhankelijkheden. | Framework voor het structuren van de ontwikkelfasen en het bewaken van afhankelijkheden |

| APO_U.16.03 | Het tool beschikt over faciliteiten voor versie- en releasebeheer. | Het tool beschikt over faciliteiten voor versie- en releasebeheer |

| APO_U.16.04 | Het tool beschikt over faciliteiten voor:

| Faciliteiten van het tool |

| APO_U.16.05 | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen. | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen |

| CLD_U.01.01 | De Cloud Service Provider (CSP) maakt haar dienstverlening transparant, zodat de Cloud Service Consumer (CSC) aantoonbaar aan de voor haar verplichte BIO en Pas-toe-of-leg-uit standaarden kan voldoen. | Maken transparante dienstverlening |

| CLD_U.01.02 | De Cloud Service Provider (CSP) treft beveiligingsmaatregelen gebaseerd op internationale standaarden, zoals:

| Treffen beveiligingsmaatregelen op basis van internationale standaarden |

| CLD_U.02.01 | De risico’s op de middelen die binnen de scope van clouddiensten ressorteren, worden geïdentificeerd, op waarde geschat (gekwantificeerd of gekwalificeerd) en beschreven met risico-evaluatiecriteria en -doelstellingen van de Cloud Service Provider (CSP). | Op waarde schatten en beschrijven van risico’s rond middelen vallend binnen clouddienstenscope |

| CLD_U.02.02 | De geïdentificeerde risico’s worden geëvalueerd met risico-acceptatiecriteria. | Evalueren risico’s op basis van risico-acceptatiecriteria |

| CLD_U.03.01 | De overeengekomen continuïteit wordt gewaarborgd door voldoende logisch of fysiek meervoudig uitgevoerde systeemfuncties. | Waarborgen continuïteit door voldoende logische of fysieke meervoudig uitgevoerde systeemfuncties |

| CLD_U.03.02 | De met de Cloud Service Consumer (CSC)-organisatie overeengekomen continuïteitseisen voor cloud-services wordt gewaarborgd door specifieke in de systeemarchitectuur beschreven maatregelen. | Waarborgen van continuïteitseisen door specifieke in systeemarchitectuur beschreven maatregelen |

| CLD_U.04.01 | De data en clouddiensten worden in het geval van calamiteiten binnen de overeengekomen periode en maximale dataverlies hersteld en aan de Cloud Service Consumer (CSC) beschikbaar gesteld. | Herstellen data en clouddiensten bij calamiteiten en beschikbaar stellen |

| CLD_U.04.02 | Het continue proces van herstelbaar beveiligen van data wordt gemonitord. | Monitoren proces van herstelbaar beveiligen van data |

| CLD_U.04.03 | Het toereikend functioneren van herstelfuncties wordt periodiek getest door gekwalificeerd personeel en de resultaten daarvan worden gedeeld met de Cloud Service Consumer (CSC). | Testen functioneren van herstelfuncties en resultaten daarvan delen |

| CLD_U.05.01 | Gegevenstransport wordt naar de laatste stand der techniek beveiligd met cryptografie (conform Forum Standaardisatie), waarbij het sleutelbeheer zo mogelijk door de Cloud Service Consumer (CSC) zelf wordt uitgevoerd. | ‘State of the art’ beveiligen gegevenstransport met cryptografie, met zelf uitgevoerd sleutelbeheer |

| CLD_U.05.02 | Opgeslagen gegevens in de clouddienst worden naar de laatste stand der techniek beveiligd met encryptie en met een tenminste voor het doel toereikende sleutellengte, waarbij het sleutelbeheer zo mogelijk niet als clouddienst wordt afgenomen en door de Cloud Service Consumer (CSC) zelf wordt uitgevoerd. | ‘State of the art’ binnen clouddienst opgeslagen gegevens beveiligen met encryptie |

| CLD_U.06.01 | De gegarandeerde en met de Cloud Service Provider (CSP) overeengekomen opslagduur is contractueel vastgelegd en voldoet aan de Archiefwet. | Vastleggen gegarandeerde overeengekomen opslagduur en voldoen aan Archiefwet |

| CLD_U.06.02 | Gegevens zijn onafhankelijk van de door de Cloud Service Provider (CSP) toegepaste technologie raadpleegbaar tijdens de gehele bewaartermijn. | Raadplegen gegevens, onafhankelijk van technologie gedurende bewaartermijn |

| CLD_U.06.03 | Gegevens worden zo mogelijk gearchiveerd met Write Once Read Many (WORM)-technologie, waarmee de integriteit van de data wordt gegarandeerd. | Archiveren gegevens met behulp van WORM-technologie |

| CLD_U.06.04 | Voorafgaand aan het voor onderhoudsdoeleinden wijzigen van opslagmedia, wordt de data van de Cloud Service Consumer (CSC), inclusief de back-up van gegevens en metadata veilig gewist of vernietigd. | Wissen of vernietigen CSC-data voorafgaand aan voor onderhoudsdoeleinden wijzigen van opslagmedia |

| CLD_U.06.05 | Bij het beëindigen van de contractrelatie wordt de data van de Cloud Service Consumer (CSC), inclusief de back-up van gegevens en de metadata veilig gewist, om te voorkomen dat de CSC-gegevens naderhand door de Cloud Service Provider (CSP) kunnen worden hersteld, bijvoorbeeld met forensische hulpmiddelen. | Wissen CSC-data bij beëindigen van contractrelatie |

| CLD_U.07.01 | Permanente isolatie van gegevens wordt gerealiseerd binnen een multi-tenantarchitectuur. Patches en aanpassingen van applicaties en infrastructuur worden op een gecontroleerde wijze gerealiseerd voor alle clouddiensten die de Cloud Service Consumer (CSC) afneemt. | Permanente isolatie van gegevens binnen een multi-tenant architectuur |

| CLD_U.07.02 | Isolatie van Cloud Service Consumer (CSC)-gegevens wordt gegarandeerd door deze onder alle bedrijfsomstandigheden minimaal logisch te scheiden van de data van andere CSC’s. | Garanderen isolatie van CSC-gegevens door logische scheiding van andere CSC’s-data |

| CLD_U.07.03 | De bevoegdheden voor het inzien of wijzigen van Cloud Service Consumer (CSC)-data en/of van encryptiesleutels door beheerfuncties en beheerders worden gecontroleerd verleend en het gebruik van deze rechten wordt gelogd. | Verlenen bevoegdheden voor inzien of wijzigen en/of encryptiesleutels plus loggen rechtengebruik |

| CLD_U.08.01 | De Cloud Service Provider (CSP) realiseert de volgende scheiding van clouddienstverlening:

| Realiseren diverse scheidingen van clouddienstverlening |

| CLD_U.09.01 | De Cloud Service Provider (CSP) specificeert, als onderdeel van de overeenkomst, welke maatregelen (voor onder andere malwareprotectie) op welke positie in de informatieketen van de Cloud Service Consumer (CSC) en CSP moeten worden genomen. | Specificeren welke maatregelen op welke positie in informatieketen moeten worden genomen |

| CLD_U.09.02 | De Cloud Service Provider (CSP) heeft de voor ontwikkeling en exploitatie van clouddiensten gebruikte IT-systemen en netwerkperimeters waarvoor zij verantwoordelijk is, uitgerust met tools ter bescherming en verwijdering van malware. | Uitrusten voor ontwikkeling en exploitatie van clouddiensten gebruikte IT-systemen en netwerkperimeter |

| CLD_U.09.03 | De malwareprotectie wordt op verschillende omgevingen uitgevoerd, zoals op mailservers, (desktop)computers en bij de toegang tot het netwerk van de organisatie. De scan op malware omvat onder andere:

| Uitvoeren malware-bescherming op verschillende omgevingen en bij toegang tot netwerk van organisatie |

| CLD_U.10.01 | De Cloud Service Provider (CSP) biedt de Cloud Service Consumer (CSC) uitsluitend toegang tot services, IT-diensten en data waarvoor zij specifiek bevoegd is, waarbij:

| Bieden toegang tot bevoegde services, IT-diensten en data |

| CLD_U.10.02 | Onder verantwoordelijkheid van de Cloud Service Provider (CSP) wordt aan beheerders toegang verleend:

| Verlenen toegang aan beheerders |

| CLD_U.10.03 | Alleen gebruikers met geauthentiseerde apparatuur kunnen toegang krijgen tot IT-diensten en data. | Krijgen toegang tot IT-diensten en data |

| CLD_U.10.04 | Onder de verantwoordelijkheid van de Cloud Service Provider (CSP) worden bevoegdheden (systeemautorisaties) voor gebruikers toegekend via formele procedures. | Toekennen bevoegdheden voor gebruikers via formele procedures |

| CLD_U.10.05 | Toegang tot IT-diensten en data is beperkt door technische maatregelen en is geïmplementeerd, bijvoorbeeld met het rollen- en rechtenconcept. | Beperken toegang tot IT-diensten en data door technische maatregelen en implementeren |

| CLD_U.11.01 | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| Uitwerken cryptografiebeleid |

| CLD_U.11.02 | In geval van PKIoverheid-certificaten: hanteer de PKIoverheid-eisen ten aanzien van het sleutelbeheer. In overige situaties: hanteer de standaard ISO 11770 voor het beheer van cryptografische sleutels. | Hanteren PKI-overheidseisen en ISO 11770 voor sleutelbeheer |

| CLD_U.11.03 | Gevoelige data (op transport en in rust) is altijd versleuteld, waarbij private sleutels in beheer zijn bij de Cloud Service Consumer (CSC). Het gebruik van een private sleutel door de Cloud Service Provider (CSP) is gebaseerd op een gecontroleerde procedure en moet gezamenlijk worden overeengekomen met de CSC-organisatie. | Versleutelen gevoelige data en private-sleutelgebruik baseren op gecontroleerde overeengekomen procedure |

| CLD_U.12.01 | In koppelpunten met externe of onvertrouwde zones zijn maatregelen getroffen om mogelijke aanvallen die de beschikbaarheid van de informatievoorziening negatief beïnvloeden (bijvoorbeeld Distributed Denial of Service attacks (DDos)-aanvallen) te signaleren en hierop te reageren. | Treffen maatregelen in koppelpunten met externe of onvertrouwde zones |

| CLD_U.12.02 | Fysieke en gevirtualiseerde netwerkcomponenten zijn zodanig ontworpen en geconfigureerd dat netwerkconnecties tussen vertrouwde en onvertrouwde netwerken worden beperkt en gemonitord (bewaakt). | Ontwerpen en configureren netwerkcomponenten om netwerkconnecties te beperken en te monitoren |

| CLD_U.12.03 | Beheeractiviteiten van de Cloud Service Provider (CSP) zijn strikt gescheiden van de data van de Cloud Service Consumer (CSC). | Scheiden CSP-beheeractiviteiten en CSC-data |

| CLD_U.12.04 | Dataverkeer voor Cloud Service Consumers (CSC’s) zijn in gezamenlijk gebruikte netwerkomgevingen gescheiden volgens een gedocumenteerd concept voor de op netwerkniveau (logische) segmentatie van CSC’s, om zo de integriteit en vertrouwelijkheid van de verzonden gegevens te garanderen. | Scheiden dataverkeer in gezamenlijk gebruikte netwerkomgevingen |

| CLD_U.12.05 | Het dataverkeer dat de Cloud Service Provider (CSP) binnenkomt of uitgaat, wordt in relatie tot de aard van de te beschermen gegevens/informatiesystemen bewaakt en geanalyseerd op kwaadaardige elementen middels detectievoorzieningen. | Bewaken en analyseren dataverkeer op kwaadaardige elementen |

| CLD_U.12.06 | De Cloud Service Provider (CSP) heeft Intrusion Detection Prevention (IDP) en Intrusion Detection System (IDS) geïntegreerd in een allesomvattend Security Information and Event Management (SIEM), zodat beveiligingsgebeurtenissen en onbekende apparatuur vanuit de benodigde technische maatregelen worden opgemerkt en correctieve maatregelen kunnen worden genomen. | Integreren Intrusion Detection Prevention en Intrusion Detection System in SIEM |

| CLD_U.12.07 | Bij ontdekte nieuwe dreigingen worden deze, rekening houdend met geldende juridische kaders, verplicht gedeeld binnen de overheid, waaronder met het Nationaal Cyber Security Centrum (NCSC) (alleen voor rijksoverheidsorganisaties) of de sectorale Computer Emergency Response Team (CERT), bij voorkeur door geautomatiseerde mechanismen (threat intelligence sharing). | Delen nieuwe dreigingen binnen overheid |

| CLD_U.13.01 | Cloud-orkestratietechnologie functioneert met heterogene systemen en mogelijk wereldwijde cloud-implementatie (op verschillende geografische locaties en met verschillende Cloud Service Providers (CSP’s)). | Functioneren orkestratietechnologie met heterogene systemen en mogelijk wereldwijde cloud-implementatie |

| CLD_U.13.02 | De functionele samenhang van de servicecomponenten is beschreven. | Beschrijven functionele samenhang van service-componenten |

| CLD_U.13.03 | Voor orkestratie van cloud-services is de volgende informatie benodigd:

| Zorgen voor benodigde informatie voor orkestratie van cloudservices |

| CLD_U.14.01 | Om de interoperabiliteit van cloud-services te garanderen, zijn gegevens beschikbaar conform erkende industrie-standaarden en gedocumenteerde invoer- en uitvoerinterfaces. | Hebben beschikbare gegevens om interoperabiliteit van cloudservices te garanderen |

| CLD_U.14.02 | Om de portabiliteit van de data te garanderen, maakt de CSP gebruik van beveiligde netwerkprotocollen voor de import en export van data waarmee de integriteit en vertrouwelijkheid wordt gegarandeerd. | Gebruiken beveiligde netwerkprotocollen voor import en export van data |

| CLD_U.15.01 | Het overtreden van de beleidsregels wordt door de Cloud Service Provider (CSP) en de Cloud Service Consumer (CSC) vastgelegd. | Vastleggen beleidsregel-overtreding |

| CLD_U.15.02 | De Security Information and Event Management (SIEM) en/of Security Operation Centre (SOC) hebben heldere regels over wanneer een incident moet worden gerapporteerd aan het verantwoordelijk management. | Hebben SIEM- en/of SOC-regels over te rapporteren incident |

| CLD_U.15.03 | De Cloud Service Provider (CSP) hanteert een lijst van alle activa die kritisch zijn in termen van logging en monitoring en beoordeelt deze lijst regelmatig op correctheid. | Hanteren en beoordelen lijst van alle kritische activa |

| CLD_U.15.04 | Aan logboeken en bewaking worden strenge eisen gesteld. Voor de kritieke componenten zijn geavanceerde beveiligingen voor logboeken en bewaking gedefinieerd. | Stellen eisen aan logboeken en bewaking |

| CLD_U.15.05 | De toegang tot en het beheer van de loggings- en monitoringsfunctionaliteit is beperkt tot geselecteerde en geautoriseerde medewerkers van de Cloud Service Provider (CSP). | Beperken toegang tot en beheer van loggings- en monitoringsfunctionaliteit tot CSP-medewerkers |

| CLD_U.15.06 | Wijzigingen in logging en monitoring worden gecontroleerd door onafhankelijke en geautoriseerde medewerkers. (Logregels mogen nooit worden gewijzigd; deze zijn immers bedoeld om als bewijslast te kunnen gebruiken.) | Controleren wijzigingen in logging en monitoring |

| CLD_U.16.01 | De architectuur specificeert ten minste het volgende:

| Specificeren minimale zaken voor architectuur |

| CLD_U.17.01 | Cloud Service Consumer (CSC)-data op transport en in rust is versleuteld. | Versleutelen CSC-data op transport en in rust |

| CLD_U.17.02 | Virtuele machine platforms voor Cloud Service Consumers (CSC’s) met speciale/verhoogde beveiligingsvereisten zijn gescheiden ingericht. | Gescheiden inrichten virtuele machine-platforms voor CSC’s |

| CLD_U.17.03 | Virtuele machine platforms zijn gehardend. | Hardenen virtuele machine-platforms |

| CVZ_U.01.01 | De voorbereiding van veilige netwerkontwerpen omvat tenminste de volgende stappen:

| Stappen ter voorbereiding van veilige netwerkontwerpen |

| CVZ_U.01.02 | Leidende ontwerpprincipes, zoals ‘defence in depth’ (of anders geformuleerd ‘inbraak betekent geen doorbraak’) worden gehanteerd. Robuustheid (resilience) van het ontwerp bepaalt de beschikbaarheid van netwerken, zoals door het toepassen van redundancy, back-up van configuratiegegevens en snel beschikbare reservedelen. | Leidende ontwerpprincipes worden gehanteerd of anders geformuleerd: “inbraak betekent geen doorbraak” |

| CVZ_U.01.03 | Netwerkbeveiliging is gebaseerd op International Telecommunication Union - Telecommunications sector (ITU-T) X.80x (zie de ISO 27001 2017 Annex C). | Netwerkbeveiliging is gebaseerd op ITU-T X.80x |

| CVZ_U.01.04 | Netwerkontwerpen zijn gestructureerd gedocumenteerd in actuele overzichten. | Netwerkontwerpen zijn gestructureerd gedocumenteerd in actuele overzichten |

| CVZ_U.01.05 | De implementatie van netwerkbeveiliging is gebaseerd op het netwerkontwerp zoals in norm U.01.04 is bedoeld en is in richtlijnen samengevat conform de ISO 27033-2 2012. | De implementatie van netwerkbeveiliging is gebaseerd op netwerkontwerp en in richtlijnen samengevat |

| CVZ_U.01.06 | Netwerken zijn zo opgezet dat ze centraal beheerd kunnen worden. | Netwerken zijn zo opgezet dat ze centraal beheerd kunnen worden |

| CVZ_U.02.01 | Voor het verlenen van toegang tot het netwerk aan externe leveranciers wordt vooraf een risicoafweging gemaakt. De risicoafweging bepaalt onder welke voorwaarden de leveranciers toegang krijgen. Uit een registratie blijkt hoe de rechten zijn toegekend. | Voor het verlenen van toegang tot het netwerk aan externe leveranciers wordt vooraf een risicoafweging gemaakt |

| CVZ_U.02.02 | Als vanuit een onvertrouwde zone toegang wordt verleend naar een vertrouwde zone, gebeurt dit alleen op basis van minimaal twee-factorauthenticatie. | Toegang vanuit een niet-vertrouwde zones naar een vertrouwde zone |

| CVZ_U.02.03 | Toegang tot netwerken is beperkt tot geautoriseerde gebruikers (en geautoriseerde applicaties). Drie gebieden waarvoor expliciete inlogmechanismen worden toegepast, zijn:

| Toegang tot netwerken is beperkt tot geautoriseerde gebruikers |

| CVZ_U.03.01 | Voor het beheer van netwerkapparatuur zijn verantwoordelijkheden en procedures vastgesteld. | Voor het beheer van netwerkapparatuur zijn verantwoordelijkheden en procedures vastgesteld |

| CVZ_U.03.02 | Netwerken worden geregistreerd en gemonitord conform vastgelegde procedures en richtlijnen. | Netwerken worden geregistreerd en gemonitord conform vastgelegde procedures en richtlijnen |

| CVZ_U.03.03 | Beheeractiviteiten worden nauwgezet gecoördineerd, zowel om de dienstverlening voor de organisatie te optimaliseren als om te waarborgen dat beheersmaatregelen consistent in de hele informatieverwerkende infrastructuur worden toegepast. | Beheeractiviteiten worden nauwgezet gecoördineerd |

| CVZ_U.03.04 | Ter bescherming tot netwerkdiensten en/of - voor zover noodzakelijk - van toepassingen zijn voor het beperken van de toegang procedures opgesteld. | Ter bescherming tot netwerkdiensten en/of -toepassingen zijn voor procedures opgesteld |

| CVZ_U.03.05 | De functies van operationeel netwerkbeheer en overige computerbewerkingen zijn gescheiden. | De functies van operationele netwerkbeheer en overige computerbewerkingen zijn gescheiden |

| CVZ_U.03.06 | Systemen worden voorafgaand aan de toegang tot het netwerk geauthentiseerd. | Systemen worden voorafgaand aan de toegang tot het netwerk geauthentiseerd |

| CVZ_U.04.01 | Voor de vertrouwelijkheids- of geheimhoudingsovereenkomsten worden de volgende elementen in overweging genomen:

| Elementen ter overweging bij vertrouwelijkheids- of geheimhoudingsovereenkomsten |

| CVZ_U.05.01 | Bij draadloze verbindingen zoals wifi en bij bedrade verbindingen buiten het gecontroleerd gebied wordt gebruik gemaakt van encryptiemiddelen waarvoor het Nationaal Bureau voor Verbindingsbeveiliging (NBV) een positief inzetadvies heeft afgegeven. | Binnenkomend en uitgaand dataverkeer wordt bewaakt en geanalyseerd op kwaadaardige elementen |

| CVZ_U.05.02 | De noodzakelijke beveiligingsmechanismen in de vorm van technische beveiligingsfuncties, zoals segmentatie, detectie en protectie, monitoring en versleuteling van het dataverkeer zijn vastgelegd in een overeenkomst. | Ontdekte nieuwe dreigingen vanuit de analyse worden gedeeld binnen de overheid |

| CVZ_U.05.03 | Beveiligingsmechanismen voor communicatie worden voorzien op de volgende Open Systems Interconnection (OSI)-lagen:

| Bij draadloze verbindingen wordt gebruik gemaakt van encryptiemiddelen |

| CVZ_U.05.04 | Het dienstverleningsniveau wordt afgestemd op de volgende eisen:

| Eisen op basis waarvan het dienstverleningsniveau wordt afgestemd |

| CVZ_U.05.05 | Het dataverkeer dat de organisatie binnenkomt of uitgaat, wordt bewaakt/geanalyseerd op kwaadaardige elementen middels detectie-voorzieningen (zoals beschreven in de richtlijn voor implementatie van detectie-oplossingen), zoals het Nationaal Detectie Netwerk of GDI, die worden ingezet op basis van een risico-inschatting, mede aan de hand van de aard van de te beschermen gegevens en informatiesystemen. | De noodzakelijke beveiligingsmechanismen zijn vastgelegd in een overeenkomst |

| CVZ_U.05.06 | Bij ontdekte nieuwe dreigingen vanuit de analyse op kwaadaardige elementen worden deze, rekening houdend met de geldende juridische kaders, verplicht gedeeld binnen de overheid, waaronder met het Nationaal Cyber Security Centrum (NCSC) of de sectorale Computer Emergency Response Team (CERT), bij voorkeur door geautomatiseerde mechanismen (threat intelligence sharing). | Beveiligingsmechanismen voor communicatie worden voorzien op de OSI lagen |

| CVZ_U.06.01 | Het netwerk is in (logische of fysieke) domeinen (of zones) opgedeeld op grond van risico’s voor onderlinge negatieve beïnvloeding van informatiesystemen binnen een domein en het beoogde betrouwbaarheidsniveau. | Alle gescheiden groepen hebben een gedefinieerd beveiligingsniveau |

| CVZ_U.06.02 | Alle gescheiden groepen hebben een gedefinieerd beveiligingsniveau. | Het netwerk is opgedeeld op grond van risico’s voor onderlinge negatieve beïnvloeding |

| CVZ_U.06.03 | Perimeters van netwerkzones worden nauwkeurig gedefinieerd en de gecontroleerde doorgang van de informatie tussen netwerkdomeinen wordt beheerst met een gateway (bijvoorbeeld een firewall en een filterende router). | Perimeters van netwerkzones worden nauwkeurig gedefinieerd en de gecontroleerde doorgang wordt beheerst |

| CVZ_U.06.04 | Draadloze toegang tot gevoelige domeinen wordt behandeld als een externe verbinding en wordt beveiligd met de eisen geldend voor externe verbindingen. | Draadloze toegang tot gevoelige domeinen wordt behandeld als externe verbinding |

| CVZ_U.07.01 | Voor de beveiliging van elektronische berichten gelden de vastgestelde standaarden tegen phishing en afluisteren van de ‘pas- toe-of-leg-uit’- lijst van het Forum Standaardisatie. | Voor de beveiliging van elektronische berichten gelden de vastgestelde standaarden tegen phishing en afluisteren |

| CVZ_U.07.02 | Voor veilige berichtenuitwisseling met basisregistraties wordt, conform de ‘pas-toe-of-leg-uit-lijst van het Forum Standaardisatie, gebruik gemaakt van de actuele versie van Digikoppeling. | Voor veilige berichtenuitwisseling met basisregistraties wordt gebruik gemaakt van Digikoppeling |

| CVZ_U.07.03 | Bij web- en mailverkeer van gevoelige gegevens wordt gebruik gemaakt van Public Key Infrastructure (PKI)-Overheid-certificaten. Gevoelige gegevens zijn onder andere digitale documenten binnen de overheid waar gebruikers rechten aan kunnen ontlenen. | Bij web- en mailverkeer van gevoelige gegevens wordt gebruik gemaakt van PKI-Overheid certificaten |

| CVZ_U.07.04 | Om zekerheid te bieden over de integriteit van het elektronische bericht, wordt voor elektronische handtekeningen gebruik gemaakt van de Advanced Electronic Signatures (AdES) Baseline Profile standaard of de European Telecommunications Standards Institute (ETSI) TS 102 176-1 (en relevante standaarden uit de pas-toe-of-leg-uit lijst van het Forum Standaardisatie). | Voor elektronische berichten wordt gebruik gemaakt van de AdES Baseline Profile standaard of ETSI TS 102 176-1 |

| CVZ_U.07.05 | Voor de beveiliging van het elektronische berichtenverkeer worden passende maatregelen getroffen, zoals:

| Voor de beveiliging van elektronische berichtenverkeer worden passende maatregelen getroffen |

| CVZ_U.08.01 | Met de communicerende partijen worden afspraken gemaakt over:

| Met communicerende partijen worden afspraken gemaakt |

| CVZ_U.09.01 | Voor elke gateway of firewall bestaat een actueel configuratiedocument dat de complete configuratie en de functionele eisen van de gateway of firewall beschrijft. | Voor elke gateway of firewall bestaat een actueel configuratiedocument |

| CVZ_U.09.02 | De filterfunctie van gateways en firewalls zijn instelbaar. | De filterfunctie van gateways en firewalls is instelbaar |

| CVZ_U.09.03 | Gebeurtenissen worden vastgelegd in auditlogs en worden, indien aanwezig, doorgegeven aan centrale systemen zoals Security Information and Event Management (SIEM). | Gebeurtenissen worden vastgelegd in auditlogs en worden doorgegeven aan centrale systemen zoals SIEM |

| CVZ_U.09.04 | Uitsluitend toegestaan netwerkverkeer wordt doorgelaten. | Uitsluitend toegestaan netwerkverkeer wordt doorgelaten |

| CVZ_U.10.01 | De end-to-end-connectie:

| De end-to-end |

| CVZ_U.11.01 | Voor het waarborgen van de vertrouwelijkheid van communicatie tussen de zender en ontvanger wordt versleuteling toegepast op een of meer van de juiste verbindingslagen (Open Systems Interconnection (OSI)-laag 1 t/m 7). Public Key Infrastructure (PKI) faciliteert deze functie. | Voor het waarborgen van de vertrouwelijkheid wordt versleuteling toegepast op één of meer verbindingslagen |

| CVZ_U.11.02 | Voor het waarborgen van de integriteit van de communicatie tussen de zender en ontvanger wordt een digitale ondertekening toegepast. Toepassingsvoorbeelden zijn:

| Voor het waarborgen van de integriteit van communicatie wordt digitale ondertekening toegepast |

| CVZ_U.11.03 | Cryptografische beheersmaatregelen moeten expliciet aansluiten bij de standaarden op de ‘pas-toe-of-leg-uit’-lijst van het Forum Standaardisatie. | Cryptografische beheersmaatregelen sluiten aan bij de Pas-Toe-of-Leg-Uit standaarden |

| CVZ_U.11.04 | Cryptografische algoritmen voldoen aan de hoogst mogelijke industrie-standaarden, voor de sterkte, met een voor de toepassing en contextrelevante sleutellengte en algoritme, zoals uit de Forum Standaardisatie-lijst:

| Cryptografische algoritmen voldoen aan de hoogst mogelijke industriestandaarden |

| CVZ_U.12.01 | Omdat draadloze netwerken altijd en overal fysiek benaderbaar zijn, worden de volgende algemene maatregelen en beveiligingslagen altijd toegepast:

| Algemene maatregelen en ‘beveiligingslagen’ voor draadloze netwerken |

| CVZ_U.13.01 | Voor de beheersing van netwerken worden de volgende minimumeisen toegepast:

| Voor de beheersing van netwerken worden minimumeisen |

| CVZ_U.13.02 | Netwerken worden bewaakt op het beoogd gebruik en overtreding van het beveiligingsbeleid wordt gelogd. | Netwerken worden bewaakt op het beoogd gebruik en overtreding van securitybeleid gelogd |

| CVZ_U.14.01 | Alvorens logisch toegang te verkrijgen tot een netwerk wordt de authenticiteit van een aangesloten netwerkdevice gecontroleerd (Extensible Authentication Protocol - Transport Layer Security (EAP-TLS)). | Authenticiteit van aangesloten netwerkdevices wordt gecontroleerd |

| CVZ_U.14.02 | Alleen de specifiek voor het netwerk toegestane netwerk-devices worden logisch gekoppeld met de in het netwerk aanwezige clients en informatiesystemen (Institution of Electrical Engineers (IEE) 802.1x). | Alleen specifiek toegestane netwerkdevices worden gekoppeld met de aanwezige clients en informatiesystemen |

| CVZ_U.15.01 | Netwerkbeveiligingsbeheer omvat activiteiten, methoden, procedures en gereedschappen voor administratie, onderhoud en veilig beschikbaar stellen van netwerkverbindingen. Met name geldt daarbij:

| Netwerkbeveiligingsbeheer omvat activiteiten, methoden, procedures en gereedschappen voor administratie |

| CVZ_U.15.02 | Netwerkbeheer omvat het doorvoeren van logische en fysieke wijzigingen in netwerken, zoals patching van netwerkbekabeling in netwerkverdeelkasten. | Netwerkbeheer omvat het doorvoeren van logische én fysieke wijzigingen in netwerken |

| CVZ_U.16.01 | Overtredingen van het actuele netwerkbeleid (afwijkingen van de baseline) worden geregistreerd en vastgelegd in auditlogs. | Overtredingen van het actuele netwerkbeleid worden geregistreerd en vastgelegd in auditlogs |

| CVZ_U.16.02 | Het beoordelen van overtredingen wordt geautomatiseerd uitgevoerd bijvoorbeeld met SIEM of functioneel gelijkwaardige systemen en beoordeeld door deskundigen. | Het beoordelen van overtredingen wordt geautomatiseerd uitgevoerd en beoordeeld door deskundigen |

| CVZ_U.17.01 | De beveiligingsarchitectuur staat niet op zichzelf, maar is verweven met de architectuur van het te beveiligen systeem. | De beveiligingsarchitectuur is verweven met de architectuur van het te beveiligen systeem |

| CVZ_U.17.02 | De beveiligingsarchitectuur is gelaagd, zoals:

| De beveiligingsarchitectuur is gelaagd |

| CVZ_U.17.03 | De netwerktopologie is in kaart gebracht en wordt continu actueel gehouden. | De netwerk topologie is in kaart gebracht en wordt continu actueel gehouden |

| HVI_U.01.01 | Personeel behoort alleen dankzij ‘need-to-know’ bekend te zijn met het bestaan van of de activiteiten binnen een beveiligd gebied. | Personeel is op grond van ‘need-to-know’ bekend met het beveiligd gebied |

| HVI_U.01.02 | Zonder toezicht wordt niet gewerkt in beveiligde gebieden. Dit is zowel om veiligheidsredenen als om geen gelegenheid te bieden voor kwaadaardige activiteiten. | In beveiligde gebieden wordt slechts onder toezicht gewerkt |

| HVI_U.01.03 | Leegstaande beveiligde ruimten behoren fysiek afgesloten en periodiek geïnspecteerd te zijn. | Leegstaande beveiligde ruimten worden fysiek afgesloten en periodiek geïnspecteerd |

| HVI_U.01.04 | Tenzij goedgekeurd wordt beeld- en geluidsopnameapparatuur, zoals in mobiele apparatuur niet toegelaten in de beveiligde ruimten. | Foto-, video-, audio- of andere opnameapparatuur wordt niet toegelaten |

| HVI_U.01.05 | Bezoekers van kritieke faciliteiten:

| Richtlijnen m.b.t. bezoek tot kritieke faciliteiten |

| HVI_U.02.01 | Voor elk van de geïdentificeerde bedrijfsmiddelen is het eigenaarschap toegekend (zie paragraaf 8.1.2 van de ISO 27002) en de classificatie van het bedrijfsmiddel is geïdentificeerd (zie paragraaf 8.2 van de ISO 27002). | Eigenaarschap en classificatie is toegekend aan elk van de geïdentificeerde bedrijfsmiddelen |

| HVI_U.02.02 | De huisvesting Informatievoorzieningen (IV)-organisatie identificeert de bedrijfsmiddelen, die voor huisvesting IV relevant zijn in de levenscyclus van informatie en documenteert het belang daarvan, waarbij:

| Identificatie en documentatie van bedrijfsmiddelen voor de Huisvesting-IV |

| HVI_U.02.03 | De inventarislijst van de bedrijfsmiddelen is nauwkeurig, actueel, consistent en conform andere inventarisoverzichten. | Actualiteit, consistentie en overeenstemming van de inventarislijst van bedrijfsmiddelen |

| HVI_U.02.04 | De huisvesting Informatievoorzieningen (IV)-organisatie heeft inventarisoverzichten, waarvoor geldt:

| Doeltreffende bescherming is zekergesteld m.b.v. inventarisoverzichten |

| HVI_U.03.01 | Er wordt voor het inrichten van beveiligde zones gebruik gemaakt van de volgende standaarden:

| Voorschriften voor het inrichten van beveiligde zones |

| HVI_U.03.02 | Beveiligingszones worden gedefinieerd waarbij de locatie en de sterkte van elke zone afhangen van de beveiligingseisen van de bedrijfsmiddelen die zich binnen de zone bevinden en van de resultaten van een risicobeoordeling. | Locatie en sterkte beveiligingszone afhankelijk van risico en eisen bij bedrijfsmiddelen |

| HVI_U.03.03 | Informatieverwerkende faciliteiten die worden beheerd door de organisatie zijn fysiek of logisch gescheiden van informatieverwerkende faciliteiten die door externe partijen worden beheerd. | Informatieverwerkende faciliteiten zijn gescheiden van extern beheerde faciliteiten |

| ... meer resultaten | ||