ISOR:BIO Thema Clouddiensten Beleid: verschil tussen versies

(data toegevoegd) |

k (heeft bron toegevoegd) |

||

| (Een tussenliggende versie door een andere gebruiker niet weergegeven) | |||

| Regel 6: | Regel 6: | ||

|Versieaanduiding=1.0 | |Versieaanduiding=1.0 | ||

|Status actualiteit=Actueel | |Status actualiteit=Actueel | ||

|Redactionele wijzigingsdatum=26-02-2020 | |Redactionele wijzigingsdatum=26-02-2020 | ||

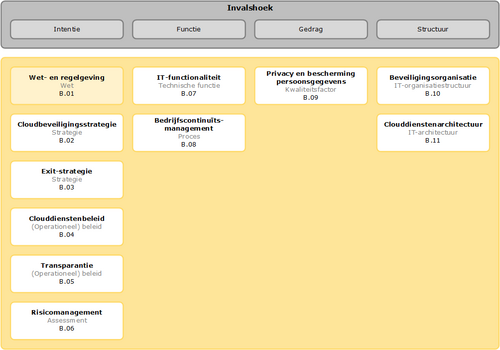

|Beschrijving=De onderwerpen die specifiek voor clouddiensten een rol spelen, zijn in afbeelding 'Overzicht beveiligingsprincipes in BUC- en IFGS-matrix' vermeld. Per specifiek beveiligingsprincipe worden de ‘control’ (hoofdnorm) en maatregelen (sub-normen) beschreven. De onderstaande afbeelding geeft de onderwerpen weer die specifiek voor het beleidsaspect een rol spelen. | |Beschrijving=De onderwerpen die specifiek voor clouddiensten een rol spelen, zijn in afbeelding 'Overzicht beveiligingsprincipes in BUC- en IFGS-matrix' vermeld. Per specifiek beveiligingsprincipe worden de ‘control’ (hoofdnorm) en maatregelen (sub-normen) beschreven. De onderstaande afbeelding geeft de onderwerpen weer die specifiek voor het beleidsaspect een rol spelen. | ||

| Regel 16: | Regel 15: | ||

|Publicatiedatum=26-02-2020 | |Publicatiedatum=26-02-2020 | ||

|Heeft ouder=BIO Thema Clouddiensten | |Heeft ouder=BIO Thema Clouddiensten | ||

|Heeft bron=BIO Thema Clouddiensten | |||

}} | }} | ||

Versie van 14 mei 2020 13:31

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Clouddiensten.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

Het doel van het beleidsaspect is de conditionele elementen te identificeren die randvoorwaardelijk zijn om clouddiensten te kunnen inrichten, beveiligen en beheersen.

Risico's[bewerken]

Als de juiste beleidsaspecten voor inrichting en onderhoud van de clouddiensten ontbreken, dan bestaat het risico dat onvoldoende sturing wordt gegeven aan een veilige inrichting en exploitatie van deze diensten. Daardoor komt de informatievoorziening van de organisatie als geheel in gevaar en bestaat er een reële kans dat datalekken optreden. De onderwerpen die specifiek voor clouddiensten een rol spelen, zijn in afbeelding 'Overzicht beveiligingsprincipes in BUC- en IFGS-matrix' vermeld. Per specifiek beveiligingsprincipe worden de ‘control’ (hoofdnorm) en maatregelen (sub-normen) beschreven. De onderstaande afbeelding geeft de onderwerpen weer die specifiek voor het beleidsaspect een rol spelen.

Principes uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| CLD_B.01 | Wet- en regelgeving Clouddiensten | Alle relevante wettelijke, statutaire, regelgevende, contractuele eisen en de aanpak van de CSP om aan deze eisen te voldoen behoren voor elke clouddienst en de organisatie expliciet te worden vastgesteld, gedocumenteerd en actueel gehouden. |

| CLD_B.02 | Cloudbeveiligingsstrategie | De CSP behoort een cloudbeveiligingsstrategie te hebben ontwikkeld die samenhangt met de strategische doelstelling van de CSP en die aantoonbaar de informatieveiligheid ondersteunt. |

| CLD_B.03 | Exit-strategie clouddiensten | In de clouddienstenovereenkomst tussen de CSP en CSC behoort een exit-strategie te zijn opgenomen waarbij zowel een aantal bepalingen1 over exit zijn opgenomen, als een aantal condities1 die aanleiding kunnen geven tot een exit. |

| CLD_B.04 | Clouddienstenbeleid | De CSP behoort haar informatiebeveiligingsbeleid uit te breiden met een cloud-beveiligingsbeleid om de voorzieningen en het gebruik van cloud-services te adresseren. |

| CLD_B.05 | Transparantie | De CSP voorziet de CSC in een systeembeschrijving waarin de clouddiensten inzichtelijk en transparant worden gespecificeerd en waarin de jurisdictie, onderzoeksmogelijkheden en certificaten worden geadresseerd. |

| CLD_B.06 | Risicomanagement | De Cloud Service Provider (CSP) behoort de organisatie en verantwoordelijkheden voor het risicomanagementproces voor de beveiliging van clouddiensten te hebben opgezet en onderhouden. |

| CLD_B.07 | IT-functionaliteit | IT-functionaliteiten behoren te worden verleend vanuit een robuuste en beveiligde systeemketen van de Cloud Service Provider (CSP) naar de Cloud Service Consumer (CSC). |

| CLD_B.08 | Bedrijfscontinuïteitsmanagement | De CSP behoort haar BCM-proces adequaat te hebben georganiseerd, waarbij de volgende aspecten zijn geadresseerd: verantwoordelijkheid voor BCM, beleid en procedures, bedrijfscontinuïteitsplanning, verificatie en updaten en computercentra. |

| CLD_B.09 | Privacy en bescherming persoonsgegevens clouddiensten | De Cloud Service Provider (CSP) behoort, ter bescherming van bedrijfs- en persoonlijke data, beveiligingsmaatregelen te hebben getroffen vanuit verschillende dimensies: beveiligingsaspecten en stadia, toegang en privacy, classificatie/labelen, eigenaarschap en locatie. |

| CLD_B.10 | Beveiligingsorganisatie clouddiensten | De CSP behoort een beveiligingsfunctie te hebben benoemd en een beveiligingsorganisatie te hebben ingericht, waarin de organisatorische positie, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen en de rapportagelijnen zijn vastgesteld. |

| CLD_B.11 | Clouddienstenarchitectuur | De CSP heeft een actuele architectuur vastgelegd die voorziet in een raamwerk voor de onderlinge samenhang en afhankelijkheden van de IT-functionaliteiten. |

Normen uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| CLD_B.01.01 | De Cloud Service Provider (CSP) informeert de Cloud Service Consumer (CSC) welke wet- en regelgeving van toepassing is op clouddiensten. | Informeren welke wet- en regelgeving van toepassing is op clouddiensten |

| CLD_B.01.02 | De Cloud Service Provider (CSP) identificeert haar eigen relevante wettelijke eisen (zoals Algemene Verordening Gegevensbescherming (AVG)-eisen en encryptietoepassing) om persoonsgegevens te kunnen beschermen. | Selecteren relevante wettelijke eisen ter bescherming van persoonsgegevens |

| CLD_B.01.03 | De voor de Cloud Service Consumer (CSC) van toepassing zijnde vereisten die voortvloeien uit wet- en regelgeving zijn geïdentificeerd, vooral waar het gaat om geografische gedistribueerde verwerkingen, opslag en communicatie waarvoor verschillende wetgeving bestaat, zoals maatregelen die voortvloeien uit de Algemene Verordening Gegevensbescherming (AVG). | Identificeren vereisten die van toepassing zijn |

| CLD_B.01.04 | De Cloud Service Provider (CSP) voorziet de Cloud Service Consumer (CSC) van zekerheid (op bewijs gebaseerde compliancy-rapportage) over (het voldoen aan) de van toepassing zijnde wettelijke eisen en contractuele vereisten. | Voorzien zekerheid over van toepassing zijnde wettelijke eisen en contractuele vereisten |

| CLD_B.01.05 | Voor clouddiensten zijn, om aan de wettelijke en contractuele eisen te kunnen voldoen, specifieke maatregelen getroffen en verantwoordelijkheden benoemd. | Treffen van maatregelen en benoemen verantwoordelijkheden om te voldoen aan gestelde eisen |

| CLD_B.01.06 | De Cloud Service Provider (CSP) heeft, om aan de eisen van de Cloud Service Consumer (CSC) te kunnen voldoen, alle wet- en regelgeving die op haar van toepassing is op de clouddienstverlening vastgesteld. | Vaststellen alle van toepassing zijnde wet- en regelgeving |

| CLD_B.02.01 | De cloudbeveiligingsstrategie van de Cloud Service Provider (CSP) geeft aan op welke wijze zij de bedrijfsdoelstellingen van Cloud Service Consumer (CSC)(’s) ondersteunt door onder andere te beschrijven:

| Aangeven hoe cloudbeveiligingsstrategie bedrijfsdoelstellingen ondersteunt |

| CLD_B.02.02 | De cloudbeveiligingsstrategie van de Cloud Service Provider (CSP):

| Aangeven hoe te beschermen tegen bedreigingen en aandacht te besteden aan beveiligingscontext |

| CLD_B.02.03 | De samenhang van beveiligingsmaatregelen van de Cloud Service Provider (CSP) ondersteunt het behalen van de bedrijfsdoelen van de Cloud Service Consumer (CSC). Hierin wordt aangegeven:

| Ondersteunen in behalen van bedrijfsdoelen door samenhang van beveiligingsmaatregelen |

| CLD_B.03.01 | De Cloud Service Consumer (CSC) legt in de overeenkomst een aantal bepalingen over de exit-regeling vast, zoals:

| Vastleggen bepalingen over exit-regeling |

| CLD_B.03.02 | De Cloud Service Consumer (CSC) kan buiten het verstrijken van de contractperiode besluiten over te gaan tot exit als sprake is van aspecten die gerelateerd zijn aan:

| Overgaan tot exit buiten verstrijken contractperiode |

| CLD_B.04.01 | Het cloud-beveiligingsbeleid bevat:

| Bevatten organisatorisch en technische georiënteerde maatregelen in cloudbeveiligingsbeleid |

| CLD_B.05.01 | De systeembeschrijving bevat de volgende aspecten:

| Bevatten diverse aspecten in systeembeschrijving |

| CLD_B.05.02 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie van jurisdictie over dataopslag, verwerking en back-up-locatie, ook als deze (of delen hiervan) uitbesteed is aan subcontractors. | SLA/systeembeschrijving bevat specificatie van jurisdictie inzake data-opslag, verwerking en back-up-locatie |

| CLD_B.05.03 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie voor publicatievereisten en onderzoeksmogelijkheden. | SLA/systeembeschrijving bevat specificatie voor publicatie-vereisten en onderzoeksmogelijkheden |

| CLD_B.05.04 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie over het beschikbaar zijn van valide certificaten. | SLA/systeembeschrijving bevat specificatie met betrekking tot beschikbaar zijn van valide certificaten |

| CLD_B.06.01 | De verantwoordelijkheden van de Cloud Service Provider (CSP) zijn onder andere het:

| Hebben CSP-verantwoordelijkheden |

| CLD_B.06.02 | De organisatie van het risicomanagementproces is goedgekeurd door managers van de Cloud Service Provider (CSP). | Goedkeuren organisatie van risicomanagementproces |

| CLD_B.06.03 | Het risicomanagementproces is systematisch beschreven met aandacht voor beleid, procedures en richtlijnen voor activiteiten over communiceren, adviseren, vaststellen van de context van onderzoeken, behandelen, monitoren, reviewen, vastleggen en rapporteren van risico’s. | Beschrijven risicomanagementproces |

| CLD_B.07.01 | Voor de beveiliging van IT-functionaliteiten (verwerking, opslag, transport en opvraag van informatie) zijn beschikbaarheids-, integriteits- en vertrouwelijkheidsmaatregelen getroffen. | Treffen maatregelen voor beveiliging IT-functionaliteiten |

| CLD_B.07.02 | Technische beveiligingsmaatregelen in de vorm van sterke toegangsbeveiliging, encryptie en data-analysemethoden zijn getroffen tegen bescherming van de infrastructuur. | Treffen technische beveiligingsmaatregelen tegen bescherming van infrastructuur |

| CLD_B.07.03 | De IT-infrastructuur wordt, om veilige clouddiensten te kunnen verlenen, continue bewaakt en beheerst ter bescherming tegen bedreigingen. | Bewaken en beheersen IT-infrastructuur |

| CLD_B.07.04 | De infrastructuur wordt ingericht met betrouwbare hardware- en softwarecomponenten. | Inrichten infrastructuur met betrouwbare hardware- en software-componenten |

| CLD_B.07.05 | Er zijn gedocumenteerde standaarden en procedures om geavanceerde cyberaanvallen het hoofd te bieden. | Hebben van gedocumenteerde standaarden en procedures om hoofd te bieden tegen cyberaanvallen |

| CLD_B.08.01 | De Cloud Service Provider (CSP) heeft een proceseigenaar voor het Bedrijfscontinuïteitsmanagement (BCM)-proces benoemd en hem verantwoordelijk gegeven voor het vormgeven van BCM en compliancy met het uitgestippeld beleid. | Benoemen proceseigenaar voor BCM-proces en geven verantwoordelijkheden |

| CLD_B.08.02 | De verantwoordelijke voor bedrijfscontinuïteitsmanagement (BCM) stelt zeker dat adequate resources beschikbaar zijn voor het uitvoeren van een effectief BCM-proces. | Zeker stellen adequate resources voor uitvoeren van BCM-proces |

| CLD_B.08.03 | Het management van de Cloud Service Provider (CSP) committeert zich aan de vastgestelde bedrijfscontinuïteitsmanagement (BCM)-vereisten. | Committeren aan vastgestelde BCM-vereisten |

| CLD_B.08.04 | Het bedrijfscontinuïteitsmanagement (BCM)-beleid en beleid voor business impact analyses zijn vastgesteld en gecommuniceerd. | Vaststellen en communiceren BCM- en BIA-beleid |

| CLD_B.08.05 | Het beleid en de procedures voor het vaststellen van de impact van storingen van cloud-services zijn gedocumenteerd en gecommuniceerd, waarbij aandacht wordt besteed aan:

| Documenteren en communiceren beleid en procedures voor vaststellen van storingsimpact van cloudservices |

| CLD_B.08.06 | De Cloud Service Provider (CSP) beschikt over een gedocumenteerd raamwerk voor het plannen van bedrijfscontinuïteit waarin onder andere aandacht wordt besteed aan:

| Beschikken over gedocumenteerd raamwerk voor plannen van bedrijfscontinuïteit |

| CLD_B.08.07 | Business impact analyses en continuïteitsplannen worden geverifieerd, geactualiseerd en regelmatig getest. | Verifiëren, actualiseren en testen business impact analyses en continuïteitsplannen |

| CLD_B.08.08 | Bij het testen wordt aandacht besteed aan de beïnvloeding van Cloud Service Consumers (CSC’s) (tenants) en derde partijen. | Besteden aandacht aan beïnvloeden van CSC’s (tenants) en derde partijen bij testen |

| CLD_B.08.09 | De voorzieningen van de computercentra zijn veilig gesteld en worden gemonitord (bewaakt), onderhouden en regelmatig getest. | Veiligstellen, monitoren, onderhouden en testen computercentra-voorzieningen |

| CLD_B.09.01 | Voor de opslag, de verwerking en het transport van data zijn beschikbaarheids-, integriteits- en vertrouwelijkheidsmaatregelen getroffen. | Treffen maatregelen voor opslag, verwerking en transport van data |

| CLD_B.09.02 | Ter bescherming van data en privacy zijn beveiligingsmaatregelen getroffen, in de vorm van data-analyse, Data Privacy Impact Assessment (DPIA), sterke toegangsbeveiliging en encryptie. | Treffen maatregelen zoals data-analyse, DPIA, sterke toegangsbeveiliging en encryptie |

| CLD_B.09.03 | Aan data en middelen waarin/waarop zich data bevindt, wordt door de verwerkingsverantwoordelijke een classificatie toegekend gebaseerd op het datatype, de waarde, de gevoeligheid en het kritische gehalte voor de organisatie. | Toekennen classificatie aan data en middelen waarin/waarop zich data bevindt |

| CLD_B.09.04 | Data gerelateerd aan e-commerce en verstuurd via publieke netwerken is adequaat geclassificeerd en beschermd tegen fraude, ongeautoriseerde toegang en aantasten/corrumperen van data. | Classificeren en beschermen data gerelateerd aan e-commerce en verstuurd via publieke netwerken |

| CLD_B.09.05 | De Cloud Service Provider (CSP) past een uniforme classificatie toe voor informatie en middelen die relevant is voor de ontwikkeling en het aanbieden van clouddiensten. | Toepassen informatie- en middelenclassificatie, relevant voor ontwikkelen en aanbieden van clouddiensten |

| CLD_B.09.06 | Het eigenaarschap van de middelen die deel uitmaken van de clouddiensten is vastgesteld. | Vaststellen eigenaarschap van middelen die deel uitmaken van clouddiensten |

| CLD_B.09.07 | In de overeenkomst tussen de Cloud Service Provider (CSP) en de Cloud Service Consumer (CSC) is bij het beëindigen van de clouddienst het eigenaarschap vastgelegd rond het gebruik, het retourneren en het verwijderen van data (data objects) en de fysieke middelen die data bevatten. | Vastleggen eigenaarschap in overeenkomst tussen CSP en CSC bij beëindigen van clouddienst |

| CLD_B.09.08 | De Cloud Service Provider (CSP) specificeert en documenteert op welke locatie (in welk land) de data worden opgeslagen. | Specificeren en documenteren opslag op welke locatie data |

| CLD_B.10.01 | De beveiligingsfunctie, die geleid wordt door een Chief Security Officer (CSO), ondersteunt de Cloud Service Provider (CSP) voor het bewerkstelligen en promoten van het cloud-beveiligingsbeleid door het:

| Bewerkstelligen en promoten cloudbeveiligingsbeleid |

| CLD_B.10.02 | De beveiligingsfunctie voorziet in proactieve ondersteuning van:

| Voorzien beveiligingsfunctie in proactieve ondersteuning van bepaalde processen/middelen |

| CLD_B.10.03 | De Cloud Service Provider (CSP) heeft de informatiebeveiligingsorganisatie een formele positie binnen de gehele organisatie gegeven. | Geven positie van informatiebeveiligingsorganisatie binnen organisatie |

| CLD_B.10.04 | De Cloud Service Provider (CSP) heeft de verantwoordelijkheden bij informatiebeveiliging voor het definiëren, coördineren en evalueren beschreven en toegewezen aan specifieke functionarissen. | Benoemen functionarissen voor informatiebeveiliging en onderlinge relaties inzichtelijk maken |

| CLD_B.10.05 | De taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd in een autorisatiematrix. | Toewijzen verantwoordelijkheden voor definiëren, coördineren en evalueren van informatiebeveiliging |

| CLD_B.10.06 | De belangrijkste functionarissen (stakeholders) voor informatiebeveiliging zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | Vastleggen taken, verantwoordelijkheden en bevoegdheden in autorisatiematrix |

| CLD_B.10.07 | De verantwoordings- en rapportagelijnen tussen de betrokken functionarissen zijn vastgesteld. | Vaststellen verantwoordings- en rapportagelijnen tussen betrokken functionarissen |

| CLD_B.10.08 | Het type, de frequentie en de eisen voor de inhoudelijke rapportages zijn vastgesteld. | Vaststellen type, frequentie en eisen voor inhoudelijke rapportages |

| CLD_B.11.01 | Het raamwerk bevat de volgende aspecten:

| Bevatten diverse aspecten voor raamwerk |

| CLD_B.11.02 | De onderlinge samenhang tussen IT-functionaliteiten die bij het aanbieden, gebruiken en onderhouden van clouddiensten zijn betrokken, benoemd en beschreven. | Beschrijven van de samenhang tussen IT-functionaliteiten bij clouddienst-aanbieding, -gebruik en -onderhoud |