ISOR:BIO Thema Clouddiensten Control: verschil tussen versies

k (hyperlink toegevoegd) |

k (tekst verder in lijn met versie 2.1) |

||

| Regel 15: | Regel 15: | ||

De objecten | De objecten, voor clouddiensten, die specifiek binnen het control-domein een rol spelen, zijn in de overeenkomstige controls uitgewerkt (zie de tabel in [[ISOR:BIO Thema Clouddiensten Control#Principes uit de BIO Thema Clouddiensten binnen dit aspect|Principes uit de BIO Thema Clouddiensten binnen dit aspect]]). | ||

|Doelstelling=Het doel van het control-domein is om vast te stellen in hoeverre: | |Doelstelling=Het doel van het control-domein is om vast te stellen in hoeverre: | ||

* controls voldoende zijn ingericht en functioneren om de beoogde beschikbaarheid, integriteit en vertrouwelijkheid van de clouddiensten te garanderen; | * controls voldoende zijn ingericht en functioneren om de beoogde beschikbaarheid, integriteit en vertrouwelijkheid van de clouddiensten te garanderen; | ||

* infrastructurele diensten, functioneel en technisch, op het afgesproken niveau worden gehouden. | * infrastructurele diensten, functioneel en technisch, op het afgesproken niveau worden gehouden. | ||

Dit houdt onder meer in dat binnen de CSP een adequate beheerorganisatie heeft ingericht, waarin de beheerprocessen zijn vormgegeven. | Dit houdt onder meer in dat binnen de CSP een adequate beheerorganisatie heeft ingericht, waarin de beheerprocessen zijn vormgegeven. | ||

Versie van 10 jan 2022 16:33

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Clouddiensten.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

Het doel van het control-domein is om vast te stellen in hoeverre:

- controls voldoende zijn ingericht en functioneren om de beoogde beschikbaarheid, integriteit en vertrouwelijkheid van de clouddiensten te garanderen;

- infrastructurele diensten, functioneel en technisch, op het afgesproken niveau worden gehouden.

Dit houdt onder meer in dat binnen de CSP een adequate beheerorganisatie heeft ingericht, waarin de beheerprocessen zijn vormgegeven.

Risico's[bewerken]

Bij het ontbreken van de noodzakelijke maatregelen binnen de CSP is het niet zeker of de ontwikkeling en het onderhoud van de IT-componenten aan de beoogde organisatorische en beveiligingsvoorwaarden voldoet en dat de governance van de clouddiensten toereikend is ingericht. Ook kan niet worden vastgesteld of de gewenste maatregelen worden nageleefd. In BIO Thema Clouddiensten - Cloudbeveiligingsobjecten binnen het control-domein is per aandachtsgebied aangegeven welke risico’s relevant zijn.

Objecten, controls en maatregelen

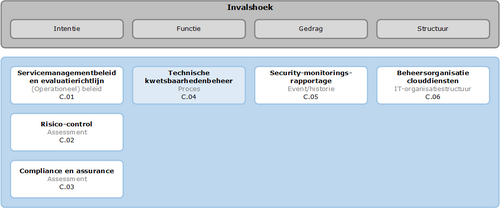

Afbeelding Overzicht objecten voor clouddiensten in het control-domein geeft de onderwerpen weer die specifiek voor het control-domein een rol spelen. Is een objectblok blauw gekleurd, dan komt de bijbehorende control voor in de Baseline Informatiebeveiliging Overheid (BIO). Betreft het een wit gemarkeerd objectblok, dan heeft de BIO geen control gedefinieerd, maar is dit object wel noodzakelijk voor deze BIO Thema-uitwerking.

De objecten, voor clouddiensten, die specifiek binnen het control-domein een rol spelen, zijn in de overeenkomstige controls uitgewerkt (zie de tabel in Principes uit de BIO Thema Clouddiensten binnen dit aspect).

Principes uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| CLD_C.01 | Servicemanagementbeleid en evaluatierichtlijn | De Cloud Service Provider (CSP) heeft voor clouddiensten een servicemanagementbeleid geformuleerd met daarin richtlijnen voor de beheersingsprocessen, controle-activiteiten en rapportages. |

| CLD_C.02 | Risico-control | Risicomanagement en het risico-assessmentproces behoren continu te worden gemonitord en gereviewd en zo nodig te worden verbeterd. |

| CLD_C.03 | Compliance en assurance | De CSP behoort regelmatig de naleving van de cloud-beveiligingsovereenkomsten op compliancy te beoordelen, jaarlijks een assurance-verklaring aan de CSC uit te brengen en te zorgen voor onderlinge aansluiting van de resultaten uit deze twee exercities. |

| CLD_C.04 | Technische kwetsbaarhedenbeheer clouddiensten | Informatie over technische kwetsbaarheden van gebruikte informatiesystemen behoort tijdig te worden verkregen; de blootstelling aan dergelijke kwetsbaarheden dienen te worden geëvalueerd en passende maatregelen dienen te worden genomen om het risico dat ermee samenhangt aan te pakken. |

| CLD_C.05 | Security-monitoringsrapportage | De performance van de informatiebeveiliging van de cloud-omgeving behoort regelmatig te worden gemonitord en hierover behoort tijdig te worden gerapporteerd aan verschillende stakeholders. |

| CLD_C.06 | Beheersorganisatie clouddiensten | De CSP heeft een beheersorganisatie ingericht waarin de processtructuur en de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. |

Normen uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| CLD_C.01.01 | De Cloud Service Provider (CSP) beschikt voor clouddiensten over richtlijnen voor de inrichting van de service-managementorganisatie. | Beschikken over richtlijnen voor inrichting van service-management-organisatie |

| CLD_C.01.02 | De Cloud Service Provider (CSP) heeft relevante beheerprocessen beschreven en effectief ingericht conform een vastgestelde cyclus, waaronder: registratie, statusmeting, monitoring, analyse, rapportage en evaluatie. | Beschrijven en inrichten relevante beheerprocessen |

| CLD_C.01.03 | De Cloud Service Provider (CSP) beschikt voor clouddiensten over richtlijnen voor het:

| Richtlijnen voor uitvoeren controle-activiteiten en evalueren van en rapporteren over prestaties |

| CLD_C.02.01 | De Cloud Service Provider (CSP) verifieert regelmatig de criteria die gebruikt worden om de risico’s te meten en om vast te stellen of ze steeds consistent zijn met de organisatiedoelstellingen, de strategie, het beleid en/of de context van de organisatie steeds in beschouwing worden genomen. | Verifiëren van criteria voor risicometing en vaststelling consistentie van criteria |

| CLD_C.02.02 | Vastgestelde risico’s dienen in relatie met de factoren: waarde van de assets, dreigingen, zwakheden, kans op voorkomen en impact te worden gemonitord en geëvalueerd, om een compleet risicobeeld te behouden en tijdig veranderingen vast te (kunnen) stellen. | Monitoren en evalueren risico’s voor behouden risicobeeld en tijdige vaststelling van veranderingen |

| CLD_C.02.03 | De Cloud Service Provider (CSP) zal voor het monitoren van risico’s zich continu richten op:

| Richten op diverse zaken met betrekking tot monitoren van risico |

| CLD_C.02.04 | De Cloud Service Provider (CSP) voert regelmatig de monitoringsactiviteiten uit en mitigeert de vastgestelde risico’s. | Uitvoeren monitoringsactiviteiten en mitigeren risico’s |

| CLD_C.02.05 | Bij het monitoren en reviewen worden onder andere de volgende elementen geadresseerd:

| Adresseren diverse elementen bij monitoring en reviewen |

| CLD_C.03.01 | Voor de governance van de clouddienstverlening aan de Cloud Service Consumer (CSC) heeft de Cloud Service Provider (CSP) een compliance-proces ingericht, waarmee continue compliance op wet- en regelgeving en het overeengekomen cloud-beveiligingsbeleid vorm wordt gegeven. | Inrichten compliance-proces voor governance van clouddienstverlening |

| CLD_C.03.02 | De Cloud Service Provider (CSP) registreert de regulier uitgebrachte prestatie-, beveiligings- en compliance-rapportages in een administratie. | Registreren reguliere rapportages in administratie |

| CLD_C.03.03 | Het compliance-proces is bij voorkeur aangesloten op een informatiebeveiligingsmanagementsysteem. | Aansluiten compliance-proces op ISMS |

| CLD_C.03.04 | De Cloud Service Provider (CSP) laat jaarlijks door een derde partij een onderzoek (audit) uitvoeren op de inrichting en beheersing van de gecontracteerde clouddiensten. | Uit laten voeren onderzoek op inrichting en beheersing van clouddiensten |

| CLD_C.03.05 | Bij de assessment wordt door de derde partij zowel de cloud-omgeving als de administratie betrokken. | Betrekken cloud-omgeving en administratie bij assessment |

| CLD_C.03.06 | De Cloud Service Provider (CSP) zorgt ervoor dat de uitkomsten uit de jaarlijkse assurance- rapportage (Third Party Mededeling (TPM)), de uitkomsten van de periodieke servicerapportages en de uitkomsten uit de continue compliance op het cloud-beveiligingsbeleid op elkaar aansluiten. | Aansluiten uitkomsten uit diverse rapportages e.d. |

| CLD_C.04.01 | De Cloud Service Provider (CSP) stelt de Cloud Service Consumer (CSC) informatie beschikbaar over het beheer van de technische kwetsbaarheden die de clouddiensten kunnen beïnvloeden. | Beschikbaar stellen informatie over beheer van technische kwetsbaarheden |

| CLD_C.04.02 | De Cloud Service Provider (CSP) heeft de rollen en verantwoordelijkheden in relatie tot het beheersen van technische kwetsbaarheden, waaronder coördineren, monitoren, beoordelen van risico’s en mitigeren van kwetsbaarheden, gedefinieerd en vastgesteld. | Definiëren en vaststellen rollen en verantwoordelijkheden |

| CLD_C.04.03 | Als de kans op misbruik en de verwachte schade beiden hoog zijn (NCSC (Nationaal Cyber Security Centrum) classificatie kwetsbaarheidswaarschuwingen), worden patches zo snel mogelijk, maar uiterlijk binnen een week geïnstalleerd. In de tussentijd worden op basis van een expliciete risicoafweging mitigerende maatregelen getroffen. | Installeren patches en treffen mitigerende maatregelen |

| CLD_C.04.04 | Het tijdspad waarbinnen gereageerd moet worden op aankondigingen van potentieel relevante kwetsbaarheden is gedefinieerd. | Definiëren tijdspad waarbinnen gereageerd moet worden op aankondiging kwetsbaarheid |

| CLD_C.04.05 | Periodiek worden penetratietests op ICT-componenten uitgevoerd om zwakheden te identificeren. | Uitvoeren penetratietests op ICT-componenten |

| CLD_C.04.06 | Technische zwakheden kunnen worden verholpen door het tijdig uitvoeren van patchmanagement, wat inhoud:

| Verhelpen technische zwakheden door patchmanagement |

| CLD_C.04.07 | Evaluaties van technische kwetsbaarheden worden geregistreerd en gerapporteerd. | Registreren en rapporteren evaluaties van technische kwetsbaarheden |

| CLD_C.04.08 | De evaluatierapportages bevatten verbeteringsvoorstellen en worden gecommuniceerd met verantwoordelijken/eigenaren van ICT-componenten waarin kwetsbaarheden en zwakheden gevonden zijn. | Communiceren verbeteringsvoorstellen uit evaluatierapportages en communiceren met de verantwoordelijken |

| CLD_C.05.01 | Richtlijnen en afspraken voor het monitoren en rapporteren over informatiebeveiliging van de cloud-omgeving zijn vastgesteld en worden toegepast. | Vaststellen en toepassen richtlijnen en afspraken voor monitoren en rapporteren |

| CLD_C.05.02 | Het monitoren en rapporteren over de informatiebeveiliging zijn gerelateerd aan:

| Monitoren en rapporteren over informatiebeveiliging is gerelateerd doelen, risico en beveiligingsincidenten |

| CLD_C.05.03 | Het monitoren van informatiebeveiliging en rapportages vindt plaats met:

| Monitoren informatiebeveiliging en rapportages op basis van verzamelde informatie en inzicht |

| CLD_C.05.04 | Informatiebeveiligingsrapportages worden in samenhang met rapportages uit andere beheerdisciplines (compliance en assurance-management en vulnerability-management) geanalyseerd. | Analyseren informatiebeveiligingsrapportages in samenhang |

| CLD_C.05.05 | Aantoonbaar wordt opvolging gegeven aan verbetervoorstellen uit analyserapportages. | Opvolgen verbeteringsvoorstellen uit analyse-rapportages |

| CLD_C.05.06 | De beveiligingsplannen worden periodiek geactualiseerd en toegewezen aan de hiervoor verantwoordelijke functionarissen. | Actualiseren beveiligingsplannen en toewijzen aan verantwoordelijken |

| CLD_C.06.01 | De samenhang van processen wordt in een processtructuur vastgelegd. | Vastleggen samenhang van processen in processtructuur |

| CLD_C.06.02 | De Cloud Service Provider (CSP) heeft de taken en verantwoordelijkheden voor de uitvoering van de beheer(s)werkzaamheden beschreven en de bijbehorende bevoegdheden vastgelegd in een autorisatiematrix. | Beschrijven taken, verantwoordelijkheden en bevoegdheden voor uitvoeren beheer(s)werkzaamheden |

| CLD_C.06.03 | De belangrijkste functionarissen (stakeholders) voor de beheersingsorganisatie zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | Benoemen functionarissen voor beheersingsorganisatie en inzichtelijk maken onderlinge relaties |