Clouddiensten Uitvoering

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Clouddiensten.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

Het doel van het uitvoeringsdomein van clouddiensten is te waarborgen dat, overeenkomstig specifieke beleidsuitgangspunten, een betrouwbare en veilige dienstverlening geleverd wordt en dat de werking voldoet aan de eisen die door de CSC zijn gesteld.

Risico's[bewerken]

Als bij het aangaan of gedurende het toepassen van clouddiensten, adequate beveiligingsfuncties, het in de contracten benoemen van deze functies en de regie op naleving van de afspraken ontbreken, dan ontstaan continuïteitsrisico’s en mogelijk, datalekken of misbruik van gevoelige data. In Toelichting objecten in het uitvoeringsdomein is per aandachtsgebied aangegeven welke risico’s relevant zijn.

Objecten, controls en maatregelen

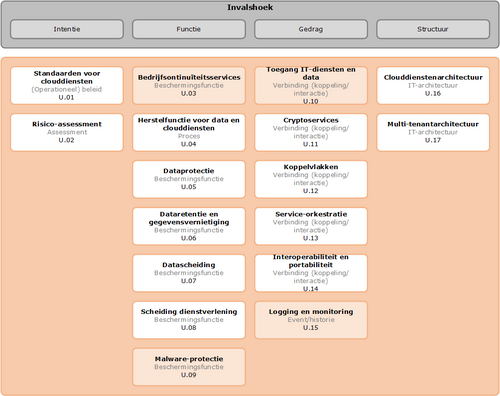

Afbeelding 'Overzicht objecten voor clouddiensten in het uitvoeringsdomein' geeft de objecten weer die specifiek voor het uitvoeringsdomein een rol spelen. Is een objectblok oranje gekleurd, dan komt de bijbehorende control voor in de Baseline Informatiebeveiliging Overheid (BIO). Betreft het een wit gemarkeerd objectblok, dan heeft de BIO geen control gedefinieerd, maar is dit object wel noodzakelijk voor deze BIO Thema-uitwerking.

Principes uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| CLD_U.01 | Standaarden voor clouddiensten | De CSP past aantoonbaar relevante nationale standaarden en internationale standaarden toe voor de opzet en exploitatie van de diensten en de interactie met de CSC. |

| CLD_U.02 | Risico-assessment | De Cloud Service Provider (CSP) behoort een risico-assessment uit te voeren, bestaande uit een risico-analyse en risico-evaluatie met de criteria en de doelstelling voor clouddiensten van de CSP. |

| CLD_U.03 | Bedrijfscontinuïteitsservices | Informatie verwerkende faciliteiten behoren met voldoende redundantie te worden geïmplementeerd om aan continuïteitseisen te voldoen. |

| CLD_U.04 | Herstelfunctie voor data en clouddiensten | De herstelfunctie van de data en clouddiensten, gericht op ondersteuning van bedrijfsprocessen, behoort te worden gefaciliteerd met infrastructuur en IT-diensten, die robuust zijn en periodiek worden getest. |

| CLD_U.05 | Dataprotectie | Data (‘op transport’, ‘in verwerking’ en ‘in rust’) met de classificatie BBN2 of hoger behoort te worden beschermd met cryptografische maatregelen en te voldoen aan Nederlandse wetgeving. |

| CLD_U.06 | Dataretentie en gegevensvernietiging | Gearchiveerde data behoort gedurende de overeengekomen bewaartermijn, technologie-onafhankelijk, raadpleegbaar, onveranderbaar en integer te worden opgeslagen en op aanwijzing van de CSC/data-eigenaar te kunnen worden vernietigd. |

| CLD_U.07 | Datascheiding | CSC-gegevens behoren tijdens transport, bewerking en opslag duurzaam geïsoleerd te zijn van beheerfuncties en data van en andere dienstverlening aan andere CSC’s, die de CSP in beheer heeft. |

| CLD_U.08 | Scheiding dienstverlening | De cloud-infrastructuur is zodanig ingericht dat de dienstverlening aan gebruikers van informatiediensten zijn gescheiden. |

| CLD_U.09 | Malwareprotectie clouddiensten | Ter bescherming tegen malware behoren beheersmaatregelen te worden geïmplementeerd voor detectie, preventie en herstel in combinatie met een passend bewustzijn van de gebruikers. |

| CLD_U.10 | Toegang IT-diensten en data | Gebruikers behoren alleen toegang te krijgen tot IT-diensten en data waarvoor zij specifiek bevoegd zijn. |

| CLD_U.11 | Cryptoservices | Gevoelige data van de CSC behoort conform het overeengekomen beleid inzake cryptografische maatregelen tijdens transport via netwerken en bij opslag bij CSP te zijn versleuteld. |

| CLD_U.12 | Koppelvlakken | De onderlinge netwerkconnecties (koppelvlakken) in de keten van de CSC naar de CSP behoren te worden bewaakt en beheerst om de risico’s van datalekken te beperken. |

| CLD_U.13 | Service-orkestratie | Service-orkestratie biedt coördinatie, aggregatie en samenstelling van de servicecomponenten van de cloud-service die aan de CSC wordt geleverd. |

| CLD_U.14 | Interoperabiliteit en portabiliteit | Cloud-services zijn bruikbaar (interoperabiliteit) op verschillende IT-platforms en kunnen met standaarden verschillende IT-platforms met elkaar verbinden en data overdragen (portabiliteit) naar andere CSP’s. |

| CLD_U.15 | Logging en monitoring clouddiensten | Logbestanden waarin gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiliging gebeurtenissen worden geregistreerd, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. |

| CLD_U.16 | Clouddienstenarchitectuur | De clouddienstenarchitectuur specificeert de samenhang en beveiliging van de services en de interconnectie tussen de CSC en de CSP en biedt transparantie en overzicht van randvoorwaardelijke omgevingsparameters, voor zowel de opzet, de levering en de portabiliteit van CSC-data. |

| CLD_U.17 | Multi-tenantarchitectuur | Bij multi-tenancy wordt de CSC-data binnen clouddiensten, die door meerdere CSC’s worden afgenomen, in rust versleuteld en gescheiden verwerkt op gehardende (virtuele) machines. |

Normen uit de BIO Thema Clouddiensten binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| CLD_U.01.01 | De Cloud Service Provider (CSP) maakt haar dienstverlening transparant, zodat de Cloud Service Consumer (CSC) aantoonbaar aan de voor haar verplichte BIO en Pas-toe-of-leg-uit standaarden kan voldoen. | Maken transparante dienstverlening |

| CLD_U.01.02 | De Cloud Service Provider (CSP) treft beveiligingsmaatregelen gebaseerd op internationale standaarden, zoals:

| Treffen beveiligingsmaatregelen op basis van internationale standaarden |

| CLD_U.02.01 | De risico’s op de middelen die binnen de scope van clouddiensten ressorteren, worden geïdentificeerd, op waarde geschat (gekwantificeerd of gekwalificeerd) en beschreven met risico-evaluatiecriteria en -doelstellingen van de Cloud Service Provider (CSP). | Op waarde schatten en beschrijven van risico’s rond middelen vallend binnen clouddienstenscope |

| CLD_U.02.02 | De geïdentificeerde risico’s worden geëvalueerd met risico-acceptatiecriteria. | Evalueren risico’s op basis van risico-acceptatiecriteria |

| CLD_U.03.01 | De overeengekomen continuïteit wordt gewaarborgd door voldoende logisch of fysiek meervoudig uitgevoerde systeemfuncties. | Waarborgen continuïteit door voldoende logische of fysieke meervoudig uitgevoerde systeemfuncties |

| CLD_U.03.02 | De met de Cloud Service Consumer (CSC)-organisatie overeengekomen continuïteitseisen voor cloud-services wordt gewaarborgd door specifieke in de systeemarchitectuur beschreven maatregelen. | Waarborgen van continuïteitseisen door specifieke in systeemarchitectuur beschreven maatregelen |

| CLD_U.04.01 | De data en clouddiensten worden in het geval van calamiteiten binnen de overeengekomen periode en maximale dataverlies hersteld en aan de Cloud Service Consumer (CSC) beschikbaar gesteld. | Herstellen data en clouddiensten bij calamiteiten en beschikbaar stellen |

| CLD_U.04.02 | Het continue proces van herstelbaar beveiligen van data wordt gemonitord. | Monitoren proces van herstelbaar beveiligen van data |

| CLD_U.04.03 | Het toereikend functioneren van herstelfuncties wordt periodiek getest door gekwalificeerd personeel en de resultaten daarvan worden gedeeld met de Cloud Service Consumer (CSC). | Testen functioneren van herstelfuncties en resultaten daarvan delen |

| CLD_U.05.01 | Gegevenstransport wordt naar de laatste stand der techniek beveiligd met cryptografie (conform Forum Standaardisatie), waarbij het sleutelbeheer zo mogelijk door de Cloud Service Consumer (CSC) zelf wordt uitgevoerd. | ‘State of the art’ beveiligen gegevenstransport met cryptografie, met zelf uitgevoerd sleutelbeheer |

| CLD_U.05.02 | Opgeslagen gegevens in de clouddienst worden naar de laatste stand der techniek beveiligd met encryptie en met een tenminste voor het doel toereikende sleutellengte, waarbij het sleutelbeheer zo mogelijk niet als clouddienst wordt afgenomen en door de Cloud Service Consumer (CSC) zelf wordt uitgevoerd. | ‘State of the art’ binnen clouddienst opgeslagen gegevens beveiligen met encryptie |

| CLD_U.06.01 | De gegarandeerde en met de Cloud Service Provider (CSP) overeengekomen opslagduur is contractueel vastgelegd en voldoet aan de Archiefwet. | Vastleggen gegarandeerde overeengekomen opslagduur en voldoen aan Archiefwet |

| CLD_U.06.02 | Gegevens zijn onafhankelijk van de door de Cloud Service Provider (CSP) toegepaste technologie raadpleegbaar tijdens de gehele bewaartermijn. | Raadplegen gegevens, onafhankelijk van technologie gedurende bewaartermijn |

| CLD_U.06.03 | Gegevens worden zo mogelijk gearchiveerd met Write Once Read Many (WORM)-technologie, waarmee de integriteit van de data wordt gegarandeerd. | Archiveren gegevens met behulp van WORM-technologie |

| CLD_U.06.04 | Voorafgaand aan het voor onderhoudsdoeleinden wijzigen van opslagmedia, wordt de data van de Cloud Service Consumer (CSC), inclusief de back-up van gegevens en metadata veilig gewist of vernietigd. | Wissen of vernietigen CSC-data voorafgaand aan voor onderhoudsdoeleinden wijzigen van opslagmedia |

| CLD_U.06.05 | Bij het beëindigen van de contractrelatie wordt de data van de Cloud Service Consumer (CSC), inclusief de back-up van gegevens en de metadata veilig gewist, om te voorkomen dat de CSC-gegevens naderhand door de Cloud Service Provider (CSP) kunnen worden hersteld, bijvoorbeeld met forensische hulpmiddelen. | Wissen CSC-data bij beëindigen van contractrelatie |

| CLD_U.07.01 | Permanente isolatie van gegevens wordt gerealiseerd binnen een multi-tenantarchitectuur. Patches en aanpassingen van applicaties en infrastructuur worden op een gecontroleerde wijze gerealiseerd voor alle clouddiensten die de Cloud Service Consumer (CSC) afneemt. | Permanente isolatie van gegevens binnen een multi-tenant architectuur |

| CLD_U.07.02 | Isolatie van Cloud Service Consumer (CSC)-gegevens wordt gegarandeerd door deze onder alle bedrijfsomstandigheden minimaal logisch te scheiden van de data van andere CSC’s. | Garanderen isolatie van CSC-gegevens door logische scheiding van andere CSC’s-data |

| CLD_U.07.03 | De bevoegdheden voor het inzien of wijzigen van Cloud Service Consumer (CSC)-data en/of van encryptiesleutels door beheerfuncties en beheerders worden gecontroleerd verleend en het gebruik van deze rechten wordt gelogd. | Verlenen bevoegdheden voor inzien of wijzigen en/of encryptiesleutels plus loggen rechtengebruik |

| CLD_U.08.01 | De Cloud Service Provider (CSP) realiseert de volgende scheiding van clouddienstverlening:

| Realiseren diverse scheidingen van clouddienstverlening |

| CLD_U.09.01 | De Cloud Service Provider (CSP) specificeert, als onderdeel van de overeenkomst, welke maatregelen (voor onder andere malwareprotectie) op welke positie in de informatieketen van de Cloud Service Consumer (CSC) en CSP moeten worden genomen. | Specificeren welke maatregelen op welke positie in informatieketen moeten worden genomen |

| CLD_U.09.02 | De Cloud Service Provider (CSP) heeft de voor ontwikkeling en exploitatie van clouddiensten gebruikte IT-systemen en netwerkperimeters waarvoor zij verantwoordelijk is, uitgerust met tools ter bescherming en verwijdering van malware. | Uitrusten voor ontwikkeling en exploitatie van clouddiensten gebruikte IT-systemen en netwerkperimeter |

| CLD_U.09.03 | De malwareprotectie wordt op verschillende omgevingen uitgevoerd, zoals op mailservers, (desktop)computers en bij de toegang tot het netwerk van de organisatie. De scan op malware omvat onder andere:

| Uitvoeren malware-bescherming op verschillende omgevingen en bij toegang tot netwerk van organisatie |

| CLD_U.10.01 | De Cloud Service Provider (CSP) biedt de Cloud Service Consumer (CSC) uitsluitend toegang tot services, IT-diensten en data waarvoor zij specifiek bevoegd is, waarbij:

| Bieden toegang tot bevoegde services, IT-diensten en data |

| CLD_U.10.02 | Onder verantwoordelijkheid van de Cloud Service Provider (CSP) wordt aan beheerders toegang verleend:

| Verlenen toegang aan beheerders |

| CLD_U.10.03 | Alleen gebruikers met geauthentiseerde apparatuur kunnen toegang krijgen tot IT-diensten en data. | Krijgen toegang tot IT-diensten en data |

| CLD_U.10.04 | Onder de verantwoordelijkheid van de Cloud Service Provider (CSP) worden bevoegdheden (systeemautorisaties) voor gebruikers toegekend via formele procedures. | Toekennen bevoegdheden voor gebruikers via formele procedures |

| CLD_U.10.05 | Toegang tot IT-diensten en data is beperkt door technische maatregelen en is geïmplementeerd, bijvoorbeeld met het rollen- en rechtenconcept. | Beperken toegang tot IT-diensten en data door technische maatregelen en implementeren |

| CLD_U.11.01 | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| Uitwerken cryptografiebeleid |

| CLD_U.11.02 | In geval van PKIoverheid-certificaten: hanteer de PKIoverheid-eisen ten aanzien van het sleutelbeheer. In overige situaties: hanteer de standaard ISO 11770 voor het beheer van cryptografische sleutels. | Hanteren PKI-overheidseisen en ISO 11770 voor sleutelbeheer |

| CLD_U.11.03 | Gevoelige data (op transport en in rust) is altijd versleuteld, waarbij private sleutels in beheer zijn bij de Cloud Service Consumer (CSC). Het gebruik van een private sleutel door de Cloud Service Provider (CSP) is gebaseerd op een gecontroleerde procedure en moet gezamenlijk worden overeengekomen met de CSC-organisatie. | Versleutelen gevoelige data en private-sleutelgebruik baseren op gecontroleerde overeengekomen procedure |

| CLD_U.12.01 | In koppelpunten met externe of onvertrouwde zones zijn maatregelen getroffen om mogelijke aanvallen die de beschikbaarheid van de informatievoorziening negatief beïnvloeden (bijvoorbeeld Distributed Denial of Service attacks (DDos)-aanvallen) te signaleren en hierop te reageren. | Treffen maatregelen in koppelpunten met externe of onvertrouwde zones |

| CLD_U.12.02 | Fysieke en gevirtualiseerde netwerkcomponenten zijn zodanig ontworpen en geconfigureerd dat netwerkconnecties tussen vertrouwde en onvertrouwde netwerken worden beperkt en gemonitord (bewaakt). | Ontwerpen en configureren netwerkcomponenten om netwerkconnecties te beperken en te monitoren |

| CLD_U.12.03 | Beheeractiviteiten van de Cloud Service Provider (CSP) zijn strikt gescheiden van de data van de Cloud Service Consumer (CSC). | Scheiden CSP-beheeractiviteiten en CSC-data |

| CLD_U.12.04 | Dataverkeer voor Cloud Service Consumers (CSC’s) zijn in gezamenlijk gebruikte netwerkomgevingen gescheiden volgens een gedocumenteerd concept voor de op netwerkniveau (logische) segmentatie van CSC’s, om zo de integriteit en vertrouwelijkheid van de verzonden gegevens te garanderen. | Scheiden dataverkeer in gezamenlijk gebruikte netwerkomgevingen |

| CLD_U.12.05 | Het dataverkeer dat de Cloud Service Provider (CSP) binnenkomt of uitgaat, wordt in relatie tot de aard van de te beschermen gegevens/informatiesystemen bewaakt en geanalyseerd op kwaadaardige elementen middels detectievoorzieningen. | Bewaken en analyseren dataverkeer op kwaadaardige elementen |

| CLD_U.12.06 | De Cloud Service Provider (CSP) heeft Intrusion Detection Prevention (IDP) en Intrusion Detection System (IDS) geïntegreerd in een allesomvattend Security Information and Event Management (SIEM), zodat beveiligingsgebeurtenissen en onbekende apparatuur vanuit de benodigde technische maatregelen worden opgemerkt en correctieve maatregelen kunnen worden genomen. | Integreren Intrusion Detection Prevention en Intrusion Detection System in SIEM |

| CLD_U.12.07 | Bij ontdekte nieuwe dreigingen worden deze, rekening houdend met geldende juridische kaders, verplicht gedeeld binnen de overheid, waaronder met het Nationaal Cyber Security Centrum (NCSC) (alleen voor rijksoverheidsorganisaties) of de sectorale Computer Emergency Response Team (CERT), bij voorkeur door geautomatiseerde mechanismen (threat intelligence sharing). | Delen nieuwe dreigingen binnen overheid |

| CLD_U.13.01 | Cloud-orkestratietechnologie functioneert met heterogene systemen en mogelijk wereldwijde cloud-implementatie (op verschillende geografische locaties en met verschillende Cloud Service Providers (CSP’s)). | Functioneren orkestratietechnologie met heterogene systemen en mogelijk wereldwijde cloud-implementatie |

| CLD_U.13.02 | De functionele samenhang van de servicecomponenten is beschreven. | Beschrijven functionele samenhang van service-componenten |

| CLD_U.13.03 | Voor orkestratie van cloud-services is de volgende informatie benodigd:

| Zorgen voor benodigde informatie voor orkestratie van cloudservices |

| CLD_U.14.01 | Om de interoperabiliteit van cloud-services te garanderen, zijn gegevens beschikbaar conform erkende industrie-standaarden en gedocumenteerde invoer- en uitvoerinterfaces. | Hebben beschikbare gegevens om interoperabiliteit van cloudservices te garanderen |

| CLD_U.14.02 | Om de portabiliteit van de data te garanderen, maakt de CSP gebruik van beveiligde netwerkprotocollen voor de import en export van data waarmee de integriteit en vertrouwelijkheid wordt gegarandeerd. | Gebruiken beveiligde netwerkprotocollen voor import en export van data |

| CLD_U.15.01 | Het overtreden van de beleidsregels wordt door de Cloud Service Provider (CSP) en de Cloud Service Consumer (CSC) vastgelegd. | Vastleggen beleidsregel-overtreding |

| CLD_U.15.02 | De Security Information and Event Management (SIEM) en/of Security Operation Centre (SOC) hebben heldere regels over wanneer een incident moet worden gerapporteerd aan het verantwoordelijk management. | Hebben SIEM- en/of SOC-regels over te rapporteren incident |

| CLD_U.15.03 | De Cloud Service Provider (CSP) hanteert een lijst van alle activa die kritisch zijn in termen van logging en monitoring en beoordeelt deze lijst regelmatig op correctheid. | Hanteren en beoordelen lijst van alle kritische activa |

| CLD_U.15.04 | Aan logboeken en bewaking worden strenge eisen gesteld. Voor de kritieke componenten zijn geavanceerde beveiligingen voor logboeken en bewaking gedefinieerd. | Stellen eisen aan logboeken en bewaking |

| CLD_U.15.05 | De toegang tot en het beheer van de loggings- en monitoringsfunctionaliteit is beperkt tot geselecteerde en geautoriseerde medewerkers van de Cloud Service Provider (CSP). | Beperken toegang tot en beheer van loggings- en monitoringsfunctionaliteit tot CSP-medewerkers |

| CLD_U.15.06 | Wijzigingen in logging en monitoring worden gecontroleerd door onafhankelijke en geautoriseerde medewerkers. (Logregels mogen nooit worden gewijzigd; deze zijn immers bedoeld om als bewijslast te kunnen gebruiken.) | Controleren wijzigingen in logging en monitoring |

| CLD_U.16.01 | De architectuur specificeert ten minste het volgende:

| Specificeren minimale zaken voor architectuur |

| CLD_U.17.01 | Cloud Service Consumer (CSC)-data op transport en in rust is versleuteld. | Versleutelen CSC-data op transport en in rust |

| CLD_U.17.02 | Virtuele machine platforms voor Cloud Service Consumers (CSC’s) met speciale/verhoogde beveiligingsvereisten zijn gescheiden ingericht. | Gescheiden inrichten virtuele machine-platforms voor CSC’s |

| CLD_U.17.03 | Virtuele machine platforms zijn gehardend. | Hardenen virtuele machine-platforms |