ISOR Beleid

Binnen de ISOR (Information Security Object Repository) onderkennen we drie beveiligingscontexten of 'ISOR-domeinen:' Beleid, Uitvoering en Control. Alle objecten binnen de Repository zijn hierin ingedeeld.

Doelgroep objecten Beleid[bewerken]

...voor welke doelgroep zijn beveiligingseisen en subnormen in de view beleid precies relevant??...

Overzicht van alle beveiligingseisen in de view Beleid[bewerken]

| ID | Beschrijving | Toelichting | |

|---|---|---|---|

| APO_B | Applicatieontwikkeling Beleid | ==Objecten, controls en maatregelen==

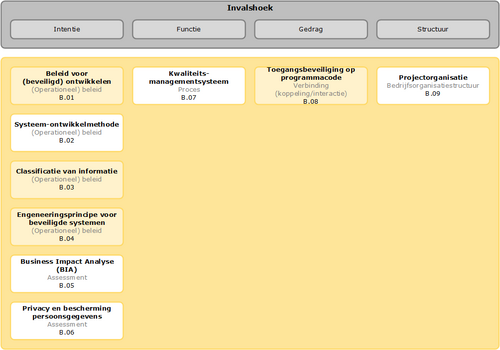

Onderstaande afbeelding toont de objecten die specifiek voor dit domein een rol spelen. Het geeft een overzicht en de ordening van objecten. De geel gemarkeerde objecten komen voor in de Baseline Informatiebeveiliging Overheid (BIO). De wit gemarkeerde objecten zijn betrokken uit andere best practices. Voor de identificatie van de objecten en de ordening is gebruik gemaakt van basiselementen (zie de grijs gemarkeerde tekst). Ze zijn ingedeeld naar de invalshoek: Intentie, Functie, Gedrag of Structuur.

| |

| APO_B.01 | Beleid voor (beveiligd) ontwikkelen | ==Objectdefinitie==

Betreft het resultaat van een besluitvorming over welke regels en protocollen gehanteerd moeten worden om op een veilige wijze beveiligde applicaties te ontwikkelen. ObjecttoelichtingDe ISO 27002 2017, artikel 14.2.1 formuleert ‘Beveiligd ontwikkelen’ als een eis voor het opbouwen van een beveiligde dienstverlening, architectuur, software en een beveiligd systeem.

| |

| APO_B.01.01 | De gangbare principes rondom Security by Design als uitgangspunt voor softwareontwikkeling | ||

| APO_B.01.02 | Grip op Secure Software Development' als uitgangspunt voor softwareontwikkeling | ||

| APO_B.01.03 | Overwegingen bij het beleid voor beveiligd ontwikkelen van software | ||

| APO_B.01.04 | Technieken voor beveiligd programmeren | ||

| APO_B.02 | Systeem-ontwikkelmethode | ==Objectdefinitie==

Betreft een gestructureerde manier van handelen voor het ontwikkelen van applicaties. ObjecttoelichtingOntwikkel- en onderhoudsactiviteiten worden uitgevoerd met een systeem-ontwikkelmethode. Hierdoor wordt rekening gehouden met:

| |

| APO_B.02.01 | Software wordt ontwikkeld conform een formeel vastgestelde ontwikkelmethodologie | ||

| APO_B.02.02 | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen | ||

| APO_B.02.03 | Adoptie van ontwikkelmethodologie wordt gemonitord | ||

| APO_B.02.04 | Software wordt ontwikkelen conform standaarden en procedures | ||

| APO_B.02.05 | De systeemontwikkelmethode ondersteunt dat de te ontwikkelen applicaties voldoen aan de vereisten | ||

| APO_B.02.06 | Het softwareontwikkeling wordt projectmatig aangepakt | ||

| APO_B.03 | Classificatie van informatie | ==Objectdefinitie==

Betreft het systematisch indelen in categorieën van de waarde van informatie, om te kunnen bepalen welk niveau van bescherming de te ontwikkelen van applicaties nodig heeft. ObjecttoelichtingIn ISO 27002 2017 is gesteld dat een organisatie haar informatie moet classificeren om ervoor te zorgen dat informatie een passend beschermingsniveau krijgt. Hiervoor moet de organisatie een classificatieschema opstellen en dit schema communiceren binnen de organisatie. Een classificatieschema geeft beveiligingsrichtlijnen voor zowel algemene informatiemiddelen als voor informatie in het ontwikkeltraject. Binnen dit thema moet de projectverantwoordelijke dit classificatieschema als input beschikbaar hebben om binnen deze context van de applicatie omgeving te kunnen toepassen. Het classificatieschema beidt specifieke richtlijnen voor het ontwikkeltraject. | |

| APO_B.03.01 | Dataclassificatie als uitgangspunt voor softwareontwikkeling | ||

| APO_B.03.02 | Informatie in alle informatiesystemen is conform expliciete risicoafweging geclassificeerd | ||

| APO_B.03.03 | Bij applicatieontwikkeling is informatie beschermd conform de vereisten uit het classificatieschema | ||

| APO_B.03.04 | Verplichtingen uit wet en regelgeving en organisatorische en technische requirements | ||

| APO_B.04 | Engineeringsprincipe voor beveiligde systemen | ==Objectdefinitie==

Betreft een regel, norm of beginsel voor ‘goed gedrag’, specifiek voor het ontwikkelen van applicaties die beveiligd moeten worden. ObjecttoelichtingBij het ontwikkelen van applicaties worden engineeringsprincipes in acht genomen. In de Baseline Informatiebeveiliging Overheid (BIO) is het principe security by design expliciet genoemd. In de ISO 27033-2 2012 is het principe defence in depth expliciet genoemd. Hiernaast bestaan nog verschillende andere van belang zijnde (engineerings)principes die in andere baselines zijn opgenomen. | |

| APO_B.04.01 | Security by Design als uitgangspunt voor softwareontwikkeling | ||

| APO_B.04.02 | Principes voor het beveiligen van informatiesystemen | ||

| APO_B.04.03 | Beveiliging is integraal onderdeel van systeemontwikkeling | ||

| APO_B.04.04 | Ontwikkelaars zijn getraind om veilige software te ontwikkelen | ||

| APO_B.05 | Business Impact Analyse (BIA) | ==Objectdefinitie==

Betreft een methode om de mogelijke bedrijfsimpact te bepalen die een organisatie zou kunnen ervaren door een incident, die de functionaliteit van of de informatie in een applicatie in gevaar brengt. ObjecttoelichtingEén van de specifieke activiteiten bij applicatieontwikkeling is het uitvoeren van een BIA. Hierbij wordt vanuit verschillende optieken de doelomgeving geanalyseerd, om op deze manier de juiste requirements voor de te ontwikkelen applicatie te kunnen identificeren en traceren. | |

| APO_B.05.01 | Perspectieven bij de Business Impact Analyse | ||

| APO_B.05.02 | Scenario's voor de Business Impact Analyse | ||

| APO_B.05.03 | Vaststelling op welke wijze een eventueel compromitteren invloed heeft op de financiën van de organisatie | ||

| APO_B.06 | Privacy en bescherming persoonsgegevens applicatieontwikkeling | ==Objectdefinitie==

Privacy betreft de persoonlijke vrijheid, het recht om alleen gelaten te worden. Bescherming persoonsgegevens betreft het proces van de bescherming van deze gegevens. ObjecttoelichtingBij applicatieontwikkeling behoort de verantwoordelijke stakeholder rekening te houden met privacy en de bescherming van persoonsgegevens in het kader van de AVG (Algemene Verordening Gegevensbescherming). Privacybescherming betekent een contextanalyse verrichten van de situatie waarin de desbetreffende applicatie ontwikkeld wordt. Hierbij wordt voorkomen dat eventuele inbreuk ontstaat op de persoonlijke levenssfeer van de personen waarvan persoonsgegevens worden verwerkt. Om inbreuk op de privacy vast te stellen, wordt voorafgaand aan het ontwerp van de applicatie een Privacy Impact Assessment (PIA) uitgevoerd voor waarschijnlijk hoog risicoverwerkingen. Deze verplichting komt voort uit de AVG. | |

| APO_B.06.01 | GEB om vooraf in het ontwerp de privacy en gegevensbeschermingsmaatregelen mee te nemen | ||

| APO_B.06.02 | Procesbeschrijving voor uitvoeren GEB's en voor opvolgen uitkomsten | ||

| APO_B.06.03 | Een tot standaard verheven GEB-toetsmodel wordt toegepast; dit model voldoet aan de in de AVG gestelde eisen | ||

| APO_B.06.04 | Privacy by Design en GEB als onderdeel van een tot standaard verheven risicomanagement aanpak | ||

| APO_B.06.05 | Risicomanagement aanpak aantoonbaar toegepast | ||

| APO_B.06.06 | Op basis van de AVG worden de principes Privacy by Design en Privacy by Default gehanteerd | ||

| APO_B.07 | Kwaliteitsmanagementsysteem | ==Objectdefinitie==

Omvat activiteiten waarmee de organisatie haar doelstellingen identificeert en vaststelt welke processen en middelen vereist zijn om gewenste resultaten te behalen (zie NEN-EN-ISO 9000:2015 Kwaliteitsmanagementsysteem - Grondbeginselen en verklarende woordenlijst). ObjecttoelichtingDe doelorganisatie heeft de ontwikkelactiviteiten procesmatig ingericht en voert ook de noodzakelijke kwaliteitscontroles uit. | |

| APO_B.07.01 | De doelorganisatie beschikt over een ontwikkel en onderhoudsbeleid | ||

| APO_B.07.02 | De doelorganisatie beschikt over QA- en KMS-methodiek | ||

| APO_B.07.03 | De ontwikkel en onderhoudsactiviteiten worden in samenhang georganiseerd en geïmplementeerd | ||

| APO_B.07.04 | Voor informatie- en communicatie zijn processen ingericht | ||

| APO_B.07.05 | Op de ontwikkel- en onderhoudsactiviteiten worden kwaliteitsmetingen en inspecties uitgevoerd | ||

| APO_B.07.06 | Aan het management worden evaluatierapportages verstrekt | ||

| APO_B.07.07 | Applicatieontwikkeling- en onderhoudsprocessen zijn beschreven en maken onderdeel uit van KMS | ||

| APO_B.08 | Toegangsbeveiliging op programmacode | ==Objectdefinitie==

Betreft de geautoriseerde toegang tot gevalideerde broncode (source code) voor het bouwen van applicaties. ObjecttoelichtingToegang tot de programmacode en samenhangende elementen, zoals ontwerpen, specificaties, verificatie- en validatieschema’s zijn ingericht om onbevoegde functionaliteit en ongeautoriseerde wijzigingen te voorkomen en om de vertrouwelijkheid van intellectueel eigendom te handhaven.

| |

| APO_B.08.01 | Om de toegang tot broncode bibliotheken te beheersen worden richtlijnen in overweging genomen | ||

| APO_B.08.02 | Aanvullende beheersmaatregelen wanneer programmabroncode wordt gepubliceerd | ||

| APO_B.09 | Projectorganisatie | ==Objectdefinitie==

Betreft een doelgerichte bundeling van kennis en vaardigheden tussen personen met taken, verantwoordelijkheden en bevoegdheden voor projectmatige softwareontwikkeling. ObjecttoelichtingBinnen de (project-)organisatie is een beveiligingsfunctionaris betrokken die verantwoordelijkheid draagt bij het ondersteunen van applicatieontwikkelingen (projecten). Binnen het project heeft hij de specifieke taak gericht op het vervaardigen van beveiligingsvoorschriften. De expliciete taken, verantwoordelijkheden en bevoegdheden van de beveiligingsfunctionaris zijn vooraf expliciet benoemd en vastgesteld. De beveiligingsfunctionaris ziet toe op het naleven van het informatiebeveiligingsbeleid en architectuurvoorschriften. Ook staat vast hoe de rapporteringslijnen zijn uitgestippeld. | |

| APO_B.09.01 | Taken van de beveiligingsfunctionaris | ||

| APO_B.09.02 | Inzicht gegeven door de beveiligingsfunctionaris | ||

| CLD_B | Clouddiensten Beleid | ==Objecten, controls en maatregelen==

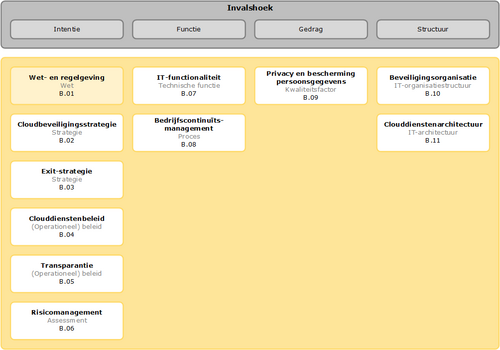

De onderwerpen die specifiek voor clouddiensten in het beleidsdomein een rol spelen, zijn in afbeelding 'Overzicht objecten voor clouddiensten in het beleidsdomein' vermeld. Is een objectblok geel gekleurd, dan komt de bijbehorende control voor in de Baseline Informatiebeveiliging Overheid (BIO). Betreft het een wit gemarkeerd objectblok, dan heeft de BIO geen control gedefinieerd, maar is dit object wel noodzakelijk voor deze BIO Thema-uitwerking.

| |

| CLD_B.01 | Wet- en regelgeving Clouddiensten | ==Objectdefinitie==

Omvat de geldende nationale en internationale wetten en regelgeving die van toepassing is op clouddiensten. ObjecttoelichtingNationale en internationale wet- en regelgeving die van toepassing is op clouddiensten, zoals vooral de Algemene Verordening Gegevensbescherming (AVG), heeft betrekking op de te nemen organisatorische en technische maatregelen, zoals bewustwording, mensen en fysieke middelen. De Cloud Service Provider (CSP) zal deze vertalen naar specifieke eisen voor cloud-componenten. | |

| CLD_B.01.01 | Informeren welke wet- en regelgeving van toepassing is op clouddiensten | ||

| CLD_B.01.02 | Selecteren relevante wettelijke eisen ter bescherming van persoonsgegevens | ||

| CLD_B.01.03 | Identificeren vereisten die van toepassing zijn | ||

| CLD_B.01.04 | Voorzien zekerheid over van toepassing zijnde wettelijke eisen en contractuele vereisten | ||

| CLD_B.01.05 | Treffen van maatregelen en benoemen verantwoordelijkheden om te voldoen aan gestelde eisen | ||

| CLD_B.01.06 | Vaststellen alle van toepassing zijnde wet- en regelgeving | ||

| CLD_B.02 | Cloudbeveiligingsstrategie | ==Objectdefinitie==

Omvat het plan van handelen van de CSP waarmee zijn beveiligingsdoelstellingen voor de clouddienstenlevering kunnen worden gerealiseerd. ObjecttoelichtingOrganisaties staan voor de vraag, welke clouddiensten ze moeten verwerven en waar en hoe ze deze veilig kunnen inzetten. Hiervoor moeten de IT-stakeholders van Cloud Service Providers (CSC’s) een beslissingsraamwerk ontwikkelen, waarmee systematisch de mogelijke scenario’s kunnen worden onderzocht. Dit raamwerk richt zich met name op typen applicaties en technische karakteristieken. Een strategie omvat uitspraken over de doelstellingen bij de inzet van de clouddiensten die de organisatie wil nastreven en de wegen waarlangs of de wijze waarop dit moet plaatsvinden.

| |

| CLD_B.02.01 | Aangeven hoe cloudbeveiligingsstrategie bedrijfsdoelstellingen ondersteunt | ||

| CLD_B.02.02 | Aangeven hoe te beschermen tegen bedreigingen en aandacht te besteden aan beveiligingscontext | ||

| CLD_B.02.03 | Ondersteunen in behalen van bedrijfsdoelen door samenhang van beveiligingsmaatregelen | ||

| CLD_B.03 | Exit-strategie clouddiensten | ==Objectdefinitie==

Omvat het plan van handelen, inclusief voorwaarden voor de beëindiging van de dienstverlening bij een bestaande Cloud Service Provider (CSP), plus het kunnen overzetten van data en IT-diensten naar een nieuwe CSP. ObjecttoelichtingOmdat geen enkel contract voor eeuwig is, moet een Cloud Service Consumer (CSC) op een zeker moment afscheid kunnen nemen van de CSP. Als bij het afsluiten van de clouddienst geen bindende afspraken zijn gemaakt over het afscheid nemen, kan het heel lastig of kostbaar worden om data te migreren naar een andere CSP.

| |

| CLD_B.03.01 | Vastleggen bepalingen over exit-regeling | ||

| CLD_B.03.02 | Overgaan tot exit buiten verstrijken contractperiode | ||

| CLD_B.04 | Clouddienstenbeleid | ==Objectdefinitie==

Omvat beleidsuitgangspunten en de wijze waarop, in welk tijdbestek en met welke middelen, de beveiligingsdoelstellingen voor clouddiensten bereikt moeten worden. ObjecttoelichtingHet onderwerp clouddiensten moet een specifiek onderdeel zijn van het informatiebeveiligingsbeleid van de Cloud Service Consumer (CSC). Een CSC kan ook kiezen voor een specifiek clouddienstenbeleid, waarbij in de informatiebeveiligingsparagraaf het algemene informatiebeveiligingsbeleid specifiek voor clouddiensten wordt uitgewerkt of ingevuld. Het beleid zal uitgangspunten moeten bevatten over de wijze waarop, binnen welk tijdsbestek en met welke middelen clouddiensten de doelstellingen moeten bereiken. In dit beleid zal ook aandacht moeten worden besteed aan archiveringsbeleid, cryptografiebeleid, certificering en verklaringen.

| |

| CLD_B.04.01 | Bevatten organisatorisch en technische georiënteerde maatregelen in cloudbeveiligingsbeleid | ||

| CLD_B.05 | Transparantie | ==Objectdefinitie==

Omvat de inzichtelijkheid van de relaties en samenhang van organisatie, technologie en contracten daarover tussen Cloud Service Consumer (CSC) en Cloud Service Provider (CSP). ObjecttoelichtingEen eenduidige communicatie, waarmee de CSP de verantwoordelijke functionarissen binnen de CSC en CSP inzicht geven over de status van de implementatie en het functioneren van de clouddiensten. Transparantie is in de relatie tussen de CSC en CSP een belangrijk item, dat wordt ondersteund door de clouddienstenarchitectuur. Hierin beschrijft de CSP de relaties tussen de componenten van de clouddiensten (hoe deze aan elkaar gekoppeld zijn). Het verschaft inzicht en overzicht over ICT-componenten en hun onderlinge samenhang. Uit de clouddienstenarchitectuur blijkt hoe de componenten de bedrijfsprocessen van de CSC ondersteunen. | |

| CLD_B.05.01 | Bevatten diverse aspecten in systeembeschrijving | ||

| CLD_B.05.02 | SLA/systeembeschrijving bevat specificatie van jurisdictie inzake data-opslag, verwerking en back-up-locatie | ||

| CLD_B.05.03 | SLA/systeembeschrijving bevat specificatie voor publicatie-vereisten en onderzoeksmogelijkheden | ||

| CLD_B.05.04 | SLA/systeembeschrijving bevat specificatie met betrekking tot beschikbaar zijn van valide certificaten | ||

| ... meer resultaten | |||