Patroon voor elektronische handtekening: verschil tussen versies

Geen bewerkingssamenvatting |

(categorie tbv kruimelpad) |

||

| (5 tussenliggende versies door dezelfde gebruiker niet weergegeven) | |||

| Regel 1: | Regel 1: | ||

{{Beveiligingspatronen | {{Beveiligingspatronen | ||

| | |Gerelateerd aan={{#ask:[[Categorie:normen voor transactiefuncties]]|link=none}}}}{{#set:Is gerelateerd aan=Beveiliging/Transactie}} | ||

==Criteria== | ==Criteria== | ||

Integriteit, Controleerbaarheid | Integriteit, Controleerbaarheid | ||

| Regel 100: | Regel 98: | ||

*[[Patroon voor public key infrastructure]], dat als mechanisme gebruikt wordt voor identificatie en authenticatie van zender en ontvanger. | *[[Patroon voor public key infrastructure]], dat als mechanisme gebruikt wordt voor identificatie en authenticatie van zender en ontvanger. | ||

[[Categorie:Patronen voor transactie]] | |||

{{Beveiligingspatronen Staart}} | {{Beveiligingspatronen Staart}} | ||

Huidige versie van 22 apr 2014 om 15:54

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Criteria

Integriteit, Controleerbaarheid

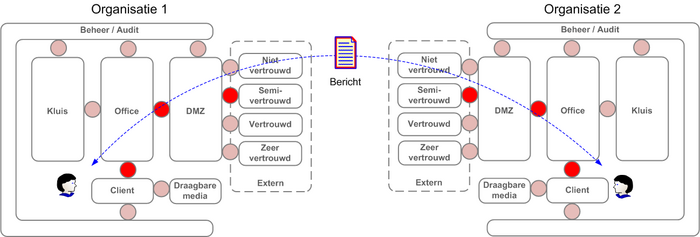

Context

De toevoeging van een elektronische handtekening aan een bericht (document, e-mail, bestand), ook wel digitale handtekening genoemd, biedt de ontvanger de mogelijkheid om de identiteit van de ondertekenaar van het bericht te verifiëren. Tevens kan hij de integriteit (juistheid, volledigheid) van het bericht controleren (dus dat het ongewijzigd is sinds het verzonden is). Dit patroon richt zich op situaties waarbij het bericht los van enige context of andere beveiligingsmechanismen wordt beschouwd.

Probleem

Tijdens transport en opslag vormt het onopgemerkt wijzigen van berichten (of wijzigen door onbevoegden) een risico. De ontvanger heeft geen garantie dat het bericht integer is en dat het bericht afkomstig is van de identiteit, die als ondertekenaar bij het bericht staat vermeld (authenticiteit).

Oplossing

De elektronische handtekening geldt als bewijs van een wilsuiting wanneer het voldoet aan de eisen in de Wet Elektronische Handtekening (WEH), die inhouden:

- “Wanneer de zender een bericht voorziet van een elektronische ‘verzegeling’, waaruit de ontvanger met zekerheid kan afleiden dat het bericht ongewijzigd is en afkomstig is van de genoemde zender, dan fungeert dat ‘zegel’ als een elektronische handtekening”.

- De elektronische handtekening is inmiddels ook toepasbaar als wettig bewijs, met dezelfde juridische waarde als een gewone (fysieke) handtekening. In art.3:15a lid 4 Burgerlijk wetboek wordt de elektronische handtekening als volgt omschreven:

- “Een elektronische handtekening is een handtekening waarvan de elektronische gegevens zijn vastgehecht aan of logisch geassocieerd zijn met andere elektronische gegevens en die worden gebruikt als middel van authenticatie”.

De wet onderscheidt daarbij drie varianten, die als “zekerheidsniveau” kunnen worden gebruikt:

- Gewone elektronische handtekening.

- Geavanceerde elektronische handtekening.

- Gekwalificeerde elektronische handtekening.

Per niveau wordt daarmee bereikt:

- Authenticatie van elektronische gegevens

- Niveau (1) + Identificatie van eigenaar + Data integriteit + Onweerlegbaarheid van creatie

- Niveau (2) + kwalificatie van certificaat; uitgegeven door een bij de OPTA ingeschreven vertrouwde derde partij; meestal Trusted Third Party (TTP) genoemd.

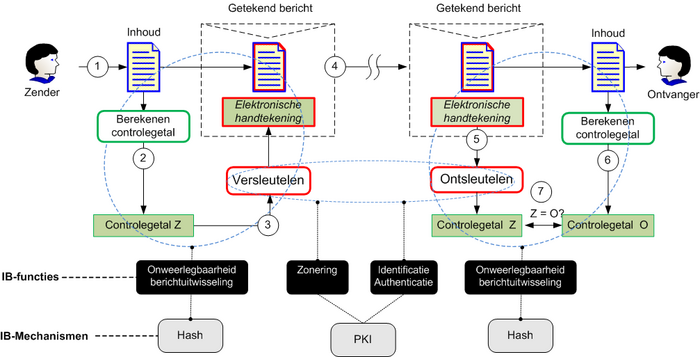

Het laagste zekerheidsniveau (1) garandeert alleen de authenticiteit van het bericht. Daarvoor kan een controlegetal (hash) aan het bericht worden toegevoegd, of een pincode of wachtwoord worden gebruikt voor het bevestigen van de transactie. Zekerheidsniveau (2) en (3) zijn qua techniek identiek en zijn beiden gebaseerd op een x.509 Public Key Infrastructure certificaat en gegenereerd door een veilig middel voor het aanmaken van elektronische handtekeningen. Het verschil tussen (2) en (3) is de garantie omtrent het Public Key certificaat voor identificatie van zender en ontvanger. Onderstaande figuur schetst de processtappen voor een operationele toepassing.

In het algemeen valt het ‘zetten’ van de digitale handtekening uiteen in twee delen, wat leidt tot een unieke relatie tussen het bericht en de handtekening en biedt daarmee herleidbaarheid.

- Vastleggen van de unieke kenmerken van het bericht (in een ‘hash’).

- Verbinden van de unieke identiteit van de zender aan de hash.

De unieke identiteit van elektronische handtekeningen kan met behulp van verschillende mechanismen worden verbonden met het controlegetal, waarvan de bekendste zijn:

- Symmetrische cryptografische sleutels = vooraf uitgedeeld door regiepartij.

- Asymmetrische cryptografie op basis van PKI = uitgedeeld door een TTP.

De mate van zekerheid die uit de toegepaste methode voortvloeit, wordt sterk beïnvloed door de kwaliteit van de aard en toepassing van algoritmen en methoden en vooral van:

- Toevalsgetallen.

- Uniciteit en lengte van sleutels en toegangscodes.

- Sleuteluitgifte-, distributie- en bewaarprocessen en middelen.

- Kwalificatie van de certificaatuitgifte.

Onderstaande tabel geeft aan welke verbanden er bestaan tussen het zekerheidsniveau, de toegepaste sleutels en wie er door zender en ontvanger wordt vertrouwd.

| Zekerheidsniveau | Sleutelmodel | Proceskwaliteit | Zender en ontvanger vertrouwen: |

|---|---|---|---|

| 1: Laag, onzekere bewaartermijn | Symmetrisch | Gedeelde sleutels | Eigen organisatie of partner |

| 2: Middel, onzekere bewaartermijn | Asymmetrisch | PKI-service of private PKI | Eigen organisatie of partner |

| 3: Hoog, gegarandeerde bewaartermijn | Asymmetrisch | PKIoverheid | Overheid of gecertificeerde partij |

De uitgeschreven processtappen gelden voor de toepassing van PKI.

- De zender stelt een bericht op.

- Over de inhoud van het bericht wordt een controlegetal berekend, de z.g. Hash. Voor de berekeningsmethode van de Hash wordt een standaard algoritme gebruikt, dat door elke infrastructuur die deze standaard ondersteunt is toe te passen.

- Het controlegetal wordt versleuteld met de private key van de zender en bij de al dan niet versleutelde berichtinhoud gevoegd als een Elektronische handtekening. Versleutelen van de inhoud van het bericht is mogelijk. Dit maakt verder geen deel uit van het patroon voor elektronische handtekening.

- Het bericht wordt compleet met handtekening verstuurd.

- Van het bericht wordt de handtekening ontsleuteld met de public key van de zender, waarna het controlegetal (Z) van de zender herkenbaar wordt.

- Van de inhoud van het bericht wordt aan de ontvangkant opnieuw een controlegetal (O) berekend.

- Tenslotte wordt het meegestuurde controlegetal (Z) vergeleken met controlegetal (O). Wanneer deze getallen precies gelijk zijn, dan is daarmee bewezen dat:

- De inhoud van het bericht niet is gewijzigd

- Het bericht afkomstig is van de zender van de overeenkomende public key of gedeelde symmetrische sleutel en daarmee heeft de zender zich bij de ontvanger geauthenticeerd.

- Daarmee is het bericht geverifieerd.

Afwegingen

In deze oplossing wordt vanwege de eenvoud alleen het controlegetal versleuteld, waarmee in combinatie met de private key de integriteit van het bericht én de identiteit van de zender kan worden aangetoond. Wanneer vertrouwelijkheid van het bericht ook vereist wordt, dan kan het bericht zelf ook worden versleuteld, maar dit maakt geen onderdeel uit van de elektronische handtekening. Vanuit gebruikersperspectief spelen de vragen:

- Welke sleutel moet voor deze toepassing gebruikt worden?

- Hoe wordt vastgesteld dat de juiste data getekend wordt?

- Kan in deze omgeving de gekozen handtekening veilig geplaatst worden?

Voorbeelden

Zekerheidsniveau 1:

- Het indienen van een belastingaangifte met DigiD.

- Het gebruik van een wachtwoord om een document te ondertekenen.

Zekerheidsniveau 2 en 3:

- Uitwisselen van akten tussen Notarissen en het Kadaster.

- E-factureren.

Implicaties

- De keuze voor de elektronische handtekening impliceert, dat organisaties een keuze maken voor een bepaald niveau van beveiliging en het gewenste zekerheidsniveau voor de handtekening. Afhankelijk van dat niveau moeten de verschillende partijen beschikken over de juiste technische hulpmiddelen (cryptografie en rekencapaciteit) en organisatie-inrichting (sleutelbeheer).

- Beoogde levensduur van de bescherming. Een handtekening moet over 30 jaar nog steeds betrouwbaar zijn!

- Kosten (her-) uitgifteproces van certificaten.

Gerelateerde patronen

- Patroon voor public key infrastructure, dat als mechanisme gebruikt wordt voor identificatie en authenticatie van zender en ontvanger.