Softwarepakketten Control

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 1.2 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Softwarepakketten.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van het control-domein is om vast te stellen of:

- de controls voldoende zijn ingericht en functioneren voor het garanderen van de beoogde beschikbaarheid, integriteit en vertrouwelijkheid van softwarepakketten;

- softwarepakketten functioneel en technisch op het juiste niveau worden gehouden.

Dit houdt onder meer in dat binnen de organisatie een adequate beheersorganisatie moet zijn ingericht, waarin beheersprocessen zijn vormgegeven.

Risico's[bewerken]

Als de regie en control op noodzakelijke normen binnen de klant en de leverancier ontbreken, is het niet zeker of de bedrijfs- en technische functies aan de beoogde beveiligingsvoorwaarden voldoen en dat de governance van deze omgeving toereikend is ingericht. Ook kan niet vastgesteld worden of de gewenste normen worden nageleefd.

Beveiligingsprincipes, criteria en normen

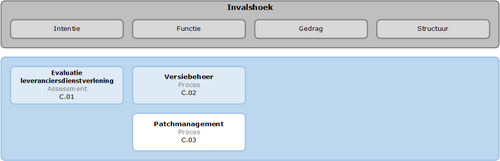

Onderstaande afbeelding geeft de ordening van beveiligingsobjecten in het control-aspect weer met invalshoeken voor deze BIO Thema-uitwerking. Elk objectblok bevat de objectnaam, het basiselement en het objectnummer. Blauwgekleurde objecten zijn afgeleid van de Baseline Informatiebeveiliging Overheid (BIO). De witte objecten zijn afgeleid van andere best practices.

De objecten zijn deels in de onderstaande tabellen uitgewerkt. Echter niet elk object is van toepassing voor elke softwarepakketselectie. Dit hangt af van verschillende factoren zoals: schaalgrootte, hostingslocatie, soort en integreerbaarheid met de bestaande IT. Anders dan in andere BIO thema-uitwerkingen zijn aan deze thema-uitwerking toegevoegd:

- Schaalgrootte, De schaalgrootte geeft een globale indicatie (klein, middel of groot) in hoeverre de schaalgrootte van softwarepakketten van invloed kan zijn op de relevantie van een beveiligingsprincipe. Met klein wordt bedoeld getalsmatig en/of bedrijfsmatige impactbeperkte toepassing. Middel is voor middelgrote bedrijfstoepassingen, zoals boekhouding- en officetoepassingen. De waarde groot is voor grootschalig gebruik, enerzijds in aantallen, anderzijds in omvang van het softwarepakket zoals Enterprise Resource Planning (ERP) en Enterprise Data Warehouses (EDW).

- Voor wie het criterium van toepassing is, Het gaat om de klant en/of de leverancier. In veel gevallen is samenwerking tussen de klant en leverancier nodig om risico’s tijdens het gebruik van de softwarepakketten afdoende te beperken.

Principes uit de BIO Thema-uitwerking Softwarepakketten binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| SWP_C.01 | Evaluatie leveranciersdienstverlening | De klant behoort regelmatig de dienstverlening van softwarepakketleveranciers te monitoren, te beoordelen en te auditen. |

| SWP_C.02 | Versiebeheer softwarepakketten | Wijzigingen aan het softwarepakket binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| SWP_C.03 | Patchmanagement softwarepakketten | Patchmanagement behoort procesmatig en procedureel uitgevoerd te worden, dat tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden van de gebruikte code, zodat zo snel mogelijk de laatste (beveiligings-)patches kunnen worden geïnstalleerd. |

Normen uit de BIO Thema-uitwerking Softwarepakketten binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| SWP_C.01.01 | De mate waarin de leveranciersovereenkomsten worden nageleefd, wordt geverifieerd. | Verifiëren mate van naleving leveranciersovereenkomsten |

| SWP_C.01.02 | De door leveranciers opgestelde rapporten over de dienstverlening worden beoordeeld en zijn de basis voor besprekingen met de leveranciers voor zover dit is opgenomen in de overeenkomst. | Beoordelen rapporten over dienstverlening |

| SWP_C.01.03 | Leveranciersaudits worden uitgevoerd in samenhang met rapportages over de dienstverlening. | Uitvoeren leveranciersaudits |

| SWP_C.01.04 | Er wordt inzicht gegeven in de complete verslaglegging van leveranciersaudits. | Geven inzicht in verslaglegging leveranciersaudits |

| SWP_C.01.05 | Vastgestelde problemen worden opgelost en beheerd. | Oplossen en beheren problemen |

| SWP_C.02.01 | De leverancier heeft versiebeheer adequaat geregeld en stelt de klant tijdig op de hoogte van de actueel te gebruiken versies. | Regelen adequaat versiebeheer |

| SWP_C.02.02 | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Ondersteunen versiebeheer met procedures en werkinstructies |

| SWP_C.03.01 | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures |

| SWP_C.03.02 | Het beheer van technische kwetsbaarheden in code omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Technisch kwetsbaarheden beheer omvat minimaal risicoanalyse |

| SWP_C.03.03 | Actualisaties/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo snel mogelijk geïnstalleerd. | Installeren patches voor kwetsbaarheden |