BIO Thema Serverplatform - Inleiding

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

| ||||||||||

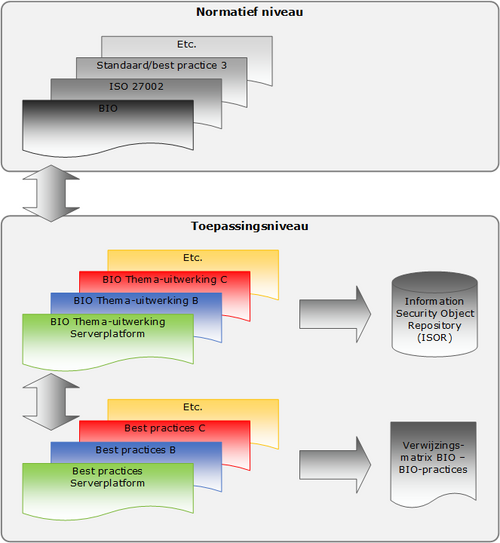

Dit document bevat een referentiekader voor het thema Serverplatform. Het is geënt op de controls uit de Baseline Informatiebeveiliging Overheid (BIO), die gebaseerd is op de NEN-EN-ISO/IEC 27002: 2017 (hierna genoemd ISO 27002). Er wordt ook gebruik gemaakt van andere best practices zoals: The Standard of Good Practice for Information Security (SoGP) 2018 en van de National Institute of Standards and Technology (NIST).

Dit kader dient evenals andere BIO Thema-uitwerkingen als een toetsinstrument voor interne en externe leveranciers, om inzicht te geven over het beveiligings- en beheersingsniveau van haar ontwikkel- en onderhoudsorganisatie. Dit thema geeft tevens inzicht in de kwaliteitszorg die de leverancier dient toe te passen bij het opleveren van nieuwe infrastructuur.

Opzet BIO Thema-uitwerking

De BIO Thema-uitwerking Serverplatform wordt achtereenvolgens uitgewerkt langs twee onderdelen: structuur en objecten. De structuur van deze BIO Thema-uitwerkingdocument bestaat uit een indeling op basis van Beleid, Uitvoering en Control (BUC). De objecten vormen de inhoudelijke onderwerpen die in de vorm van controls en onderliggende maatregelen zullen worden behandeld. De objecten en de bijbehorende maatregelen worden gestructureerd met een (BUC-)lagenstructuur.

Deze thema-uitwerking volgt de standaard opzet voor BIO Thema-uitwerkingen:

- scope en begrenzing van het thema (zie Scope en begrenzing serverplatform);

- context van het thema (zie Context Serverplatform);

- beveiligingsobjecten en uitwerking van deze objecten op de BUC-lagen (zie Vaststellen beveiligingsobjecten voor serverplatform);

- globale relaties van de geïdentificeerd beveiligingsobjecten (zie Globale relaties tussen de geïdentificeerde beveiligingsobjecten).

Scope en begrenzing serverplatform

In deze BIO Thema-uitwerking is de scope van het begrip serverplatform beperkt tot de basisfunctionaliteit en algemene onderwerpen die gerelateerd zijn aan serverplatforms. Enkele componenten van dit thema zijn: server-hardware, virtualisatietechnologie en besturingssysteem. Organisaties zullen met deze informatie hun eigen servers in hun omgeving moeten beoordelen en nagaan welke risico’s aanvullend gemitigeerd moeten worden.

De thema-uitwerking beschrijft niet de kenmerken van specifieke typen servers, zoals: bestandserver, applicatieserver, webserver, mailserver of databaseserver.

De objecten voor serverplatform komen direct of indirect uit de BIO of andere best practices. Bijvoorbeeld de vertaling van de BIO-titel Beleid voor beveiligd ontwikkelen (zie Beleid voor beveiligde inrichting en onderhoud) naar het object voor serverplatforms wordt Beleid voor beveiligde inrichting en onderhoud. De BIO-titel Principes voor engineering van beveiligde systemen wordt het object Inrichtingsprincipes voor serverplatform (zie Inrichtingsprincipes voor serverplatform).

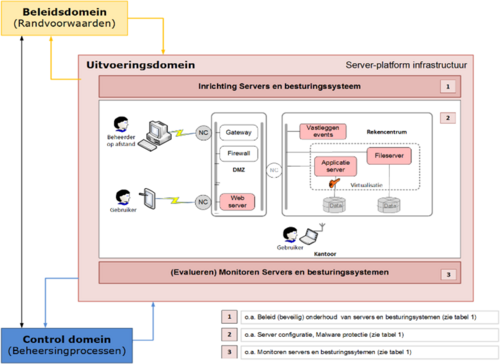

De begrenzing van dit document is in onderstaande afbeelding weergegeven.

Context serverplatform

Servers zijn computers, die via werkstations (clients), een of meerdere diensten aan eindgebruikers of aan andere computersystemen beschikbaar stellen. Voorbeelden van servers zijn: fileserver, database-server, mailserver, webserver en File Transfer Protocol (FTP)-server. Het kan ook gerelateerd zijn aan software die deze dienst mogelijk maakt: accepteert verzoeken van gebruikers en verwerkt deze. Aan een server hangt een of meerdere clients. Onderstaande afbeelding geeft een globale context van enkele typen servers en hoe ze in relatie staan met beleids- en beheersingsaspecten.

Een externe gebruiker logt bijvoorbeeld aan op een webserver vanuit het internet. Dit type server geeft de relevante gebruikersgegevens door aan een portal-toegangsserver, die op zijn beurt applicatieve diensten vanuit backoffice-servers beschikbaar stelt. De onderste gebruiker in de afbeelding is een medewerker van een vertrouwde partij en zoekt via een semi-vertrouwd kanaal informatie op een webserver van de partnerorganisatie. De interne gebruiker logt aan op z’n werkstation via het lokale netwerk. In veel gevallen is er ook sprake van ‘middleware’, oftewel applicatiecode die bepaalde functies vervult tussen de gebruikersapplicatie en het besturingssysteem.