BIO Thema-uitwerking Toegangsbeveiliging

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

|

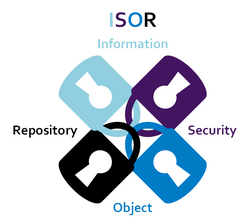

Dit Normenkader is deel van ISOR.

| ||||||||||||

De BIO Thema-uitwerking Toegangsbeveiliging, hierna genoemd normenkader, is opgesteld door Wiekram Tewarie (Uitvoeringsinstituut Werknemersverzekeringen (UWV)) en Jaap van der Veen (Centrum Informatiebeveiliging en Privacybescherming(CIP)). De opdrachtgever is de directeur CIP. Professionals uit het CIP-netwerk en het CIP-kernteam hebben versie 1.0 gereviewd. Het CIP-kernteam heeft versie 2.0 en 2.1 van dit normenkader gereviewd. Zodoende valt dit normenkader in het regime ‘becommentarieerde praktijk’.

Considerans

CIP-producten steunen op kennis van professionals uit verschillende organisaties actief in het CIP-netwerk, zowel uit de overheid als de markt. Opmerkingen en aanvullingen kun je melden op cip-overheid.nl/contact.

Leeswijzer

Voorafgaand aan het beleidsdomein, uitvoeringsdomein en control-domein, de kern van dit thema, heeft elke BIO Thema-uitwerking een inleiding met een standaard paragraafindeling.

De volgende leeswijzer geldt voor dit normenkader:

- Voor de aanduiding van personen wordt de mannelijke vorm aangehouden (hij/hem/zijn) ongeacht het geslacht.

- De controls en maatregelen vermeld in deze thema-uitwerking zijn in het beleids-, uitvoerings- en control-domein georganiseerd, waarmee ze bij de overeenkomstige functionarissen kunnen worden geadresseerd. Deze functionarissen zijn niet benoemd omdat dit organisatie-afhankelijk is.

- Van best practices (open standaarden al dan niet toegankelijk met een licentie) zijn de meest actuele versies afgekort vermeld, tenzij de actuele versie niet toereikend is.

Binnen dit normenkader

Inleidende teksten

- Inleiding (algemene inleiding)

- Beveiligingsobjecten toegangsbeveiliging (specifieke inleiding)

- Scenario voor toegangsbeveiliging (toelichting)

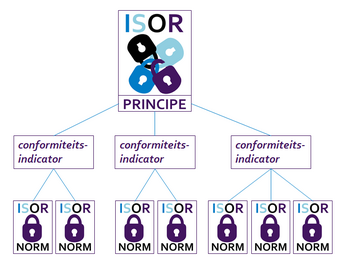

Relatie tussen principes en onderliggende normen

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Indelingen binnen BIO Thema-uitwerking Toegangsbeveiliging

Alle onderdelen van BIO Thema-uitwerking Toegangsbeveiliging zijn ingedeeld volgens de SIVA-methodiek. Dat betekent dat alle principes en onderliggende normen zijn ingedeeld in één van drie beveiligingsaspecten: Beleid (B), Uitvoering (U) of Control (C). Binnen normenkaders die geheel volgens de SIVA-methodiek zijn opgesteld, herken je bovendien een tweede indeling, in de invalshoeken Intentie (I) of Functie (F) of Gedrag (G) of Structuur (S). Deze indeling heeft binnen SIVA tot doel om lacunes te ontdekken in de objectanalyse die leidt tot normen. Voor De Privacy Baseline en Grip op Secure Software Development geldt een uitzondering. Daar heeft de invalshoek geen rol gespeeld bij de samenstelling van het 'normenkader'.

De principes en onderliggende normen van BIO Thema-uitwerking Toegangsbeveiliging zijn op basis hiervan in een aantal overzichten gezet:

Principes uit BIO Thema-uitwerking Toegangsbeveiliging

Beleid (principes)

export principes Beleid als csv

| ID | Principe | Criterium |

|---|---|---|

| TBV_B.01 | Toegangsbeveiligingsbeleid | Een toegangbeveiligingsbeleid behoort te worden vastgesteld, gedocumenteerd en beoordeeld op basis van bedrijfseisen en informatiebeveiligingseisen. |

| TBV_B.02 | Eigenaarschap toegangsbeveiliging | Het eigenaarschap en de verantwoordelijkheden voor logische toegangsbeveiligingssystemen en de verantwoordelijkheden voor fysieke toegangsbeveiligingssystemen behoren te zijn vastgelegd. |

| TBV_B.03 | Beveiligingsfunctie | Een gespecialiseerde beveiligingsfunctie dient te zijn vastgesteld die de verantwoordelijk is voor het bevorderen van toegangsbeveiliging binnen de gehele organisatie. |

| TBV_B.04 | Cryptografie toegangsbeveiliging | Ter bescherming van authenticatie-informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| TBV_B.05 | Beveiligingsorganisatie toegangsbeveiliging | De organisatie moet een beveiligingsorganisatie gedefinieerd hebben waarin de organisatorische positie, de taken, verantwoordelijkheden en bevoegdheden (TVB) van de betrokken functionarissen en de rapportagelijnen zijn vastgesteld. |

| TBV_B.06 | Toegangsbeveiligingsarchitectuur | De organisatie behoort met organisatorische eisen en wensen de technische inrichting beschreven te hebben en behoort in een toegangsbeveiligingsarchitectuur te zijn vastgelegd. |

Uitvoering (principes)

export principes Uitvoering als csv

| ID | Principe | Criterium |

|---|---|---|

| TBV_U.01 | Registratieprocedure | Een formele registratie- en afmeldprocedure behoort te worden geïmplementeerd om toewijzing van toegangsrechten mogelijk te maken. |

| TBV_U.02 | Toegangsverleningsprocedure | Een formele gebruikerstoegangsverleningsprocedure behoort te worden geïmplementeerd om toegangsrechten voor alle typen gebruikers en voor alle systemen en diensten toe te wijzen of in te trekken. |

| TBV_U.03 | Inlogprocedure | Als het beleid voor toegangsbeveiliging dit vereist, moet de toegang tot systemen en toepassingen worden beheerst met behulp van een beveiligde inlogprocedure. |

| TBV_U.04 | Autorisatieproces | Een formeel autorisatieproces dient geïmplementeerd te zijn voor het beheersen van de toegangsrechten van alle medewerkers en externe gebruikers tot informatie en informatieverwerkende faciliteiten. |

| TBV_U.05 | Wachtwoordenbeheer | Systemen voor wachtwoordbeheer behoren interactief te zijn en sterke wachtwoorden te waarborgen. |

| TBV_U.06 | Speciale toegangsrechtenbeheer | Het toewijzen en gebruik van speciale toegangsrechten behoren te worden beperkt en beheerst. |

| TBV_U.07 | Functiescheiding | Conflicterende taken en verantwoordelijkheden behoren te worden gescheiden om de kans op onbevoegd of onbedoeld wijzigingen of misbruik van de bedrijfsmiddelen van de organisatie te verminderen. |

| TBV_U.08 | Geheime authenticatie-informatie | Het toewijzen van geheime authenticatie-informatie behoort te worden beheerst via een formeel beheersproces. |

| TBV_U.09 | Autorisatie | Toegang (autorisatie) tot informatie en systeemfuncties van toepassingen behoren te worden beperkt in overeenstemming met het toegangsbeveiligingsbeleid. |

| TBV_U.10 | Autorisatievoorziening | Ter ondersteuning van autorisatiebeheer moeten binnen de daartoe in aanmerking komende applicaties technische autorisatievoorzieningen, zoals: een personeelsregistratiesysteem, een autorisatiebeheersysteem en autorisatiefaciliteiten, beschikbaar zijn. |

| TBV_U.11 | Fysieke toegangsbeveiliging | Beveiligde gebieden behoren te worden beschermd door passende toegangsbeveiliging om ervoor te zorgen dat alleen bevoegd personeel toegang krijgt. |

Control (principes)

export principes Control als csv

| ID | Principe | Criterium |

|---|---|---|

| TBV_C.01 | Beoordelingsprocedure | Om het gebruik van toegangsbeveiligingsvoorzieningen te (kunnen) controleren, behoren er procedures te zijn vastgesteld. |

| TBV_C.02 | Beoordeling toegangsrechten | Eigenaren van bedrijfsmiddelen behoren toegangsrechten van gebruikers regelmatig te beoordelen. |

| TBV_C.03 | Logging en monitoring toegangsbeveiliging | Log-bestanden van gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiligingsgebeurtenissen registreren, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. |

| TBV_C.04 | Beheersorganisatie toegangsbeveiliging | De eigenaar van het toegangsbeveiligingssysteem en toegangsmiddelen dient een beheersingsorganisatie ingericht hebben waarin de processtructuur, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen zijn vastgesteld. |

Onderliggende normen

ℹ️Toon uitleg relaties themaprincipe, conformiteitindicator en norm

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Beleid (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| TBV_B.01.01 | Toegangsbeveiligingsbeleid | Het toegangvoorzieningsbeleid:

| Eisen aan het Toegangvoorzieningsbeleid |

| TBV_B.01.02 | Bedrijfseisen | Bij bescherming van toegang tot gegevens wordt aandacht geschonken aan relevante wetgeving en eventuele contractuele verplichtingen. | Aandacht voor wetgeving en verplichtingen |

| TBV_B.01.03 | Bedrijfseisen | Er zijn standaard gebruikersprofielen met toegangsrechten voor veelvoorkomende rollen in de organisaties. | Standaard gebruikersprofielen |

| TBV_B.01.04 | Informatiebeveiligingseisen | Informatiespreiding en autorisatie tot informatie worden uitgevoerd met need-to-know- en need-to-use- principes. | Toepassen van need-to-know en need-to-use principes |

| TBV_B.01.05 | Informatiebeveiligingseisen | Het autorisatiebeheer is procesmatig ingericht (zoals: aanvragen, toekennen, controleren, implementeren, intrekken/beëindigen en periodiek beoordelen). | Het autorisatiebeheer is procesmatig ingericht |

| TBV_B.02.01 | Eigenaarschap | Het eigenaarschap van toegangsbeveiligingssystemen is toegekend aan specifieke functionarissen (bijvoorbeeld Business managers). | Het eigenaarschap is specifiek toegekend |

| TBV_B.02.02 | Eigenaarschap | De eigenaar heeft de beschikking over noodzakelijke kennis, middelen en mensen en autoriteit om zijn verantwoordelijkheid te kunnen uitvoeren ten aanzien van de inrichting van het toegangbeveiligingssysteem. | De eigenaar beschikt over kennis, middelen, mensen en autoriteit |

| TBV_B.02.03 | Verantwoordelijkheden voor logische toegangsbeveiligingssystemen | De eigenaar is verantwoordelijk voor:

| Eigenaar is verantwoordelijk voor de logische toegangsbeveiligingssystemen |

| TBV_B.02.04 | Verantwoordelijkheden voor fysieke toegangsbeveiligingssystemen | De eigenaar is verantwoordelijk voor:

| Eigenaar is verantwoordelijk voor de fysieke toegangsbeveiligingssystemen |

| TBV_B.03.01 | Beveiligingsfunctie | De rollen binnen de beveiligingsfunctie moeten zijn benoemd en de taken en verantwoordelijkheden vastgelegd, zoals: Human Resource Management (HRM), Proceseigenaar, Autorisatiebeheerder, Chief Information Security Officer (CISO) en Beveiligingsambtenaar (BVA) als het gaat om de Rijksoverheid. | De rollen binnen de beveiligingsfunctie zijn benoemd |

| TBV_B.03.02 | Beveiligingsfunctie | De functionarissen binnen de beveiligingsfunctie moeten periodiek het toegangsbeveiligingssysteem (laten) evalueren inclusief de implicatie van business initiatieven voor het toegangsbeveiligingssysteem. | Het toegangbeveiligingssysteem wordt periodiek geevalueerd |

| TBV_B.04.01 | Authenticatie-informatie | Authenticatie-informatie wordt beschermd door middel van versleuteling. | Authenticatie-informatie wordt beschermd door middel van versleuteling |

| TBV_B.04.02 | Cryptografische beheersmaatregelen | Het cryptografiebeleid stelt eisen aan:

| Het cryptografiebeleid stelt eisen |

| TBV_B.05.01 | Organisatorische positie | De beveiligingsorganisatie heeft een formele positie binnen de gehele organisatie. | De beveiligingsorganisatie heeft een formele positie |

| TBV_B.05.02 | Taken, verantwoordelijkheden en bevoegdheden (TBV) | De organisatie heeft de verantwoordelijkheden voor het definiëren, coördineren en evalueren van de beveiligingsorganisatie beschreven en toegewezen aan specifieke functionarissen. | Verantwoordelijkheden zijn beschreven en toegewezen |

| TBV_B.05.03 | Taken, verantwoordelijkheden en bevoegdheden (TBV) | De taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd in bijvoorbeeld een autorisatiematrix. | Taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd |

| TBV_B.05.04 | Functionarissen | De belangrijkste functionarissen (stakeholders) voor de beveiligingsorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | Functionarissen zijn benoemd |

| TBV_B.05.05 | Rapportagelijnen | De verantwoordings- en rapportagelijnen tussen de betrokken functionarissen zijn vastgesteld. | Verantwoordings- en rapportagelijnen zijn vastgesteld |

| TBV_B.05.06 | Rapportagelijnen | De frequentie en de eisen voor de inhoudelijke rapportages zijn vastgesteld. | Frequentie en eisen voor rapportages |

| TBV_B.06.01 | Technische inrichting | De technische inrichting van de toegangsbeveiliging is met organisatorische eisen vormgegeven aangaande:

| De technische inrichting van de toegangbeveiliging is vormgegeven volgens de organisatorische eisen |

| TBV_B.06.02 | Toegangsbeveiligingsarchitectuur | De inrichting van het identiteits- en toegangsbeheer is vastgelegd in een toegangbeveiligingsarchitectuur. | Er is een toegangbeveiligingsarchitectuur |

Uitvoering (normen)

export normen Uitvoering als csv

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| TBV_U.01.01 | Formele registratie- en afmeldprocedure | Er is een sluitende formele registratie- en afmeldprocedure voor alle gebruikers (vanaf de eerste registratie tot en met de beëindiging). | Een sluitende formele registratie- en afmeldprocedure |

| TBV_U.01.02 | Formele registratie- en afmeldprocedure | Het gebruiken van groepsaccounts is niet toegestaan, tenzij dit wordt gemotiveerd en vastgelegd door de proceseigenaar. | Groepsaccounts niet toegestaan tenzij |

| TBV_U.01.03 | Formele registratie- en afmeldprocedure | De aanvraag van autorisaties op het gebruik van informatiesystemen en de toegewezen autorisatieniveaus worden gecontroleerd. | Autorisaties worden gecontroleerd |

| TBV_U.01.04 | Toegangsrechten | Gebruikers worden met juiste functierollen (en autorisatieprofielen) geautoriseerd voor het gebruik van applicaties (need-to-know- en need-to-have-principes). | Gebruikers hebben autorisaties voor applicaties op basis van juiste functierollen |

| TBV_U.01.05 | Toegangsrechten | Een bevoegdhedenmatrix is beschikbaar waarmee gebruikers slechts die object- en/of systeemprivileges toegekend krijgen die zij nodig hebben voor de uitoefening van hun taken. | Systeemprivileges op basis van een bevoegdhedenmatrix |

| TBV_U.02.01 | Gebruikers toegangverleningsprocedure | Er is uitsluitend toegang verleend tot informatiesystemen na autorisatie door een bevoegde functionaris. | Uitsluitend toegang na autorisatie |

| TBV_U.02.02 | Gebruikers toegangverleningsprocedure | Op basis van een risicoafweging is bepaald waar en op welke wijze functiescheiding wordt toegepast en welke toegangsrechten worden gegeven. | Risicoafweging voor functiescheiding en toegangsrechten |

| TBV_U.02.03 | Gebruikers toegangverleningsprocedure | Er is een actueel mandaatregister of er zijn functieprofielen waaruit blijkt welke personen bevoegdheden hebben voor het verlenen van toegangsrechten. | Mandaatregister voor toekennen van toegangsrechten en functieprofielen |

| TBV_U.03.01 | Beveiligde inlogprocedure | Als vanuit een onvertrouwde zone toegang wordt verleend naar een vertrouwde zone, gebeurt dit alleen of op basis van minimaal twee-factorauthenticatie. | Minimaal 2-factor authenticatie |

| TBV_U.03.02 | Beveiligde inlogprocedure | Voor het verlenen van toegang tot het netwerk door externe leveranciers wordt vooraf een risicoafweging gemaakt. | Risicoafweging bij toegang tot netwerk |

| TBV_U.03.03 | Beveiligde inlogprocedure | De risicoafweging bepaalt onder welke voorwaarden de leveranciers toegang krijgen. Uit een wijzigingsvoorstel (call) blijkt hoe de rechten zijn toegekend. | Een risicoafweging bepaalt de voorwaarden voor toegang |

| TBV_U.04.01 | Formeel autorisatieproces | Er is een formeel proces voor het aanvragen, verwerken, intrekken of aanpassen, verwijderen en archiveren van autorisaties. | Formeel proces voor verwerken van autorisaties |

| TBV_U.04.02 | Formeel autorisatieproces | Het verwerken van autorisaties wordt uitgevoerd met een formele autorisatieopdracht van een bevoegde functionaris. | Formele autorisatieopdracht |

| TBV_U.04.03 | Formeel autorisatieproces | De activiteiten aanvragen, verwerken en intrekken van het autorisatieverzoek (succes/foutmelding) worden vastgelegd en gearchiveerd. | Alle autorisatie-activiteiten worden vastgelegd en gearchiveerd |

| TBV_U.04.04 | Toegangsrechten | Bij beëindigen van het dienstverband behoren alle toegangsrechten te worden ingetrokken. | Toegangsrechten intrekken bij beëindigen van dienstverband |

| TBV_U.04.05 | Toegangsrechten | Wijzigingen in het dienstverband behoren te corresponderen met de verstrekte toegangsrechten tot fysieke en logische middelen. | Toegangsrechten corresponderen met wijzigingen in het dienstverband |

| TBV_U.04.06 | Toegangsrechten | Toegangsrechten voor informatie en informatieverwerkende bedrijfsmiddelen en faciliteiten behoren te worden verminderd of ingetrokken voordat het dienstverband eindigt of wijzigt afhankelijk van risicofactoren. | Toegangsrechten intrekken voordat dienstverband eindigt of wijzigt, afhankelijk van risicofactoren |

| TBV_U.05.01 | Sterke wachtwoorden | Als geen gebruik wordt gemaakt van twee-factorauthenticatie:

| Aanvullende eisen wanneer geen gebruik gemaakt wordt van 2-factor authenticatie |

| TBV_U.05.02 | Sterke wachtwoorden | In situaties waar geen twee-factorauthenticatie mogelijk is, wordt minimaal halfjaarlijks het wachtwoord vernieuwd. | Daar waar geen 2-factor authenticatie mogelijk is, wordt minimaal het wachtwoord halfjaarlijks vernieuwd |

| TBV_U.06.01 | Toewijzen | Het toewijzen van speciale toegangsrechten vindt plaats door een risicoafweging en met richtlijnen en procedures. | Het toewijzen van speciale toegangsrechten vindt plaats op basis van risico afweging, richtlijnen en procedures |

| TBV_U.06.02 | Speciale toegangsrechten | Gebruikers hebben toegang tot speciale toegangsrechten voor zover dat voor de uitoefening van hun taak noodzakelijk is (need-to-know en need-to-use). | Gebruikers hebben toegang tot speciale toegangsrechten voor zover noodzakelijk voor de uitoefening van hun taken |

| TBV_U.06.03 | Beheerst | De uitgegeven speciale bevoegdheden worden minimaal ieder kwartaal beoordeeld. | Uitgegeven speciale bevoegdheden worden minimaal ieder kwartaal beoordeeld |

| TBV_U.07.01 | Taken | Een scheiding is aangebracht tussen beheertaken en (overige) gebruikstaken. | Een scheiding is aangebracht tussen beheertaken en gebruikstaken |

| TBV_U.07.02 | Verantwoordelijkheden | Verantwoordelijkheden voor beheer en wijziging van gegevens en bijbehorende informatiesysteemfuncties moeten eenduidig zijn toegewezen aan één specifieke (beheerders)rol. | Verantwoordelijkheden voor beheer en systeemfuncties zijn eenduidig toegewezen aan één specifieke beheerrol |

| TBV_U.07.03 | Gescheiden | Een risicoafweging bepaalt waar en op welke wijze functiescheiding wordt toegepast en welke toegangsrechten worden gegeven. | Functiescheiding en toekennen van toegangsrechten worden op basis van risicoafweging toegepast |

| TBV_U.07.04 | Gescheiden | Rollen, taken en verantwoordelijkheden zijn vastgesteld conform gewenste functiescheidingen. | Rollen, taken en verantwoordelijkheden zijn vastgesteld conform gewenste functiescheidingen |

| TBV_U.07.05 | Onbedoeld | Er zijn maatregelen getroffen die onbedoelde of ongeautoriseerde toegang tot bedrijfsmiddelen waarnemen of voorkomen. | Onbedoelde en ongeautoriseerde toegang tot bedrijfsmiddelen worden waargenomen en voorkomen |

| TBV_U.08.01 | Authenticatie-informatie | Elke gebruiker wordt geïdentificeerd met een identificatiecode. | Elke gebruiker wordt geïdentificeerd op basis van een identificatiecode |

| TBV_U.08.02 | Authenticatie-informatie | Bij uitgifte van authenticatiemiddelen wordt minimaal de identiteit en het feit dat de gebruiker recht heeft op het authenticatiemiddel vastgesteld. | Bij uitgifte van authenticatiemiddelen worden minimaal identiteit en recht op authenticatiemiddel vastgesteld |

| TBV_U.08.03 | Beheersproces | Een onderdeel van de arbeidsvoorwaarden is een verplichte verklaring van gebruikers waarin zij verklaren persoonlijke geheime authenticatie-informatie geheim te houden. | Verplichte geheimhoudingsverklaring is een onderdeel van de arbeidsvoorwaarden |

| TBV_U.08.04 | Beheersproces | Geheime authenticatie-informatie is uniek toegekend aan een persoon en voldoet aan een specifieke (niet gemakkelijk te raden) samenstelling van tekens. | Authenticatie-informatie is uniek toegekend aan één persoon en voldoet aan specifieke samenstelling van tekens |

| TBV_U.09.01 | Informatie | Gebruikers kunnen alleen die informatie met specifiek belang inzien en verwerken die ze nodig hebben voor de uitoefening van hun taak. | Gebruikers kunnen alleen voor de uitoefening van hun taak benodigde informatie verwerken |

| TBV_U.09.02 | Systeemfuncties | Beheer(ders)functies in toepassingen hebben extra bescherming, waarmee misbruik van rechten wordt voorkomen. | Beheerfuncties in toepassingen hebben extra bescherming waarmee misbruik van rechten wordt voorkomen |

| TBV_U.09.03 | Toegangbeveiligingsbeleid | Het toegangsbeveiligingsbeleid geeft onder andere aan dat toegang tot informatie en tot functies van toepassingssystemen wordt beperkt op basis van juiste rollen en verantwoordelijkheden. | Toegang tot informatie en tot systeemfuncties wordt beperkt op basis van juiste rollen en verantwoordelijkheden |

| TBV_U.09.04 | Toegangbeveiligingsbeleid | Toegangsbeperking is in overeenstemming met het toegangsbeveiligingsbeleid van de organisatie. | Toegangsbeperking is in overeenstemming met het toegangsbeveiliging beleid van de organisatie |

| TBV_U.10.01 | Autorisatievoorzieningen | Door een verantwoordelijke is formeel vastgesteld welke ondersteunende middelen worden ingezet binnen het autorisatiebeheer. | Formeel is vastgesteld welke ondersteunende middelen binnen het autorisatiebeheer proces worden ingezet |

| TBV_U.10.02 | Personeelsregistratiesysteem | Alle interne en externe gebruikers worden vóór de toegangsverlening tot de applicatieomgeving opgenomen in het personeelsinformatiesysteem. | Alle gebruikers worden nog vóór de toegang tot de applicatieomgeving in het personeelsinformatiesysteem opgenomen |

| TBV_U.10.03 | Autorisatiebeheer systeem | Alle natuurlijke personen die gebruik maken van applicaties worden geregistreerd. | Alle natuurlijke personen die gebruik maken van applicaties worden geregistreerd |

| TBV_U.10.04 | Autorisatiefaciliteiten | Iedere applicatie die valt onder het autorisatiebeheerproces heeft functionaliteiten om autorisaties toe te kennen, in te zien en te beheren. | Onder autorisatiebeheer vallende applicaties hebben functionaliteit voor toekennen, inzien en beheren van autorisaties |

| TBV_U.11.01 | Beveiligde gebieden | Toegang tot beveiligingszones (terreinen, gebouwen en ruimten) waar zich resources bevinden, is slechts toegankelijk voor personen die hiervoor geautoriseerd zijn. | Toegang tot beveiligingszones of gebouwen voor geautoriseerde personen |

| TBV_U.11.02 | Passende toegangsbeveiliging | Aankomst- en vertrektijden van bezoekers worden geregistreerd. | Aankomst- en vertrektijden van bezoekers worden geregistreerd |

| TBV_U.11.03 | Passende toegangsbeveiliging | Medewerkers, contractanten en externen dragen zichtbare identificatie. | Medewerkers en contractanten en externen dragen zichtbare identificatie |

| TBV_U.11.04 | Passende toegangsbeveiliging | Personeel van externe partijen die ondersteunende diensten verlenen, behoort alleen indien noodzakelijk beperkte toegang tot beveiligde gebieden of faciliteiten die vertrouwelijke informatie verwerken te worden verleend; deze toegang behoort te worden goedgekeurd en gemonitord. | Toegang van personeel van externe partijen tot beveiligde gebieden en faciliteiten |

Control (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| TBV_C.01.01 | Procedures | De organisatie beschikt over procedures voor het controleren van toegangsbeveiligingssystemen en -registraties (log-data). | De organisatie beschikt over procedures voor de controle van toegangbeveiligingssystemen en registraties |

| TBV_C.01.02 | Procedures | De organisatie beschikt over een beschrijving van de relevante controleprocessen. | De organisatie beschikt over een beschrijving van de relevante controleprocessen |

| TBV_C.01.03 | Procedures | De procedures hebben betrekking op controleprocessen die conform een vastgestelde cyclus zijn ingericht, zoals: registratie, statusmeting, bewaking (monitoring), analyse, rapportage en evaluatie. | De procedures hebben betrekking op ingerichte controleprocessen met vastgestelde cyclus |

| TBV_C.01.04 | Procedures | De procedures schrijven voor dat de resultaten van controle-activiteiten aan het management gerapporteerd moeten worden om de juiste acties te laten initiëren. | De resultaten van controleactiviteiten worden procedureel gerapporteerd aan het management |

| TBV_C.02.01 | Toegangsrechten | Alle uitgegeven toegangsrechten worden minimaal eenmaal per halfjaar beoordeeld. | Alle uitgegeven toegangsrechten worden minimaal eenmaal per jaar beoordeeld |

| TBV_C.02.02 | Toegangsrechten | Toegangsrechten van gebruikers behoren na wijzigingen, zoals promotie, degradatie of beëindiging van het dienstverband, te worden beoordeeld. | Toegangsrechten van gebruikers worden na wijzigingen of functieveranderingen beoordeeld |

| TBV_C.02.03 | Toegangsrechten | Autorisaties voor speciale toegangsrechten behoren frequenter te worden beoordeeld. | Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld |

| TBV_C.02.04 | Toegangsrechten | De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd met de verantwoordelijken/eigenaren van de systemen waarin kwetsbaarheden en zwakheden zijn gevonden. | De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd |

| TBV_C.02.05 | Toegangsrechten | De opvolging van bevindingen is gedocumenteerd. | De opvolging van bevindingen is gedocumenteerd. |

| TBV_C.02.06 | Beoordelen | Het beoordelen vindt plaats met een formeel proces, zoals: planning, uitvoering van scope, rapporteren en bespreken van verbetervoorstellen. | Het beoordelen vind plaats op basis van een formeel proces |

| TBV_C.02.07 | Beoordelen | Een functionaris is verantwoordelijk voor het controleren van de organisatorische- en de technische inrichting van toegangsbeveiliging. | Een hiervoor verantwoordelijke functionaris controleert de organisatorische- en technische inrichting |

| TBV_C.03.01 | Log-bestanden | Een logregel bevat de vereiste gegevens (zoals: de gebeurtenis, herleidbaarheid tot een natuurlijke persoon, identiteit van het werkstation of de locatie, handelingen, datum en tijdstip). | Een log-regel bevat de vereiste gegevens |

| TBV_C.03.02 | Log-bestanden | Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken van de beveiliging kunnen leiden (zoals wachtwoorden en inbelnummers). | Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken |

| TBV_C.03.03 | Gebruikersactiviteiten | De informatieverwerkende omgeving wordt door detectievoorzieningen bewaakt dankzij een Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC), die wordt ingezet door een risico-inschatting en van de aard van de te beschermen gegevens en informatiesystemen zodat aanvallen kunnen worden gedetecteerd. | De informatie verwerkende omgeving wordt middels detectievoorzieningen bewaakt met een SIEM en/of SOC |

| TBV_C.03.04 | Bewaard | Nieuw ontdekte dreigingen (aanvallen) worden binnen de geldende juridische kaders gedeeld binnen de overheid door (geautomatiseerde) threat-intelligence-sharing mechanismen. | Nieuw ontdekte dreigingen (aanvallen) worden binnen geldende juridische kaders gedeeld |

| TBV_C.03.05 | Bewaard | De Security Information and Event Management (SIEM) en/of Security Operations Centre (SOC) hebben heldere regels over wanneer een incident aan het verantwoordelijke management moet worden gerapporteerd. | De SIEM en/of SOC hebben heldere regels over wanneer een incident moet worden gerapporteerd |

| TBV_C.03.06 | Bewaard | Bij het verwerken van persoonsgegevens wordt, conform het gestelde in de Algemene Verordening Gegevensbescherming (AVG), een verwerkingsactiviteitenregister bijgehouden. | Bij het verwerken van persoonsgegevens wordt een verwerkingsactiviteiten register bijgehouden. |

| TBV_C.03.07 | Beoordeeld | De log-bestanden worden gedurende een overeengekomen periode bewaard voor toekomstig onderzoek en toegangscontrole. | De logbestanden worden gedurende een overeengekomen periode bewaard |

| TBV_C.04.01 | Processtructuur | De samenhang van de processen wordt met een processtructuur vastgelegd. | De samenhang van de toegangbeveiliging beheerprocessen wordt in een processtructuur vastgelegd |

| TBV_C.04.02 | Taken, verantwoordelijkheden en bevoegdheden | De taken en verantwoordelijkheden voor de uitvoering van de beheerwerkzaamheden zijn beschreven en de bijbehorende bevoegdheden zijn vastgelegd in een autorisatiematrix. | De belangrijkste functionarissen voor beheerorganisatie zijn benoemd en de relaties zijn inzichtelijk |

| TBV_C.04.03 | Functionarissen | De belangrijkste functionarissen (stakeholders) voor de beheerorganisatie zijn benoemd en de relaties tussen hen zijn met een organisatieschema inzichtelijk gemaakt. | De taken en verantwoordelijkheden zijn beschreven en bijbehorende bevoegdheden zijn vastgelegd |