Communicatievoorzieningen Control

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Communicatievoorzieningen.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

Het doel van het control-domein (beheersing) voor deze BIO Thema-uiterking is te zorgen en/of vast te stellen dat:

- netwerkdiensten veilig zijn ingericht voor het leveren van de beoogde prestaties;

- het beoogde beveiligingsniveau van technische netwerkdiensten en netcomponenten kan worden gegarandeerd.

Dit betekent dat de organisatie over adequate beheersingsorganisaties beschikt en waarin beheerprocessen zijn vormgegeven.

Risico's[bewerken]

Als de noodzakelijke beheersingsmaatregelen binnen de organisatie ontbreken, is het niet zeker dat de netwerkomgeving aan de beoogde organisatorische en beveiligingsvoorwaarden voldoet en de naleving van deze omgeving toereikend is ingericht. Ook kan niet worden vastgesteld dat gewenste beveiligingsmaatregelen worden nageleefd.

Objecten, controls en maatregelen

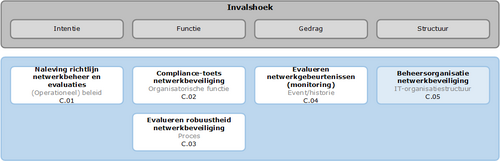

Onderstaande afbeelding is het resultaat van de Structuur, Inhoud, Vorm en Analysevolgorde (SIVA)-analyse op relevante objecten voor netwerk-control. Beheersing van netwerk(diensten) beoogt de beveiligingsrisico’s te beperken. Hiertoe dienen periodiek door bepaalde functionarissen met specifieke bevoegdheden controleactiviteiten te worden verricht. Deze activiteiten dienen ondersteund te worden met procedures en richtlijnen (instructies). De structuur van de beheersingsorganisatie beschrijft de samenhang van de ingerichte processen.

Principes uit de BIO Thema Communicatievoorzieningen binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| CVZ_C.01 | Naleving richtlijnen netwerkbeheer en evaluaties | Richtlijnen voor de naleving van het netwerkbeveiligingsbeleid behoren periodiek getoetst en geëvalueerd te worden. |

| CVZ_C.02 | Compliance-toets netwerkbeveiliging | De naleving van een, conform het beveiligingsbeleid, veilige inrichting van netwerk(diensten), behoort periodiek gecontroleerd te worden en de resultaten behoren gerapporteerd te worden aan het verantwoordelijke management (compliancy-toetsen). |

| CVZ_C.03 | Evalueren robuustheid netwerkbeveiliging | De robuustheid van de beveiligingsmaatregelen en de naleving van het netwerkbeveiligingsbeleid behoren periodiek getest en aangetoond te worden. |

| CVZ_C.04 | Evalueren netwerkgebeurtenissen (monitoring) | Toereikende logging en monitoring behoren te zijn ingericht, om detectie, vastlegging en onderzoek mogelijk te maken van gebeurtenissen, die mogelijk van invloed op of relevant kunnen zijn voor de informatiebeveiliging. |

| CVZ_C.05 | Beheersorganisatie netwerkbeveiliging | Alle verantwoordelijkheden bij informatiebeveiliging behoren te worden gedefinieerd en toegewezen. |

Normen uit de BIO Thema Communicatievoorzieningen binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| CVZ_C.01.01 | De naleving van het netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd door een audit met tenminste de volgende elementen:

| De naleving van netwerkbeveiligingsbeleid wordt periodiek getoetst en geëvalueerd |

| CVZ_C.02.01 | De controlelijst voor een veilige inrichting van netwerk(diensten) is samengesteld vanuit:

| Informatiesystemen worden jaarlijks gecontroleerd op technische naleving van beveiligingsnormen en risico’s |

| CVZ_C.02.02 | Informatiesystemen worden jaarlijks gecontroleerd op de technische naleving van beveiligingsnormen en risico’s op de feitelijke veiligheid. Dit kan bijvoorbeeld door (geautomatiseerde) kwetsbaarhedenanalyses of penetratietesten. | Checklist voor veilige inrichting van netwerk(diensten) |

| CVZ_C.02.03 | De resultaten worden gerapporteerd aan het verantwoordelijke management. | Resultaten worden gerapporteerd aan het verantwoordelijke management |

| CVZ_C.03.01 | De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd en bevat tenminste de volgende onderzoekselementen:

| De teststrategie voor netwerkbeveiliging is vastgelegd en geactualiseerd |

| CVZ_C.04.01 | Zeer belangrijke onderdelen van netwerkbeveiliging zijn het:

| Zeer belangrijke onderdelen van netwerkbeveiliging |

| CVZ_C.04.02 | Continue bewaking via monitoring legt de volgende informatie vast:

| Continue bewaking via monitoring |

| CVZ_C.05.01 | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd. | De communicatievoorzieningen worden geïdentificeerd en gedefinieerd |

| CVZ_C.05.02 | Beheerderstaken vereisen in sommige gevallen vergaande bevoegdheden met risico’s voor de doelorganisatie. Het beleggen van de juiste verantwoordelijkheden en toezien op het beoogde gebruik daarvan vergt extra aandacht, te weten:

| Beheerderstaken vereisen bevoegdheden met risico’s voor de doelorganisatie |