Serverplatform Beleid

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Serverplatform.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van het beleidsdomein is de conditionele elementen te identificeren die randvoorwaardelijk zijn voor het inrichten, beveiligen en beheersen van de serverplatforms. De hiervoor van belang zijnde beveiligingsobjecten en de daaraan gerelateerde maatregel zijn opgenomen.

Risico's[bewerken]

Als de juiste beleidsaspecten voor de inrichting en het onderhoud van het serverplatform ontbreken, bestaat de kans dat onvoldoende sturing wordt gegeven aan een veilige inrichting en exploitatie van deze systemen. Daardoor komt de informatievoorziening van de organisatie als geheel in gevaar en bestaat er een kans dat er datalekken optreden.

Objecten, controls en maatregelen

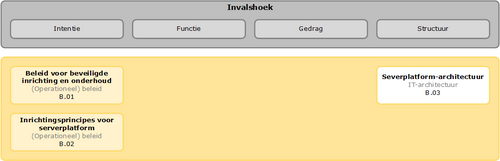

De onderwerpen die specifiek voor serverplatforms een rol spelen, zijn in onderstaande afbeelding vermeld. Binnen de kolom functies behoren objecten te worden opgenomen die voor serverplatforms gerelateerd zijn aan beveiligingsfuncties en beheerprocessen. Deze objecten hebben, in dit geval, echter meer een operationeel karakter. Daarom zijn functie-gerelateerde objecten in het uitvoeringsdomein opgenomen. De noodzakelijke beveiligingseisen voor functies op dit niveau zijn vermeld in B.01 Beleid voor beveiligde inrichting en onderhoud.

Binnen de gedragskolom zou een beleid voor configuratie, parametrisering en toegangsbeleid tot serverplatform opgenomen kunnen worden. Echter, dit soort beleidselementen komen, in dit geval, ook voor in B.01 Beleid voor beveiligde inrichting en onderhoud. Vandaar dat ook in deze kolom geen objecten zijn vermeld.

Principes uit de BIO Thema Serverplatform binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| SVP_B.01 | Beleid voor beveiligde inrichting en onderhoud | Voor het beveiligd inrichten en onderhouden van het serverplatform behoren regels te worden vastgesteld en binnen de organisatie te worden toegepast. |

| SVP_B.02 | Inrichtingsprincipes voor serverplatform | Principes voor het inrichten van beveiligde servers behoren te worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle verrichtingen betreffende het inrichten van servers. |

| SVP_B.03 | Serverplatform-architectuur | De functionele eisen, beveiligingseisen en architectuurvoorschriften van het serverplatform zijn in samenhang in een architectuurdocument vastgelegd. |

Normen uit de BIO Thema Serverplatform binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| SVP_B.01.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het onderhouden van servers. | Gangbare principes rondom security by design zijn uitgangspunt voor het onderhouden van server |

| SVP_B.01.02 | In het beleid voor beveiligd inrichten en onderhouden zijn de volgende aspecten in overweging genomen:

| Overwegingen betreffende het beleid voor beveiligd inrichting en onderhoud |

| SVP_B.02.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het inrichten van servers. | Gangbare principes rondom Security by design zijn uitgangspunt voor het inrichten van servers |

| SVP_B.02.02 | Voor het beveiligd inrichten van servers zijn de volgende beveiligingsprincipes van belang:

| Beveiligingsprincipes voor het beveiligd inrichten van servers |

| SVP_B.03.01 | Van het in te richten serverplatform is een actueel architectuurdocument opgesteld. Dit document:

| Eisen aan het architectuurdocument van het in te richten van het serverplatform |

| SVP_B.03.02 | In het architectuurdocument is vastgelegd welke uitgangspunten, principes, beveiligingsvoorschriften, eisen en overwegingen gelden voor het inrichten van serverplatforms. | In het architectuurdocument voor servers platforms vastgelegde inrichtings eisen |