Patroon voor interne koppelvlakken voor de productieomgeving

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

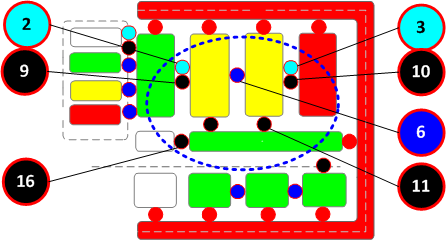

De omgeving van ‘interne koppelvlakken’ is alles wat zich in de productieomgeving bevindt. De koppelvlakken van Beheer/Audit horen hier niet bij. Die koppelvlakken worden apart beschreven in het patroon interne koppelvlakken met beheer en audit.

Probleem

Bedrijfsprocessen moeten met elkaar kunnen communiceren zonder dat ongewenste beïnvloeding de continuïteit van de bedrijfsvoering in gevaar kan brengen. De problemen worden samengevat in punten 1, 2 en 3 uit de probleembeschrijving van het themapatroon koppelvlakken:

- Het verschil in vertrouwensniveau van de zones vervalt bij een rechtstreekse (netwerk)koppeling, waardoor het effectieve vertrouwensniveau gelijk is aan het laagste vertrouwensniveau van alle gekoppelde zones. Daardoor kan de vertrouwelijkheid van de informatie in zones met een oorspronkelijk hoger vertrouwensniveau niet meer worden gewaarborgd.

- Rechtstreekse koppelingen van zones impliceert dat de individuele zones samengevoegd worden tot één logische zone. Daarbij vervalt de scheiding van verantwoordelijkheden voor de beveiliging binnen de individuele zones.

- Met een rechtstreekse (netwerk)koppeling is er geen controle op- of beheersing mogelijk van de integriteit, validiteit of classificatie van de uitgewisselde gegevens tussen de gekoppelde zones.

Oplossing

Voor alle koppelvlakken geeft onderstaande tabel een overzicht van mogelijke maatregelen per intern koppelvlak. Zie verder de figuren in het themapatroon voor de positionering van het koppelvlak.

Voor de inrichting van koppelvlak 11 zijn twee oplossingsrichtingen mogelijk:

- Beveiligingsfuncties inrichten per LAN segment waaraan de clients gekoppeld zijn.

- Beveiligingsfuncties inrichten voor elke client afzonderlijk.

Koppelvlak 11 ondersteunt de datastromen: Bestand, Bericht (mail) en Web verkeer. Aanvullend moet dit koppelvlak voor de legacy systemen ook terminal verkeer ondersteunen zoals b.v. IBM-3270 of leverancier specifieke Client-Server protocollen. Dit laatste geldt ook voor koppelvlakken 3 en 6. Koppelvlak 16 omvat de externe (hardware-) interfaces van de client. Dit zijn o.a. USB poorten die beveiligd of uitgeschakeld zijn en centraal worden beheerd. In dit patroon is aangenomen dat de Wi-Fi functie is uitgeschakeld. Wanneer draadloze netwerken gebruikt worden, dan moeten de koppelvlakken 11 en 16 aanvullende beveiligingsfuncties bevatten om ‘backdoors’ in het bedrijfsnetwerk te voorkomen.

Afwegingen

Welke oplossingsrichting (1 of 2) voor koppelvlak 11 gekozen wordt, hangt af van het aantal clients (1000 clients of meer), de acceptabele beheerlast, en draagbaarheid van licentiekosten voor de objecten die de IB-functies uitvoeren.

Versleuteld bestands- of berichtenverkeer moet voor zover toegepast, worden ondersteund door de koppelvlakken 2, 3, 6, 9, 10 en optioneel ook 11. Hierboven wordt aangenomen dat web services in de DMZ of in de frontoffice zijn gesitueerd.

De te nemen maatregelen voor de inrichting van interne koppelvlakken (productieomgeving) zullen vanwege risicoacceptatie per organisatie doorgaans meer verschillen dan het geval is voor externe koppelvlakken. Vaak bestaat er geen zonering van Frontoffice-Backoffice, maar is daar sprake van één vertrouwde zone. In dat geval vervalt koppelvlak 6 en zullen er evenredig meer eisen gesteld worden aan koppelvlak 9.

Koppelvlak 11, die het kantoornetwerk en de netwerksegmenten van de productieomgeving verbindt, is om netwerktechnische redenen zoals performance niet altijd voorzien van beveiligingsfuncties. Omdat een netwerk van eindgebruikers feitelijk als een semi-vertrouwde omgeving beschouwd moet worden, heeft het niet beveiligen van koppelvlak 11 zowel impact op de benodigde maatregelen binnen de vertrouwde omgeving van FO/BO als voor de logische toegang tot zeer vertrouwde zones als de Kluis.