Sandbox:Risico-analyse

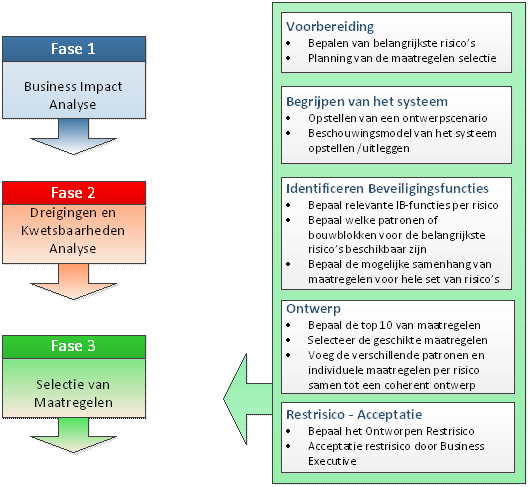

Een van de belangrijkste stappen van ‘Security by design’ is het uitvoeren van een risicoanalyse. Vaak voert men deze analyses uit op ‘green-field’ situaties, maar ook wanneer er nieuwe functionaliteit en diensten moeten worden toegevoegd. Onderstaande aanpak is voor beide situaties geschikt. Deze 3-fasen aanpak is ontwikkeld door het ISF (Information Security Forum). De eerste versie daarvan was de SPRINT®-methodiek. Onderstaande figuren zijn bekend van de opvolger: IRAM®. De teksten zijn aangepast op de NORA begrippen.

Belangrijkste vereiste bij risicoanalyse is deelname van deskundigen uit de organisatie, niet alleen vanuit IT, maar vooral ook vanuit de business, zodat de drijfveren vanuit de bedrijfsvoering duidelijk zijn.

Vooral informatiemanagement, die de business -to- IT vertaling verzorgt, moet betrokken zijn. Een risicoanalyse is dus geen kwestie van een methodiek volgen en vinkjes zetten, maar vereist vooral denkwerk en vakmanschap.

Fase 1: Business Impact Analyse[bewerken]

Fase 1 is de hieronder geschetste Business Impact Analyse (BIA). In deze fase zijn deskundigen uit de business vertegenwoordigd, die o.a. vaststellen wat de maximum toelaatbare uitvalsduur mag zijn en het maximaal toelaatbare dataverlies.

Fase 1 en 2 worden afgesloten met een rapportage en evaluatiefase, waarin opdracht van bestuurders wordt verkregen om de volgende stap te doen. Het voordeel daarvan is dat managers tijdig betrokken worden in de bevindingen en mogelijke acceptatie van risico’s.

Dit rapport, het resultaat van de BIA geeft aan wat het z.g. Acceptabel Rest Risico is (ARR).

Fase 2: Dreigingen en Kwetsbaarheden analyse[bewerken]

De tweede fase van de risicoanalyse betreft het bepalen van dreigingen en kwetsbaarheden. In de praktijk worden dreigingen en kwetsbaarheden soms onder één noemer geschaard, maar het gaat hier om wezenlijk verschillende factoren. Beide dienen in eerste opzet zoveel mogelijk onafhankelijk van elkaar te worden bepaald en in een z.g. overall dreigingsniveau en vervolgens een overall-kwetsbaarheid voor deze dreigingen.

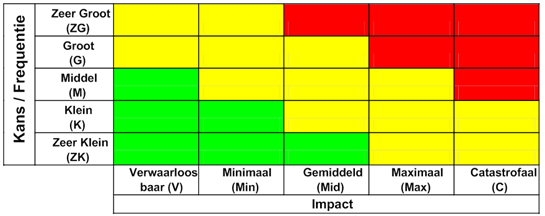

Gezamenlijk levert dit een risicoprofiel op, wat we noteren in een risicomatrix.

Dreigingen, meestal veroorzaakt door menselijke dreigers, komen van binnenuit een organisatie of van buitenaf. Dat is een feit, daar kun je meestal weinig aan doen. Belangrijk is bij dreigingen de z.g. businesscase van jouw aanvaller te kennen. Wat valt er voor de hacker te halen? Geld of informatie?

Kwetsbaarheden zijn alle onvolkomenheden in- of afwezigheid van beveiligingsmaatregelen, met name ook fouten of omissies in executable code, zowel in firmware als in operating systemen, middleware en de applicaties die daarop draaien.

Een belangrijke randvoorwaarde om dreigingen en kwetsbaarheden te kunnen bepalen is een nauwkeurig inzicht in het systeemprofiel en de keten waarin het te beoordelen systeem functioneert.

De kans dat een dreiging leidt tot schade wordt vervolgens ingeschat en een z.g. kwalitatief risico wordt bepaald uit de kans x impact. Het kwalitatieve risico wordt per dreiger verwerkt in een risicomatrix.

Waar het in de risicomatrix om gaat is de inschatting van het risico, rekening houdend met de context van het bedreigde systeem. Wat daarmee bedoeld wordt is dat de dreiging als gevolg een social engineering in een werkplek van een afgesloten serverruimte veel lager is dan van een werkplek in een kantooromgeving. De impact kan daarentegen in de serverruite veel groter zijn, omdat het een beheerderswerkplek betreft. Het gaat dus om de dreiging gericht op assets in binnen hun context.

In een risicomatrix worden de verschillende dreigingen geplot, met kans en impact. Over twee assen bekeken leidt dit tot een risico score, die gebruikt wordt in de evaluatie met het management en de selectie van maatregelen.

Fase 3: Maatregelen selectie.[bewerken]

In deze fase wordt per risico bepaald welke maatregelen genomen kunnen worden. Daarbij wordt zo bij voorkeur gebruik gemaakt van bewezen oplossingen (patronen). Het ontwerp wat daaruit als geheel ontstaat wordt vervolgens beoordeeld op restrisico’s, wat wel het ontworpen restrisico wordt genoemd