Patroon voor externe koppelvlakken

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

Elke organisatie met klantprocessen op basis van elektronische communicatie heeft één of meerdere koppelingen ingericht met de buitenwereld. Tot enkele jaren geleden waren dat koppelingen, die voor elk informatiesysteem apart werden ingericht. In verband met de toenemende dreigingen, kostenbesparingen en reductie van complexiteit, zoeken organisaties nu steeds meer naar oplossingen in de vorm van één centraal koppelvlak, uitgevoerd als een groep van kanalen waarmee de communicatie naar buitenwereld mogelijk wordt gemaakt.

Het begrip kanaal is hier van toepassing omdat afhankelijk van het type doorgang de beoogde koppeling van de zones als het ware dwars door een aantal zones met koppelvlakken heen loopt.

Dit patroon gaat voor de eenvoud van afbeelding uit van verschillende organisaties met een gelijkwaardige dataclassificatie en vertrouwensniveau. Dit is in grote lijnen van toepassing voor veel gelijkwaardige grote organisaties en voor 95% van de overheidsinstanties onderling.

Probleem

Alle generieke problemen van koppelvlakken zijn benoemd in het themapatroon. De tabel hieronder geeft vanuit die opsomming een overzicht van welke problemen bij welk type kanaal relevant zijn (√). Voor het kanaal naar niet vertrouwd zijn de problemen in belangrijke mate afhankelijk van de communicatierichting. De overige kanalen koppelen zones van hetzelfde vertrouwensniveau. In de praktijk verschillen de problemen voor ingaand en uitgaand verkeer bij koppeling van zones met dezelfde vertrouwensniveaus niet zoveel van elkaar, zodat ze in het patroon niet afzonderlijk van elkaar zijn benoemd.

| nr | Probleem | Oi | Ou | S | V | Z |

|---|---|---|---|---|---|---|

| 1 | Het verschil in vertrouwensniveau van de zones vervalt bij een rechtstreekse (netwerk)koppeling, waardoor het effectieve vertrouwensniveau gelijk is aan het laagste vertrouwensniveau van alle gekoppelde zones. Daardoor kan de vertrouwelijkheid van de informatie in zones met een oorspronkelijk hoger vertrouwensniveau niet meer worden gewaarborgd. | √ | nvt | nvt | nvt | nvt |

| 2 | Rechtstreekse koppelingen van zones impliceert dat de individuele zones samengevoegd worden tot één logische zone. Daarbij vervalt de scheiding van verantwoordelijkheden voor de beveiliging binnen de individuele zones. | √ | √ | nvt | nvt | nvt |

| 3 | Met een rechtstreekse (netwerk)koppeling is er geen controle op- of beheersing mogelijk van de integriteit, validiteit of classificatie van de uitgewisselde gegevens tussen de gekoppelde zones. | √ | √ | √ | √ | √ |

| 4 | Met een rechtstreekse netwerkkoppeling kunnen ongewenste vormen van communicatie zoals Denial of Service attack (DoS) aanvallen, pogingen tot inbreuk en poortscans etc. niet worden voorkomen. | √ | nvt | √ | √ | √ |

| 5 | Informatie kan weglekken bij de opening die gemaakt is in de zones en onderweg van de ene naar de andere zone. | √ | √ | √ | √ | √ |

| 6 | Een koppelvlak is een Single Point of Failure. Wanneer er onverhoopt een storing optreedt in één koppelvlak, dan wordt de hele communicatieketen van zones daardoor negatief beïnvloed. | √ | √ | √ | √ | √ |

Oplossing

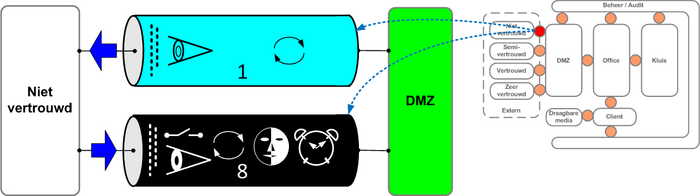

Kanaal naar niet vertrouwd

Dit kanaal wordt ingericht met de mechanismen zoals hieronder met symbolen is aangegeven. Zie voor de specificatie van mechanismen per type kanaal de onderstaande tabel. Het lichtblauwe kanaal Ou, dat de communicatie van binnen naar buiten mogelijk maakt, bevat o.a. filtering, inspectie op virussen en Network Address Translation (NAT). Het zwarte kanaal van buiten naar binnen bevat vrijwel alle denkbare mechanismen voor grensbescherming. De IB-objecten van de mechanismen voor beide kanalen zijn opgesteld in de DMZ.

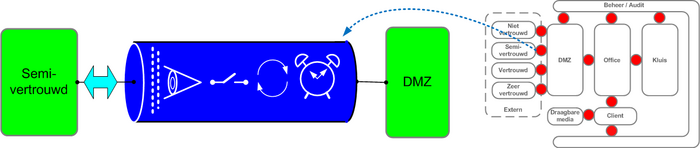

Kanaal naar semi-vertrouwd

Voor dit kanaal wordt een versleutelde netwerktunnel opgezet tussen de externe semi-vertrouwde zone en de DMZ, dat zelf ook semi-vertrouwd is. De netwerktunnel kan worden gerealiseerd via zowel publieke- als private netwerken. Dit kanaal wordt met mechanismen ingericht, die werkzaam zijn in beide communicatierichtingen. Voor koppeling met deze semi-vertrouwde zones zijn mechanismen voor misleiding niet nodig. Er bestaat in deze configuratie immers al een bepaalde mate van vertrouwen. In deze en volgende patronen is steeds één kanaal getekend, omdat we daarin steeds zones koppelen met hetzelfde vertrouwensniveau. De set van benodigde maatregelen in de vorm van IB-mechanismen zijn hierbij grotendeels identiek voor zowel in- als uitgaand verkeer. De IB mechanismen onder verantwoordelijkheid van de eigen organisatie worden in de DMZ gerealiseerd.

Aan de ‘overzijde’ van het kanaal zal de andere partij doorgaans maatregelen nemen die gelijkwaardig zijn aan die van de eigen organisatie. In het patroon naar niet vertrouwd is gedefinieerd wat er per organisatie nodig is om de eigen verantwoordelijkheid te kunnen nemen. Elkaar vertrouwende partijen kunnen afspreken dat men dan wel minder of juist aanvullende maatregelen neemt op datgene wat in deze patronen is aangegeven.

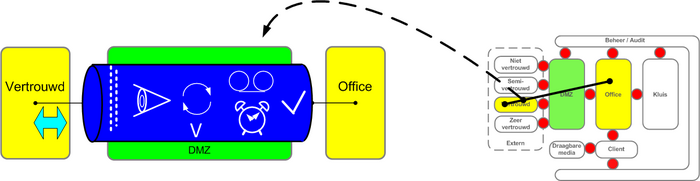

Kanaal naar vertrouwd

Voor dit kanaal wordt een versleutelde netwerktunnel opgezet tussen de externe en interne vertrouwde zone. Dat kunnen zowel vertrouwde zones van partners zijn als externe locaties van de organisatie zelf. De netwerktunnel kan zowel via publieke als private netwerken worden gerealiseerd.

De reden om het communicatiekanaal op deze manier af te beelden is dat de IB-mechanismen gedeeltelijk in de DMZ en gedeeltelijk aan het eindpunt zijn gerealiseerd.

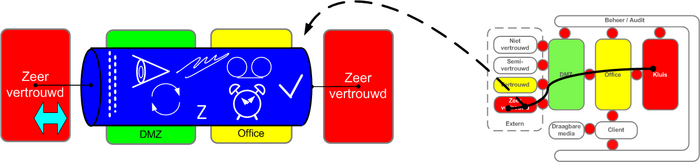

Kanaal naar zeer vertrouwd

De opzet van dit kanaal heeft veel overeenkomsten met de koppeling van vertrouwde zones, maar bevat extra maatregelen voor het transport van hoog geclassificeerde gegevens. Minimaal is daarvoor nodig: versleuteling van de getransporteerde data, toepassing van private- in plaats van publieke netwerken en afhankelijk van de classificatie van de te transporteren gegevens worden hoog gekwalificeerde encryptieapparatuur en hoog gekwalificeerde certificaten toegepast.

Het kanaal verbindt een externe zeer vertrouwde zone met een interne zeer vertrouwde zone. Dat kan een zone zijn met productiedata, maar ook een beheerzone ten behoeve van een externe beheerserviceprovider.

Toegepaste mechanismen

Onderstaande tabel geeft een overzicht van de toegepaste mechanismen per kanaal.

- Ou = Onvertrouwd uitgaand

- Oi = Onvertrouwd inkomend

- S = Semi-vertrouwd

- V = Vertrouwd

- Z = Zeer vertrouwd

De informatiestromen door de koppelvlakken kunnen in drie hoofdgroepen worden samengevat:

- Bestandsuitwisseling; file en printservices

- Berichtenverkeer; XML, smtp S/MIME, ebMS/ MQ/ SOAP

- Webverkeer; http(s) SOAP/ WSDL

Afwegingen

Niet vertrouwd

De koppelvakken van dit kanaal komen in elke organisatie voor en verschillen per situatie. Dit is het meest complexe en gevoelige koppelvlak van alle koppelvlakken, waardoor een eventuele uitbesteding van dit koppelvlak met de grootste zorg (blijvend) moet worden behandeld. Bepalend daarbij is de gevoeligheid van de bedrijfsprocessen en het kunnen voortbestaan van de organisatie als gegevens onverhoopt lekken naar concurrenten. Globaal gezien worden echter steeds dezelfde maatregelen genomen per verkeersstroom.

Semi-vertrouwd

Er bestaan veel varianten van dit koppelvlak en verschillende redenen om dit type koppelvlak in te zetten. Voor alle varianten geldt dat het vertrouwen in de beveiligingsmaatregelen aan de andere zijde van het kanaal beperkt is of kan zijn. Voorbeeld daarvan is een mobiele- of telewerker, die buiten het beveiligingsregime van de organisatie werkt met IT-middelen en data. De telewerker beschikt daarom over een beperkte set van IT-functies, zoals bijvoorbeeld alleen mail en browsen van het intranet. Andere voorbeelden zijn partners die gegevens uitwisselen of gebruik maken van elkaars IT-functies, maar dat er slechts tot op ‘semi-vertrouwd’ niveau zekerheid bestaat over de wederzijds genomen maatregelen. Nog een andere reden is een bewuste scheiding van verantwoordelijkheden. Deze situatie kan zelfs bestaan bij de koppeling van werkmaatschappijen binnen hetzelfde concern, met name wanneer de bedrijfsprocessen duidelijk van elkaar verschillen of wanneer organisaties in een beginstadium van fusie verkeren.

Vertrouwd

Als deze koppeling wordt toegepast, dan moet er een grote mate van vertrouwen bestaan tussen de verbonden organisaties. Ze koppelen immers hun vertrouwde- veelal productieomgevingen aan elkaar. In situaties, waarbij SAAS geleverd wordt aan een derde partij, moet worden overwogen of aanvullende maatregelen nodig zijn zoals het inrichten van een gescheiden vertrouwde zone, waarbinnen SAAS-systemen staan opgesteld.

Implicaties

De maatregelen van de kanalen Semi-vertrouwd, Vertrouwd en Zeer Vertrouwd zijn afgestemd tussen de partners en er bestaan zekerheden over de handhaving van het beveiligingsniveau aan beide kanten. Hierover dienen contracten of convenanten te worden gesloten waarin geregeld is dat er een TPM wordt afgegeven door een geregistreerde partij over de naleving van een afgesproken normenset.