Toegang verlenen

Naar navigatie springen

Naar zoeken springen

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

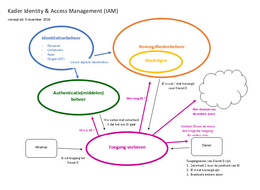

Deze pagina bevat een overzicht van de onderwerpen op het gebied van Toegang verlenen

Autorisatie (Autoriseren) is gedefinieerd als

- Het proces om te beslissen of een Entiteit op grond van een Authenticatiemiddel, Identiteitsverklaring, of een Machtiging toegang krijgt tot een Resource. De beslissing wordt mede gebaseerd op het bij de resource behorende Autorisatieregels en omgevingsfactoren (zie Begrippen IAM).

Overzicht van de onderwerpen