Aanbevelingen voor IAM in het ontwerp van een dienst: verschil tussen versies

k (Onderdeel met begrippen herschreven) |

(Samenbrengen van alle IAM-gerelateerde pagina's onder categorie:IAM) |

||

| (73 tussenliggende versies door 7 gebruikers niet weergegeven) | |||

| Regel 1: | Regel 1: | ||

{{ | {{Werkversie geïmporteerd Bindende afspraken}}{{IAM | ||

{{ | |Contactpersoon= Eric Brouwer | ||

|e-Mailadres= Eric.brouwer@ictu.nl | |||

}} | |||

| | |||

__TOC__ | __TOC__ | ||

==Toegang tot een bepaalde dienst voor de juiste personen (veralgemeniseerd: entiteiten)== | |||

IAM doe je niet voor de lol, maar omdat je de juiste entiteit, zijnde personen/natuurlijke personen, die geboren zijn, of niet natuurlijke personen, die opgericht zijn, of systemen toegang wil geven tot een bepaalde dienst (synoniem: resource). Ga voor de inrichting dan ook uit van drie basiselementen waarover je helderheid moet geven: De dienst (resource) waar je toegang voor gaat inrichten, de afnemers (entiteiten) die toegang moeten hebben en het toegang verlenen zelf. Wat moet je allemaal geregeld hebben zodat een identiteit een dienst snel, vertrouwd en gemakkelijk kan afnemen?<br /> | |||

Deze NORA IAM pagina's starten vanuit het perspectief van gevraagde toegang tot een dienst voor een persoon, als een natuurlijk persoon. De pagina's gaan hierbij uit van een persoon die van buiten de (overheids)organisatie toegang wil tot diensten van een (overheids)organisatie.<br /> | |||

Idealiter maak je gebruik van de NORA [[Architectuurprincipes]] en het NORA [[Vijflaagsmodel]] om op gestructureerde wijze zicht te krijgen op wat er moet gebeuren en hoe dat met elkaar samenhangt.<br /> | |||

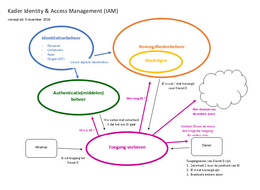

In het objectmodel [[Begrippen_IAM#Objectmodel_Definities]] zijn de relaties voor IAM objecten en definities weergegeven op basis van het kader, zoals rechtsboven getoond. | |||

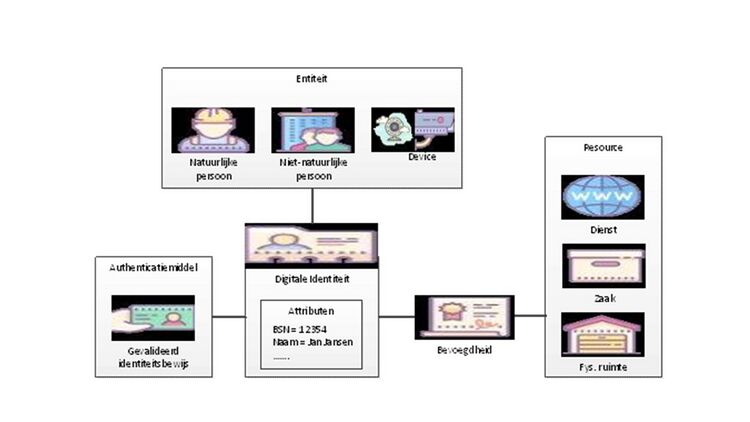

[[Afbeelding:Bestuurlijke_plaat_IAM.jpg|thumb|none|750px|Objectmodel Bestuurlijke plaat IAM|alt=”Bestuurlijke plaat Identity & Access Management”]] | |||

De vertaling in een archimate formaat voor architecten ziet er dan als volgt uit: | |||

[[Afbeelding:model_zonder_persoon.jpg|thumb|none|750px|Objectmodel Definities Identity & Access Management|alt=”Objectmodel Definities Identity & Access Management”]] | |||

Identity | |||

Afbeelding: | |||

Voor de inhoudelijke vormgeving van IAM kan je gebruik maken van ISO 24760 IM (Identity Management) en ISO 29146 AM (Access Management). Ook het Informatie Beveiliging Management Framework (ISO 27001) is van belang: dat is de basis van het thema [[Beveiliging]]. De BIR en BIO zijn daar op gebaseerd.<br /> | |||

Er zijn 2 punten die hierbij aandacht vragen: | |||

# De ISO-normen zijn door auteursrechten niet publiekelijk te publiceren; | |||

# Hoe al deze kaders op elkaar zijn afgestemd, is naar ons weten, nog niet nader onderzocht.<br /> | |||

</ | |||

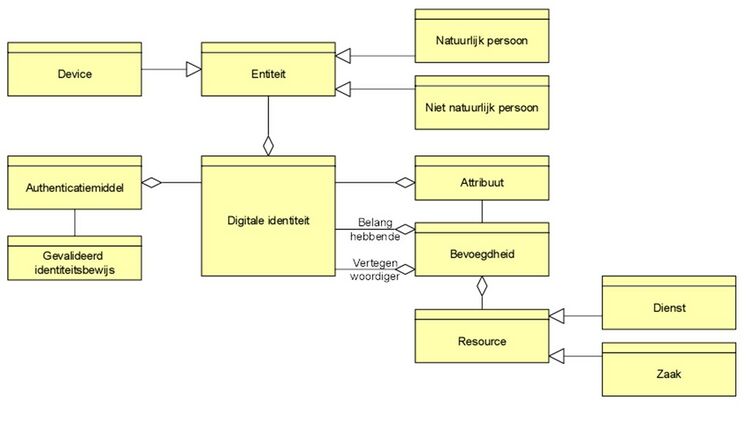

==Toepassen van IAM, start met toegang == | |||

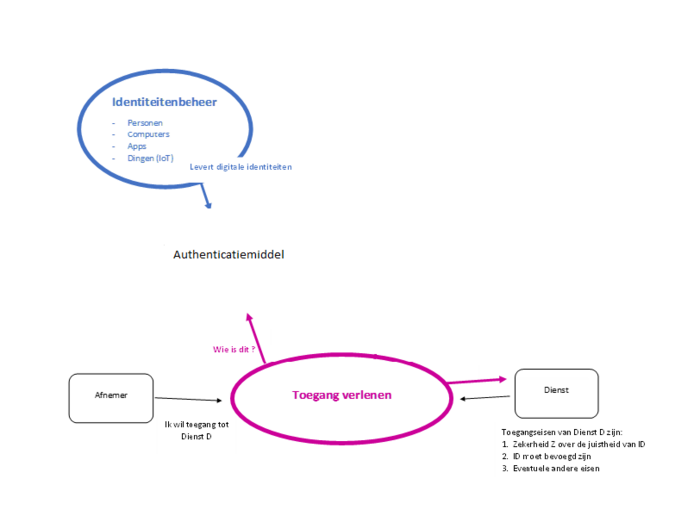

[[Afbeelding:IAM afbeelding Toegang verlenen met pijlen.png|700px|none|alt=Schematische weergave van toegang verlenen tot een dienst: links de afnemer die toegang wil tot dienst D, met een zwarte pijl naar de paarse cirkel Toegang verlenen. Rechts de dienst, met een zwarte pijl terug naar toegang verlenen, waarbij staat: Toegangseisen van dienst D zijn: 1 Zekerheid Z over de juistheid van ID, 2 ID moet bevoegd zijn, 3 eventuele andere eisen. Vier paarse pijlen uit de cirkel toegang verlenen, met tekst per pijl (v.l.n.r.): 1 Wie is dit? 2 Wat mag ID? 3 Hier checken we andere eisen. 4 Voldoet ID aan eisen, dan krijgt die toegang, anders niet.]] | |||

Maak dus een ontwerp voor IAM waarin onderstaande aspecten zijn opgenomen:<br /> | |||

===De Dienst=== | |||

De Dienst (of resource) waarvoor toegang moet worden verkregen is altijd het uitgangspunt. | |||

Helder moet zijn wat de dienst inhoudt ([[AP5]]): waar is dat beschreven?<br /> | |||

Hoe is de dienst ontsloten ([[AP9]]): via welke URL kan je die aanroepen?<br /> | |||

Welke eisen stelt de dienstaanbieder aan het mogen afnemen van die dienst ([[AP28]]): waar zijn de afspraken daarover vastgelegd?<br /> | |||

===Toegang verlenen=== | |||

Wat zijn de functies waarmee de dienstaanbieder kan worden "ontzorgd" bij het nagaan of wel of niet toegang moet worden verleend? | |||

Als een dienstafnemer aan alle eisen voldoet die de dienstaanbieder heeft gesteld, dan kan toegang worden verleend. En anders niet.<br /> | |||

In de praktijk wordt het toegang verlenen vaak gebaseerd op "wie ben je?" en "wat mag je?". <br /> | |||

Maar er kunnen ook geheel andere eisen zijn gesteld voor de toegang tot een dienst, en wat moet je dan regelen? <br /> | |||

Hoe je dat in de praktijk kan laten werken, lichten we toe bij [[Toegang verlenen door de dienstverlener]] | |||

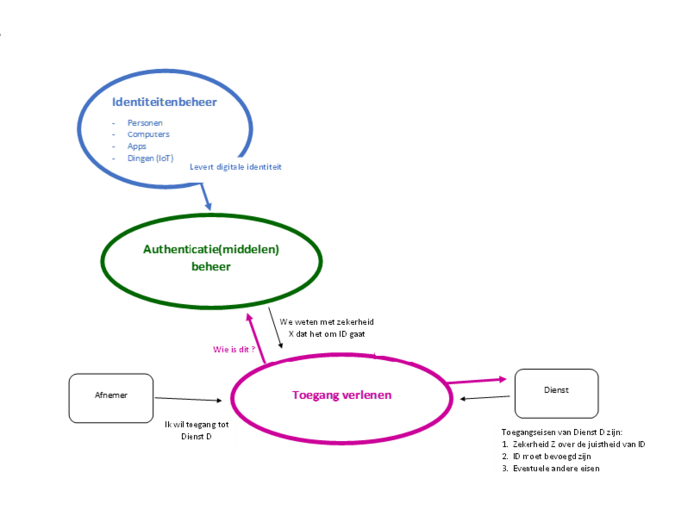

==Wie is dit?== | |||

===Identiteitenbeheer=== | |||

Op de vraag 'wie ben je?' komt het antwoord van Identiteitenbeheer: | |||

Zie voor de definities en het bijbehorende gedragsmodel tevens [[Begrippen_IAM#Gedragsmodel_Identiteiten]] | |||

[[Afbeelding:IAM afbeelding met Identiteitenbeheer.png|700px|none|alt=Schematische weergave van toegang verlenen tot een dienst: links de afnemer die toegang wil tot dienst D, met een zwarte pijl naar de paarse cirkel Toegang verlenen. Rechts de dienst, met een zwarte pijl terug naar toegang verlenen, waarbij staat: Toegangseisen van dienst D zijn: 1 Zekerheid Z over de juistheid van ID, 2 ID moet bevoegd zijn, 3 eventuele andere eisen. Vier paarse pijlen uit de cirkel toegang verlenen, met tekst per pijl (v.l.n.r.): 1 Wie is dit? 2 Wat mag ID? 3 Hier checken we andere eisen. 4 Voldoet ID aan eisen, dan krijgt die toegang, anders niet. Pijl nummer 1 verwijst naar een lichtblauwe cirkel Identiteitenbeheer, via de tekst Authenticatiemiddel. In de blauwe cirkel staat: - Personen - Computers - Apps - Dingen (IOT) In de rand van de cirkel staat rechtsonder: Levert digitale identiteiten.]] | |||

Dit betreft de “levenscyclus” van digitale identiteiten: van (pre)nataal tot (post)mortaal. Het begint met het bepalen (creëren) van een digitale identiteit door bepaalde kenmerken in een registratie op te nemen. Met zo'n digitale identiteit ben je in de digitale wereld te identificeren. Die identiteiten zullen doorgaans betrekking hebben op personen, maar het kan ook gaan om bedrijven, computers, apps of IoT e.d. Het zijn digitale afspiegelingen van zogenaamde "entiteiten". Het wijzigen en beëindigen van digitale identiteiten behoort natuurlijk ook tot de levenscyclus.<br /> | |||

Het beëindigen van de digitale identiteit (doorgaans is dat op “non-actief” zetten, opdat het gebruik van de digitale identiteit om historische redenen nog traceerbaar blijft) is een trigger om aan de digitale identiteit toegewezen accounts, bevoegdheden, rechten en voorzieningen e.d. in te trekken.<br /> | |||

Hoe we als overheid in Nederland omgaan met het identiteitenbeheer van onze burgers en van andere bewoners op aarde, is toegelicht bij [[Identiteitenbeheer van personen]]. | |||

===Authenticatie(middelen)beheer=== | |||

Zie voor de definities en het bijbehorende gedragsmodel tevens: [[Begrippen_IAM#Gedragsmodel_Authenticatie]] | |||

Het ID op zich is niet genoeg, er moet ook nog een bewijs van je ID geleverd kunnen worden, door een authenticatiemiddel. Ook authenticatiemiddelen moeten goed beheerd worden: | |||

[[Afbeelding:IAM afbeelding met authenticatiemiddelenbeheer.png|700px|none|alt=Schematische weergave van toegang verlenen tot een dienst: links de afnemer die toegang wil tot dienst D, met een zwarte pijl naar de paarse cirkel Toegang verlenen. Rechts de dienst, met een zwarte pijl terug naar toegang verlenen, waarbij staat: Toegangseisen van dienst D zijn: 1 Zekerheid Z over de juistheid van ID, 2 ID moet bevoegd zijn, 3 eventuele andere eisen. Vier paarse pijlen uit de cirkel toegang verlenen, met tekst per pijl (v.l.n.r.): 1 Wie is dit? 2 Wat mag ID? 3 Hier checken we andere eisen. 4 Voldoet ID aan eisen, dan krijgt die toegang, anders niet. Pijl nummer 1 verwijst naar een groene ovaal authenticatie(middelen)beheer. Naar deze cirkel is een pijl vanuit lichtblauwe cirkel Identiteitenbeheer, hier linksboven. In de blauwe cirkel staat: - Personen - Computers - Apps - Dingen (IOT) In de rand van de cirkel staat rechtsonder: Levert digitale identiteiten.]] | |||

Dit betreft de “levenscyclus” van authenticatiemiddelen in relatie tot digitale identiteiten.<br /> | |||

Hiertoe regel je enerzijds het ontwikkelen, aanpassen en verwijderen van authenticatiemiddelen in de vorm van "verificatiediensten", die met een bepaalde zekerheid aangeven in welke mate een digitale identiteit overeenkomt met de entiteit waaraan die is toegekend. | |||

En anderzijds regel je het toekennen van authenticatiemiddelen aan digitale identiteiten of het intrekken daarvan.<br /> | |||

Het betrouwbaarheidsniveau van een uitgevoerde authenticatie wordt dus bepaald door enerzijds de kwaliteit van de identiteiten(registratie) en anderzijds het daarbij gebruikte authenticatiemiddel.<br /> | |||

Hoe de overheid dat heeft geregeld is uitgewerkt in [[Authenticatie(middelen)beheer]] en [[Impact eIDAS voor Nederland]] | |||

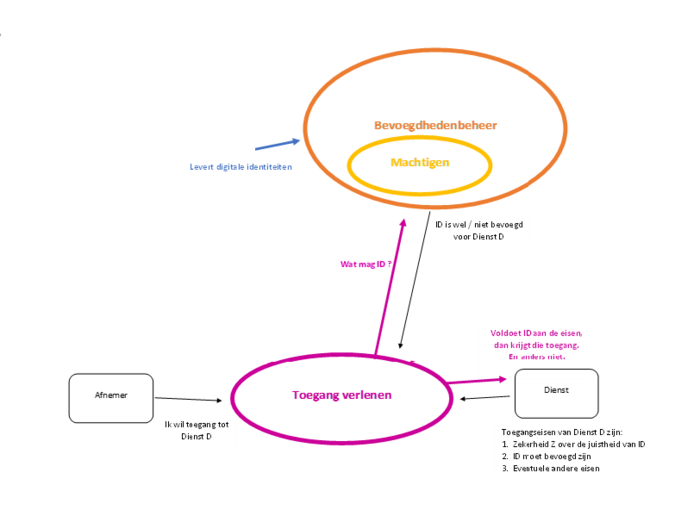

== | ==Wat mag ID?== | ||

Om toegang te verlenen ben je er nog niet als je weet welk ID toegang vraagt: je moet weten of het ID die toegang ook hoort te hebben. Daarvoor zijn nog twee aspecten van IAM van belang: | |||

[[Afbeelding:IAM afbeelding bevoegdhedenbeheer inclusief machtigen.png|700px|none|alt=Schematische weergave van toegang verlenen tot een dienst: links de afnemer die toegang wil tot dienst D, met een zwarte pijl naar de paarse cirkel Toegang verlenen. Rechts de dienst, met een zwarte pijl terug naar toegang verlenen, waarbij staat: Toegangseisen van dienst D zijn: 1 Zekerheid Z over de juistheid van ID, 2 ID moet bevoegd zijn, 3 eventuele andere eisen. Een paarse pijl uit de cirkel toegang verlenen, met de tekst "Wat mag ID?" leidt naar een oranje cirkel boven toegang verlenen met de tekst "Bevoegdhedenbeheer". Naar deze cirkel verwijst een blauwe pijl vanaf link met de tekst "Levert digitale identiteiten." Een zwarte pijl wijst vanaf Bevoegdhedenbeheer naar Toegang verlenen met de tekst 'ID is wel/niet bevoegd voor Dienst D." Binnen in de oranje cirkel Bevoegdhedenbeheer is een gele cirkel Machtigen. | |||

Een tweede paarse pijl leidt van Toegang verlenenn naar de Dienst, met de tekst "Voldoet ID aan eisen, dan krijgt die toegang, anders niet."]] | |||

===Bevoegdhedenbeheer (ook wel Autorisatiebeheer of Access Management genoemd)=== | |||

Zie voor definities en het bijbehorend gedragsmodel tevens: [[Begrippen_IAM#Gedragsmodel_Bevoegdheden_en_Autorisatie]] | |||

We bedoelen hier in elk geval de “levenscyclus” van bevoegdheden, waar vooraf wordt bepaald wat een identiteit mag (of niet mag). Dat kan ook zijn, dat de identiteit door een andere identiteit is gemachtigd om iets te doen.<br /> | |||

Hiertoe regel je enerzijds het ontwikkelen, wijzigen en verwijderen van bevoegdheden in de vorm van rollen (roles), regels (rules) en aanvragen (requests), waaraan bepaald gebruik van een dienst of voorzieningen is gekoppeld. | |||

En anderzijds regel je het toekennen van bevoegdheden aan digitale identiteiten of het intrekken van die bevoegdheden.<br /> | |||

Hoe je kunt omgaan met bevoegdhedenbeheer is toegelicht bij [[Bevoegdhedenbeheer|Bevoegdhedenbeheer (inclusief machtigen)]] | |||

===Machtigen=== | |||

Machtigen wordt gezien als een onderdeel van Bevoegdhedenbeheer.<br /> | |||

Geregeld moet worden dat bevoegdheden van een identiteit kunnen worden toegekend of overgedragen aan andere identiteiten en dat dat ook weer kan worden ingetrokken. | |||

<br /> | |||

Hoe je dat in de praktijk kan regelen, lichten we toe bij [[Machtigen]] | |||

[[Categorie:IAM]] | |||

Huidige versie van 8 mrt 2023 om 19:12

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

Toegang tot een bepaalde dienst voor de juiste personen (veralgemeniseerd: entiteiten)[bewerken]

IAM doe je niet voor de lol, maar omdat je de juiste entiteit, zijnde personen/natuurlijke personen, die geboren zijn, of niet natuurlijke personen, die opgericht zijn, of systemen toegang wil geven tot een bepaalde dienst (synoniem: resource). Ga voor de inrichting dan ook uit van drie basiselementen waarover je helderheid moet geven: De dienst (resource) waar je toegang voor gaat inrichten, de afnemers (entiteiten) die toegang moeten hebben en het toegang verlenen zelf. Wat moet je allemaal geregeld hebben zodat een identiteit een dienst snel, vertrouwd en gemakkelijk kan afnemen?

Deze NORA IAM pagina's starten vanuit het perspectief van gevraagde toegang tot een dienst voor een persoon, als een natuurlijk persoon. De pagina's gaan hierbij uit van een persoon die van buiten de (overheids)organisatie toegang wil tot diensten van een (overheids)organisatie.

Idealiter maak je gebruik van de NORA Architectuurprincipes en het NORA Vijflaagsmodel om op gestructureerde wijze zicht te krijgen op wat er moet gebeuren en hoe dat met elkaar samenhangt.

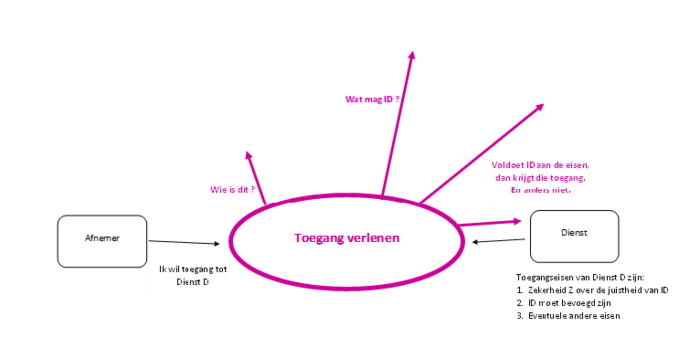

In het objectmodel Begrippen IAM zijn de relaties voor IAM objecten en definities weergegeven op basis van het kader, zoals rechtsboven getoond.

De vertaling in een archimate formaat voor architecten ziet er dan als volgt uit:

Voor de inhoudelijke vormgeving van IAM kan je gebruik maken van ISO 24760 IM (Identity Management) en ISO 29146 AM (Access Management). Ook het Informatie Beveiliging Management Framework (ISO 27001) is van belang: dat is de basis van het thema Beveiliging. De BIR en BIO zijn daar op gebaseerd.

Er zijn 2 punten die hierbij aandacht vragen:

- De ISO-normen zijn door auteursrechten niet publiekelijk te publiceren;

- Hoe al deze kaders op elkaar zijn afgestemd, is naar ons weten, nog niet nader onderzocht.

Toepassen van IAM, start met toegang[bewerken]

Maak dus een ontwerp voor IAM waarin onderstaande aspecten zijn opgenomen:

De Dienst[bewerken]

De Dienst (of resource) waarvoor toegang moet worden verkregen is altijd het uitgangspunt.

Helder moet zijn wat de dienst inhoudt (Nauwkeurige dienstbeschrijving): waar is dat beschreven?

Hoe is de dienst ontsloten (Voorkeurskanaal internet): via welke URL kan je die aanroepen?

Welke eisen stelt de dienstaanbieder aan het mogen afnemen van die dienst (Afspraken vastgelegd): waar zijn de afspraken daarover vastgelegd?

Toegang verlenen[bewerken]

Wat zijn de functies waarmee de dienstaanbieder kan worden "ontzorgd" bij het nagaan of wel of niet toegang moet worden verleend?

Als een dienstafnemer aan alle eisen voldoet die de dienstaanbieder heeft gesteld, dan kan toegang worden verleend. En anders niet.

In de praktijk wordt het toegang verlenen vaak gebaseerd op "wie ben je?" en "wat mag je?".

Maar er kunnen ook geheel andere eisen zijn gesteld voor de toegang tot een dienst, en wat moet je dan regelen?

Hoe je dat in de praktijk kan laten werken, lichten we toe bij Toegang verlenen door de dienstverlener

Wie is dit?[bewerken]

Identiteitenbeheer[bewerken]

Op de vraag 'wie ben je?' komt het antwoord van Identiteitenbeheer: Zie voor de definities en het bijbehorende gedragsmodel tevens Begrippen IAM

Dit betreft de “levenscyclus” van digitale identiteiten: van (pre)nataal tot (post)mortaal. Het begint met het bepalen (creëren) van een digitale identiteit door bepaalde kenmerken in een registratie op te nemen. Met zo'n digitale identiteit ben je in de digitale wereld te identificeren. Die identiteiten zullen doorgaans betrekking hebben op personen, maar het kan ook gaan om bedrijven, computers, apps of IoT e.d. Het zijn digitale afspiegelingen van zogenaamde "entiteiten". Het wijzigen en beëindigen van digitale identiteiten behoort natuurlijk ook tot de levenscyclus.

Het beëindigen van de digitale identiteit (doorgaans is dat op “non-actief” zetten, opdat het gebruik van de digitale identiteit om historische redenen nog traceerbaar blijft) is een trigger om aan de digitale identiteit toegewezen accounts, bevoegdheden, rechten en voorzieningen e.d. in te trekken.

Hoe we als overheid in Nederland omgaan met het identiteitenbeheer van onze burgers en van andere bewoners op aarde, is toegelicht bij Identiteitenbeheer van personen.

Authenticatie(middelen)beheer[bewerken]

Zie voor de definities en het bijbehorende gedragsmodel tevens: Begrippen IAM

Het ID op zich is niet genoeg, er moet ook nog een bewijs van je ID geleverd kunnen worden, door een authenticatiemiddel. Ook authenticatiemiddelen moeten goed beheerd worden:

Dit betreft de “levenscyclus” van authenticatiemiddelen in relatie tot digitale identiteiten.

Hiertoe regel je enerzijds het ontwikkelen, aanpassen en verwijderen van authenticatiemiddelen in de vorm van "verificatiediensten", die met een bepaalde zekerheid aangeven in welke mate een digitale identiteit overeenkomt met de entiteit waaraan die is toegekend.

En anderzijds regel je het toekennen van authenticatiemiddelen aan digitale identiteiten of het intrekken daarvan.

Het betrouwbaarheidsniveau van een uitgevoerde authenticatie wordt dus bepaald door enerzijds de kwaliteit van de identiteiten(registratie) en anderzijds het daarbij gebruikte authenticatiemiddel.

Hoe de overheid dat heeft geregeld is uitgewerkt in Authenticatie(middelen)beheer en Impact eIDAS voor Nederland

Wat mag ID?[bewerken]

Om toegang te verlenen ben je er nog niet als je weet welk ID toegang vraagt: je moet weten of het ID die toegang ook hoort te hebben. Daarvoor zijn nog twee aspecten van IAM van belang:

Bevoegdhedenbeheer (ook wel Autorisatiebeheer of Access Management genoemd)[bewerken]

Zie voor definities en het bijbehorend gedragsmodel tevens: Begrippen IAM

We bedoelen hier in elk geval de “levenscyclus” van bevoegdheden, waar vooraf wordt bepaald wat een identiteit mag (of niet mag). Dat kan ook zijn, dat de identiteit door een andere identiteit is gemachtigd om iets te doen.

Hiertoe regel je enerzijds het ontwikkelen, wijzigen en verwijderen van bevoegdheden in de vorm van rollen (roles), regels (rules) en aanvragen (requests), waaraan bepaald gebruik van een dienst of voorzieningen is gekoppeld.

En anderzijds regel je het toekennen van bevoegdheden aan digitale identiteiten of het intrekken van die bevoegdheden.

Hoe je kunt omgaan met bevoegdhedenbeheer is toegelicht bij Bevoegdhedenbeheer (inclusief machtigen)

Machtigen[bewerken]

Machtigen wordt gezien als een onderdeel van Bevoegdhedenbeheer.

Geregeld moet worden dat bevoegdheden van een identiteit kunnen worden toegekend of overgedragen aan andere identiteiten en dat dat ook weer kan worden ingetrokken.

Hoe je dat in de praktijk kan regelen, lichten we toe bij Machtigen