Patroon voor externe koppelvlakken

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

Elke organisatie met klantprocessen op basis van elektronische communicatie heeft één of meerdere koppelingen ingericht met de buitenwereld. Tot enkele jaren geleden waren dat koppelingen, die voor elk informatiesysteem apart werden ingericht. In verband met de toenemende dreigingen, kostenbesparingen en reductie van complexiteit, zoeken organisaties nu steeds meer naar oplossingen in de vorm van één centraal koppelvlak, uitgevoerd als een groep van kanalen waarmee de communicatie naar buitenwereld mogelijk wordt gemaakt.

Het begrip kanaal is hier van toepassing omdat afhankelijk van het type doorgang de beoogde koppeling van de zones als het ware dwars door een aantal zones met koppelvlakken heen loopt.

Probleem

Alle generieke problemen van koppelvlakken zijn benoemd in het themapatroon. De tabel hieronder geeft vanuit die opsomming een overzicht van welke problemen bij welk type kanaal relevant zijn (√). Voor het kanaal naar niet vertrouwd zijn de problemen in belangrijke mate afhankelijk van de communicatierichting. De overige kanalen koppelen zones van hetzelfde vertrouwensniveau. In de praktijk verschillen de problemen voor ingaand en uitgaand verkeer bij koppeling van zones met dezelfde vertrouwensniveaus niet zoveel van elkaar, zodat ze in het patroon niet afzonderlijk van elkaar zijn benoemd.

| nr | Probleem | Oi | Ou | S | V | Z |

|---|---|---|---|---|---|---|

| 1 | Bij een rechtstreekse koppeling van zones vervalt het verschil in vertrouwensniveau | √ | nvt | nvt | nvt | nvt |

| 2 | Bij een rechtstreekse koppeling van zone vervalt scheiding van verantwoordelijkheden | √ | √ | nvt | nvt | nvt |

| 3 | Bij rechtstreekse koppeling van zones is er geen controle mogelijk op integriteit, validiteit, classificatie van gegevensuitwisseling | √ | √ | √ | √ | √ |

| 4 | Bij een rechtstreekse koppeling van zones kunnen ongewenste vormen van communicatie niet worden voorkomen | √ | nvt | √ | √ | √ |

| 5 | Informatie kan weglekken bij de ‘doorgang’ die gemaakt is tussen de zones | √ | √ | √ | √ | √ |

| 6 | Koppelvlakken zijn single points of failure die de hele keten kunnen beïnvloeden | √ | √ | √ | √ | √ |

Oplossing

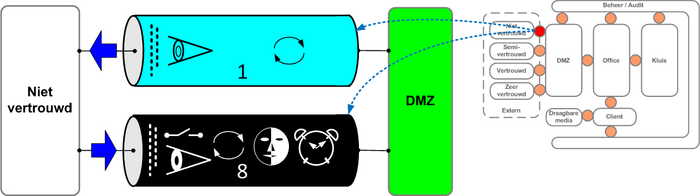

Kanaal naar Niet vertrouwd

Dit kanaal wordt ingericht met de mechanismen zoals hieronder met symbolen is aangegeven. Zie voor de specificatie van mechanismen per type kanaal de onderstaande tabel. Het lichtblauwe kanaal Ou, dat de communicatie van binnen naar buiten mogelijk maakt, bevat o.a. filtering, inspectie op virussen en Network Address Translation (NAT). Het zwarte kanaal van buiten naar binnen bevat vrijwel alle denkbare mechanismen voor grensbescherming. De IB-objecten van de mechanismen voor beide kanalen zijn opgesteld in de DMZ.

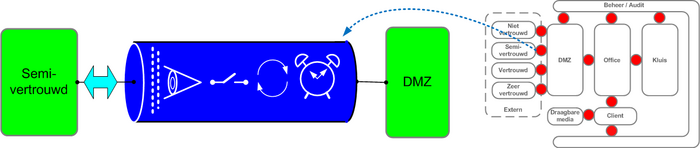

Kanaal naar semi-vertrouwd

Voor dit kanaal wordt een versleutelde netwerktunnel opgezet tussen de externe semi-vertrouwde zone en de DMZ, dat zelf ook semi-vertrouwd is. De netwerktunnel kan worden gerealiseerd via zowel publieke- als private netwerken. Dit kanaal wordt met mechanismen ingericht, die werkzaam zijn in beide communicatierichtingen. Voor koppeling met deze semi-vertrouwde zones zijn mechanismen voor misleiding niet nodig. Er bestaat in deze configuratie immers al een bepaalde mate van vertrouwen. In deze en volgende patronen is steeds één kanaal getekend, omdat we daarin steeds zones koppelen met hetzelfde vertrouwensniveau. De set van benodigde maatregelen in de vorm van IB-mechanismen zijn hierbij grotendeels identiek voor zowel in- als uitgaand verkeer. De IB mechanismen onder verantwoordelijkheid van de eigen organisatie worden in de DMZ gerealiseerd.

Aan de ‘overzijde’ van het kanaal zal de andere partij doorgaans maatregelen nemen die gelijkwaardig zijn aan die van de eigen organisatie. In het patroon naar niet vertrouwd is gedefinieerd wat er per organisatie nodig is om de eigen verantwoordelijkheid te kunnen nemen. Elkaar vertrouwende partijen kunnen afspreken dat men dan wel minder of juist aanvullende maatregelen neemt op datgene wat in deze patronen is aangegeven.

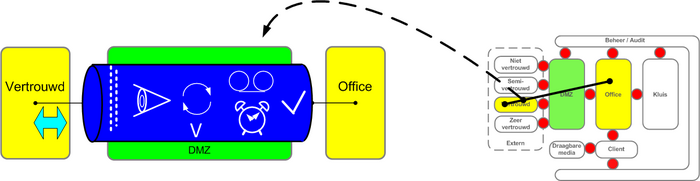

Kanaal naar vertrouwd

Voor dit kanaal wordt een versleutelde netwerktunnel opgezet tussen de externe en interne vertrouwde zone. Dat kunnen zowel vertrouwde zones van partners zijn als externe locaties van de organisatie zelf. De netwerktunnel kan zowel via publieke als private netwerken worden gerealiseerd.

De reden om het communicatiekanaal op deze manier af te beelden is dat de IB-mechanismen gedeeltelijk in de DMZ en gedeeltelijk aan het eindpunt zijn gerealiseerd.