Categorie:Beveiliging

Naar navigatie springen

Naar zoeken springen

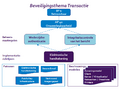

Dit is de categorie Beveiliging. Alle pagina's die onder het Thema Beveiliging vallen krijgen deze categorie mee. Het is een subcategorie van Thema's.

Ondercategorieën

Deze categorie bevat de volgende 5 subcategorieën, van de 5 in totaal.

B

- Beheersmaatregelen (30 P)

- Beveiligingspatronen (32 P)

I

- Implementatierichtlijnen (215 P)

- ISOR (1.355 P, 107 B)

O

- Over beveiliging (11 P)

Pagina’s in categorie "Beveiliging"

Deze categorie bevat de volgende 200 pagina’s, van de 1.327 in totaal.

(vorige pagina) (volgende pagina)A

- Actief zijn van detectiemechanismen

- Adequate risicobeheersing

- Afdekken organisatie-eisen voor softwarepakketten

- Afdrukken selectiecriteria bij uitvoerlijsten

- Afspreken procedure voor tijdig actualiseren verouderde software

- Afstand tussen locaties

- Al het gegevensverkeer vanuit externe of onvertrouwde zones wordt real-time inhoudelijk geïnspecteerd op inbraakpogingen

- Algemeen beveiligingsbeleid

- Alle beveiligingsaspecten

- Alle BIO Thema-uitwerkingen zijn geactualiseerd

- Aparte applicatietaken

- Aparte taak voor goedkeuren

- Authenticatie (beheersmaatregel)

- Authenticatie van gebruikers plaats op basis van cryptografische techniek

- Authentificatieprocedures worden herhaald op basis van het hiervoor opgestelde beleid

- Automatisch aanmelden is niet toegestaan voor interactieve gebruikers

- Automatisch ongeldig maken sessies

- Autorisatie (beheersmaatregel)

- Autorisatiebeheersysteem

- Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld

B

- Baseline Informatiebeveiliging Overheid (BIO) openbaar gepubliceerd

- Basisscheidingen (klassieke functiescheiding)

- Batch- en hashtotals

- Bedrijfsfuncties voor beveiliging

- Beheer is alleen toegestaan vanaf vooraf gedefinieerde IP-adressen

- Beheer van zones vindt plaats vanuit een eigen zone

- Beheer versus gebruik

- Beheerders zijn niet in staat de instellingen van de logging te wijzigen of logbestanden te verwijderen

- Beheermogelijkheden zijn zoveel mogelijk afgesloten

- Beheersing van verwerkingen

- Beheersmaatregelen

- Sjabloon:Beheersmaatregelen

- Beheertaken verlopen zoveel mogelijk via een menusysteem en gestandaardiseerde werkwijzen

- Beheren

- Behoudens de door de leverancier goedgekeurde updates worden er geen wijzigingen aangebracht in programmapakketten en infrastructurele programmatuur

- Beleidsregels huisvesting informatievoorzieningen

- Beleidsregels verwijzen naar specifieke huisvesting onderwerpen

- Beoordelen rapporten over dienstverlening

- Bepalen acties bij uitval loggingsmechanismen

- Beperking van ongebruikte functies (hardening)

- Beperking van systeemhulpmiddelen

- Bereiken authenticiteit

- Berichten die van derden zijn ontvangen en naar derden zijn verzonden worden minimaal gebufferd totdat er voldoende zekerheid is over de integere verwerking

- Berichten en bestanden met een omvang boven een vastgestelde grenswaarde worden geblokkeerd

- Berichtverwerkende infrastructuur past foutloze berichtenverwerking toe

- Beschermen beheer(ders)functies

- Beschouwingsmodel client

- Beschouwingsmodel draadloze netwerken

- Beschouwingsmodel netwerk

- Beschouwingsmodel printer

- Beschouwingsmodel server

- Beschouwingsmodel servervirtualisatie

- Beschouwingsmodel zonering

- Beschouwingsmodellen

- Beschrijven componenten voor beveiligingsfuncties

- Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures

- Besluiten over te gaan tot exit

- Bestandscontrole

- Besturingsprogrammatuur heeft de mogelijkheid sessies af te sluiten

- Betrekken stakeholders bij afleiden bedrijfsfuncties

- Beveiliging

- Beveiliging Eisen

- Beveiliging Review

- Beveiliging reviewproces

- Beveiliging/Administratieve controle

- Beveiliging/Architectuuraanpak

- Beveiliging/Continuïteit

- Beveiliging/Filtering

- Beveiliging/implementeren

- Beveiliging/index

- Beveiliging/Inleiding

- Beveiliging/metamodel

- Beveiliging/Registratie controle rapportering

- Beveiliging/relaties functies

- Beveiliging/Scheiding

- Beveiliging/Systeemintegriteit

- Beveiliging/Toegang

- Beveiliging/Transactie

- Beveiligingsaspect Beleid

- Beveiligingsaspect Control

- Beveiligingsaspect Uitvoering

- Beveiligingsbeleid

- Beveiligingsmechanismen inbouwen voor detectie ingesloten aanvallen

- Beveiligingspatronen

- Bewaartermijn audit trail

- Bieden flexibel quotummechanisme

- Bieden mechnismen om informatie in te zien en verwerken voor uitoefening taak

- Bieden veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties

- BIG (Baseline Informatiebeveiliging Gemeenten)

- Bij afgeleide gegevensverzamelingen die frequent en integraal worden overschreven door kopieën vanuit een basisgegevensverzameling is vergelijking van gegevensverzamelingen niet noodzakelijk

- Bij automatische controle op beveiligingsinstellingen wordt het inbrengen van het Soll-bestand voor beveiligingsinstellingen gescheiden van andere systeemfuncties

- Bij het aanleggen van logbestanden wordt zo mogelijk gebruik gemaakt van “write once”-technologie

- Bij het intern gebruik van IT-voorzieningen worden gebruikers minimaal geauthentiseerd op basis van wachtwoorden

- Bij het koppelen van gebruikers aan autorisatiegroepen kunnen aangegeven onverenigbaarheden worden gesignaleerd

- Bij het niet-dagelijks beheer van kritische beveiligingsvoorzieningen vanuit een vertrouwde omgeving is het vierogenprincipe een alternatief voor cryptografische authenticatie

- Bij het overnemen van werkstations door beheerders om te kunnen meekijken op het werkstation wordt technisch afgedwongen dat hiervoor eerst toestemming aan de gebruiker wordt gevraagd

- Bij het schrijven en opslaan van logregels wordt zoveel mogelijk gebruik gemaakt van hiervoor ingerichte generieke beveiligingsvoorzieningen

- Bij onderhoud op analyse- en raadpleegvoorzieningen voor een logbestand wordt achterwaartse compatibiliteit afgedwongen

- Bij uitwisseling van bestanden tussen centrale en decentrale servers of met externe partijen wordt de uitwisseling gecontroleerd met een apart file-transfermechanisme

- BIO (Baseline Informatiebeveiliging Overheid)

- BIO Thema-uitwerking Applicatieontwikkeling

- BIO Thema Applicatieontwikkeling - Objecten ingedeeld naar invalshoeken

- BIO Thema Applicatieontwikkeling - Beveiligingsobjecten applicatieontwikkeling

- BIO Thema Applicatieontwikkeling - Invalshoeken gekoppeld aan het V-model

- BIO Thema Applicatieontwikkeling - Inleiding

- BIO Thema-uitwerking Clouddiensten

- BIO Thema Clouddiensten - Beslisboom voor risicobeoordeling IV-diensten

- BIO Thema Clouddiensten - Bronverwijzing

- BIO Thema Clouddiensten - Toelichting objecten in het beleidsdomein

- BIO Thema Clouddiensten - Cloudbeveiligingsobjecten binnen het control-domein

- BIO Thema Clouddiensten - Toelichting objecten in het uitvoeringsdomein

- BIO Thema Clouddiensten - Inleiding

- BIO Thema Clouddiensten - Risico's in relatie tot clouddiensten

- BIO Thema Clouddiensten - Samenvatting AIVD-standpunt en beleidsverkenning BZK

- BIO Thema Clouddiensten - Toelichting SIVA-basiselementen

- BIO Thema Clouddiensten - Verantwoording

- BIO Thema Clouddiensten - Voorwoord

- BIO Thema-uitwerking Communicatievoorzieningen

- BIO Thema Communicatievoorzieningen - Definitie van objecten

- BIO Thema Communicatievoorzieningen - Inleiding

- BIO Thema Communicatievoorzieningen - Verbindingsdocument

- BIO Thema-uitwerking Huisvesting Informatievoorzieningen

- BIO Thema Huisvesting Informatievoorziening/alle normen alle eigenschappen

- BIO Thema Huisvesting informatievoorzieningen - Inleiding

- BIO Thema Huisvesting informatievoorzieningen - Huisvesting IV-objecten

- BIO Thema Huisvesting informatievoorzieningen - Verbindingsdocument

- BIO Thema-uitwerking Middleware

- BIO Thema Middleware/Gespecialiseerde API gateway-toepassing

- BIO Thema Middleware - Inleiding

- BIO Thema Middleware - Objecten voor Middleware

- BIO Thema Middleware/Use case Applicaties met integratiefuncties

- BIO Thema Middleware/Use case End-to-end applicatie-integratie

- BIO Thema Middleware/Use case End-to-End integratie met API gateway

- BIO Thema Middleware/Use case Enterprise Service Bus (ESB)

- BIO Thema Middleware/Use case Gedelegeerde integratiefuncties

- BIO Thema Middleware/Use case Interne applicatie-integratie

- BIO Thema-uitwerking Serverplatform

- BIO Thema Serverplatform - Definiëring en omschrijving van beveiligingsobjecten

- BIO Thema Serverplatform - Inleiding

- BIO Thema Serverplatform - Beveiligingsobjecten serverplatform

- BIO Thema Softwarepakketten - Inleiding

- BIO Thema Softwarepakketten - Voorwoord en motivatie

- BIO Thema-uitwerking Toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Aandachtspunten ten aanzien objecten

- BIO Thema Toegangsbeveiliging - Doelstelling en risico per object

- BIO Thema Toegangsbeveiliging - Scenario voor toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Inleiding

- BIO Thema Toegangsbeveiliging - Objecten gerelateerd aan SIVA basiselementen

- BIO Thema Toegangsbeveiliging - Beveiligingsobjecten toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Verbindingsdocument

- BIO Thema-uitwerking Softwarepakketten

- BIWA (Baseline Informatiebeveiliging Waterschappen)

- Bron BIR

C

- Centraal opslaan te registreren acties

- Communiceren technologische innovaties van softwarepakketten

- Configureren versleutelde communicatie softwarepakket

- Controlcyclus

- Controle en signalering

- Controle op communicatiegedrag

- Controle op gegevensuitwisseling

- Controlegetal

- Controles voor risicovolle bedrijfsprocessen

- Controletellingen

- Controletellingen batchverwerking

- Controletellingen database

- Correctiemogelijkheden

- Cryptografische sleutels en certificaten kennen een geldigheidstermijn

- Cryptohardware is tamper-resistant

- Cyber Resilience Act

- Cyber security

D

- Datacommunicatievoorzieningen beschikken over automatisch werkende alternatieve routeringmechanismen

- Dataservers waarvoor een hoger beveiligingsniveau geldt dan het basisniveau kunnen in een eigen zone worden opgenomen

- De bediening van IT-voorzieningen is niet gebonden aan een fysieke locatie

- De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd

- De beveiligingsfuncties voor Filtering en Logische Toegangsbeveiliging sluiten aan op de generieke beveiligingsvoorziening voor Security Incident en Event Management (SIEM)

- De beveiligingsorganisatie heeft een formele positie

- De experimenteeromgeving (laboratorium of Sand box) is een fysiek gescheiden zone

- De filtering tussen zones is afgestemd op de doelstelling van de zones en het te overbruggen verschil in beveiligingsniveau

- De gebruikers hebben de mogelijkheid hun eigen wachtwoord te kiezen en te wijzigen

- De gebruikte cryptografische algoritmen zijn als open standaard per soort toepassing gedocumenteerd en staan als robuust bekend

- De maatregelen van logische toegangsbeperking zijn van toepassing op alle IT-voorzieningen in een zone

- De planning van reguliere batchprogramma’s is gebaseerd op de aangegeven tijdstippen

- De Privacy Baseline

- De Privacy Baseline/Aanvullende informatie

- De Privacy Baseline/Baseline format

- De Privacy Baseline/Inleiding en leeswijzer

- De Privacy Baseline/Privacyprincipes en normen gesorteerd op conformiteitsindicator

- De Privacy Baseline/Voorwoord

- De registratie van gebruikers en verleende toegangsrechten is zoveel mogelijk centraal geregeld

- De rollen binnen de beveiligingsfunctie zijn benoemd

- De samenhang tussen Privacy, Beveiliging en IAM

- De sleutellengte is instelbaar en voldoende groot

- De taken die met (tijdelijk) hogere rechten uitgevoerd worden kunnen niet onderbroken of afgebroken worden

- De technische implementatie van autorisaties naar autorisatiegroepen is in overeenstemming met de ontwerp- of systeemdocumentatie

- De toekenning van rechten aan processen en bestanden is zo minimaal mogelijk

- De uitvoer van toepassingssystemen waarmee gevoelige informatie wordt verwerkt wordt alleen verzonden naar computerterminals en locaties met een autorisatie

- De volgende handelingen worden overwogen om te verhinderen dat ‘mobile code’ ongeautoriseerde acties kan uitvoeren

- De volledigheid van de logging kan worden vastgesteld

- Default waarden

Media in categorie "Beveiliging"

Deze categorie bevat de volgende 153 bestanden, van in totaal 153.

- 20220714 Presentatie ISOR.pdf ; 232 kB

- AandachtsgebiedenBeveiliging.png 607 × 249; 8 kB

- ABACtoegangGekoppeldAanAttributen.png 895 × 203; 18 kB

- AdministratieveControleOverzicht.png 1.480 × 819; 69 kB

- AGbedrijfsregels.png 1.088 × 551; 76 kB

- ArchitectuurInternAccessMgmt.png 1.023 × 571; 83 kB

- ArchitectuurVanLogging.png 983 × 432; 39 kB

- ArchitectuurVerschMethodenAM.png 1.059 × 399; 64 kB

- Authenticatie (beheersmaatregel).png 253 × 97; 6 kB

- BasiselementenPKI.png 548 × 313; 23 kB

- Basisfuncties encryptie middel.png 680 × 454; 32 kB

- Basismodel zonering kader.png 415 × 190; 6 kB

- Basismodel zonering kader.svg 389 × 177; 80 kB

- Basisniveau beveiliging.png 1.336 × 359; 49 kB

- BasistopologieenFederatieCentraleIdm.png 955 × 235; 25 kB

- Bedrijfsportaal.png 834 × 364; 38 kB

- BeheerprocessenIAM.png 1.088 × 535; 82 kB

- BeheerprocessenIdentityManagement.png 1.088 × 553; 82 kB

- BeheerservicesOpInfrastructuurKlant.png 1.094 × 750; 92 kB

- BerichtElektronischeHandtekening.png 1.007 × 513; 67 kB

- BeschouwingsmodelZonering.png 1.085 × 750; 75 kB

- Betekenis symbolen.png 795 × 320; 42 kB

- BetrokkenenSleutelbeheer.png 538 × 211; 18 kB

- Beveiliging functiemodel.png 645 × 327; 65 kB

- Beveiliging functiemodel.svg 637 × 307; 85 kB

- ClientsVanEenOrganisatie.png 915 × 558; 63 kB

- CommunicatiePNAC.png 805 × 136; 22 kB

- Context bcm.png 800 × 453; 55 kB

- Context encryptie 20.png 5.325 × 2.075; 631 kB

- Context koppelvlakken klein.png 3.150 × 2.106; 297 kB

- ContextUitbesteden.png 645 × 304; 32 kB

- ContinuiteitOverzicht.png 954 × 705; 53 kB

- ControleAlarmeringRapporterenSIEM.png 1.186 × 627; 61 kB

- DACtoegangGekoppeldAanIdentiteiten.png 874 × 145; 16 kB

- Disaster-recovery-plan.svg 653 × 361; 13 kB

- DistributievanSleutels.png 638 × 74; 6 kB

- DraadlozeNetwerkenVoorEenOrganisatie.png 1.055 × 543; 75 kB

- DRP.jpg 544 × 337; 21 kB

- EmailbeveiligingTLS.png 893 × 363; 37 kB

- EndToEndEmailbeveiliging.png 879 × 401; 45 kB

- EndToEndViaSecureHost.png 699 × 113; 15 kB

- Fasering van incident tot crisis.png 774 × 354; 33 kB

- FederatieMetIDP.png 504 × 257; 21 kB

- FederatieveToegangEigenOrg.png 1.057 × 578; 81 kB

- FederatieveToegangVertrOrg.png 1.023 × 588; 77 kB

- Filterend koppelvlak kader.png 476 × 266; 12 kB

- FilteringOverzicht.png 996 × 749; 42 kB

- FunctieblokkenClient.png 1.058 × 339; 34 kB

- FunctieblokkenNetwerk.png 801 × 188; 17 kB

- FunctieblokkenPrinter.png 1.142 × 417; 42 kB

- FunctieblokkenPubliek.png 770 × 177; 22 kB

- FunctieblokkenServer.png 942 × 325; 29 kB

- FunctieblokkenVirtualisatie.png 624 × 284; 21 kB

- FunctieblokkenWifi.png 910 × 179; 21 kB

- Functies van encryptie.png 514 × 357; 15 kB

- GebruikersVastgelegdeGebeurtenissen.png 1.061 × 561; 75 kB

- GebruikPKIcertificaten.png 702 × 322; 30 kB

- Geprogrammeerde controles.png 933 × 469; 57 kB

- IAAorganisatie.png 570 × 221; 27 kB

- IAMarchitectuur.png 1.049 × 375; 56 kB

- IAMarchitectuurXACML.png 1.023 × 579; 81 kB

- IB netwerk bouwstenen.png 656 × 479; 22 kB

- IcoonAlarmering.png 1.800 × 1.300; 84 kB

- IcoonContinuiteit.png 1.800 × 1.300; 27 kB

- IcoonFiltering.png 1.800 × 1.300; 31 kB

- IcoonSysteemintegriteit.png 1.800 × 1.300; 46 kB

- IcoonVastleggenGebeurtenissen.png 1.800 × 1.300; 73 kB

- IcoonZonering.png 1.800 × 1.300; 59 kB

- Internekoppelvlakkenbeheer.png 430 × 267; 23 kB

- Internekoppelvlakkenvoordeontwikkelomgeving.png 395 × 298; 21 kB

- Internekoppelvlakkenvoordeproductieomgeving.png 446 × 240; 27 kB

- InterneSSOmetKerberos.png 845 × 241; 32 kB

- ITstackUitbesteding.png 532 × 144; 12 kB

- Kanaal naar niet vertrouwd.png 1.250 × 350; 52 kB

- Kanaal naar semi vertrouwd.png 1.262 × 266; 39 kB

- Kanaal naar vertrouwd.png 1.279 × 331; 46 kB

- Kanaal naar zeer vertrouwd.png 1.274 × 294; 48 kB

- Kennismodel beveiliging.jpg 783 × 432; 80 kB

- KetenLoggingSiem.png 835 × 491; 49 kB

- KoppelingGescheidenSites.png 1.260 × 444; 89 kB

- Koppelnetwerken.png 623 × 297; 34 kB

- Koppelvlak onvertrouwd kader.png 574 × 228; 17 kB

- Koppelvlak onvertrouwd.png 793 × 249; 31 kB

- Koppelvlakken organisatie.png 704 × 517; 53 kB

- Koppelvlakkeninfrastructuurbeheer.png 982 × 417; 77 kB

- KoppelvlakVerschillendeVertrouwensniveaus.png 1.155 × 312; 48 kB

- KoppelvlakZelfdeVertrouwensniveau.png 1.201 × 324; 49 kB

- LevenscyclusCryptografischeSleutels.png 784 × 174; 17 kB

- LevenscyclusIdentiteiten.png 481 × 192; 12 kB

- LogLifecycle.png 700 × 137; 15 kB

- MACtoegangGekoppeldAanLabels.png 856 × 170; 15 kB

- Metamodel Informatiebeveiliging versie MMV.png 2.371 × 1.533; 241 kB

- Metamodel.png 978 × 838; 199 kB

- NetwerkenBinnenBedrijfsomgeving.png 940 × 638; 69 kB

- NoraAanpakIBarchitectuur.png 1.225 × 454; 38 kB

- NoraAanpakIBarchitectuurBeveiligingspatronen.png 1.225 × 454; 37 kB

- OmgevingBackupRestore.png 1.038 × 562; 76 kB

- OmgevingElekBerichten.png 1.298 × 439; 66 kB

- OmgevingPKI.png 1.298 × 439; 77 kB

- OmgevingSleutelhuis.png 561 × 223; 29 kB

- Onweerlegbaarheid.png 624 × 313; 19 kB

- OpbouwVTP.png 741 × 247; 23 kB

- OrganisatiesDieIdentiteitenUitwisselen.png 1.298 × 439; 66 kB

- Osi encryptie.png 605 × 173; 13 kB

- OTAPomgeving.png 853 × 236; 19 kB

- Pijlen.png 316 × 81; 4 kB

- PortaalSSOfederatie.png 937 × 404; 50 kB

- PositioneringIdentityManagementinIAMarchitectuur.png 1.023 × 582; 81 kB

- PrincipesEnEisenBeveiliging.png 1.386 × 460; 166 kB

- Printfuncties.png 759 × 604; 57 kB

- ProcessenVerlenenToegang.png 1.087 × 536; 78 kB

- RaamwerkBeveiliging.png 627 × 405; 77 kB

- RDACtoegangGekoppeldAanRollen.png 833 × 136; 12 kB

- RegistratieControleRapporteringOverzicht.png 1.431 × 749; 52 kB

- ReviewformulierBeveiliging.ods ; 27 kB

- RFC gebruikersraad v14062016.pdf ; 816 kB

- Risicoanalyse.png 475 × 248; 21 kB

- Scheiding van infrastructuur door koppelvlakken.png 415 × 190; 6 kB

- ScheidingOverzicht.png 1.243 × 749; 67 kB

- ServersVanEenOrganisatie.png 920 × 558; 74 kB

- Siem.svg 1.114 × 613; 67 kB

- SingleSignOn.png 718 × 300; 27 kB

- Sleutelhuis.png 416 × 110; 4 kB

- SymmetrischeEncryptie.png 1.033 × 397; 46 kB

- SysteemintegriteitOverzicht.png 1.317 × 719; 57 kB

- ToegangDienstenEnGegevens.png 708 × 436; 51 kB

- ToegangOverzicht.png 1.535 × 749; 72 kB

- ToegangTotPortaal.png 877 × 599; 68 kB

- ToegangViaExternBedrijfsnetwerk.png 900 × 153; 19 kB

- ToegangViaInternet.png 1.005 × 255; 31 kB

- ToegangViaInternNetwerk.png 710 × 123; 13 kB

- TransactieOverzicht.png 939 × 695; 43 kB

- Uitwijk-it-voorzieningen.svg 1.286 × 518; 109 kB

- VastleggenGebeurtenissen.png 1.047 × 566; 76 kB

- VastleggenGebeurtenissenLogging.png 1.186 × 531; 46 kB

- VerkrijgenPKIcertificaten.png 702 × 316; 28 kB

- Vertrouwdtoegangspad.png 1.104 × 359; 48 kB

- Vertrouwensniveauskoppelnetwerken.png 1.056 × 345; 56 kB

- Virtualisatietechnieken.png 861 × 217; 23 kB

- WebbrowserSSO.png 819 × 241; 30 kB

- Werkgebieden beveiliging.png 793 × 367; 30 kB

- Zonering.png 253 × 97; 6 kB