BIO Thema Softwarepakketten - Inleiding

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 1.2 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

| ||||||||||

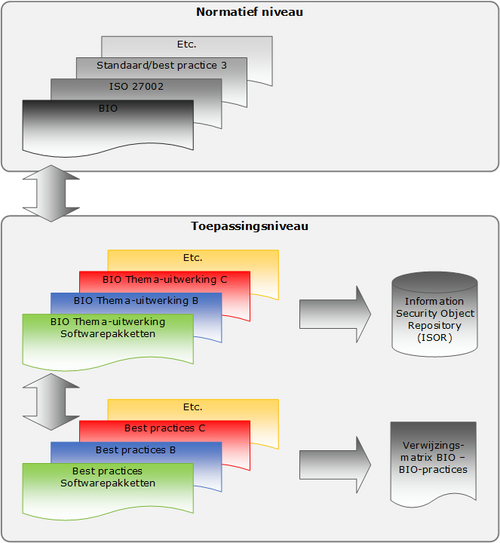

Deze BIO Thema-uitwerking bevat een referentiekader voor de BIO Thema-uitwerking Softwarepakketten. Het is geënt op controls uit de Baseline Informatiebeveiliging Overheid (BIO) die gebaseerd is op NEN-EN-ISO/IEC 27002: 2017 (hierna genoemd ISO 27002). Er is bij de samenstelling van dit thema tevens gebruik gemaakt van andere normenkaders en internationale standaarden zoals Application Security Verification Standard (ASVS) van Open Source Foundation for Application Security (OWASP), de ICT-Beveiligingsrichtlijnen voor Webapplicaties van het Nationaal Cyber Security Centrum (NCSC), SIG Evaluation Criteria Security: Guidance for producers en The Standard of Good Practice (SoGP) 2018. Voor het concretiseren van de controls uit de BIO zijn deze eisen tevens gerelateerd aan normen uit de CIP (Centrum Informatiebeveiliging en Privacybescherming)-publicatie Secure Software Development (SSD). Hoewel SSD zich specifiek richt op softwareontwikkeling zijn bepaalde objecten en hieraan gerelateerde controls ook van toepassing op de aanschaf van standaard softwarepakketten.

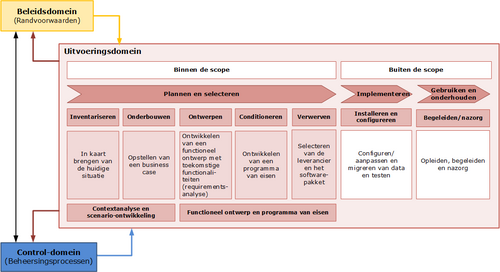

Het landschap van softwarepakketten is zeer divers qua functionaliteit en schaalgrootte. Daarom is het onmogelijk om daarvoor één dekkende lijst van beveiligingseisen op te stellen. Wel is aan te geven welke onderwerpen tijdens het verwervingsproces van belang zijn en waar beveiligingseisen uit afgeleid kunnen worden. Daarom wordt specifiek gericht op objecten die bij het verwerven van belang zijn. Om de juiste objecten te identificeren, wordt uitgegaan van de fases van het verwervingsproces. Hierbij wordt gericht op de fases plannen en selecteren waarin een business case en het stellen van Programma van Eisen (PvE) een onderdeel zijn. Binnen de business case wordt met name aandacht besteed aan objecten gerelateerd aan informatieveiligheid en privacybescherming.

In deze thema-uitwerking wordt een softwarepakket beschouwd als een bestaand softwarepakket dat op de markt is gebracht door een leverancier en kan in verschillende organisaties worden toegepast. Het betreft standaard softwarepakketten die gebaseerd zijn op best practices binnen een bepaalde sector en op een verzameling van op elkaar afgestemde computerprogramma’s, die bepaalde bedrijfsfunctionaliteiten bieden. Voorbeelden van softwarepakketten zijn Enterprise Resource Planning (ERP)-pakket en Office-suites.

Softwarepakketten kunnen na verwerving in een eigen rekencentrum geïnstalleerd worden, maar ook afgenomen worden als een standaard clouddienst of als een hybride vorm hiervan. Dat wil zeggen: in eigen rekencentrum en in de cloud. Web-gebaseerde toepassingen kunnen ook op een lokale server draaien.

Levenscyclus softwarepakket

De ISO 27034-5 ‘Protocols and application security controls data structure’ uit 2017 beschrijft een referentiemodel, waarin de levenscyclus van software is gedefinieerd, vanaf de voorbereiding via de verwerving tot en met de uitfasering van het product. Onderstaande afbeelding is daarvan afgeleid en wordt gebruikt bij de uitleg van beveiligingseisen.

Voorbereiding vanuit klantorganisatie

Voordat de werving en selectie van een softwarepakket start, worden de onderstaande stappen doorlopen, waarmee belangrijke vraagstukken worden ingevuld. De output van deze stappen maakt onderbouwing van keuzes mogelijk en maakt deze transparant en traceerbaar voor bestuurders en de inhoudelijke functies in zowel de business- als de informatievoorzieningsketen.

Stap 1. Inventariseren

De uitgangssituatie wordt in kaart gebracht, zowel van de organisatie als de techniek. Onderzocht wordt welke functionele behoeften er precies bestaan binnen de klantorganisatie (hierna genoemd klant) en welke afhankelijkheden verwacht worden tussen de al beschikbare bedrijfsfuncties en de beoogde nieuwe functionaliteit.

Stap 2. Onderbouwen

Een business case omschrijft de noodzaak voor een nieuw softwarepakket en de verwachte resultaten en voordelen daarvan. Binnen een business case worden ook de nieuwe IT-functionaliteiten vastgesteld waarin de kosten-baten worden geanalyseerd.

Stap 2a. en 2b. Contextanalyse en scenario-ontwikkeling

Na of tijdens de uitwerking van de business case wordt met een risicoanalyse (zie ISO 27005 ‘Information security risk management’ uit 2018) de in- en externe context vastgesteld. Dus in welke omgeving moet het pakket kunnen functioneren? Vanuit de business case en contextanalyse worden doelscenario’s ter besluitvorming uitgewerkt. Enkele vraagstukken daarbij zijn hieronder belicht.

Cloud of on-premise Voor standaard softwarepakketten wordt door leveranciers steeds meer overgegaan naar clouddiensten. Sommige software is zelfs alleen nog als clouddienst af te nemen. Business drivers als kosten/baten, ‘time-to-market’ en ‘wendbaarheid’ kunnen functionaliteit, geleverd als clouddienst heel aantrekkelijk maken. Organisaties die zijn overgestapt naar clouddiensten hebben ervaren dat die keuze een grote impact heeft op de bedrijfsvoering zoals men die gewend was met een eigen rekencentrum. Die impact geldt zowel voor de afnemende gebruikersorganisatie als voor de vorm van IT-dienstverlening.

Inpasbaarheid Er bestaat vrijwel altijd een bestaande IT-omgeving waarin het softwarepakket moet passen. Dat geldt tot op zekere hoogte ook voor clouddiensten. Dit zijn technische integratievraagstukken. Daarom is het van belang om voldoende IT-deskundigheid in te zetten bij een context- en risicoanalyse en bij het opstellen van een globaal ontwerp, Programma van Eisen (PvE) en de vaststelling van de technische randvoorwaarden. Raadpleeg daarbij de actuele vakliteratuur voor de te nemen technische maatregelen.

Risico’s De uit te voeren risicoanalyses zijn onder andere gericht op de vereiste bedrijfscontinuïteit, informatieveiligheid en privacyaspecten van de voorgenomen nieuwe bedrijfsfunctionaliteit. Daarvoor wordt onder andere een Business Impact Assessment (BIA), een risicoanalyse en indien nodig een Data Protection Impact Assessment (DPIA) uitgevoerd. Mede met de uitkomsten van deze analyses kan het meest geschikte implementatiescenario worden gekozen.

Continuïteit Continuïteitsvraagstukken zijn: wat is de maximaal toelaatbare uitvalduur van het softwarepakket en wat is het maximaal toelaatbare dataverlies? Beide factoren kunnen cruciaal zijn voor het voortbestaan van een bedrijf en maken onderdeel uit van Bedrijfscontinuïteitsmanagement (BCM).

Classificatie De classificatie van de data die door het pakket verwerkt zal worden, vormt eveneens een belangrijke input, zowel voor de BIA als voor de DPIA, maar ook voor beveiligingseisen gericht op de transport en opslag van gegevens.

Stap 3. en 4. Ontwerpen en conditioneren

Als de scenariokeuze is gemaakt, wordt een functioneel ontwerp opgesteld. Hierin worden de bedrijfsfuncties uitgewerkt tot een PvE. Dit PvE dient als basis voor de selectie van IT-diensten zoals een softwarepakket.

Bij het vaststellen van een PvE wordt aandacht besteed aan zowel bedrijfsfuncties als aan informatieveiligheid en privacybescherming, waarvoor een set van functionele en non-functionele eisen wordt opgesteld.

In deze BIO Thema-uitwerking zijn de objecten geïdentificeerd en de hieraan gerelateerde BIO-controls gedefinieerd die voor het ontwerp van bedrijfsfuncties en vanuit de verwervingsoptiek noodzakelijk kunnen zijn. Het gaat hier zowel om de organisatie als de techniek.

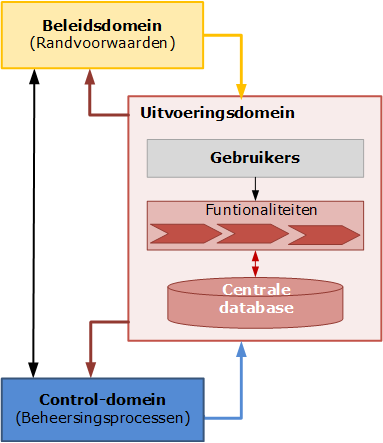

De objecten zijn conform de standaard opzet van BIO Thema-uitwerkingen uitgewerkt in twee onderdelen: structuur en objecten. De structuur van elk thema is een indeling van objecten op basis van het beleids-, uitvoerings- en control-domein. De objecten representeren de inhoudelijke informatiebeveiligingsonderwerpen, die bij voorkeur uit de BIO-/ISO 27002-controls en -maatregelen zijn geadopteerd. Zoals bij de inleiding is aangegeven, zijn sommige controls voor concretisering gerelateerd aan andere baselines zoals SSD-controls en -maatregelen.

Scope en begrenzing softwarepakketten

Deze BIO Thema-uitwerking is voornamelijk gericht op conditionele, beveiligings- en beheersingsaspecten en generieke beveiligingseisen die gerelateerd zijn aan de verwerving van softwarepakketten. Buiten scope van deze thema-uitwerking vallen:

- operationele implementatie en configuratie van het verworven softwarepakket;

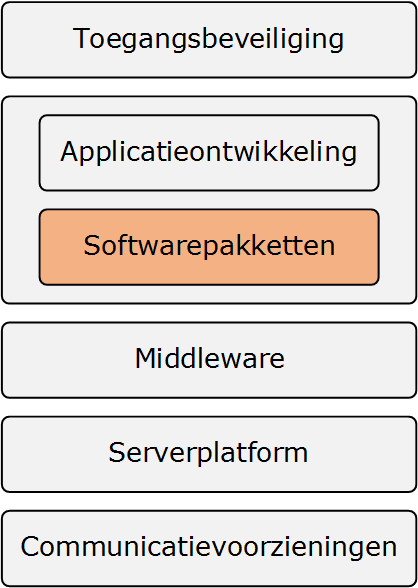

- activiteiten die specifiek gaan over de infrastructuur van externe hosting en generieke clouddiensten; zie daarvoor de BIO Thema-uitwerkingen Clouddiensten, Serverplatform en Communicatievoorzieningen.

- specifieke gebruikers- en businesseisen omdat deze eisen organisatieafhankelijk zijn.

- applicatieontwikkelingseisen, zie daarvoor de BIO Thema-uitwerking Applicatieontwikkeling.

De begrenzing van dit document is in onderstaande afbeelding weergegeven.

De relatie tussen de verschillende BIO Thema-uitwerkingen is in onderstaande afbeelding weergegeven.

Relaties tussen beveiligingsobjecten

De objecten in het beleidsdomein, sturen de objecten in het uitvoeringsdomein aan en worden uiteindelijk getoetst via beheersingsobjecten of het beleid in de uitvoering wordt gehanteerd, zie onderstaande afbeelding. De BIO Thema-uitwerking Softwarepakketten omvat het geheel van beleid, richtlijnen, procedures, processen, mensen (actoren), middelen, registraties etc. in de vorm van objecten voor het betrouwbaar functioneren van softwarepakketten. De essentiële objecten voor softwarepakketten, die onder andere betrekking hebben op gebruikers, functionaliteiten en centrale database (zie onderstaande afbeelding) zijn in het beleidsdomein, uitvoeringsdomein en control-domein uitgewerkt.

Beleidsdomein

Dit zijn de randvoorwaarden, conditionele aspecten en constraints die bij de verwerving van softwarepakketten in acht moeten worden genomen.

Uitvoeringsdomein

De control-keuze uit de BIO voor deze BIO Thema-uitwerking vloeit voort uit enkele uitgangspunten die gerelateerd zijn aan software:

- Beveiligings- en beheerfuncties, Het softwarepakket beschikt over beveiligingsfuncties en beschermingsmechanismen die de beveiliging van softwarepakketten moeten bevorderen, zoals virusprotectie en mogelijkheden om tekortkomingen in de beveiliging achteraf te kunnen corrigeren, zoals patchmanagement.

- Configuratie van features, Het softwarepakket beschikt over features om een adequaat niveau van beveiliging te kunnen bereiken.

- Structuur en ontwerp, De samenhang tussen de modules binnen het softwarepakket, de geboden koppelingsmogelijkheden met een externe applicatie en de faciliteiten voor import en export zijn inzichtelijk gemaakt met een softwarearchitectuur.

Control-domein

Voor het evalueren van de effectiviteit van de genomen controls en maatregelen uit het beleids- en uitvoeringsdomein zijn in dit domein de daarvoor benodigde objecten, controls en maatregelen bepaald.