Categorie:ISOR

Naar navigatie springen

Naar zoeken springen

Deze categorie bevat alle pagina's van/over de ISOR (Information Security Object Repository). De categorie is een subcategorie van de categorie Beveiliging. Voeg om overzichten zichtbaar te maken op de ISOR deze categorie en de categorie overzichten toe aan elke overzichtspagina.

Pagina’s in categorie "ISOR"

Deze categorie bevat de volgende 200 pagina’s, van de 1.355 in totaal.

(vorige pagina) (volgende pagina)A

- Actief zijn van detectiemechanismen

- Adequate risicobeheersing

- Afdekken organisatie-eisen voor softwarepakketten

- Afspreken procedure voor tijdig actualiseren verouderde software

- AIVD (Algemene Inlichtingen- en Veiligheidsdienst)

- Alle beveiligingsaspecten

- Alle conformiteitsindicatoren

- Alle invalshoeken

- Alle normen

- Werkruimte:Alle normen

- Alle normen alle eigenschappen

- Werkruimte:Alle normen alle eigenschappen

- Alle normenkaders

- Werkruimte:Alle normenkaders

- Gebruiker:Annemiekedewit

- Logging

- ISOR:Applicatieontwikkeling - Voor het Beleiddomein uitgewerkte Beveiligingsobjecten

- ISOR:Applicatieontwikkeling - Voor het Controldomein uitgewerkte Beveiligingsobjecten

- ISOR:Applicatieontwikkeling - Voor het Uitvoeringsdomein uitgewerkte Beveiligingsobjecten

- ISOR:Applicatieontwikkeling Overzicht van applicatieontwikkeling objecten ingedeeld naar BUC

- Application Programming Interface (API)

- Aspecten

- Authenticatie

- Automatisch ongeldig maken sessies

- Autorisatiebeheer

- Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld

B

- Bedrijfs- en beveiligingsfuncties

- Bedrijfscontinuïteit

- Beleid informatietransport

- Beleid middlewarecomponenten

- Beleidsregels huisvesting informatievoorzieningen

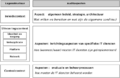

- Beleidsregels verwijzen naar specifieke huisvesting onderwerpen

- Beoordelen rapporten over dienstverlening

- Bepalen acties bij uitval loggingsmechanismen

- Beperking wijziging softwarepakket

- Bereiken authenticiteit

- Beschermen beheer(ders)functies

- Beschrijven componenten voor beveiligingsfuncties

- Beschrijven, vaststellen en bekendmaken patchmanagementproces en -procedures

- Besluiten over te gaan tot exit

- Betrekken stakeholders bij afleiden bedrijfsfuncties

- Betrouwbare dataopslag

- Beveiliging berichtenverkeer

- Beveiligingsarchitectuur

- Beveiligingsaspect Beleid

- Beveiligingsaspect Control

- Beveiligingsaspect Uitvoering

- Beveiligingsmechanismen inbouwen voor detectie ingesloten aanvallen

- Beveiligingsorganisatie clouddiensten

- Beveiligingsprincipes

- Bieden flexibel quotummechanisme

- Bieden mechnismen om informatie in te zien en verwerken voor uitoefening taak

- Bieden veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties

- BIG (Baseline Informatiebeveiliging Gemeenten)

- BIO (Baseline Informatiebeveiliging Overheid)

- BIO Thema-uitwerking Applicatieontwikkeling

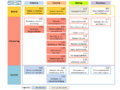

- BIO Thema Applicatieontwikkeling - Objecten ingedeeld naar invalshoeken

- BIO Thema Applicatieontwikkeling - Beveiligingsobjecten applicatieontwikkeling

- BIO Thema Applicatieontwikkeling - Invalshoeken gekoppeld aan het V-model

- BIO Thema Applicatieontwikkeling - Inleiding

- BIO Thema-uitwerking Clouddiensten

- BIO Thema Clouddiensten - Beslisboom voor risicobeoordeling IV-diensten

- BIO Thema Clouddiensten - Bronverwijzing

- BIO Thema Clouddiensten - Toelichting objecten in het beleidsdomein

- BIO Thema Clouddiensten - Cloudbeveiligingsobjecten binnen het control-domein

- BIO Thema Clouddiensten - Toelichting objecten in het uitvoeringsdomein

- BIO Thema Clouddiensten - Inleiding

- BIO Thema Clouddiensten - Risico's in relatie tot clouddiensten

- BIO Thema Clouddiensten - Samenvatting AIVD-standpunt en beleidsverkenning BZK

- BIO Thema Clouddiensten - Toelichting SIVA-basiselementen

- BIO Thema Clouddiensten - Verantwoording

- BIO Thema Clouddiensten - Voorwoord

- BIO Thema-uitwerking Communicatievoorzieningen

- BIO Thema Communicatievoorzieningen - Definitie van objecten

- BIO Thema Communicatievoorzieningen - Inleiding

- BIO Thema Communicatievoorzieningen - Verbindingsdocument

- BIO Thema-uitwerking Huisvesting Informatievoorzieningen

- BIO Thema Huisvesting Informatievoorziening/alle normen alle eigenschappen

- BIO Thema Huisvesting informatievoorzieningen - Inleiding

- BIO Thema Huisvesting informatievoorzieningen - Huisvesting IV-objecten

- BIO Thema Huisvesting informatievoorzieningen - Verbindingsdocument

- BIO Thema-uitwerking Middleware

- BIO Thema Middleware/Gespecialiseerde API gateway-toepassing

- BIO Thema Middleware - Inleiding

- BIO Thema Middleware - Objecten voor Middleware

- BIO Thema Middleware/Use case Applicaties met integratiefuncties

- BIO Thema Middleware/Use case End-to-end applicatie-integratie

- BIO Thema Middleware/Use case End-to-End integratie met API gateway

- BIO Thema Middleware/Use case Enterprise Service Bus (ESB)

- BIO Thema Middleware/Use case Gedelegeerde integratiefuncties

- BIO Thema Middleware/Use case Interne applicatie-integratie

- BIO Thema-uitwerking Serverplatform

- BIO Thema Serverplatform - Definiëring en omschrijving van beveiligingsobjecten

- BIO Thema Serverplatform - Inleiding

- BIO Thema Serverplatform - Beveiligingsobjecten serverplatform

- BIO Thema Softwarepakketten - Inleiding

- BIO Thema Softwarepakketten - Voorwoord en motivatie

- BIO Thema-uitwerking Toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Aandachtspunten ten aanzien objecten

- BIO Thema Toegangsbeveiliging - Doelstelling en risico per object

- BIO Thema Toegangsbeveiliging - Scenario voor toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Inleiding

- BIO Thema Toegangsbeveiliging/Logische toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Objecten gerelateerd aan SIVA basiselementen

- BIO Thema Toegangsbeveiliging - Beveiligingsobjecten toegangsbeveiliging

- ISOR:BIO Thema Toegangsbeveiliging/tabel definities praktijk-objecten

- ISOR:BIO Thema Toegangsbeveiliging/tabel praktijk-objecten

- BIO Thema Toegangsbeveiliging - Verbindingsdocument

- BIO Thema-uitwerking Softwarepakketten

- BIR (Baseline Informatiebeveiliging Rijksdienst)

- BIWA (Baseline Informatiebeveiliging Waterschappen)

- BSI (Bundesamt für Sicherheit in der Informationstechnik)

- BSI-Standard 200-2 - IT-Grundschutz-Methodology

- BSI-Standard 200-4 - Business Continuity Management

- BZK (Ministerie van Binnenlandse Zaken en Koninkrijksrelaties)

C

- Capaciteitsbeheer

- Centraal opslaan te registreren acties

- CIP (Centrum Informatiebeveiliging en Privacybescherming)

- CIP-netwerk

- Cloud Computing Compliance Criteria Catalogue - C5:2020

- Cloud Controls Matrix (CCM)

- ISOR:Clouddiensten - Cloud Computing Vulnerabilities CSA en Greer and Jackson, 2017

- ISOR:Clouddiensten - Overzicht van relevante beveiligingsobjecten voor clouddiensten, ingedeeld in BUC en IFGS

- ISOR:Clouddiensten - Tabel Internationale standaarden

- ISOR:Clouddiensten - Tabel Nationale kaders en practices

- ISOR:Clouddiensten - Tabel Nationale standaarden

- Clouddienstenarchitectuur

- Communicatie

- ISOR:Communicatievoorzieningen - Beveiligingsobjecten met bronverwijzing

- ISOR:Communicatievoorzieningen - Bronverwijzing

- ISOR:Communicatievoorzieningen - Omschrijving van de geïdentificeerde ISO-27002 objecten

- ISOR:Communicatievoorzieningen - Relevante beveiligingsobjecten met referentie naar standaarden

- ISOR:Communicatievoorzieningen - Voor het Beleiddomein uitgewerkte Beveiligingsobjecten

- ISOR:Communicatievoorzieningen - Voor het Controldomein uitgewerkte Beveiligingsobjecten

- ISOR:Communicatievoorzieningen - Voor het Uitvoeringdomein uitgewerkte Beveiligingsobjecten

- ISOR:Communicatievoorzieningen Beveiligingobjecten uitgewerkt in het Beleid domein

- ISOR:Communicatievoorzieningen Beveiligingobjecten uitgewerkt in het Uitvoering domein

- ISOR:Communicatievoorzieningen Beveiligingsobjecten uitgewerkt in het Beleid domein

- ISOR:Communicatievoorzieningen Beveiligingsobjecten uitgewerkt in het Control domein

- ISOR:Communicatievoorzieningen Beveiligingsobjecten uitgewerkt in het Uitvoering domein

- ISOR:Communicatievoorzieningen Definitie van objecten.

- ISOR:Communicatievoorzieningen Relevante beveiligingsobjecten met referentie naar standaarden

- Communiceren technologische innovaties van softwarepakketten

- Configuratie middlewarecomponenten

- Configureren versleutelde communicatie softwarepakket

- Conformiteitsindicatoren

- Cryptografie Softwarepakketten

- CSA (Cloud Security Alliance)

- Cybersecurity Framework Version 1.1

D

- Data en privacy

- Dataherstel

- De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd

- De beveiligingsorganisatie heeft een formele positie

- De Privacy Baseline

- De Privacy Baseline/Aanvullende informatie

- De Privacy Baseline/alle normen alle eigenschappen

- De Privacy Baseline/alle principes alle eigenschappen

- De Privacy Baseline/Baseline format

- De Privacy Baseline/Inleiding en leeswijzer

- De Privacy Baseline/Privacyprincipes en normen gesorteerd op conformiteitsindicator

- De Privacy Baseline/Voorwoord

- De rollen binnen de beveiligingsfunctie zijn benoemd

E

- Een hiervoor verantwoordelijke functionaris controleert de organisatorische- en technische inrichting

- Een log-regel bevat de vereiste gegevens

- ENISA (European Union Agency for Cybersecurity)

- Er is een huisvesting informatievoorzieningenbeleid

- Evaluatie leveranciersdienstverlening

- Exit-strategie softwarepakketten

G

- Gebruiker:Gaffari

- Gebruik maken van veilige API's tijdens verwerking

- Gebruik maken van veilige API's die gebruikersdata scheiden

- Geen grote bestanden accepteren

- Gegevensimport

- Gegevensopslag

- Genereren nieuwe sessie met gebruikersauthenticatie

- Geven inzicht in verslaglegging leveranciersaudits

- Grip op Secure Software Development

- Grip op Secure Software Development/Inleiding

- Grip op Secure Software Development/Structuur beveiligingseisen

- Grip op Secure Software Development/Uitleg van de opzet van de beveiligingseisen

- Grip op Secure Software Development/Voorwoord en leeswijzer

- Grip op Secure Software Development/Wijzigingen ten opzichte van de versie 2

- Grondslagen/lijst

H

- Hardening middlewarecomponenten

- Gebruiker:Hasan ALkhatib

- Herstellen data softwarepakket en bedrijfsmatige bewerking gegevens

- Het beoordelen vind plaats op basis van een formeel proces

- Het eigenaarschap is specifiek toegekend

- Het ontwerp van elk serverplatform en elke server is gedocumenteerd

- Het toegangbeveiligingssysteem wordt periodiek geevalueerd

- Housing-Normenkader

- ISOR:Huisvesting Informatievoorziening - Voor het Beleiddomein uitgewerkte Beveiligingsobjecten

- ISOR:Huisvesting Informatievoorziening - Voor het Controldomein uitgewerkte Beveiligingsobjecten

- ISOR:Huisvesting Informatievoorziening - Voor het Uitvoeringsdomein uitgewerkte Beveiligingsobjecten

- ISOR:Huisvesting Informatievoorziening Omschrijvingen van generieke objecten uit ISO/BIR met aanvullende generieke objecten

- ISOR:Huisvesting tabel bronverwijzing

- ISOR:Huisvesting tabel cross-reference praktijktoepassingen

- ISOR:Huisvesting tabel generieke objecten

- ISOR:Huisvesting tabel generieke objecten omschrijving

Media in categorie "ISOR"

Deze categorie bevat de volgende 107 bestanden, van in totaal 107.

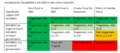

- APO Applicatieontwikkelingsobjecten ingedeeld naar invalshoeken.png 848 × 1.331; 363 kB

- APO Invalshoeken gekoppeld aan het V-model.png 692 × 492; 122 kB

- APO Overzicht objecten voor applicatieontwikkeling in het beleidsdomein.png 1.004 × 702; 28 kB

- APO Overzicht objecten voor applicatieontwikkeling in het control-domein.png 1.004 × 703; 25 kB

- APO Overzicht typen applicaties.png 445 × 194; 36 kB

- APO Systeemtest bij de Waterval- en Agile-methode.png 1.486 × 529; 348 kB

- Boekinfo SIVA.png 495 × 284; 130 kB

- CIPlogo+tekst.png 1.920 × 358; 85 kB

- CIPlogo.jpg 600 × 549; 25 kB

- CLD Beleidsobjecten gestructureerd met de SIVA-methodiek.png 1.058 × 1.124; 52 kB

- CLD Beslisboom.png 481 × 429; 24 kB

- CLD Cloud-gerelateerde dreigingen en kwetsbaarheden.png 925 × 740; 42 kB

- CLD Context CSC- en CSP-relatie bij clouddiensten.png 736 × 380; 15 kB

- CLD Control-objecten gestructureerd met de SIVA-metodiek.png 1.210 × 933; 68 kB

- CLD CSC-georiënteerde aandachtspunten.png 1.015 × 990; 50 kB

- CLD Data in verschillende bedrijfstoestanden.png 789 × 410; 30 kB

- CLD Dreigingen - kwetsbaarheden van beleidsobjecten.png 1.293 × 1.286; 95 kB

- CLD Dreigingen - kwetsbaarheden van control-objecten.png 1.329 × 984; 71 kB

- CLD Dreigingen - kwetsbaarheden van uitvoeringsobjecten.png 1.329 × 1.229; 108 kB

- CLD Matrix voorgenomen cloudbeleid per classificatie.png 1.124 × 496; 63 kB

- CLD Objecten voor clouddiensten in het control-domein.png 1.004 × 418; 18 kB

- CLD Overzicht objecten voor clouddiensten in het beleidsdomein.png 1.004 × 702; 27 kB

- CLD Overzicht objecten voor clouddiensten in het uitvoeringsdomein.png 1.004 × 796; 42 kB

- CLD Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 99 kB

- CLD Schematische weergave soorten gegevens.png 424 × 170; 16 kB

- CLD Twee deliverables van een CSP.png 588 × 338; 17 kB

- CLD Uitvoeringsobjecten gestructureerd met de SIVA-methodiek.png 1.184 × 1.427; 57 kB

- CLD Weergave van de componenten van MCS.png 960 × 333; 16 kB

- CLD Weergave van de samenhang van de basiselementen binnen het MCS.png 960 × 1.253; 45 kB

- CVZ Overzicht beveiligingsobjecten.png 960 × 720; 79 kB

- CVZ Overzicht soorten netwerkkoppelingen.png 1.475 × 697; 68 kB

- CVZ Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 100 kB

- CVZ Schematische weergave context communicatievoorzieningen.png 411 × 508; 83 kB

- CVZ Toepassing beveiligingsobjecten.png 1.658 × 1.414; 123 kB

- HVI Context Huisvesting Informatievoorzieningen.png 478 × 332; 48 kB

- HVI Overzicht BIO-thema’s en positie thema Huisvesting IV.png 569 × 681; 60 kB

- HVI Overzicht fysieke huisvesting informatievoorzieningen.png 944 × 536; 44 kB

- HVI Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 42 kB

- HVI Relatie documenten en thema.png 437 × 475; 28 kB

- ISOR Afbeelding status in onderhoud.jpg 427 × 125; 16 kB

- ISOR Beveiligingsaspect Beleid.png 139 × 127; 2 kB

- ISOR Beveiligingsaspect Control.png 139 × 127; 2 kB

- ISOR Beveiligingsaspect Uitvoering.png 139 × 127; 2 kB

- ISOR Beveiligingsaspecten.png 368 × 528; 20 kB

- ISOR Beveiligingsprincipe.png 530 × 824; 59 kB

- ISOR Invalshoek Functie.png 132 × 126; 1 kB

- ISOR Invalshoek Gedrag.png 132 × 127; 3 kB

- ISOR Invalshoek Intentie.png 129 × 125; 1 kB

- ISOR Invalshoek Onbekend.png 129 × 125; 9 kB

- ISOR Invalshoek Structuur.png 125 × 122; 3 kB

- ISOR Norm.png 369 × 504; 22 kB

- ISOR Privacyprincipe.png 530 × 824; 61 kB

- ISOR Relatie principe en normen.png 720 × 548; 41 kB

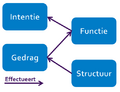

- ISOR Relaties invalshoeken.png 512 × 393; 14 kB

- ISOR.png 725 × 651; 33 kB

- Lagenstructuur SIVA.png 991 × 528; 93 kB

- Logo bio.jpg 610 × 120; 19 kB

- SIVA lagenstructuur en kenmerken.png 705 × 458; 27 kB

- SVP Context van het thema Serverplatform.png 807 × 588; 135 kB

- SVP Gelaagdheid serverplatform met enkele beveiligingsobjecten.png 1.461 × 1.061; 303 kB

- SVP Overzicht objecten voor serverplatform in het beleidsdomein.png 1.004 × 324; 13 kB

- SVP Overzicht objecten voor serverplatform in het control-domein.png 1.004 × 399; 18 kB

- SVP Overzicht objecten voor serverplatform in het uitvoeringsdomein.png 1.005 × 702; 34 kB

- SVP Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 40 kB

- SWP Levenscyclus van een softwarepakket.png 1.093 × 595; 32 kB

- SWP Overzicht objecten voor softwarepakketten in het beleidsdomein.png 1.004 × 418; 19 kB

- SWP Overzicht objecten voor softwarepakketten in het control-domein.png 1.004 × 324; 11 kB

- SWP Overzicht objecten voor softwarepakketten in het uitvoeringsdomein.png 1.004 × 703; 32 kB

- SWP Referentiemodel levenscyclus softwarebeveiliging.png 1.624 × 796; 116 kB

- SWP Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 41 kB

- Syntax SIVA.png 1.055 × 589; 75 kB

- TBV Globale opzet logische en fysieke toegangsbeveiliging.png 654 × 467; 98 kB

- TBV Indeling van essentiële elementen in drie domeinen.png 470 × 308; 16 kB

- TBV Overzicht objecten voor toegangsbeveiliging in het beleidsdomein.png 1.004 × 324; 16 kB

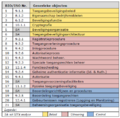

- TBV Overzicht objecten voor toegangsbeveiliging in het control-domein.png 1.004 × 229; 13 kB

- TBV Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 41 kB

- TBV Relaties richtlijnen tussen in-, door- en uitstroom.png 806 × 226; 85 kB

- TBV Schematische weergave autorisatieproces in de domeinen.png 739 × 384; 121 kB

- TBV Weergave van de componenten van MCS.png 777 × 357; 59 kB

- TBV Weergave van de samenhang van de basiselementen binnen het MCS.png 858 × 1.117; 242 kB

- Thema Huisvesting - Bronverwijzing.png 761 × 668; 103 kB

- Thema Huisvesting - Cross-Reference lijst.png 547 × 551; 56 kB

- Thema Huisvesting - Generieke objecten.png 339 × 376; 30 kB

- Thema Toegangbeveiliging - Cross-reference naar praktijktoepassingen.png 1.094 × 676; 95 kB