Alle invalshoeken

De ISOR (Information Security Object Repository) bevat normenkaders waarin beveiligingsprincipes of privacyprincipes en onderliggende normen zijn beschreven. Deze zijn conform de SIVA-methodiek ingedeeld naar Beleid, Uitvoering of Control en geordend naar één van de volgende invalshoeken: Intentie, Functie, Gedrag of Structuur. Vanuit elke invalshoek wordt een specifieke verzameling objecten geïdentificeerd.

Relaties tussen invalshoeken[bewerken]

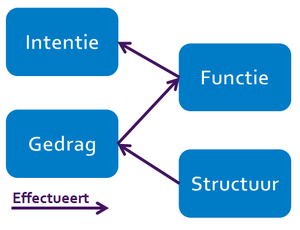

Deze invalshoeken hebben onderling de volgende relatie:

- 'Intentie' wordt geëffectueerd door 'Functie'.

- 'Functie' effectueert 'Intentie' en wordt geëffectueerd door 'Gedrag'.

- 'Gedrag' effectueert 'Functie' en wordt geëffectueerd door 'Structuur'.

- 'Structuur' effectueert 'Gedrag'.

Uitleg invalshoeken[bewerken]

De component inhoud is de tweede doorsnede van het onderzoeksgebied. Deze doorsnede wordt bereikt door middel van vier invalshoeken: intentie, functie, gedrag en structuur.

Intentie[bewerken]

Het waarom-aspect, ofwel de bestaansreden van een organisatie. Voorbeelden hiervan zijn: organisatie, visie, doelstellingen, wetten en beleid, stakeholders en middelen.

Functie[bewerken]

Het wat-aspect, ofwel de organisatorische en technologische elementen die de intenties van de organisatie moeten realiseren. Voorbeelden hiervan zijn: organisatorische en technische functies, processen, taken en taakvereisten.

Gedrag[bewerken]

Het hoe-aspect (gedragsaspect), ofwel de menselijke en technische resources en eigenschappen van de technische resources die de organisatorische en technische functies moeten vormgeven. Voorbeelden hiervan zijn: actor, object, interactie, toestand, eigenschap en historie.

Structuur[bewerken]

Het hoe-aspect (vormaspect), ofwel de manier waarop een organisatorische en personele structuur is vormgegeven. Voorbeelden hiervan zijn: business-organisatiestructuur, business- architectuur, IT-architectuur en business-IT-alignment.

De relaties tussen de objecten vanuit de invalshoeken kunnen als volgt worden gelezen: de elementen uit de doel-invalshoek reguleren en/of worden bereikt door elementen uit de functie-invalshoek. De elementen uit de functie-invalshoek gebruiken of realiseren de elementen uit de gedrag-invalshoek die op hun beurt worden vormgegeven door elementen uit de structuur-invalshoek.

Invalshoeken niet gebruikt bij De Privacy Baseline[bewerken]

De verdeling naar Intentie, Functie, Gedrag en Structuur betreft de kern van het SIVA-methodiek en heeft tot doel lacunes te ontdekken in de objectanalyse die leidt tot normen. Deze indeling is voor de opzet van de Privacy Baseline niet gebruikt: het object is immers niet Privacy, maar de Privacywet. Het is niet de opzet geweest om de wet te toetsen op volledigheid en consistentie. De opzet van de Baseline is de gebruiker een handzame en geannoteerde lijst van toetsbare criteria mee te geven die aan de wet zijn ontleend. Omdat de invalshoeken bij het opstellen van de normen voor de Privacy Baseline geen rol hebben gespeeld, is bij de invalshoek "Onbekend" ingevuld.

Overzicht Principes naar invalshoek[bewerken]

De onderstaande tabel geeft een overzicht van alle principes per invalshoek.

Overzicht Normen naar invalshoek[bewerken]

De onderstaande tabel bevat alle normen per invalshoek.