BIO Thema-uitwerking Applicatieontwikkeling

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

|

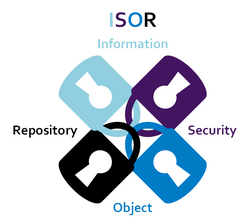

Dit Normenkader is deel van ISOR.

| ||||||||||||

De BIO Thema-uitwerking Applicatieontwikkeling, hierna genoemd normenkader, is opgesteld door Wiekram Tewarie (Uitvoeringsinstituut Werknemersverzekeringen (UWV)) en Jaap van der Veen (Centrum Informatiebeveiliging en Privacybescherming (CIP)). De opdrachtgever is de directeur CIP. Professionals uit het CIP-netwerk en het CIP-kernteam hebben versie 1.0 gereviewd. Het CIP-kernteam heeft versie 2.0 en 2.1 gereviewd. Zodoende valt dit normenkader in het regime ‘becommentarieerde praktijk’.

Considerans

CIP-producten steunen op kennis van professionals uit verschillende organisaties actief in het CIP-netwerk, zowel uit de overheid als de markt. Opmerkingen en aanvullingen kun je melden op cip-overheid.nl/contact.

Leeswijzer

Voorafgaand aan het Beleidsdomein, Uitvoeringsdomein en Control-domein, de kern van dit thema, heeft elke BIO Thema-uitwerking een inleiding met een standaard paragraafindeling.

De volgende leeswijzer geldt voor dit normenkader:

- Voor de aanduiding van personen wordt de mannelijke vorm aangehouden (hij/hem/zijn) ongeacht het geslacht.

- De controls, hierna genoemd criteria, en maatregelen, hierna genoemd normen, vermeld in dit normenkader zijn in het beleids-, uitvoerings- en control-domein georganiseerd, waarmee ze bij de overeenkomstige functionarissen kunnen worden geadresseerd. Deze functionarissen zijn niet benoemd omdat dit organisatie-afhankelijk is.

- Van best practices (open standaarden al dan niet toegankelijk met een licentie), zijn de meest actuele versies afgekort vermeld, tenzij de actuele versie niet toereikend is.

- Voor een overzicht van alle gebruikte best practices, afkortingen en begrippen en een generieke toelichting op de opzet van de thema-uitwerkingen, zie de Structuurwijzer BIO Thema-uitwerkingen.

Binnen dit normenkader

Inleidende teksten

- Inleiding (algemene inleiding)

- Beveiligingsobjecten applicatieontwikkeling (specifieke inleiding)

- Objecten ingedeeld naar invalshoeken (toelichting)

- Invalshoeken gekoppeld aan het V-model (toelichting)

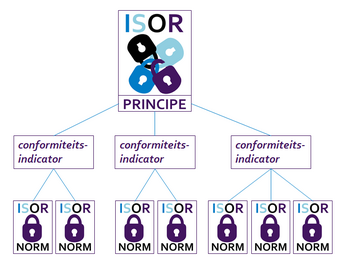

Relatie tussen principes en onderliggende normen

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Indelingen binnen BIO Thema-uitwerking Applicatieontwikkeling

Alle onderdelen van BIO Thema-uitwerking Applicatieontwikkeling zijn ingedeeld volgens de SIVA-methodiek. Dat betekent dat alle principes en onderliggende normen zijn ingedeeld in één van drie beveiligingsaspecten: Beleid (B), Uitvoering (U) of Control (C). Binnen normenkaders die geheel volgens de SIVA-methodiek zijn opgesteld, herken je bovendien een tweede indeling, in de invalshoeken Intentie (I) of Functie (F) of Gedrag (G) of Structuur (S). Deze indeling heeft binnen SIVA tot doel om lacunes te ontdekken in de objectanalyse die leidt tot normen. Voor De Privacy Baseline en Grip op Secure Software Development geldt een uitzondering. Daar heeft de invalshoek geen rol gespeeld bij de samenstelling van het 'normenkader'.

De principes en onderliggende normen van BIO Thema-uitwerking Applicatieontwikkeling zijn op basis hiervan in een aantal overzichten gezet:

Principes uit BIO Thema-uitwerking Applicatieontwikkeling

Beleid (principes)

export principes Beleid als csv

| ID | Principe | Criterium |

|---|---|---|

| APO_B.01 | Beleid voor (beveiligd) ontwikkelen | Voor het ontwikkelen van software en systemen behoren regels te worden vastgesteld en op ontwikkelactiviteiten binnen de organisatie te worden toegepast. |

| APO_B.02 | Systeem-ontwikkelmethode | Ontwikkelactiviteiten behoren te zijn gebaseerd op een gedocumenteerde systeem-ontwikkelmethode, waarin onder andere standaarden en procedures voor de applicatieontwikkeling, het toepassen van beleid en wet- en regelgeving en een projectmatige aanpak zijn geadresseerd. |

| APO_B.03 | Classificatie van informatie | Informatie behoort te worden geclassificeerd met betrekking tot wettelijke eisen, waarde, belang en gevoeligheid voor onbevoegde bekendmaking of wijziging. |

| APO_B.04 | Engineeringsprincipe voor beveiligde systemen | Principes voor de engineering van beveiligde systemen behoren te worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle verrichtingen betreffende het implementeren van informatiesystemen. |

| APO_B.05 | Business Impact Analyse (BIA) | De BIA behoort te worden uitgevoerd vanuit verschillende perspectieven, zich te richten op verschillende scenario’s en vast te stellen welke impact de aspecten beschikbaarheid, integriteit, vertrouwelijkheid en controleerbaarheid hebben op de organisatie. |

| APO_B.06 | Privacy en bescherming persoonsgegevens applicatieontwikkeling | Bij het ontwikkelen van applicaties behoren privacy en bescherming van persoonsgegevens, voor zover van toepassing, te worden gewaarborgd volgens relevante wet- en regelgeving. |

| APO_B.07 | Kwaliteitsmanagementsysteem | De doelorganisatie behoort conform een uitgestippeld ontwikkel- en onderhoudsbeleid een kwaliteitsmanagementsysteem in te richten, dat ervoor zorgt dat applicatieontwikkeling en -onderhoud wordt uitgevoerd en beheerst. |

| APO_B.08 | Toegangsbeveiliging op programmacode | Toegang tot de programmabroncodebibliotheken behoren te worden beperkt. |

| APO_B.09 | Projectorganisatie | Binnen de (project-)organisatie behoort een beveiligingsfunctionaris te zijn benoemd die het systeem-ontwikkeltraject ondersteunt in de vorm van het bewaken van beveiligingsvoorschriften en die inzicht verschaft in de samenstelling van het applicatielandschap. |

Uitvoering (principes)

export principes Uitvoering als csv

| ID | Principe | Criterium |

|---|---|---|

| APO_U.01 | Wijzigingsbeheerprocedure voor applicaties en systemen | Wijzigingen aan systemen binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| APO_U.02 | Beperking software-installatie applicatieontwikkeling | Voor het door gebruikers/ontwikkelaars installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. |

| APO_U.03 | Richtlijn programmacode | Voor het ontwikkelen van de (programma)code zijn specifieke regels van toepassing en behoort gebruik te zijn gemaakt van specifieke best practices. |

| APO_U.04 | Analyse en specificatie informatiesysteem | De functionele eisen die verband houden met nieuwe informatiesystemen of voor uitbreiding van bestaande informatiesystemen behoren te worden geanalyseerd en gespecificeerd. |

| APO_U.05 | Analyse en specificatie informatiebeveiligingseisen | De beveiligingseisen die verband houden met informatiebeveiliging behoren te worden opgenomen in de eisen voor nieuwe informatiesystemen en voor uitbreidingen van bestaande informatiesystemen. |

| APO_U.06 | Applicatie-ontwerp | Het applicatieontwerp behoort gebaseerd te zijn op informatie, die is verkregen uit verschillende invalhoeken, zoals: business-vereisten en reviews, omgevingsanalyse en (specifieke) beveiliging. |

| APO_U.07 | Applicatiefunctionaliteit | Informatiesystemen behoren zo te worden ontworpen, dat de invoerfuncties, verwerkingsfuncties en uitvoerfuncties van gegevens (op het juiste moment) in het proces worden gevalideerd op juistheid, tijdigheid en volledigheid om het bedrijfsproces optimaal te kunnen ondersteunen. |

| APO_U.08 | Applicatiebouw | De bouw van applicaties inclusief programmacode behoort te worden uitgevoerd met (industrie) good practice en door individuen die beschikken over de juiste vaardigheden en tools en behoort te worden gereviewd. |

| APO_U.09 | Testen systeembeveiliging | Tijdens ontwikkelactiviteiten behoren zowel bedrijfsfunctionaliteiten als de beveiligingsfunctionaliteiten te worden getest. |

| APO_U.10 | Systeemacceptatietest | Voor nieuwe informatiesystemen, upgrades en nieuwe versies behoren programma’s voor het uitvoeren van acceptatietests en gerelateerde criteria te worden vastgesteld. |

| APO_U.11 | Beschermen testgegevens | Testgegevens behoren zorgvuldig te worden gekozen, beschermd en gecontroleerd. |

| APO_U.12 | Beveiligde ontwikkelomgeving | Organisaties behoren beveiligde ontwikkelomgevingen vast te stellen en passend te beveiligen voor verrichtingen op het gebied van systeemontwikkeling en integratie en die betrekking hebben op de gehele levenscyclus van de systeemontwikkeling. |

| APO_U.13 | Applicatiekoppeling | De koppelingen tussen applicaties behoren te worden uitgevoerd met geaccordeerde koppelingsrichtlijnen om de juiste services te kunnen leveren en de informatiebeveiliging te kunnen waarborgen. |

| APO_U.14 | Logging en monitoring applicatieontwikkeling | Applicaties behoren faciliteiten te bieden voor logging en monitoring om ongeoorloofde en/of onjuiste activiteiten van medewerkers en storingen binnen de applicatie tijdig te detecteren en vast te leggen. |

| APO_U.15 | Applicatie-architectuur | De functionele en beveiligingseisen behoren in een applicatie-architectuur, conform architectuurvoorschriften, in samenhang te zijn vastgelegd. |

| APO_U.16 | Tooling ontwikkelmethode | De ontwikkelmethode moet worden ondersteund door een tool dat de noodzakelijke faciliteiten biedt voor het effectief uitvoeren van de ontwikkelcyclus. |

Control (principes)

export principes Control als csv

| ID | Principe | Criterium |

|---|---|---|

| APO_C.01 | Richtlijn evaluatie-ontwikkelactiviteiten | De projectorganisatie behoort richtlijnen voor de controle-activiteiten en rapportages te hebben geformuleerd, gericht op de evaluaties van ontwikkelactiviteiten, zoals requirements, specificaties en programmacode. |

| APO_C.02 | Versiebeheer applicatieontwikkkeling | De projectorganisatie behoort in het systeem-ontwikkeltraject versiebeheer procesmatig en efficiënt ingericht te hebben. |

| APO_C.03 | Patchmanagement applicatieontwikkeling | Patchmanagement behoort procesmatig en procedureel zodanig uitgevoerd te worden, dat van de gebruikte code tijdig vanuit externe bibliotheken informatie wordt ingewonnen over technische kwetsbaarheden, zodat tijdig de laatste (beveiligings)patches kunnen worden geïnstalleerd. |

| APO_C.04 | (Software)configuratiebeheer | De inrichting van het configuratiebeheer behoort waarborgen te bieden dat de vastgelegde gegevens van de softwareconfiguratie-items in de configuratie-administratie (CMDB) juist en volledig zijn en blijven. |

| APO_C.05 | Quality assurance | De projectorganisatie behoort een quality assurance-proces te hebben ingericht, waarmee zij de betrouwbare werking van het ontwikkel- en onderhoudsproces voor de applicatieontwikkeling kan vaststellen. |

| APO_C.06 | Compliance-management | De projectorganisatie behoort een compliance-managementproces ingericht te hebben, waarmee zij de implicaties uit wet- en regelgeving en verplichtingen voortvloeiend uit overeenkomsten en beleid kan vaststellen. |

| APO_C.07 | Technische beoordeling informatiesystemen | Bij veranderingen van besturingsplatforms behoren bedrijfskritische toepassingen te worden beoordeeld en getest om te waarborgen dat er geen nadelige impact ontstaan op de activiteiten of de beveiliging van de organisatie. |

| APO_C.08 | Beheersorganisatie applicatieontwikkeling | De projectverantwoordelijke behoort voor de software-ontwikkelprojecten een beheersorganisatie te hebben ingericht waarin de structuur van de beheersprocessen en van de betrokken functionarissen de taken, verantwoordelijkheden en bevoegdheden zijn vastgesteld. |

Onderliggende normen

ℹ️Toon uitleg relaties themaprincipe, conformiteitindicator en norm

Stel dat het thema Gezondheid onderdeel uitmaakte van de NORA. Dan zou een gezondheidsprincipe kunnen zijn: de volwassene eet gezond en in gepaste hoeveelheden. Logischerwijs valt dat uiteen in een aantal trefwoorden, de conformiteitsindicatoren: eet gezond en gepaste hoeveelheden. Iemand kan immers heel gezond eten naar binnen werken, maar veel te veel of juist te weinig. Of de juiste hoeveelheid calorieën binnenkrijgen uit eenzijdige voeding en zo toch niet gezond eten. In de praktijk heb je aan deze kernwoorden nog niets: je hebt normen nodig die uitwerken hoe je dit realiseert en meet. De normen die gepaste hoeveelheid concretiseren zouden bijvoorbeeld betrekking kunnen hebben op de afmeting van de volwassene, de hoeveelheid beweging en de calorische waarde van het eten.

Klik verder voor alle eigenschappen van themaprincipes, conformiteitsindicatoren en normen.

Beleid (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| APO_B.01.01 | Regels | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor de ontwikkeling van software en systemen. | De gangbare principes rondom Security by Design als uitgangspunt voor softwareontwikkeling |

| APO_B.01.02 | Regels | De handreiking: Grip op Secure Software Development (SSD) is uitgangspunt voor de ontwikkeling van software en systemen. | Grip op Secure Software Development' als uitgangspunt voor softwareontwikkeling |

| APO_B.01.03 | Regels | In het beleid voor beveiligd ontwikkelen zijn de volgende aspecten in overweging genomen:

| Overwegingen bij het beleid voor beveiligd ontwikkelen van software |

| APO_B.01.04 | Regels | Technieken voor beveiligd programmeren worden gebruikt voor nieuwe ontwikkelingen en hergebruik van code uit andere bronnen. | Technieken voor beveiligd programmeren |

| APO_B.02.01 | Systeem-ontwikkelmethode | Een formeel vastgestelde ontwikkelmethodologie wordt toegepast, zoals Structured System Analyses and Design Method (SSADM) of Scrum (Agile-ontwikkeling). | Software wordt ontwikkeld conform een formeel vastgestelde ontwikkelmethodologie |

| APO_B.02.02 | Systeem-ontwikkelmethode | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen. | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen |

| APO_B.02.03 | Systeem-ontwikkelmethode | Adoptie van ontwikkelmethodologie wordt gemonitord. | Adoptie van ontwikkelmethodologie wordt gemonitord |

| APO_B.02.04 | Standaarden en procedures | Standaarden en procedures worden toegepast voor:

| Software wordt ontwikkelen conform standaarden en procedures |

| APO_B.02.05 | Beleid en wet- en regelgeving | De systeem-ontwikkelmethode ondersteunt de vereiste dat te ontwikkelen applicaties voldoen aan:

| De systeemontwikkelmethode ondersteunt dat de te ontwikkelen applicaties voldoen aan de vereisten |

| APO_B.02.06 | Projectmatige aanpak | Het ontwikkelen van een applicatie wordt projectmatig aangepakt. Hierbij wordt onder andere aandacht besteed aan:

| Het softwareontwikkeling wordt projectmatig aangepakt |

| APO_B.03.01 | Informatie | De handreiking: BIO-Dataclassificatie is het uitgangspunt voor de ontwikkeling van software en systemen. | Dataclassificatie als uitgangspunt voor softwareontwikkeling |

| APO_B.03.02 | Informatie | De informatie in alle informatiesystemen is door middel van een expliciete risicoafweging geclassificeerd, zodat duidelijk is welke bescherming nodig is. | Informatie in alle informatiesystemen is conform expliciete risicoafweging geclassificeerd |

| APO_B.03.03 | Informatie | Bij het ontwikkelen van applicaties is informatie beschermd conform de vereisten uit het classificatieschema. | Bij applicatieontwikkeling is informatie beschermd conform de vereisten uit het classificatieschema |

| APO_B.03.04 | Informatie | In het classificatieschema wordt rekening gehouden met de verplichtingen uit wet- en regelgevingen (onder andere privacy), organisatorische en technische requirements. | Verplichtingen uit wet en regelgeving en organisatorische en technische requirements |

| APO_B.04.01 | Principes | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor de ontwikkeling van software en systemen. | Security by Design als uitgangspunt voor softwareontwikkeling |

| APO_B.04.02 | Principes | Voor het beveiligen van informatiesystemen zijn de volgende principes van belang:

| Principes voor het beveiligen van informatiesystemen |

| APO_B.04.03 | Principes | Beveiliging wordt als een integraal onderdeel van systemontwikkeling behandeld. | Beveiliging is integraal onderdeel van systeemontwikkeling |

| APO_B.04.04 | Principes | Ontwikkelaars zijn getraind om veilige software te ontwikkelen. | Ontwikkelaars zijn getraind om veilige software te ontwikkelen |

| APO_B.05.01 | Perspectieven | Bij de business impact analyse worden onder andere de volgende perspectieven in beschouwing genomen:

| Perspectieven bij de Business Impact Analyse |

| APO_B.05.02 | Scenario's | De business impact analyse richt zich op verschillende scenario’s met aandacht voor:

| Scenario's voor de Business Impact Analyse |

| APO_B.05.03 | Aspecten beschikbaarheid, integriteit, vertrouwelijkheid en controleerbaarheid | Met de business impact analyse wordt vastgesteld op welke wijze een eventuele inbreuk op de aspecten beschikbaarheid, integriteit, vertrouwelijkheid- en controleerbaarheid invloed hebben op de financiën van de organisatie in termen van:

| Vaststelling op welke wijze een eventueel compromitteren invloed heeft op de financiën van de organisatie |

| APO_B.06.01 | Privacy en bescherming van persoonsgegevens | Om privacy en gegevensbeschermingsmaatregelen vooraf in het ontwerp mee te nemen, is een Privacy Impact Assessment (PIA) uitgevoerd. | GEB om vooraf in het ontwerp de privacy en gegevensbeschermingsmaatregelen mee te nemen |

| APO_B.06.02 | Privacy en bescherming van persoonsgegevens | Voor het uitvoeren van een Privacy Impact Assessment (PIA) en voor het opvolgen van de uitkomsten is een procesbeschrijving aanwezig. | Procesbeschrijving voor uitvoeren GEB's en voor opvolgen uitkomsten |

| APO_B.06.03 | Privacy en bescherming van persoonsgegevens | Een tot standaard verheven Privacy Impact Assessment (PIA)-toetsmodel wordt toegepast. Dit model voldoet aan de in de Algemene Verordening Gegevensbescherming (AVG) gestelde eisen. | Een tot standaard verheven GEB-toetsmodel wordt toegepast; dit model voldoet aan de in de AVG gestelde eisen |

| APO_B.06.04 | Privacy en bescherming van persoonsgegevens | Privacy by design en de Privacy Impact Assessment (PIA) maken onderdeel uit van een tot standaard verheven risicomanagementaanpak. | Privacy by Design en GEB als onderdeel van een tot standaard verheven risicomanagement aanpak |

| APO_B.06.05 | Privacy en bescherming van persoonsgegevens | De risicomanagementaanpak wordt aantoonbaar toegepast, bijvoorbeeld door in de vorm van een plan van aanpak aantoonbaar opvolging te geven aan de aanbevelingen/verbetervoorstellen. | Risicomanagement aanpak aantoonbaar toegepast |

| APO_B.06.06 | Wet- en regelgeving | Conform de Algemene Verordening Gegevensbescherming (AVG) worden bij het ontwerp/ontwikkelen van applicaties de principes privacy by design en privacy by default gehanteerd. | Op basis van de AVG worden de principes Privacy by Design en Privacy by Default gehanteerd |

| APO_B.07.01 | Ontwikkel- en onderhoudsbeleid | De doelorganisatie beschikt over een ontwikkel- en onderhoudsbeleid. | De doelorganisatie beschikt over een ontwikkel en onderhoudsbeleid |

| APO_B.07.02 | Ontwikkel- en onderhoudsbeleid | De doelorganisatie beschikt over een quality qssurance-methodiek en Quality Security Management-methodiek. | De doelorganisatie beschikt over QA- en KMS-methodiek |

| APO_B.07.03 | Kwaliteitsmanagementsysteem | De ontwikkel- en onderhoudsactiviteiten worden in samenhang georganiseerd en geïmplementeerd. | De ontwikkel en onderhoudsactiviteiten worden in samenhang georganiseerd en geïmplementeerd |

| APO_B.07.04 | Kwaliteitsmanagementsysteem | Er zijn informatie- en communicatieprocessen ingericht. | Voor informatie- en communicatie zijn processen ingericht |

| APO_B.07.05 | Kwaliteitsmanagementsysteem | Op de ontwikkel- en onderhoudsactiviteiten worden kwaliteitsmetingen en inspecties uitgevoerd. | Op de ontwikkel- en onderhoudsactiviteiten worden kwaliteitsmetingen en inspecties uitgevoerd |

| APO_B.07.06 | Kwaliteitsmanagementsysteem | Aan het management worden evaluatierapportages verstrekt. | Aan het management worden evaluatierapportages verstrekt |

| APO_B.07.07 | Kwaliteitsmanagementsysteem | De processen voor de inrichting van de applicatieontwikkeling en het -onderhoud (impactanalyse, ontwerp, realisatietesten en beheer) zijn beschreven en maken onderdeel uit van het kwaliteitsmanagementsysteem. | Applicatieontwikkeling- en onderhoudsprocessen zijn beschreven en maken onderdeel uit van KMS |

| APO_B.08.01 | Programmabroncodebibliotheken | Om de toegang tot broncodebibliotheken te beheersen en zo de kans op het corrupt raken van computerprogramma’s te verkleinen, worden de volgende richtlijnen in overweging genomen:

| Om de toegang tot broncode bibliotheken te beheersen worden richtlijnen in overweging genomen |

| APO_B.08.02 | Programmabroncodebibliotheken | Als het de bedoeling is dat de programmabroncode wordt gepubliceerd, behoren aanvullende beheersmaatregelen die bijdragen aan het waarborgen van de integriteit ervan (bijvoorbeeld een digitale handtekening) te worden overwogen. | Aanvullende beheersmaatregelen wanneer programmabroncode wordt gepubliceerd |

| APO_B.09.01 | Beveiligingsfunctionaris | De beveiligingsfunctionaris zorgt onder andere voor:

| Taken van de beveiligingsfunctionaris |

| APO_B.09.02 | Beveiligingsvoorschriften | De beveiligingsfunctionaris geeft onder andere inzicht in:

| Inzicht gegeven door de beveiligingsfunctionaris |

Uitvoering (normen)

export normen Uitvoering als csv

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| APO_U.01.01 | Levenscyclus | Wijzigingsbeheer vindt plaats op basis van algemeen geaccepteerde beheerframeworks, zoals Information Technology Infrastructure Library (ITIL), Application Services Library (ASL), Business Information Services Library (BiSL), Scrum, Software Improvement Group (SIG) en Secure Software Development (SSD). | Voor het wijzigingsbeheer gelden de algemeen geaccepteerde beheer frameworks |

| APO_U.01.02 | Levenscyclus | Het wijzigingsproces voor applicaties is zodanig ingericht dat medewerkers (programmeurs) de juiste autorisatie krijgen om hun werkzaamheden te kunnen uitvoeren. | Medewerkers (programmeurs) krijgen de juiste autorisatie om werkzaamheden te kunnen uitvoeren |

| APO_U.01.03 | Formele procedures | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel proces van indienen, prioriteren, besluiten, impactanalyse, vastleggen, specificeren, ontwikkelen, testen, kwaliteitscontrole en implementeren. | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel wijzigingsproces |

| APO_U.01.04 | Formele procedures | Enkele elementen van procedures voor wijzigingsbeheer zijn:

| Elementen van de procedures voor wijzigingsbeheer |

| APO_U.02.01 | Regels | De organisatie heeft een strikt beleid gedefinieerd voor de software die ontwikkelaars mogen installeren. | Beleid ten aanzien van het type software dat mag worden geïnstalleerd |

| APO_U.02.02 | Regels | Het toekennen van rechten om software te installeren vindt plaats met ‘least privilege’. | Het toekennen van rechten om software te installeren vindt plaats op basis van 'Least Privilege' |

| APO_U.02.03 | Regels | De rechten worden verleend met de rollen van de type gebruikers en ontwikkelaars. | De rechten verleend op basis van de rollen van het typen gebruikers en ontwikkelaars |

| APO_U.03.01 | Regels | De programmacode voor functionele specificaties is reproduceerbaar, waarbij aandacht wordt besteed aan:

| De programmacode voor functionele specificaties is reproduceerbaar |

| APO_U.03.02 | Regels | De (programma)code wordt aantoonbaar veilig gecreëerd. | Programmacode wordt aantoonbaar veilig gecreëerd |

| APO_U.03.03 | Regels | De (programma)code is effectief, veranderbaar en testbaar waarbij gedacht kan worden aan:

| Programmacode is effectief, veranderbaar en testbaar |

| APO_U.03.04 | Best practices | Over het gebruik van de vocabulaire, applicatie-framework en toolkits zijn afspraken gemaakt. | Over het gebruik van vocabulaire, applicatieframework en toolkits zijn afspraken gemaakt |

| APO_U.03.05 | Best practices | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire zoals de NEN-ISO/IEC 25010 Systems and software Quality Requirements and Evaluation (SQuaRE) - System and software quality models. | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire |

| APO_U.03.06 | Best practices | Ontwikkelaars hebben kennis van algemene beveiligingsfouten, vastgelegd in een extern Common Vulnerability and Exposures (CVE)- systeem. | Ontwikkelaars hebben kennis van algemene en vastgelegde beveiligingsfouten |

| APO_U.03.07 | Best practices | Het gebruik van programmacode uit externe programmabibliotheken mag pas worden gebruikt na getest te zijn. | Gebruik van programmacode uit externe programmabibliotheken |

| APO_U.04.01 | Functionele eisen | De functionele eisen worden geanalyseerd en bepaald met verschillende invalshoeken (zoals stakeholders, business en wet- en regelgeving) en vastgelegd in een functioneel ontwerp. | Functionele eisen van nieuwe informatiesystemen worden geanalyseerd en in Functioneel Ontwerp vastgelegd |

| APO_U.04.02 | Functionele eisen | Het functioneel ontwerp wordt gereviewd, waarna verbeteringen en of aanvullingen op het functioneel ontwerp plaatsvinden. | Het Functioneel Ontwerp wordt gereviewd waarna verbeteringen en/of aanvullingen plaatsvinden |

| APO_U.04.03 | Functionele eisen | Met een goedgekeurd functioneel ontwerp wordt een technisch ontwerp vervaardigd dat ook ter review wordt aangeboden aan de kwaliteitsfunctionaris en beveiligingsfunctionaris. | Op basis van een goedgekeurd Functioneel Ontwerp wordt een Technisch Ontwerp vervaardigd |

| APO_U.04.04 | Functionele eisen | Alle vereisten worden gevalideerd door een peer review of prototyping (Agile-ontwikkelmethode). | Alle vereisten worden gevalideerd door peer review of prototyping |

| APO_U.04.05 | Functionele eisen | Parallel aan het vervaardigen van het functioneel ontwerp en technisch ontwerp worden acceptatie-eisen vastgelegd. | Acceptatie-eisen worden vastgelegd parallel aan het Functioneel Ontwerp en Technisch Ontwerp |

| APO_U.05.01 | Beveiligingseisen | Bij nieuwe informatiesystemen en bij wijzigingen op bestaande informatiesystemen moet een expliciete risicoafweging worden uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen, uitgaande van de Baseline Informatiebeveiliging Overheid (BIO). | Een expliciete risicoafweging wordt uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen |

| APO_U.05.02 | Beveiligingseisen | De Handreikingen: Risicoanalysemethode en Risicomanagement ISO 27005 zijn uitgangspunt voor de ontwikkeling van software en systemen. | De Handreikingen: "Risicoanalysemethode" en "Risicomanagement ISO-27005 |

| APO_U.05.03 | Beveiligingseisen | Informatiebeveiligingseisen zijn al in de ontwerpfase afgeleid uit:

| Informatiebeveiligingseisen |

| APO_U.05.04 | Beveiligingseisen | Voor informatiesystemen worden onder andere de volgende informatiebeveiligingseisen in overweging genomen:

| Overwogen informatiebeveiligingseisen |

| APO_U.06.01 | Business-vereisten en reviews | Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie, zoals:

| Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie |

| APO_U.06.02 | Omgevingsanalyse | Bij het ontwerp van applicaties is informatie verkregen uit verschillende mogelijke connecties met de te ontwerpen applicatie, zoals:

| Bij het ontwerp is informatie verkregen uit connecties met de te ontwerpen applicatie |

| APO_U.06.03 | (Specifieke) beveiliging | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur, waarin aandacht is besteed aan: performance, capaciteit, continuïteit, schaalbaarheid, connectiviteit en comptabiliteit. | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur |

| APO_U.07.01 | Invoerfuncties | Bereikcontroles worden toegepast en gegevens worden gevalideerd. | Bereikcontroles worden toegepast en gegevens worden gevalideerd |

| APO_U.07.02 | Verwerkingsfuncties | Geprogrammeerde controles worden ondersteund. | Geprogrammeerde controles worden ondersteund |

| APO_U.07.03 | Verwerkingsfuncties | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan. | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan |

| APO_U.07.04 | Verwerkingsfuncties | Voorzieningen voor het genereren van een fout- en uitzonderingsrapportage zijn beschikbaar. | Voorzieningen voor het genereren van fouten- en uitzonderingsrapportage zijn beschikbaar |

| APO_U.07.05 | Verwerkingsfuncties | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking (JVT) zijn beschikbaar (onder andere audit trail). | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking zijn beschikbaar |

| APO_U.07.06 | Verwerkingsfuncties | Opgeleverde/over te dragen gegevens worden gevalideerd. | Opgeleverde en over te dragen gegevens worden gevalideerd |

| APO_U.07.07 | Verwerkingsfuncties | De controle op de juistheid, volledigheid en tijdigheid van de input (ontvangen gegevens) en op de verwerking en de output van gegevens (versterkte gegevens) worden uitgevoerd. | Controle op de juistheid, volledigheid en tijdigheid van input en op de verwerking en output van gegevens |

| APO_U.07.08 | Verwerkingsfuncties | Met vastgestelde en geautoriseerde procedures wordt voorkomen dat gegevens buiten de applicatie om (kunnen) worden benaderd. | Voorkomen wordt dat gegevens buiten de applicatie om (kunnen) worden benaderd |

| APO_U.07.09 | Uitvoerfuncties | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd op plausibiliteit, volledigheid en bedrijfsgevoeligheid. | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd |

| APO_U.08.01 | (Industrie) good practice | Gedocumenteerde standaarden en procedures worden beschikbaar gesteld voor het bouwen van programmacode die ook het volgende specificeren:

| Voor het bouwen van programmacode worden gedocumenteerde standaarden en procedures beschikbaar gesteld |

| APO_U.08.02 | (Industrie) good practice | Veilige methodes worden toegepast om te voorkomen dat veranderingen kunnen worden aangebracht in de basiscode of in software-packages. | Veilige methodes ter voorkoming van veranderingen in basis code of in software packages |

| APO_U.08.03 | (Industrie) good practice | Voor het creëren van programmacode wordt gebruik gemaakt van best practices (gestructureerde programmering). | Voor het creëren van programma code wordt gebruik gemaakt van good practices |

| APO_U.08.04 | (Industrie) good practice | Het gebruik van onveilig programmatechnieken is niet toegestaan. | Geen gebruik van onveilig programmatechnieken |

| APO_U.08.05 | (Industrie) good practice | De programmacode is beschermd tegen ongeautoriseerde wijzigingen. | (Applicatie)code is beschermd tegen ongeautoriseerde wijzigingen |

| APO_U.08.06 | (Industrie) good practice | Activiteiten van applicatiebouw worden gereviewd. | Activiteiten van applicatiebouw worden gereviewd |

| APO_U.08.07 | Juiste vaardigheden en tools | De ontwikkelaars zijn adequaat opgeleid en zijn in staat om binnen het project de noodzakelijke en in gebruik zijnde tools te hanteren. | De ontwikkelaars zijn adequaat opgeleid en in staat de noodzakelijke en gebruikte tools te hanteren |

| APO_U.09.01 | Bedrijfsfunctionaliteiten | Vanuit de interne optiek van de organisatie richten bepaalde type functionarissen zich tijdens de ontwikkelactiviteiten en in relatie tot de beveiligingseisen op het testen van functionele requirements (onder andere business rules). | Functionarissen testen functionele requirements |

| APO_U.09.02 | Beveiligingsfunctionaliteiten | De functionaliteiten worden na integratie van de ontwikkelde software (nogmaals) specifiek vanuit beveiligingsoptiek getest in de infrastructuur. | In de infrastructuur wordt specifiek getest vanuit beveiligingsoptiek |

| APO_U.10.01 | Acceptatietests | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt. De testen worden bij voorkeur geautomatiseerd worden uitgevoerd. | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt |

| APO_U.10.02 | Acceptatietests | Van de resultaten van de testen wordt een verslag gemaakt. | Van de resultaten van de testen wordt een verslag gemaakt |

| APO_U.10.03 | Acceptatietests | Testresultaten worden formeel geëvalueerd en door de betrokken informatiesysteemeigenaar beoordeeld, waarna - na te zijn goedgekeurd - overgegaan wordt naar de volgende fase. | Testresultaten worden formeel geëvalueerd en beoordeeld |

| APO_U.10.04 | Acceptatietests | Acceptatietesten worden uitgevoerd in een representatieve acceptatie-testomgeving. Deze omgeving is vergelijkbaar met de toekomstige productieomgeving. | Acceptatietesten worden uitgevoerd in een representatieve acceptatietest omgeving |

| APO_U.10.05 | Acceptatietests | Voordat tot acceptatie in de productieomgeving wordt overgegaan, worden acceptatiecriteria vastgesteld en passende testen uitgevoerd. | Vastgestelde acceptatiecriteria en passend uitgevoerde tests voorafgaand aan acceptatieproductie overgang |

| APO_U.10.06 | Acceptatietests | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens. | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens |

| APO_U.10.07 | Acceptatietests | Bij de acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken. Hierbij is de testfocus onder andere gericht is op:

| Bij acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken |

| APO_U.11.01 | Testgegevens | De volgende richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt, te beschermen:

| Richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt te beschermen |

| APO_U.12.01 | Beveiligde ontwikkelomgevingen | Systeemontwikkelomgevingen worden passend beveiligd op basis van een expliciete risicoafweging. Deze afweging heeft zowel de ontwikkelomgeving als ook het te ontwikkelen systeem in scope. | Uitgangspunt voor systeemontwikkeling trajecten is een expliciete risicoafweging |

| APO_U.12.02 | Beveiligde ontwikkelomgevingen | De organisatie heeft logische en/of fysieke scheidingen aangebracht tussen de ontwikkel-, test-, acceptatie- en productie-omgeving, elk met een eigen autorisatiestructuur en werkwijze, zodat sprake is van een beheerst ontwikkel- en onderhoudsproces. | Logisch en/of fysiek gescheiden Ontwikkel, Test, Acceptatie en Productie omgevingen |

| APO_U.12.03 | Beveiligde ontwikkelomgevingen | De taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen in de ontwikkel-, test-, acceptatie- en productie- omgevingen worden uitgevoerd conform onderkende rollen. | De taken, verantwoordelijkheden en bevoegdheden worden uitgevoerd conform de onderkende rollen |

| APO_U.12.04 | beveiligde ontwikkelomgevingen | Voor remote-werkzaamheden is een werkwijze vastgelegd. | Voor remote werkzaamheden is een werkwijze vastgelegd |

| APO_U.12.05 | Beveiligde ontwikkelomgevingen | Ontwikkelaars hebben geen toegang tot de productieomgeving. | Ontwikkelaars hebben geen toegang tot productieomgeving |

| APO_U.12.06 | Beveiligde ontwikkelomgevingen | Voor het kopiëren/verplaatsen van configuratie-items tussen de omgevingen gelden overdrachtsprocedures. | Overdrachtsprocedures voor het kopiëren/verplaatsen van configuratie items tussen de omgevingen |

| APO_U.12.07 | Beveiligde ontwikkelomgevingen | De overdracht van de ontwikkel- naar de testomgeving vindt gecontroleerd plaats met een implementatieplan. | De overdracht van Ontwikkel- naar de Testomgeving vindt gecontroleerd plaats |

| APO_U.12.08 | Beveiligde ontwikkelomgevingen | De overdracht van de test- naar de acceptatie-omgeving vindt procedureel door daartoe geautoriseerde personen plaats. | De overdracht van de Test- naar de Acceptatieomgeving vindt procedureel plaats |

| APO_U.12.09 | Beveiligde ontwikkelomgevingen | De overdracht naar de productie-omgeving vindt procedureel plaats door daartoe geautoriseerde personen. | De overdracht naar de Productieomgeving vindt gecontroleerd plaats |

| APO_U.13.01 | Koppelingsrichtlijnen | Koppelingen tussen applicaties worden uitgevoerd met vastgestelde procedures en richtlijnen. | Koppelingen tussen applicaties worden uitgevoerd volgens vastgestelde procedures en richtlijnen |

| APO_U.13.02 | Koppelingsrichtlijnen | Van het type koppelingen is een overzicht aanwezig. | Van het type koppelingen is een overzicht aanwezig |

| APO_U.13.03 | Koppelingsrichtlijnen | Koppelingen worden uitgevoerd via geautoriseerde opdrachten. | Koppelingen worden uitgevoerd op basis van geautoriseerde opdrachten |

| APO_U.13.04 | koppelingsrichtlijnen | De uitgevoerde koppelingen worden geregistreerd. | De uitgevoerde koppelingen worden geregistreerd |

| APO_U.14.01 | Logging | Welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden, is vastgelegd. | Vastgelegd is welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden |

| APO_U.14.02 | Logging | Informatie over autorisatie(s) wordt vastgelegd. | Informatie ten aanzien van autorisatie(s) wordt vastgelegd |

| APO_U.14.03 | Logging | De loggegevens zijn beveiligd. | De loggegevens zijn beveiligd |

| APO_U.14.04 | Logging | De locatie van de vastlegging van de loggegevens is vastgesteld. | De locatie van de vastlegging van de loggegevens is vastgesteld |

| APO_U.14.05 | Monitoring | De applicatie geeft signalen aan de beveiligingsfunctionarissen dat loggegevens periodiek geëvalueerd en geanalyseerd moeten worden. | De applicatie geeft signalen dat loggegevens periodiek geëvalueerd en geanalyseerd moet worden |

| APO_U.14.06 | Monitoring | De frequentie (wanneer) van monitoring en het rapporteren hierover (aan wie wat) is vastgelegd. | De frequentie (wanneer) van monitoring en het rapporteren hierover is vastgelegd |

| APO_U.15.01 | Applicatie-architectuur | De architect heeft een actueel document van het te ontwikkelen informatiesysteem opgesteld. Het document:

| De architect heeft een actueel document van het te ontwikkelen informatie systeem opgesteld |

| APO_U.15.02 | Applicatie-architectuur | Het architectuurdocument wordt actief onderhouden. | Het architectuur document wordt actief onderhouden |

| APO_U.15.03 | Applicatie-architectuur | De voorschriften, methoden en technieken voor applicatiearchitectuur worden toegepast. | De voorschriften en de methoden en technieken ten aanzien van applicatie architectuur worden toegepast |

| APO_U.15.04 | Samenhang | Tussen in- en uitstroom van gegevens en de inhoud van de gegevensberichten bestaat een aantoonbare samenhang. | Samenhang tussen in- en uitstroom van gegevens en de inhoud van gegevensberichten |

| APO_U.15.05 | Samenhang | Het is aantoonbaar dat de onderliggende infrastructuurcomponenten beveiligd zijn met beveiligingsbaselines (onder andere uitschakeling van overbodige functionaliteiten). | Dat de onderliggende infrastructuurcomponenten beveiligd zijn op basis van security baselines aantoonbaar |

| APO_U.15.06 | Samenhang | De relatie tussen de persoonsgegevens die gebruikt worden binnen de applicatie en de persoonsgegevens, van interne en externe ontvangers van de door de applicatie opgeleverde gegevens, is inzichtelijk. | De relatie tussen de persoonsgegevens is inzichtelijk |

| APO_U.16.01 | Faciliteiten | Het tool ondersteunt alle fasen van het ontwikkelproces voor het documenteren van analyses, specificaties, programmatuur, testen en rapportages. | Het tool ondersteunt alle fasen van het ontwikkelproces |

| APO_U.16.02 | Faciliteiten | Het tool biedt een bepaald framework voor het structureren van de ontwikkelfasen en het bewaken van afhankelijkheden. | Framework voor het structuren van de ontwikkelfasen en het bewaken van afhankelijkheden |

| APO_U.16.03 | Faciliteiten | Het tool beschikt over faciliteiten voor versie- en releasebeheer. | Het tool beschikt over faciliteiten voor versie- en releasebeheer |

| APO_U.16.04 | Faciliteiten | Het tool beschikt over faciliteiten voor:

| Faciliteiten van het tool |

| APO_U.16.05 | Faciliteiten | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen. | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen |

Control (normen)

| ID | trefwoord | Stelling | Norm |

|---|---|---|---|

| APO_C.01.01 | Richtlijnen | De projectorganisatie beschikt over controlerichtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voortvloeien, zoals een requirementsanalyse en de specificatie van software. | Controle richtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voorvloeien |

| APO_C.01.02 | Richtlijnen | De projectorganisatie beschikt over evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code die zijn opgeleverd tijdens de ontwikkelfasen: requirementsanalyse, specificatie en programmacode. | Evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code |

| APO_C.01.03 | Richtlijnen | De projectorganisatie beschikt over controlerichtlijnen die binnen de relevante beheerprocessen, versiebeheer, quality assurance en quality control worden toegepast voor het evalueren van de ontwikkelactiviteiten. | Controle richtlijnen die binnen de relevante beheerprocessen worden toegepast |

| APO_C.01.04 | Richtlijnen | De projectorganisatie beschikt over een kwaliteitshandboek waarin procedures zijn opgenomen voor het toepassen van quality assurance- en quality control-methodiek en reviewrichtlijnen voor de ontwikkelde producten. | Het kwaliteitshandboek bevat procedures voor Quality Control en Quality Assurance methodiek en reviewrichtlijnen |

| APO_C.01.05 | Richtlijnen | De quality assurance-methodiek wordt conform de richtlijnen nageleefd. | De Quality Assurance methodiek wordt conform de richtlijnen nageleefd |

| APO_C.01.06 | Controle-activiteiten en rapportages | De projectorganisatie voert controle-activiteiten uit over de ontwikkelactiviteiten en beheerprocessen gerelateerd aan het ontwikkelproces en stelt hierover rapportages op. | Controleactiviteiten en rapportages over de ontwikkelactiviteiten en bijbehorende beheerprocessen |

| APO_C.01.07 | Ontwikkelactiviteiten | Periodiek worden het applicatieontwikkelingsproces, de testcycli en de kwaliteit van de programmacode beoordeeld conform de opgestelde richtlijn. | Het applicatieontwikkelproces, de testcyclus en programmacodekwaliteit worden periodiek beoordeeld |

| APO_C.02.01 | Procesmatig | Het versiebeheerproces is beschreven, vastgesteld door het management en toegekend aan een verantwoordelijke functionaris. | Versiemanagement is beschreven, vastgesteld en toegekend aan een verantwoordelijke functionaris |

| APO_C.02.02 | Procesmatig | In het versiebeheerproces is vastgelegd welke applicatie-objecten in het ondersteunend tool, zoals het functioneel en technisch ontwerp en resultaten van sprints bij Agile-ontwikkeling, worden vastgelegd. | Versiemanagement beschrijft welke applicatieobjecten in het ondersteunend tool worden vastgelegd |

| APO_C.02.03 | Procesmatig | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. | Versiemanagement wordt ondersteund met procedures en werkinstructies |

| APO_C.02.04 | Efficiënt | Een versiebeheertool wordt toegepast die onder andere:

| Ondersteuning vanuit het toegepaste versiebeheertool |

| APO_C.03.01 | Procesmatig en procedureel | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. | Patchmanagement en noodzakelijke patchmanagement procedures zijn beschreven, vastgesteld en bekendgemaakt |

| APO_C.03.02 | Procesmatig en procedureel | De ontwikkelaars zijn bekend met hun formeel vastgelegde verantwoordelijkheden voor patchmanagement. | Ontwikkelaars zijn wat betreft patchmanagement bekend met hun formeel vastgelegde verantwoordelijkheden |

| APO_C.03.03 | Procesmatig en procedureel | Het al dan niet uitvoeren van patches voor programmacode is geregistreerd. | Het al dan niet uitvoeren van de verworven patches voor programmacode is geregistreerd |

| APO_C.03.04 | Technische kwetsbaarheden | Het beheer van technische kwetsbaarheden in de code uit externe bibliotheken omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. | Het beheer van technische kwetsbaarheden in code uit externe bibliotheken |

| APO_C.03.05 | Technische kwetsbaarheden | Bij het ontwikkelen van code installeert de ontwikkelaar, tenzij risicoanalyses anders uitwijzen, alle noodzakelijke patches en fixes die door fabrikanten beschikbaar worden gesteld. | Installeren van alle noodzakelijke door de leveranciers beschikbaar patches en fixes |

| APO_C.03.06 | Tijdig | Updates/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo spoedig mogelijk doorgevoerd. | Updates en patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is |

| APO_C.04.01 | Configuratie-administratie (CMDB) | Softwareconfiguratie-items worden conform procedures en met hulpmiddelen vastgelegd. | Software configuratiescomponenten worden conform procedures vastgelegd |

| APO_C.04.02 | Configuratie-administratie (CMDB) | De configuratie-administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel. | De configuratie administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel |

| APO_C.04.03 | Configuratie-administratie (CMDB) | Wijzigingen in softwareconfiguratie-items worden volgens een gestandaardiseerd proces vastgelegd in de Configuration Management Database (CMDB). | Wijzigingen in softwareconfiguratie conform gestandaardiseerd proces vastgelegd in de CMDB |

| APO_C.05.01 | Quality assurance-proces | De projectorganisatie beschikt over een quality assurance-methodiek voor de ontwikkelde softwareproducten en ziet toe op de naleving van deze methodiek. | Het compliance management proces is gedocumenteerd en vastgesteld |

| APO_C.05.02 | Quality assurance-proces | Conform de quality assurance-methodiek is een quality assurance-proces ingericht voor het uitvoeren van quality assurance-activiteiten gedurende alle fasen van de ontwikkelcyclus en waarbij aandacht wordt besteed aan:

| De noodzakelijke eisen voor het compliance proces samengevat en vastgelegd |

| APO_C.05.03 | Quality assurance-proces | De resultaten uit de quality assurance-onderzoeken worden geapporteerd aan de verantwoordelijken die verbetermaatregelen initiëren. | Rapportage van de resultaten uit de QA-onderzoeken aan verbetermaatregelen initiërende verantwoordelijken |

| APO_C.05.04 | Quality assurance-proces | Toetsingsafspraken en -resultaten zijn beknopt en Specifiek, Meetbaar, Realistisch en Tijdgebonden (SMART) vastgelegd. | Toetsingsafspraken en resultaten zijn beknopt en SMART vastgelegd |

| APO_C.06.01 | Compliance-managementproces | Het compliance-managementproces, bestaande uit de sub-processen planning, evaluatie, rapportering en correctie/implementatie is gedocumenteerd en vastgesteld door het management. | De Quality Assurancemethodiek voor de ontwikkelde software producten wordt nageleefd |

| APO_C.06.02 | Compliance-managementproces | Voor het compliance-proces hebben de desbetreffende stakeholders de noodzakelijke eisen uit de verschillende bronnen samengevat en vastgelegd. Hierbij is aandacht geschonken aan:

| Gedurende alle fasen van het ontwikkelcyclus worden Quality Assurance activiteiten uitgevoerd |

| APO_C.07.01 | Veranderingen van besturingsplatforms | Bij verandering van besturingssystemen wordt onder andere het volgende getest:

| Testen bij verandering van besturingssystemen |

| APO_C.08.01 | Structuur van de beheersprocessen | De samenhang van de beheersprocessen wordt met een processtructuur vastgelegd. | De samenhang van de beheersprocessen wordt door middel van een processtructuur vastgelegd |

| APO_C.08.02 | Functionarissen | De belangrijkste functionarissen (stakeholders) voor de beheerorganisatie zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | De belangrijkste functionarissen en hun onderlinge relaties zijn inzichtelijk |

| APO_C.08.03 | Taken, verantwoordelijkheden en bevoegdheden | De taken, verantwoordelijkheden en bevoegdheden voor de beheerprocessen zijn aan een specifieke functionaris toegewezen en vastgelegd. | De verantwoordelijkheden zijn aan een specifieke functionaris toegewezen en vastgelegd |

| APO_C.08.04 | Taken, verantwoordelijkheden en bevoegdheden | De projectorganisatie heeft de taken, verantwoordelijkheden en bevoegdheden voor het uitvoeren van de evaluatie- en beheerswerkzaamheden beschreven en de bijbehorende bevoegdheden vastgelegd in een autorisatiematrix. | De taken, verantwoordelijkheden en bevoegdheden voor de evaluatie- en beheerwerkzaamheden zijn beschreven |