Applicatieontwikkeling Uitvoering

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Applicatieontwikkeling.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van applicatieontwikkeling in het uitvoeringsdomein is het waarborgen dat de ontwikkel- en onderhoudsactiviteiten plaatsvinden conform specifieke beleidsuitgangspunten en dat de werking daarvan voldoet aan de eisen die door de klant (doelorganisatie) zijn gesteld. Met randvoorwaarden in de vorm van beleid geeft de organisatie kaders aan waarbinnen de ontwikkel- en onderhoudsactiviteiten moeten plaatsvinden.

Risico's[bewerken]

Wanneer adequate normen voor applicatieontwikkeling en onderhoud ontbreken, bestaat het risico dat deze activiteiten plaatsvinden met onjuiste gronden of dat het fundament waarop deze activiteiten steunen niet aan het juiste beveiligingsniveau voldoen.

Zo kan door het ontbreken van richtlijnen en procedures voor activiteiten binnen de verschillende omgevingen software in de productieomgeving geïnstalleerd worden die fouten bevat waardoor productiegegevens ernstig aangetast kunnen worden.

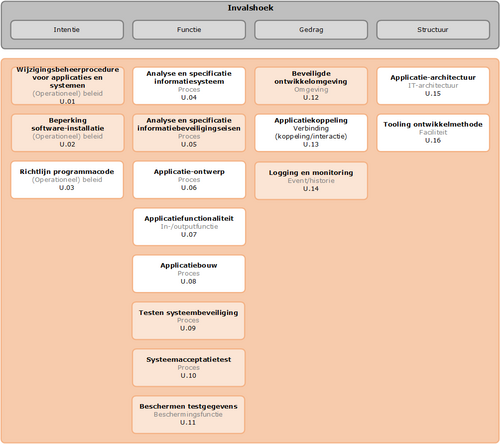

Objecten, controls en maatregelen

Binnen het uitvoeringsdomein worden specifieke inrichtings- en beveiligingsobjecten voor applicatieontwikkeling beschreven. Per object worden conformiteitsindicatoren en de desbetreffende implementatie-elementen uitgewerkt. De rood gemarkeerde objecten komen voor in de Baseline Informatiebeveiliging Overheid (BIO). De wit gemarkeerde objecten zijn betrokken uit andere best practices, zie onderstaande afbeelding. De objecten zijn ingedeeld naar intentie, functie, gedrag en structuur. In de pagina Invalshoeken gekoppeld aan het V-model zijn de invalshoeken gekoppeld aan het V-model.

Principes uit de BIO Thema Applicatieontwikkeling binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| APO_U.01 | Wijzigingsbeheerprocedure voor applicaties en systemen | Wijzigingen aan systemen binnen de levenscyclus van de ontwikkeling behoren te worden beheerst door het gebruik van formele procedures voor wijzigingsbeheer. |

| APO_U.02 | Beperking software-installatie applicatieontwikkeling | Voor het door gebruikers/ontwikkelaars installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. |

| APO_U.03 | Richtlijn programmacode | Voor het ontwikkelen van de (programma)code zijn specifieke regels van toepassing en behoort gebruik te zijn gemaakt van specifieke best practices. |

| APO_U.04 | Analyse en specificatie informatiesysteem | De functionele eisen die verband houden met nieuwe informatiesystemen of voor uitbreiding van bestaande informatiesystemen behoren te worden geanalyseerd en gespecificeerd. |

| APO_U.05 | Analyse en specificatie informatiebeveiligingseisen | De beveiligingseisen die verband houden met informatiebeveiliging behoren te worden opgenomen in de eisen voor nieuwe informatiesystemen en voor uitbreidingen van bestaande informatiesystemen. |

| APO_U.06 | Applicatie-ontwerp | Het applicatieontwerp behoort gebaseerd te zijn op informatie, die is verkregen uit verschillende invalhoeken, zoals: business-vereisten en reviews, omgevingsanalyse en (specifieke) beveiliging. |

| APO_U.07 | Applicatiefunctionaliteit | Informatiesystemen behoren zo te worden ontworpen, dat de invoerfuncties, verwerkingsfuncties en uitvoerfuncties van gegevens (op het juiste moment) in het proces worden gevalideerd op juistheid, tijdigheid en volledigheid om het bedrijfsproces optimaal te kunnen ondersteunen. |

| APO_U.08 | Applicatiebouw | De bouw van applicaties inclusief programmacode behoort te worden uitgevoerd met (industrie) good practice en door individuen die beschikken over de juiste vaardigheden en tools en behoort te worden gereviewd. |

| APO_U.09 | Testen systeembeveiliging | Tijdens ontwikkelactiviteiten behoren zowel bedrijfsfunctionaliteiten als de beveiligingsfunctionaliteiten te worden getest. |

| APO_U.10 | Systeemacceptatietest | Voor nieuwe informatiesystemen, upgrades en nieuwe versies behoren programma’s voor het uitvoeren van acceptatietests en gerelateerde criteria te worden vastgesteld. |

| APO_U.11 | Beschermen testgegevens | Testgegevens behoren zorgvuldig te worden gekozen, beschermd en gecontroleerd. |

| APO_U.12 | Beveiligde ontwikkelomgeving | Organisaties behoren beveiligde ontwikkelomgevingen vast te stellen en passend te beveiligen voor verrichtingen op het gebied van systeemontwikkeling en integratie en die betrekking hebben op de gehele levenscyclus van de systeemontwikkeling. |

| APO_U.13 | Applicatiekoppeling | De koppelingen tussen applicaties behoren te worden uitgevoerd met geaccordeerde koppelingsrichtlijnen om de juiste services te kunnen leveren en de informatiebeveiliging te kunnen waarborgen. |

| APO_U.14 | Logging en monitoring applicatieontwikkeling | Applicaties behoren faciliteiten te bieden voor logging en monitoring om ongeoorloofde en/of onjuiste activiteiten van medewerkers en storingen binnen de applicatie tijdig te detecteren en vast te leggen. |

| APO_U.15 | Applicatie-architectuur | De functionele en beveiligingseisen behoren in een applicatie-architectuur, conform architectuurvoorschriften, in samenhang te zijn vastgelegd. |

| APO_U.16 | Tooling ontwikkelmethode | De ontwikkelmethode moet worden ondersteund door een tool dat de noodzakelijke faciliteiten biedt voor het effectief uitvoeren van de ontwikkelcyclus. |

Normen uit de BIO Thema Applicatieontwikkeling binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| APO_U.01.01 | Wijzigingsbeheer vindt plaats op basis van algemeen geaccepteerde beheerframeworks, zoals Information Technology Infrastructure Library (ITIL), Application Services Library (ASL), Business Information Services Library (BiSL), Scrum, Software Improvement Group (SIG) en Secure Software Development (SSD). | Voor het wijzigingsbeheer gelden de algemeen geaccepteerde beheer frameworks |

| APO_U.01.02 | Het wijzigingsproces voor applicaties is zodanig ingericht dat medewerkers (programmeurs) de juiste autorisatie krijgen om hun werkzaamheden te kunnen uitvoeren. | Medewerkers (programmeurs) krijgen de juiste autorisatie om werkzaamheden te kunnen uitvoeren |

| APO_U.01.03 | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel proces van indienen, prioriteren, besluiten, impactanalyse, vastleggen, specificeren, ontwikkelen, testen, kwaliteitscontrole en implementeren. | Nieuwe systemen en belangrijke wijzigingen aan bestaande systemen volgen een formeel wijzigingsproces |

| APO_U.01.04 | Enkele elementen van procedures voor wijzigingsbeheer zijn:

| Elementen van de procedures voor wijzigingsbeheer |

| APO_U.02.01 | De organisatie heeft een strikt beleid gedefinieerd voor de software die ontwikkelaars mogen installeren. | Beleid ten aanzien van het type software dat mag worden geïnstalleerd |

| APO_U.02.02 | Het toekennen van rechten om software te installeren vindt plaats met ‘least privilege’. | Het toekennen van rechten om software te installeren vindt plaats op basis van 'Least Privilege' |

| APO_U.02.03 | De rechten worden verleend met de rollen van de type gebruikers en ontwikkelaars. | De rechten verleend op basis van de rollen van het typen gebruikers en ontwikkelaars |

| APO_U.03.01 | De programmacode voor functionele specificaties is reproduceerbaar, waarbij aandacht wordt besteed aan:

| De programmacode voor functionele specificaties is reproduceerbaar |

| APO_U.03.02 | De (programma)code wordt aantoonbaar veilig gecreëerd. | Programmacode wordt aantoonbaar veilig gecreëerd |

| APO_U.03.03 | De (programma)code is effectief, veranderbaar en testbaar waarbij gedacht kan worden aan:

| Programmacode is effectief, veranderbaar en testbaar |

| APO_U.03.04 | Over het gebruik van de vocabulaire, applicatie-framework en toolkits zijn afspraken gemaakt. | Over het gebruik van vocabulaire, applicatieframework en toolkits zijn afspraken gemaakt |

| APO_U.03.05 | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire zoals de NEN-ISO/IEC 25010 Systems and software Quality Requirements and Evaluation (SQuaRE) - System and software quality models. | Voor het ontwikkelen van programmacode wordt gebruik gemaakt van gestandaardiseerde vocabulaire |

| APO_U.03.06 | Ontwikkelaars hebben kennis van algemene beveiligingsfouten, vastgelegd in een extern Common Vulnerability and Exposures (CVE)- systeem. | Ontwikkelaars hebben kennis van algemene en vastgelegde beveiligingsfouten |

| APO_U.03.07 | Het gebruik van programmacode uit externe programmabibliotheken mag pas worden gebruikt na getest te zijn. | Gebruik van programmacode uit externe programmabibliotheken |

| APO_U.04.01 | De functionele eisen worden geanalyseerd en bepaald met verschillende invalshoeken (zoals stakeholders, business en wet- en regelgeving) en vastgelegd in een functioneel ontwerp. | Functionele eisen van nieuwe informatiesystemen worden geanalyseerd en in Functioneel Ontwerp vastgelegd |

| APO_U.04.02 | Het functioneel ontwerp wordt gereviewd, waarna verbeteringen en of aanvullingen op het functioneel ontwerp plaatsvinden. | Het Functioneel Ontwerp wordt gereviewd waarna verbeteringen en/of aanvullingen plaatsvinden |

| APO_U.04.03 | Met een goedgekeurd functioneel ontwerp wordt een technisch ontwerp vervaardigd dat ook ter review wordt aangeboden aan de kwaliteitsfunctionaris en beveiligingsfunctionaris. | Op basis van een goedgekeurd Functioneel Ontwerp wordt een Technisch Ontwerp vervaardigd |

| APO_U.04.04 | Alle vereisten worden gevalideerd door een peer review of prototyping (Agile-ontwikkelmethode). | Alle vereisten worden gevalideerd door peer review of prototyping |

| APO_U.04.05 | Parallel aan het vervaardigen van het functioneel ontwerp en technisch ontwerp worden acceptatie-eisen vastgelegd. | Acceptatie-eisen worden vastgelegd parallel aan het Functioneel Ontwerp en Technisch Ontwerp |

| APO_U.05.01 | Bij nieuwe informatiesystemen en bij wijzigingen op bestaande informatiesystemen moet een expliciete risicoafweging worden uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen, uitgaande van de Baseline Informatiebeveiliging Overheid (BIO). | Een expliciete risicoafweging wordt uitgevoerd ten behoeve van het vaststellen van de beveiligingseisen |

| APO_U.05.02 | De Handreikingen: Risicoanalysemethode en Risicomanagement ISO 27005 zijn uitgangspunt voor de ontwikkeling van software en systemen. | De Handreikingen: "Risicoanalysemethode" en "Risicomanagement ISO-27005 |

| APO_U.05.03 | Informatiebeveiligingseisen zijn al in de ontwerpfase afgeleid uit:

| Informatiebeveiligingseisen |

| APO_U.05.04 | Voor informatiesystemen worden onder andere de volgende informatiebeveiligingseisen in overweging genomen:

| Overwogen informatiebeveiligingseisen |

| APO_U.06.01 | Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie, zoals:

| Het ontwerpen van applicaties is gebaseerd op eisen voor verschillende typen informatie |

| APO_U.06.02 | Bij het ontwerp van applicaties is informatie verkregen uit verschillende mogelijke connecties met de te ontwerpen applicatie, zoals:

| Bij het ontwerp is informatie verkregen uit connecties met de te ontwerpen applicatie |

| APO_U.06.03 | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur, waarin aandacht is besteed aan: performance, capaciteit, continuïteit, schaalbaarheid, connectiviteit en comptabiliteit. | Het ontwerp is mede gebaseerd op een beveiligingsarchitectuur |

| APO_U.07.01 | Bereikcontroles worden toegepast en gegevens worden gevalideerd. | Bereikcontroles worden toegepast en gegevens worden gevalideerd |

| APO_U.07.02 | Geprogrammeerde controles worden ondersteund. | Geprogrammeerde controles worden ondersteund |

| APO_U.07.03 | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan. | Het uitvoeren van onopzettelijke mutaties wordt tegengegaan |

| APO_U.07.04 | Voorzieningen voor het genereren van een fout- en uitzonderingsrapportage zijn beschikbaar. | Voorzieningen voor het genereren van fouten- en uitzonderingsrapportage zijn beschikbaar |

| APO_U.07.05 | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking (JVT) zijn beschikbaar (onder andere audit trail). | Voorzieningen voor het achteraf vaststellen van een betrouwbare verwerking zijn beschikbaar |

| APO_U.07.06 | Opgeleverde/over te dragen gegevens worden gevalideerd. | Opgeleverde en over te dragen gegevens worden gevalideerd |

| APO_U.07.07 | De controle op de juistheid, volledigheid en tijdigheid van de input (ontvangen gegevens) en op de verwerking en de output van gegevens (versterkte gegevens) worden uitgevoerd. | Controle op de juistheid, volledigheid en tijdigheid van input en op de verwerking en output van gegevens |

| APO_U.07.08 | Met vastgestelde en geautoriseerde procedures wordt voorkomen dat gegevens buiten de applicatie om (kunnen) worden benaderd. | Voorkomen wordt dat gegevens buiten de applicatie om (kunnen) worden benaderd |

| APO_U.07.09 | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd op plausibiliteit, volledigheid en bedrijfsgevoeligheid. | Gegevens worden conform vastgestelde beveiligingsklasse gevalideerd |

| APO_U.08.01 | Gedocumenteerde standaarden en procedures worden beschikbaar gesteld voor het bouwen van programmacode die ook het volgende specificeren:

| Voor het bouwen van programmacode worden gedocumenteerde standaarden en procedures beschikbaar gesteld |

| APO_U.08.02 | Veilige methodes worden toegepast om te voorkomen dat veranderingen kunnen worden aangebracht in de basiscode of in software-packages. | Veilige methodes ter voorkoming van veranderingen in basis code of in software packages |

| APO_U.08.03 | Voor het creëren van programmacode wordt gebruik gemaakt van best practices (gestructureerde programmering). | Voor het creëren van programma code wordt gebruik gemaakt van good practices |

| APO_U.08.04 | Het gebruik van onveilig programmatechnieken is niet toegestaan. | Geen gebruik van onveilig programmatechnieken |

| APO_U.08.05 | De programmacode is beschermd tegen ongeautoriseerde wijzigingen. | (Applicatie)code is beschermd tegen ongeautoriseerde wijzigingen |

| APO_U.08.06 | Activiteiten van applicatiebouw worden gereviewd. | Activiteiten van applicatiebouw worden gereviewd |

| APO_U.08.07 | De ontwikkelaars zijn adequaat opgeleid en zijn in staat om binnen het project de noodzakelijke en in gebruik zijnde tools te hanteren. | De ontwikkelaars zijn adequaat opgeleid en in staat de noodzakelijke en gebruikte tools te hanteren |

| APO_U.09.01 | Vanuit de interne optiek van de organisatie richten bepaalde type functionarissen zich tijdens de ontwikkelactiviteiten en in relatie tot de beveiligingseisen op het testen van functionele requirements (onder andere business rules). | Functionarissen testen functionele requirements |

| APO_U.09.02 | De functionaliteiten worden na integratie van de ontwikkelde software (nogmaals) specifiek vanuit beveiligingsoptiek getest in de infrastructuur. | In de infrastructuur wordt specifiek getest vanuit beveiligingsoptiek |

| APO_U.10.01 | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt. De testen worden bij voorkeur geautomatiseerd worden uitgevoerd. | Voor acceptatietesten van (informatie)systemen worden gestructureerde testmethodieken gebruikt |

| APO_U.10.02 | Van de resultaten van de testen wordt een verslag gemaakt. | Van de resultaten van de testen wordt een verslag gemaakt |

| APO_U.10.03 | Testresultaten worden formeel geëvalueerd en door de betrokken informatiesysteemeigenaar beoordeeld, waarna - na te zijn goedgekeurd - overgegaan wordt naar de volgende fase. | Testresultaten worden formeel geëvalueerd en beoordeeld |

| APO_U.10.04 | Acceptatietesten worden uitgevoerd in een representatieve acceptatie-testomgeving. Deze omgeving is vergelijkbaar met de toekomstige productieomgeving. | Acceptatietesten worden uitgevoerd in een representatieve acceptatietest omgeving |

| APO_U.10.05 | Voordat tot acceptatie in de productieomgeving wordt overgegaan, worden acceptatiecriteria vastgesteld en passende testen uitgevoerd. | Vastgestelde acceptatiecriteria en passend uitgevoerde tests voorafgaand aan acceptatieproductie overgang |

| APO_U.10.06 | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens. | Tenzij geanonimiseerd worden productiegegevens niet gebruikt als testgegevens |

| APO_U.10.07 | Bij de acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken. Hierbij is de testfocus onder andere gericht is op:

| Bij acceptatietest wordt getoetst of het geleverde product overeenkomt met hetgeen is afgesproken |

| APO_U.11.01 | De volgende richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt, te beschermen:

| Richtlijnen worden toegepast om operationele gegevens die voor testdoeleinden worden gebruikt te beschermen |

| APO_U.12.01 | Systeemontwikkelomgevingen worden passend beveiligd op basis van een expliciete risicoafweging. Deze afweging heeft zowel de ontwikkelomgeving als ook het te ontwikkelen systeem in scope. | Uitgangspunt voor systeemontwikkeling trajecten is een expliciete risicoafweging |

| APO_U.12.02 | De organisatie heeft logische en/of fysieke scheidingen aangebracht tussen de ontwikkel-, test-, acceptatie- en productie-omgeving, elk met een eigen autorisatiestructuur en werkwijze, zodat sprake is van een beheerst ontwikkel- en onderhoudsproces. | Logisch en/of fysiek gescheiden Ontwikkel, Test, Acceptatie en Productie omgevingen |

| APO_U.12.03 | De taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen in de ontwikkel-, test-, acceptatie- en productie- omgevingen worden uitgevoerd conform onderkende rollen. | De taken, verantwoordelijkheden en bevoegdheden worden uitgevoerd conform de onderkende rollen |

| APO_U.12.04 | Voor remote-werkzaamheden is een werkwijze vastgelegd. | Voor remote werkzaamheden is een werkwijze vastgelegd |

| APO_U.12.05 | Ontwikkelaars hebben geen toegang tot de productieomgeving. | Ontwikkelaars hebben geen toegang tot productieomgeving |

| APO_U.12.06 | Voor het kopiëren/verplaatsen van configuratie-items tussen de omgevingen gelden overdrachtsprocedures. | Overdrachtsprocedures voor het kopiëren/verplaatsen van configuratie items tussen de omgevingen |

| APO_U.12.07 | De overdracht van de ontwikkel- naar de testomgeving vindt gecontroleerd plaats met een implementatieplan. | De overdracht van Ontwikkel- naar de Testomgeving vindt gecontroleerd plaats |

| APO_U.12.08 | De overdracht van de test- naar de acceptatie-omgeving vindt procedureel door daartoe geautoriseerde personen plaats. | De overdracht van de Test- naar de Acceptatieomgeving vindt procedureel plaats |

| APO_U.12.09 | De overdracht naar de productie-omgeving vindt procedureel plaats door daartoe geautoriseerde personen. | De overdracht naar de Productieomgeving vindt gecontroleerd plaats |

| APO_U.13.01 | Koppelingen tussen applicaties worden uitgevoerd met vastgestelde procedures en richtlijnen. | Koppelingen tussen applicaties worden uitgevoerd volgens vastgestelde procedures en richtlijnen |

| APO_U.13.02 | Van het type koppelingen is een overzicht aanwezig. | Van het type koppelingen is een overzicht aanwezig |

| APO_U.13.03 | Koppelingen worden uitgevoerd via geautoriseerde opdrachten. | Koppelingen worden uitgevoerd op basis van geautoriseerde opdrachten |

| APO_U.13.04 | De uitgevoerde koppelingen worden geregistreerd. | De uitgevoerde koppelingen worden geregistreerd |

| APO_U.14.01 | Welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden, is vastgelegd. | Vastgelegd is welke ongeoorloofde en onjuiste activiteiten gelogd moeten worden |

| APO_U.14.02 | Informatie over autorisatie(s) wordt vastgelegd. | Informatie ten aanzien van autorisatie(s) wordt vastgelegd |

| APO_U.14.03 | De loggegevens zijn beveiligd. | De loggegevens zijn beveiligd |

| APO_U.14.04 | De locatie van de vastlegging van de loggegevens is vastgesteld. | De locatie van de vastlegging van de loggegevens is vastgesteld |

| APO_U.14.05 | De applicatie geeft signalen aan de beveiligingsfunctionarissen dat loggegevens periodiek geëvalueerd en geanalyseerd moeten worden. | De applicatie geeft signalen dat loggegevens periodiek geëvalueerd en geanalyseerd moet worden |

| APO_U.14.06 | De frequentie (wanneer) van monitoring en het rapporteren hierover (aan wie wat) is vastgelegd. | De frequentie (wanneer) van monitoring en het rapporteren hierover is vastgelegd |

| APO_U.15.01 | De architect heeft een actueel document van het te ontwikkelen informatiesysteem opgesteld. Het document:

| De architect heeft een actueel document van het te ontwikkelen informatie systeem opgesteld |

| APO_U.15.02 | Het architectuurdocument wordt actief onderhouden. | Het architectuur document wordt actief onderhouden |

| APO_U.15.03 | De voorschriften, methoden en technieken voor applicatiearchitectuur worden toegepast. | De voorschriften en de methoden en technieken ten aanzien van applicatie architectuur worden toegepast |

| APO_U.15.04 | Tussen in- en uitstroom van gegevens en de inhoud van de gegevensberichten bestaat een aantoonbare samenhang. | Samenhang tussen in- en uitstroom van gegevens en de inhoud van gegevensberichten |

| APO_U.15.05 | Het is aantoonbaar dat de onderliggende infrastructuurcomponenten beveiligd zijn met beveiligingsbaselines (onder andere uitschakeling van overbodige functionaliteiten). | Dat de onderliggende infrastructuurcomponenten beveiligd zijn op basis van security baselines aantoonbaar |

| APO_U.15.06 | De relatie tussen de persoonsgegevens die gebruikt worden binnen de applicatie en de persoonsgegevens, van interne en externe ontvangers van de door de applicatie opgeleverde gegevens, is inzichtelijk. | De relatie tussen de persoonsgegevens is inzichtelijk |

| APO_U.16.01 | Het tool ondersteunt alle fasen van het ontwikkelproces voor het documenteren van analyses, specificaties, programmatuur, testen en rapportages. | Het tool ondersteunt alle fasen van het ontwikkelproces |

| APO_U.16.02 | Het tool biedt een bepaald framework voor het structureren van de ontwikkelfasen en het bewaken van afhankelijkheden. | Framework voor het structuren van de ontwikkelfasen en het bewaken van afhankelijkheden |

| APO_U.16.03 | Het tool beschikt over faciliteiten voor versie- en releasebeheer. | Het tool beschikt over faciliteiten voor versie- en releasebeheer |

| APO_U.16.04 | Het tool beschikt over faciliteiten voor:

| Faciliteiten van het tool |

| APO_U.16.05 | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen. | Het tool beschikt over faciliteiten voor de koppelingen met externe bronnen |