Beschouwingsmodel servervirtualisatie

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Context

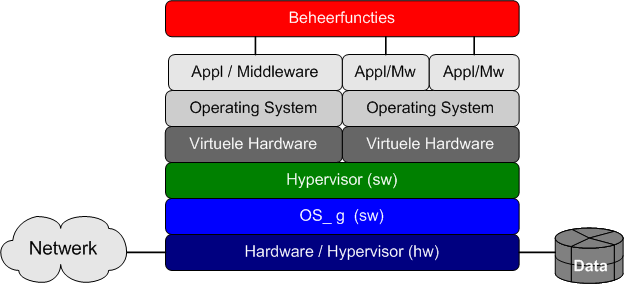

Organisaties worden om economische en beheersmatige redenen gedwongen om steeds meer samen te werken en om rekencentra te centraliseren. Ze hebben vaak grote aantallen servers in beheer, waarbij voor hetzelfde bedrijfsdoel meerdere uitvoeringen van dezelfde installatie bestaan. Inmiddels zijn er zogenaamde virtualisatietechnieken ontwikkeld, waarbij centralisatie van hardware gecombineerd kan worden met het laten voortbestaan van autonome server-installaties voor onafhankelijk van elkaar functionerende bedrijfsprocessen. Virtualisatie is het plaatsen van meerdere instances (zelfstandige installaties) van een Operating Systeem (OS) inclusief de daarop gehoste applicatie door een virtualisatielaag (Hypervisor) op één en dezelfde hardware. Binnen deze instances van operating systeem en virtuele hardware kunnen infrastructurele services, applicatie hosting en terminal services worden gebruikt. Belangrijkste doelen van virtualisatie zijn centralisatie van IT services, waardoor belangrijke kostenbesparingen kunnen worden bereikt door eenheid van installatie, beheer en beveiliging.

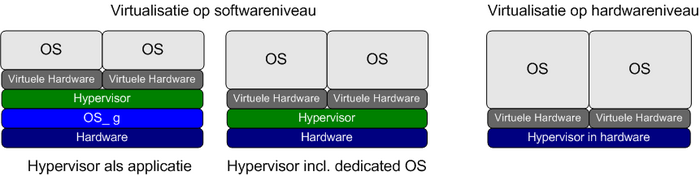

De virtuele systemen draaien volledig onafhankelijk van elkaar. De Hypervisor verzorgt de verdeling van resources over de virtuele systemen. De hardware kan hierdoor meer efficiënt en flexibeler worden gebruikt. Er is virtualisatie mogelijk op software niveau en op hardware niveau. Bij virtualisatie op software niveau worden meerdere instances van een OS aangeboden door een softwarematige virtualisatielaag. Die laag kan op twee manieren worden aangeboden;

- Hypervisor als applicatie; waarbij de hypervisor zelf draait binnen de context van een generiek operating system (OS_g), zoals gebruikt wordt bij fileservers, applicatieservers en werkstations.

- Hypervisor inclusief dedicatie OS; waarbij de hypervisor word geleverd inclusief een mini / dedicated operating systeem, zoals het geval is bij fileservers en applicatieservers.

Bij virtualisatie op hardware niveau worden meerdere instances van een OS aangeboden door één hardwarematige virtualisatielaag. Dat houdt in dat de hypervisor ‘rechtstreeks’ op de hardware draait, zoals het geval is bij mainframes. Omdat de virtualisatielaag hardwarematig is, kost dit nauwelijks extra processorcapaciteit. Een nadeel is dat niet alle hardware hypervisor-functies ondersteunt.

Probleem

In principe verschillen beveiligingsproblemen bij virtualisatie van servers niet van de problemen bij individuele servers. Ze zijn alleen beter te beheersen omdat veel maatregelen infrastructureel van aard zijn en de IT-services op één en hetzelfde hardware platform worden geïmplementeerd.

- Single Point of Failure (SPoF). Specifiek voor virtualisatie is de kwetsbaarheid als SPoF van de functieblokken of IT-services. Dit zijn de gemeenschappelijke hardware, het daarop rustende Operating Systeem gemeenschappelijk (OS_g) en de Hypervisor. Valt één van deze functieblokken uit, dan vallen daarmee alle virtuele services uit.

- Het verstoppen van services in de massa. Het snel kunnen genereren en afvoeren van een virtueel systeem voor geheime doeleinden, m.a.w. het verstoppen van services in de massa van virtuele systemen. Het gemak van virtualisatie is op zich weer een complicerende beheerfactor, d.w.z. houd maar eens overzicht (in de tijd) van al deze instances en wat daarop gebeurt.

Oplossing

Per virtualisatietechniek zijn in de tabel hieronder maatregelen genoemd in aanvulling op de maatregelen van de patronen Server, Client en Netwerk services.

Onderstaande tabel geeft per functieblok aan welke generieke maatregelen genomen moeten worden. De niet afgebeelde beveiligingsmaatregelen (voor Operating System en Middleware) zijn dezelfde als aangegeven bij server, client en netwerken. Sommige maatregelen zijn afhankelijk van de functies die de fabrikant daarvoor meelevert.

| Functieblok | Continuïteit | Zonering | Identificatie Authenticatie | Autorisatie | Vastleggen gebeurtenissen | Controleren alarmeren | Systeemintegriteit |

|---|---|---|---|---|---|---|---|

| Beveiliging van beheerfuncties | In- en outband beheerinterface | Fysieke scheiding | 2-factor | Gescheiden account voor beheer- en gebruikersfunct. | Logging van elke beheerhandeling | Ongeautoriseerde beheerhandeling, handhaven van IB-functionaliteit | Hardening, patches |

| Virtuele hardware | fabrikant-afhankelijk | Logische scheiding | systeem ww | nvt | syslog | Signaleren van nieuwe en vervallen instances, drempelwaarden | Hardening, patches |

| Hypervisor | fabrikant-afhankelijk | nvt | systeem ww | minimaliseren rechten | Vollopen buffers IB events |

Signaleren van nieuwe en vervallen instances, drempelwaarden | Hardening, patches |

| OS_g | Uitwijk voorz., Update/rollback | Ongebruikte poorten uitgeschakeld of verwijderd | pincode-opstart systeem ww |

systeemautorisaties | Syslog, IB-events, buffers | System resources, drempelwaarden, handhaven IB-funct. | Hardening Code scan/hash OS-patches Vulnerabilityscan |

| Hardware/ hypervisor | Uitwijk voorz., dubbele hardware, fysieke/geografische scheiding | Afgesloten systeemkast | Bios ww, tokens | Fysieke sleutel | Syslog: klok, temperatuur, defecten | Alarm CPU load, bufferoverflow en netwerkbandbreedte | Hardening, firmware patches |

Voorbeelden

- Virtualisatie van clients voor telewerken en remote beheer

- Mainframe-omgevingen, met logische partitionering

- Databasevirtualisatie

Implicaties

Virtualisatie impliceert dat het beheer en de eisen voor beveiliging van de te virtualiseren systemen op orde is. Virtualisatietechnieken vereisen vaak leveranciersafhankelijke beveiligingsmaatregelen en richtlijnen, met name voor hardening van de verschillende functieblokken en beveiliging tot en met de eindpunten.