Hoe pas je Identity & Access Management toe?

Naar navigatie springen

Naar zoeken springen

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

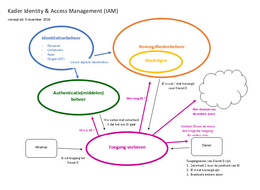

Deze pagina bundelt diverse handvatten die binnen de NORA zijn opgenomen voor het toepassen van Identity & Access Management.