Beveiliging in de cloud: verschil tussen versies

(eerste teksten toegevoegd) |

(textuele aanpassing.) |

||

| Regel 19: | Regel 19: | ||

== Toegang/IAM binnen Cloud == | == Toegang/IAM binnen Cloud == | ||

In deze sectie | In deze sectie bekijken we de aspecten gerelateerd aan identiteiten. | ||

== Identiteiten Centraal - Bronnen === | == Identiteiten Centraal - Bronnen === | ||

Het eerste aspect bij Zero Trust is de controle van de identiteit. De toegang tot Cloud diensten wordt verleend als Entiteit zich op een passende manier heeft geauthenticeerd met een authenticatiemiddel dat is verstrekt op basis van een betrouwbare bron (zie ook [[Bronregistraties_zijn_leidend]]). | Het eerste aspect bij Zero Trust is de controle van de identiteit. De toegang tot Cloud diensten wordt verleend als Entiteit zich op een passende manier heeft geauthenticeerd met een authenticatiemiddel dat is verstrekt op basis van een betrouwbare bron (zie ook [[Bronregistraties_zijn_leidend]]). | ||

Versie van 20 mei 2022 09:03

- Onderdeel van

- Thema's

- Contact

- Harro Kremer

- harro.kremer@jio.nl

- Status

- Actueel

Met de komst van Cloud diensten is voldoet het niet meer om de beveiliging van informatie te baseren op perimeter georiënteerde maatregelen. De tijd dat data zich enkel binnen de muren van de organisatie bevindt is radicaal voorbij. Niet langer kunnen we bouwen op vertrouwen. Hier komt het zero-trust beveiligingsmodel om de hoek kijken. Zero-Trust is een paradigma shift in beveiligingsperceptie en architectuur. Zie ook Zero trust security model

Zero trust gaat uit van; never trust, always verify, en kent 3 aspecten <TODO: bron toevoegen><TODO: koppelen aan NORA kernwaarden>

- Een sterke controle van identiteit. Wanneer een entiteit (persoon, apparaat) voldoet aan bepaalde vooraf gestelde bedrijfs-policies, pas dan krijgt deze entiteit toegang tot de functionaliteit.

- Segmentering is opdelen van de netwerken/applicatieve voorzieningen in kleinere zones. Zero trust beschrijft segmentering als implied trust zones. Het hebben van kleinere zones is meer in lijn met de zero trust gedachte dan het gebruik van grotere zones. Segmentering zorgt ervoor dat er meer controle punten zijn (preventief) en dat bij misbruik de omvang daarvan beperkt wordt (impact vermindering)

- Het monitoren van feitelijk gebruik door apparaten, gebruikers en services. Het doel hiervan is om mogelijk misbruik te detecteren en zo dreigingen het hoofd te bieden.

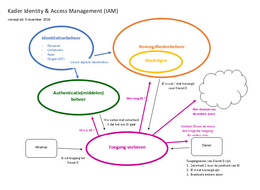

Toegang/IAM binnen Cloud[bewerken]

In deze sectie bekijken we de aspecten gerelateerd aan identiteiten.

Identiteiten Centraal - Bronnen =[bewerken]

Het eerste aspect bij Zero Trust is de controle van de identiteit. De toegang tot Cloud diensten wordt verleend als Entiteit zich op een passende manier heeft geauthenticeerd met een authenticatiemiddel dat is verstrekt op basis van een betrouwbare bron (zie ook Bronregistraties_zijn_leidend).

- Voor Natuurlijke en Niet-natuurlijke Personen (Organisatie in verschillende vormen) zijn dit de BRP (Basisregistratie Personen) en het HR (Basisregistratie Handelsregister) en worden de authenticatiemiddelen gereguleerd door de publieke stelsels.

- Voor de personen die voor een specifieke organisatie werken moet een organisatie een eigen voorzieningen treffen, waarbij soms per beherend proces (HRM, inkoop, leveranciersbeheer) aparte bronvoorzieningen gebruikt worden.

- Een IAM voorziening gebruikt deze identiteiten uit deze bronvoorzieningen en voegt daar Autorisatieregels aan toe. Op basis daarvan geprovisioned naar Lokale Directory services (binnen een applicatieve voorziening of in on-premises LDAP omgevingen) of naar Cloud Identity-as-a-Service diensten (IDaaS) of naar Cloud XaaS diensten.

- Voor apparaten (Internet-of-Things en andere) is er nog geen best-practise voor het gebruik van bronregistraties. De MAC adressen voor fysieke netwerkinterfaces zijn een de-facto standaard.

Met de opkomst van diensten die vanuit een Cloud geleverd worden zien we dat Cloud leveranciers gebruik maken van Cloud-based Directory Services als basis voor het beheersen van de toegang tot hun gehele portfolio aan cloud diensten. Bij organisaties die een of meer hybride cloud diensten gebruiken (i.e. deels on-premises, deels cloud) ontstaan er meerdere patronen voor het provisionen van Identiteiten binnen een hybride landschap waarmee geborgd wordt dat deze identiteiten te herleiden zijn naar de bronnen. Dit is veelal deels technisch, deels procedureel.

- Vanuit de IAM voorziening worden identiteiten en Autorisatieregels geprovisioned naar een Cloud-based Directory Service. Dit is directe provisioning (IAM -> Cloud).

- Vanuit een lokale Directory Service of vanuit de worden identiteiten en toegangrechten geprovisioned naar de Cloud-based Directory Service. De grote Cloud providers bieden hiervoor vaak een eigen en geoptimaliseerde oplossing die zowel on-premises als bij de Cloud provider geplaatst kan worden (bijv. Microsoft AAD Connect (cloud) Sync). Dit is een indirecte provisioning (IAM -> Identity Voorziening -> Cloud).

- Daarnaast kunnen Cloud-based IdaaS diensten gebruikt worden als tussenstap tussen de IAM voorziening en de Cloud-based Directory Service. Dit biedt een centralisatie van technische koppelvakken naar een varieteit aan Cloud Providers. De attributenset daarbij kent een standaard opzit; dit kan een beperking in gebruik opleveren.

De meest relevante standaard hierbij is SCIM. Overweging bij de keuze tussen direct of in-direct zijn het aantal connecties en de varieteit daarin; en de attributen van entiteiten die moeten worden overgedragen (er is niet altijd ondersteuning voor hi-resolution foto’s).