Patroon voor uitbesteding van IT-diensten

- Onderdeel van

- Thema's

- Contact

- Guus van den Berg

- Guus.vandenberg@cip-overheid.nl

- Status

- Dit thema wordt momenteel opnieuw bekeken door de Expertgroep Beveiliging

Leeswijzer

Dit patroon beschrijft de algemene probleemstelling en randvoorwaarden van IT-uitbesteding. De focus van de oplossingen is gericht op de voor de dienstverlener op te stellen koppelvakken.

Criteria

Beschikbaarheid, Vertrouwelijkheid, Integriteit, Controleerbaarheid

Context

Uitbesteding van IT-diensten omvat een breed aandachtsgebied, dat voor wat betreft informatiebeveiligingsmaatregelen lastig in enkele patronen is samen te vatten. De ambitie van het hier uitgewerkte patroon is daarom beperkt tot het bieden van handvatten voor opstellen van RFI’s t.a.v. uitbesteding van IT en om overzicht en inzicht te krijgen in welke consequenties uitbesteding heeft voor informatiebeveiliging.

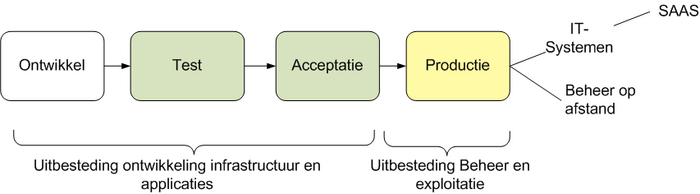

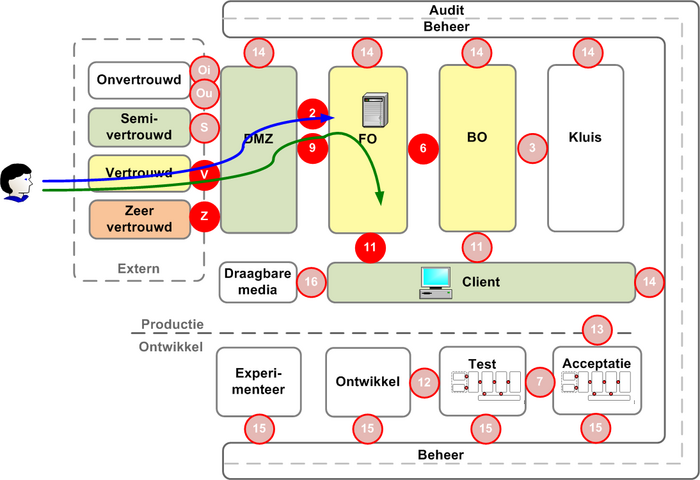

In het voorbeeld van bovenstaande figuur is zowel de ontwikkel- als productieomgeving van IT-systemen geheel uitbesteed. Alleen cruciale data in de datazone, de DMZ en de clientomgeving staan nog onder beheer van de eigen organisatie. De rest is ondergebracht bij een dienstverlener. In onderstaande figuren is de fasering van de IT-omgeving verder uitgewerkt en is aangegeven in welke onderdelen deze uitbesteed kan worden. Een stap verder is het afnemen van software services: SaaS (Software as a Service).

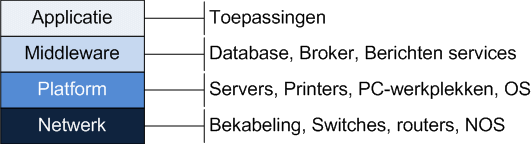

Uitbesteding kan plaatsvinden op verschillende ‘lagen’ van de IT-voorziening, waarbij elke laag in de stack zijn specifieke beveiligingseisen stelt.

Probleem

De uitwerking van dit patroon beperkt zich tot oplossingen voor zonering en koppelvlakken: Hoe regel je de logische verbindingen voor de onderstaande sourcingsvarianten?

Oplossing

Deze reikwijdte bepaalt de soort van maatregelen die voor beveiliging met leveranciers moet worden afgesproken. Voor de volgende sourcingsvarianten geldt:

- Applicatieontwerp en bouw (OT) is uitbesteed. De focus van beveiliging ligt hierbij op geheimhouding en het toetsen van beveiligingsfuncties en de afwezigheid van ongewenste eigenschappen. Voor deze vorm van uitbesteding is het patroon “Kanaal (s) naar Semi-Vertrouwd” van toepassing.

- Applicaties en delen van infrastructuur (OTAP) zoals werkstations en netwerk. Hiervoor geldt bovenstaande (I) plus een uitgebreide set van beveiligingseisen, die specifiek voor sourcing vastgesteld wordt. Voor deze vorm van uitbesteding is het patroon “Kanaal (v) naar Vertrouwd” van toepassing.

Idem II + technisch beheer en exploitatie (OTAP). Waar in dit geval de focus gelegd moet worden, hangt af van wie de eigenaar is van de infrastructuur. Bij uitbesteding van beheer en exploitatie is steeds de meest uitgebreide set van beveiligingseisen van toepassing. Feitelijk is hier het gehele spectrum van informatiebeveiliging, zoals vastgelegd in het te hanteren IB-normenkader van de eigen organisatie van toepassing. Voor deze variant, inclusief technisch beheer is voor de koppeling met de service provider het patroon “Kanaal (z) naar Zeer vertrouwd” van toepassing.

- De uitbestedingsvarianten voor exploitatie, waarbij de leverancier IT-diensten biedt aan de klant zijn:

- Met behulp van de infrastructuur & applicaties van de klant (beheerservices)

- Met behulp van eigen infrastructuur & applicaties op de locatie van de klant. (Mg. Service)

- Vanuit voor de klant afgezonderde infrastructuur op locatie van de leverancier (fysiek buiten).

- Vanuit eigen infrastructuur & applicaties inclusief opslag van bedrijfsgegevens (Cloud computing)

De tabel geeft aan welke koppelvlakken per uitbestedingsvariant voor de serviceprovider moeten worden opengesteld en bewaakt. Zie het themapatroon koppelvlakken voor meer informatie.

| Stack | Zone/object | Beheerservice | Mgt. service | Fysiek buiten | Cloud/SaaS |

|---|---|---|---|---|---|

| Gegevens | n.v.t. | n.v.t. | V, 2, 9, 11 | V, 2, 9, 11 | |

| Applicaties | FO | V, 2 | V, 2 | V, 2, 9, 11 | V, 2, 9, 11 |

| BO | V, 2, 6 | V, 2 | 6 | n.v.t. | |

| Middleware | V, 2, 6 | V, 2 | n.v.t. | n.v.t. | |

| Platforms | OS | V, 2, 6 | V, 2 | n.v.t. | n.v.t. |

| Client | Interne client | V, 2, 6, 11 | n.v.t. | n.v.t. | n.v.t. |

| Netwerken | LAN | V, 2, 6 | n.v.t. | n.v.t. | n.v.t. |

| WAN | n.v.t. | n.v.t. | n.v.t. | n.v.t. |

Voor serviceproviders van WAN-diensten worden geen koppelvlakken opengesteld.

Afwegingen

Met de toenemende globalisering van dienstverleners, worden beveiligingsrisico’s steeds moeilijker te kwantificeren en te doorzien. Alvorens uit te besteden moet onderzocht en overwogen worden:

- Waar worden de eigen gegevens en back-ups opgeslagen? In virtuele, internationale omgevingen? Denk aan eisen voor privacybescherming!

- Wie voert in welk land de automatisering van de organisatie uit m.b.t. ontwikkeling, onderhoud en beheer?

- Hoe krijgen we grip op wie zich met automatisering bezighoudt bij onderuitbesteding?

- In hoeverre kun je vertrouwen op audits betreffende naleving van beveiligingsnormen in landen binnen of buiten de EU?

- Welke exitstrategie wordt gevolgd? Wat moet er afgesproken en ingeregeld worden om uitbestedingen ongedaan te kunnen maken.

Voorbeelden

- Internet koppelvlakken (managed service).

- Uitbesteding van software-ontwikkeling naar lagelonenlanden (Oost-Europa of Azië).

- Clientbeheer door externe partij (legio voorbeelden).

- Cloud services en SaaS.

Implicaties

Algemene voorwaarden om over te kunnen gaan op uitbesteding van IT-diensten zijn:

- De vraagorganisatie moet volwassen genoeg zijn om tegenspel te kunnen bieden aan de externe IT-dienstverleners.

- De vraagorganisatie moet bereid en in staat zijn tot samenwerking met partners.

- Vanuit eigen of ingehuurde expertise moet beoordeeld kunnen worden of de IT-dienstverlener kan voldoen aan de gestelde beveiligingsnormen.

- De vraagorganisatie moet het eigen huis op orde hebben qua beheer en eigenaarschap van bedrijfsmiddelen en gegevens.

- Bestuurders en deskundigen van de vraagorganisatie beschikken over referenties; ze hebben ervaringen geëvalueerd met relevante partijen die soortgelijke uitbesteding toepassen.

- De exitstrategie is vastgesteld.

Specifieke voorwaarden t.a.v. informatiebeveiliging voor uitbesteding zijn:

- Het beoogde vertrouwensniveau is afgestemd tussen vraagorganisatie en dienstverlener.

- Toereikende beveiligingseisen zijn opgesteld voor de specifieke uitbestedingssituatie (sourcing).

- Proactief beheer van eigen beveiligingsnormatiek en contractontwikkeling is ingeregeld.

- De vraagorganisatie ontvangt periodiek bevindingen over beveiligingsaudits bij de dienstverlener.

- De dienstverlener realiseert de aanbevelingen vanuit de beveiligingsaudits.

- De dienstverlener geeft garanties over de vertrouwelijkheid van de bedrijfsinformatie van de uitbestedende organisatie en het handhaven van de privacy regels van Nederland. Dit geldt vooral voor uitbestede systemen die gehost worden in lage-lonen landen en landen buiten Europa. In de VS is de overheid bij wet (Patriot Law) gerechtigd om in geval van terrorismedreiging alle data in te zien van systemen die op Amerikaanse bodem staan, of die daar rechtstreeks mee verbonden zijn.