BIO Thema Communicatievoorzieningen - Inleiding

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

| ||||||||||

. Dit document bevat een referentiekader voor het thema Communicatievoorzieningen. Het is geënt op controls uit de ISO27001-annex A, de BIO (Baseline Informatiebeveiliging Overheid), op de implementatiegids ISO27033 en tevens op Best Practices als: SoGP, NIST, BSI en COBIT.

Opzet van het thema

Het thema Communicatievoorzieningen brengt de voor communicatiebeveiliging relevante controls uit de BIO 1.0 overzichtelijk bij elkaar. Vervolgens zijn relevante items die ontbraken, aangevuld uit andere baselines, zoals de BSI, de NIST en SoGP. NORA patronen zijn gebruikt voor figuren en begeleidende teksten. De implementatiegids ISO-27033-deel 1 t/m 6 biedt, gerelateerd aan de ISO-27002, overzicht en een technische duiding van “Network security”.

Dit thema volgt de standaard opzet voor BIO-thema’s:

- context en globale structuur van het thema;

- scope en begrenzing;

- identificatie van beveiligingsobjecten en uitwerking van deze objecten op de BUC lagen, inclusief de referenties;

- globale relaties van de geïdentificeerde beveiligingsobjecten (toepassing);

- presentatie van de objecten in de BUC/IFGS matrix, inclusief de volledigheidsanalyse van objecten.

Context van Communicatiebeveiliging

De basis voor de uitwerking van het thema Communicatievoorzieningen is ISO-27002 ( als baseline voor de overheid 1:1 omgezet in de BIO). In hoofdstuk 13 daarvan worden verschillende type communicatievoorzieningen genoemd, zoals geïllustreerd in afbeelding 'Communicatiebeveiliging volgens BIO'.

- openbare diensten - het gebruik van openbare diensten, zoals: Instant messaging en sociale media (vehikel);

- elektronische berichten - informatie opgenomen in elektronische berichten (inhoud);

- informatietransport - het transporteren van informatie via allerlei communicatiefaciliteiten, zoals: email, telefoon, fax video (inhoud);

- netwerkdiensten - het leveren van aansluitingen, zoals: firewalls, gateways, detectiesystemen en technieken voor te beveiligen netwerkdiensten, zoals authenticatie (vehikel);

- netwerk(infrastructuur) - dit betreft de fysieke en logische verbindingen (vehikel).

Beveiligingsobjecten met bronverwijzing

Iedere organisatie met klantprocessen past deze communicatievoorzieningen toe en heeft één of meer koppelingen met de buitenwereld ingericht. Deze communicatie verloopt altijd via het onderste element: de netwerkinfrastructuur. Het gebruik van netwerkvoorzieningen vindt plaats zowel mobiel als via vaste netwerkvoorzieningen.

In de praktijk bestaan er veel verschillende soorten koppelingen en een verscheidenheid aan netwerkvoorzieningen. Afbeelding 'Soorten netwerkkoppelingen' schetst de belangrijkste soorten van netwerkkoppelingen:

- tussen organisaties onderling;

- tussen organisaties en publieke netwerken;

- binnen organisaties.

Doel van een netwerk is de uitwisseling van data tussen informatiedomeinen. Een informatiedomein bestaat uit een op hard- en softwarematige gebaseerde beveiligde verzameling van informatie. De beveiligingsmaatregelen binnen ISO hebben betrekking op de hiervoor vermelde communicatievoorzieningen. Een van de meest toegepaste beveiligingsmaatregelen van netwerkinfrastructuur is segmentering en compartimentering, tezamen ”zonering” genoemd.

Naast zonering zijn er andere beveiligingsobjecten van toepassing, zoals: “Vertrouwd toegangspad” en beveiliging in “Koppelvlakken”. Hiervoor bieden de NORA patronen een praktische invulling. In dit thema beschouwen we een netwerk als een infrastructuur (transportmedium), bestaande uit fysieke en logische verbindingen voorzien van koppelvlakken. Netwerken kunnen daarbij worden opgedeeld in segmenten, waarbij meerdere systemen logisch met elkaar gekoppeld zijn binnen één segment.

Scope en Begrenzing

Dit thema omvat de set communicatiebeveiligingsobjecten en maatregelen voor netwerkvoorzieningen, zoals weergegeven in afbeelding 'Communicatiebeveiliging volgens BIO'. De uitwerking van dit thema beperkt zich tot deze type communicatie voorzieningen.

NB: Hiervoor zijn de ISO implementatiegidsen: ISO27033-2- 27033-6 en NORA patronen in adviserende zin beschikbaar. De ISO27033 draagt de titel: Information technology- Networksecurity, bedoeld als implementatiegids voor de ISO27002. De ISO-27033 bestaat uit 6 delen. Deel 1 bevat algemene ‘controls’ voor communicatiebeveiliging, deel 2 beschrijft ontwerprichtlijnen voor de uitvoering, deel 3 referentiescenario’s, deel 4 gateways, deel 5 VPN en deel 6 Wireless-IP netwerktoegang.

Er zijn essentiële objecten uit andere baselines gebruikt, die gerelateerd zijn dit type communicatie voorzieningen. Bepaalde type communicatiefaciliteiten, zoals: VOIP, intranet en extranet zijn in dit thema niet uitgewerkt. Er wordt niet diepgaand op:

- bepaalde type verbindingen, zoals VPN en Gateway verbindingen;

- communicatie voorzieningen, zoals: instant messaging en email.

Tabel 'Relevante beveiligingsobjecten met referentie naar standaarden' geeft een overzicht van relevante beveiligingsobjecten voor communicatievoorzieningen, afkomstig uit de ISO27002 standaard, die de BIO exact volgt qua hoofdstukindeling en controlteksten. Voor die onderwerpen waarvoor de BIO geen control heeft geformuleerd, is gerefereerd naar andere standaarden, zoals de ISO-implementatiestandaard voor Netwerkbeveiliging: ISO27033 deel 1-6, waarin tevens de relaties zijn gelegd met de ISO27002.

| ID | Relevante beveiligingsobjecten | Referentie naar standaarden | IFGS |

|---|---|---|---|

| B.01 | Beleid en procedures informatietransport | BIO:13.2.2.1, ISO27033-1: 6.2 | I |

| B.02 | Overeenkomsten over informatietransport | BIO:13.2.2, ISO27033-1 BSI IT-Grundschutz: S.6 | F |

| B.03 | Cryptografiebeleid voor communicatievoorzieningen | BIO: 10.3.1, 18.1.5.1 ISO27033-1: 8.8, | G |

| B.04 | Organisatiestructuur van netwerkbeheer | BSI S4.2, ISO27033-1: 8.2 ITIL: Netwerkbeheer | S |

| U.01 | Richtlijnen voor netwerkbeveiliging | BIO:8.2.2.3, ISO27033-1 ISO27033-2: 6,7,8 | I |

| U.02 | Beveiligde inlogprocedure | BIO:9.4.2, ISO27033-1: 8.4 | I |

| U.03 | Netwerk beveiligingsbeheer | BIO:13.1.1, ISO27033-1: 8.2, 8.2.2 | F |

| U.04 | Vertrouwelijkheid- en geheimhoudingsovereenkomst | BIO:13.2.4, SoGP: NW1.1 | F |

| U.05 | Beveiliging van netwerkdiensten | BIO:13.1.2, ISO27033-1: 10.6 | F |

| U.06 | Zonering en filtering | BIO:13.1.3, ISO27033-1: 10.7 ISO27033-2: 7.2.3 NORA Patronen: Zoneringsmodel | F |

| U.07 | Elektronische berichten | BIO:13.2.3, ISO27033-1: 10.3, 10.8 | F |

| U.08 | Toepassingen via openbare netwerken | BIO: 14.2.1 | F |

| U.09 | Gateways en firewalls | ISO27033-4, SoGP: NC1.5 NORA Patronen: Koppelvlak | G |

| U.10 | Virtual Private Networks (VPN) | ISO27033-5 NORA Patronen: Vertrouwd toegang-pad | G |

| U.11 | Cryptografische services | BIO:10, ISO27033-1: 8.2.2.5 SoGP: NC1.1 NORA Patronen: Encryptie | G |

| U.12 | Wireless Access | ISO27033-6 NORA Patronen: Draadloos netwerk | G |

| U.13 | Netwerkconnecties | BIO:8.2.2.5, ISO27033-1 NORA Patronen: Koppelvlak | G |

| U.14 | Netwerkauthenticatie | NORA Patronen: Beschouwingsmodel Netwerk | G |

| U.15 | Netwerk beheeractiviteiten | ISO27033-1: 8.4, ISO27033-2: 8.4 | G |

| U.16 | Vastleggen en monitoren van netwerkgebeurtenissen (events) | ISO27033-1: 8.5 ISO27033-2: 8.5 | G |

| U.17 | Netwerk beveiligingsarchitectuur | BIO:9.2, ISO27033-1 ISO27033-2: 8.6 SoGP: Network design NORA Patronen: Diverse patronen | S |

| C.01 | Naleving richtlijnen netwerkbeheer en evaluaties | BIO:18.2.3, SoGP: SM1.1.1, SM3.5.2 | I |

| C.02 | Netwerkbeveiliging compliancy checking | BIO:8.2.2.4, ISO27033-1 ISO27033-2: 7.2.6, 8.7 | F |

| C.03 | Evalueren van robuustheid netwerkbeveiliging | BIO:18.1.2, 18.2.1, ISO27033-1: 8.2.5, SoGP: NW1.3 | F |

| C.04 | Evalueren van netwerkgebeurtenissen (monitoring) | BIO:8.2.4, ISO27033-1 | G |

| C.05 | Beheersorganisatie netwerkbeveiliging | ISO27003: ISMS, SoGP: NW1.4 | S |

Relaties tussen de geïdentificeerd beveiligingsobjecten

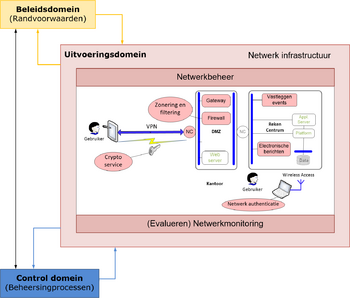

Afbeelding 'Toepassing van beveiligingsobjecten' geeft een voorbeeld van de toepassing van enkele beveiligingsobjecten in een Informatievoorzieningslandschap waarin een organisatie met een gebruiker communiceert. Daarbij is sprake van Netwerk Connecties (NC) die de verschillende netwerken en informatievoorzieningen met elkaar verbinden. Veilige koppelingen tussen organisaties en gebruikers kunnen worden opgezet met VPN’s. Gateways en firewalls zorgen met zonering en filtering voor de beoogde scheiding van binnen- en buitenwereld en een gecontroleerde doorgang van vertrouwde informatie. Cryptografische services verzorgen zonering voor gegevenstransport via private en publieke netwerken, zodat informatie veilig kan worden uitgewisseld en bedrijfstoepassingen kunnen worden gebruikt. In de beschermde kantooromgeving van grote organisaties worden mobiele werkplekken met het bedrijfsnetwerk verbonden via Wireless Access en beveiligd met o.a. netwerkauthenticatie. Een netwerkbeheerorganisatie draagt op basis van richtlijnen zorg voor de instandhouding van netwerkbeveiliging en het ‘up-to-date’ houden van beveiligingsmaatregelen. Via vastleggen van events, evaluatie netwerkmonitoring en evalueren van netwerkbeveiliging wordt de actuele werking van de maatregelen getoetst en waar nodig versterkt.

Meer over de technologie van de beveiligingsobjecten is te vinden op de NORA Wiki; thema Beveiliging, (www.noraonline.nl) bij de “Patronen voor informatiebeveiliging”.

Presentatie van de objecten in de BUC/IFGS matrix

Hieronder zijn de essentiële objecten voor communicatievoorzieningen weergegeven, in zowel de lagen B-U-C, als in de IFGS-kolommen. De grijs ingekleurde zijn ‘generiek’. Voor de wit- ingekleurde objecten heeft de BIO geen control gedefinieerd, deze objecten zijn voor het grootste deel afkomstig uit de ISO27033 implementatiegidsen deel 1 t/m 6.