BIO Thema Toegangsbeveiliging - Inleiding

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Alle hoofdstukken bij BIO Thema-uitwerking Toegangsbeveiliging:

| ||||||||||

Dit document representeert een referentiekader voor het thema toegangsbeveiliging en is geënt op controls uit best practices, zoals: SoGP, NIST en Cobit en de BIO (Baseline Informatiebeveiliging Overheid). De uitwerking is gebaseerd op de BIO en ISO 270xx (2013). We hanteren in het vervolg een meer algemene term ‘toegangsbeveiliging’.

Opzet van het thema

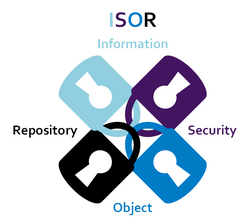

Het thema Toegangsbeveiliging wordt achtereenvolgens uitgewerkt langs twee onderdelen: Structuur en Objecten. De structuur van dit themadocument bestaat uit een indeling op basis van Beleid, Uitvoering en Control (BUC). De objecten vormen de inhoudelijke onderwerpen die in de vorm van controls en onderliggende criteria zullen worden behandeld. De objecten en de bijbehorende maatregelen worden gestructureerd door middel van de (BUC) lagenstructuur.

Dit thema volgt de standaard opzet voor BIO-thema’s:

- Scope en begrenzing (§1.2);

- Context en globale structuur van het thema;

- Globale relaties tussen de geïdentificeerd beveiligingsobjecten;

- Presentatie van de vastgestelde toegangbeveiligingsobjecten in BUC-domeinen;

- Objecten in BUC-domeinen gerelateerd aan basiselementen.

Scope en begrenzing van toegangsbeveiliging

De uitwerking van logische toegangsbeveiliging is in dit thema gericht op identificatie, authenticatie en autorisatie van (vaste) medewerkers voor systemen die op een bepaalde locatie staan. De uitwerking van fysieke beveiliging is in dit thema gericht op de fysieke toegang tot terreinen, gebouwen en rekencentra.

Specifieke, apparaat gebonden mechanismen voor toegangsbeveiliging, zoals toegang tot besturingssystemen, -netwerken, -mobiele computers, en telewerken zullen in andere thema’s worden behandeld.

Context van Toegangsbeveiliging

Om bedrijfsprocessen en medewerkers te ondersteunen maken organisaties gebruik van informatiesystemen, die op hun beurt cruciale gegevens van de organisatie zelf en van haar klanten gebruiken. Het is van belang dat toegang tot deze informatiesystemen wordt beveiligd en beheerst, anders loopt de organisatie het risico dat haar data gestolen of misbruikt wordt. Toegangsbeveiliging omvat logische- en fysieke toegangsbeveiliging, zoals het in figuur 1 wordt weergegeven.

Logische toegangsbeveiliging omvat het geheel van richtlijnen, procedures en beheersingsprocessen en faciliteiten, die noodzakelijk zijn voor het verschaffen van toegang tot informatiesystemen, besturingssystemen, netwerken, mobiele devices en telewerken van een organisatie. Fysieke toegangsbeveiliging omvat het geheel van richtlijnen, procedures en beheersingsprocessen en systemen, die noodzakelijk zijn voor het verschaffen van fysieke toegang tot gebouwen en ruimten en terreinen. NB: de behandeling van de fysieke toegangsbeveiliging behoeft (d.d. februari 2020) nog nadere aanvulling/uitwerking.