Categorie:BIO Thema Toegangsbeveiliging

Naar navigatie springen

Naar zoeken springen

Deze categorie is bedoeld voor alle pagina's en bestanden die onderdeel uitmaken van het BIO Thema-uitwerking Toegangsbeveiliging. Gebruik hiervoor de volgende code:

[[Categorie:BIO Thema Toegangsbeveiliging]]

Pagina’s in categorie "BIO Thema Toegangsbeveiliging"

Deze categorie bevat de volgende 127 pagina’s, van de 127 in totaal.

A

- Aandacht voor wetgeving en verplichtingen

- Aankomst- en vertrektijden van bezoekers worden geregistreerd

- Aanvullende eisen wanneer geen gebruik gemaakt wordt van 2-factor authenticatie

- Toegangsrechten intrekken voordat dienstverband eindigt of wijzigt, afhankelijk van risicofactoren

- Alle autorisatie-activiteiten worden vastgelegd en gearchiveerd

- Alle gebruikers worden nog vóór de toegang tot de applicatieomgeving in het personeelsinformatiesysteem opgenomen

- Alle natuurlijke personen die gebruik maken van applicaties worden geregistreerd

- De organisatie beschikt over procedures voor de controle van toegangbeveiligingssystemen en registraties

- Alle uitgegeven toegangsrechten worden minimaal eenmaal per jaar beoordeeld

- Geheime authenticatie-informatie

- Authenticatie-informatie wordt beschermd door middel van versleuteling

- Autorisatie

- Autorisatieproces

- De procedures hebben betrekking op ingerichte controleprocessen met vastgestelde cyclus

- Autorisaties voor speciale toegangsrechten worden frequenter beoordeeld

- Autorisatievoorziening

B

- Beheerfuncties in toepassingen hebben extra bescherming waarmee misbruik van rechten wordt voorkomen

- Beheersorganisatie toegangsbeveiliging

- De belangrijkste functionarissen voor beheerorganisatie zijn benoemd en de relaties zijn inzichtelijk

- Beoordeling toegangsrechten

- Beoordelingsprocedure

- Beveiligingsfunctie

- Beveiligingsorganisatie toegangsbeveiliging

- Toegang tot beveiligingszones of gebouwen voor geautoriseerde personen

- Toegangsrechten intrekken bij beëindigen van dienstverband

- Bij het verwerken van persoonsgegevens wordt een verwerkingsactiviteiten register bijgehouden.

- Bij uitgifte van authenticatiemiddelen worden minimaal identiteit en recht op authenticatiemiddel vastgesteld

- BIO Thema-uitwerking Toegangsbeveiliging

- Toegangsbeveiliging Beleid

- Toegangsbeveiliging Control

- Toegangsbeveiliging Uitvoering

- BIO Thema Toegangsbeveiliging - Aandachtspunten ten aanzien objecten

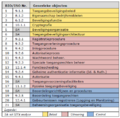

- BIO Thema Toegangsbeveiliging - Doelstelling en risico per object

- BIO Thema Toegangsbeveiliging - Scenario voor toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Inleiding

- BIO Thema Toegangsbeveiliging/Logische toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Objecten gerelateerd aan SIVA basiselementen

- BIO Thema Toegangsbeveiliging - Beveiligingsobjecten toegangsbeveiliging

- BIO Thema Toegangsbeveiliging - Verbindingsdocument

D

- Daar waar geen 2-factor authenticatie mogelijk is, wordt minimaal het wachtwoord halfjaarlijks vernieuwd

- Autorisaties worden gecontroleerd

- Functionarissen zijn benoemd

- De beoordelingsrapportage bevat verbetervoorstellen en wordt gecommuniceerd

- De eigenaar beschikt over kennis, middelen, mensen en autoriteit

- Frequentie en eisen voor rapportages

- De informatie verwerkende omgeving wordt middels detectievoorzieningen bewaakt met een SIEM en/of SOC

- Er is een toegangbeveiligingsarchitectuur

- De logbestanden worden gedurende een overeengekomen periode bewaard

- De SIEM en/of SOC hebben heldere regels over wanneer een incident moet worden gerapporteerd

- De rollen binnen de beveiligingsfunctie zijn benoemd

- De samenhang van de toegangbeveiliging beheerprocessen wordt in een processtructuur vastgelegd

- De opvolging van bevindingen is gedocumenteerd.

- De taken en verantwoordelijkheden zijn beschreven en bijbehorende bevoegdheden zijn vastgelegd

- De technische inrichting van de toegangbeveiliging is vormgegeven volgens de organisatorische eisen

- Verantwoordings- en rapportagelijnen zijn vastgesteld

E

- Systeemprivileges op basis van een bevoegdhedenmatrix

- Een hiervoor verantwoordelijke functionaris controleert de organisatorische- en technische inrichting

- Een log-regel bevat de vereiste gegevens

- Een logregel bevat in geen geval gegevens die de beveiliging kunnen doorbreken

- Een scheiding is aangebracht tussen beheertaken en gebruikstaken

- Eigenaarschap toegangsbeveiliging

- Eisen aan het Toegangvoorzieningsbeleid

- Elke gebruiker wordt geïdentificeerd op basis van een identificatiecode

F

G

- Logging en monitoring toegangsbeveiliging

- Gebruikers hebben toegang tot speciale toegangsrechten voor zover noodzakelijk voor de uitoefening van hun taken

- Gebruikers kunnen alleen voor de uitoefening van hun taak benodigde informatie verwerken

- Gebruikers hebben autorisaties voor applicaties op basis van juiste functierollen

H

- Formeel proces voor verwerken van autorisaties

- Het autorisatiebeheer is procesmatig ingericht

- Het beoordelen vind plaats op basis van een formeel proces

- Het cryptografiebeleid stelt eisen

- Het eigenaarschap is specifiek toegekend

- Groepsaccounts niet toegestaan tenzij

- Het toegangbeveiligingssysteem wordt periodiek geevalueerd

- Risicoafweging voor functiescheiding en toegangsrechten

- Formele autorisatieopdracht

M

O

P

R

S

T

- Toegang tot informatie en tot systeemfuncties wordt beperkt op basis van juiste rollen en verantwoordelijkheden

- Uitsluitend toegang na autorisatie

- Minimaal 2-factor authenticatie

- Toegangsbeveiligingsarchitectuur

- Toegangsbeveiligingsbeleid

- Toegangsbeperking is in overeenstemming met het toegangsbeveiliging beleid van de organisatie

- ISOR:Toegangsbeveiliging - Overzicht van toegangsbeveiliging objecten ingedeeld naar BUC

- ISOR:Toegangsbeveiliging Doelstelling en risico per object in het Beleiddomein

- ISOR:Toegangsbeveiliging Doelstelling en risico per object in het Controldomein

- ISOR:Toegangsbeveiliging Doelstelling en risico per object in het Uitvoeringsdomein

- ISOR:Toegangsbeveiliging tabel aandachtspunten

- ISOR:Toegangsbeveiliging tabel cross-reference naar praktijktoepassingen

- De organisatie beschikt over een beschrijving van de relevante controleprocessen

- Toegangsrechten van gebruikers worden na wijzigingen of functieveranderingen beoordeeld

- Toegangsverleningsprocedure

- Toepassen van need-to-know en need-to-use principes

- Taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd

U

V

- Eigenaar is verantwoordelijk voor de logische toegangsbeveiligingssystemen

- Eigenaar is verantwoordelijk voor de fysieke toegangsbeveiligingssystemen

- Verantwoordelijkheden voor beheer en systeemfuncties zijn eenduidig toegewezen aan één specifieke beheerrol

- Verplichte geheimhoudingsverklaring is een onderdeel van de arbeidsvoorwaarden

- Authenticatie-informatie is uniek toegekend aan één persoon en voldoet aan specifieke samenstelling van tekens

- Toegangsrechten corresponderen met wijzigingen in het dienstverband

- Standaard gebruikersprofielen

- Risicoafweging bij toegang tot netwerk

Media in categorie "BIO Thema Toegangsbeveiliging"

Deze categorie bevat de volgende 16 bestanden, van in totaal 16.

- HVI Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 42 kB

- TBV Globale opzet logische en fysieke toegangsbeveiliging.png 654 × 467; 98 kB

- TBV Indeling van essentiële elementen in drie domeinen.png 470 × 308; 16 kB

- TBV Overzicht objecten voor toegangsbeveiliging in het beleidsdomein.png 1.004 × 324; 16 kB

- TBV Overzicht objecten voor toegangsbeveiliging in het control-domein.png 1.004 × 229; 13 kB

- TBV Relatie BIO Thema-uitwerking met aanpalende documenten.png 663 × 720; 41 kB

- TBV Relaties richtlijnen tussen in-, door- en uitstroom.png 806 × 226; 85 kB

- TBV Schematische weergave autorisatieproces in de domeinen.png 739 × 384; 121 kB

- TBV Weergave van de componenten van MCS.png 777 × 357; 59 kB

- TBV Weergave van de samenhang van de basiselementen binnen het MCS.png 858 × 1.117; 242 kB

- Thema Toegangbeveiliging - Cross-reference naar praktijktoepassingen.png 1.094 × 676; 95 kB