BIO Thema Toegangsbeveiliging - Objecten voor toegangbeveiliging

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Alle hoofdstukken bij BIO Thema-uitwerking Toegangsbeveiliging:

| ||||||||||

Objecten worden geïdentificeerd aan de hand van onderzoeksvragen en risicogebieden. We onderscheiden hierbij “Praktijkobjecten” en “Generieke objecten”. De initiële objecten zoals die voorkomen in de baselines, zoals ISO, * SoGP en NIST, noemen we daarbij ‘Praktijkobjecten’. De verkorte weergave en veralgemeniseerde objecten, die vervolgens ook in andere thema’s hergebruik kunnen worden, noemen we “Generieke objecten”. De objecten zijn afgeleid van de invalshoek van algemene beveiligingseisen: Beschikbaarheid, Integriteit, Vertrouwelijkheid en Controleerbaarheid (BIVC) die vervolgens zijn ingedeeld in drie domein: Beleid, Uitvoering en Control. De vragen die hierbij een rol hebben gespeeld zijn:

- welke rand voorwaardelijke elementen spelen een rol bij de inrichting van toegangbeveiliging vanuit de optiek van BIVC en wat is de consequentie bij afwezig hiervan?

- welke elementen spelen een rol bij de inrichting van toegangbeveiliging vanuit de optiek van BIVC en wat is de consequentie bij afwezig hiervan?

- welke elementen spelen een rol bij de beheersing van toegangbeveiliging vanuit de optiek van BIVC en wat is de consequentie bij afwezig hiervan?

Vaststellen van generieke object

Tabel 1 geeft een overzicht van de initieel vastgestelde Praktijkobjecten en de Generieke objecten.

| BIO/ISO Nr. | Praktijkobjecten | Generieke objecten | |

|---|---|---|---|

| 1. | 9.1.1. | Toegangsbeleid | Toegangsbeveiligingsbeleid (9.1.1.) |

| 2. | 8.1.2. | Eigendom bedrijfsmiddelen | Eigenaarschap bedrijfsmiddelen |

| 3. | 6.1.2[1] | Coördineren van beveiliging | Beveiligingsfunctie (SoGP) |

| 4. | x | Aanvulling uit analyse | Toegangsbeveiligingsorganisatie |

| 5. | x | Aanvulling uit analyse | Toegangsbeveiligingsarchitectuur |

| 6. | 10.1.1. | Beleid inzake het gebruik van cryptografische beheersmaatregelen | Cryptografie |

| 7. | xx | Aanvulling uit analyse | Beveiligingsorganisatie |

| 8. | xx | Aanvulling uit analyse | Toegangsbeveiligingsarchitectuur |

| 9. | 9.2.1. | Registratie en afmelden van gebruikers (9.2.1) | Registratieprocedure |

| 10. | 9.2.2. | Gebruikers toegang verlenen | Toegangsverleningsprocedure |

| 11. | 9.4.2. | Beveiligde inlogprocedure | Inlogprocedure |

| 12. | 9.4.3. | Systeem voor wachtwoordbeheer | Wachtwoord beheer |

| 13. | 9.2.3. | Beheer van Speciale toegangsrechten | Speciale toegangsrechten beheer |

| 14. | 12.1.4. | Functiescheiding | Functiescheiding |

| 15. | 9.2.4. | Beheer van geheime authenticatie informatie van gebruikers | Geheime authenticatie-informatie (Identificatie en Authenticatie) |

| 16. | 9.4.1. | Beperken toegang tot informatie | Autorisatie |

| 17. | xx | Aanvulling vanuit analyse | Toegangsvoorzieningsfaciliteiten |

| 18. | 11.1.2. | Fysieke toegangsbeveiliging | Fysieke toegangsbeveiliging |

| 19. | xx | Aanvulling vanuit analyse | Beoordelingsrichtlijnen en procedures |

| 20. | 9.2.5. | Beoordeling toegangsrechten | Beoordeling toegangsrechten |

| 21. | 12.4.1. | Gebeurtenissen registreren | Gebeurtenissen registreren (Logging en Monitoring) |

| 22. | xx | Aanvulling vanuit analyse | Beheersingsorganisatie toegangsbeveiliging |

Definiëring/omschrijving van generieke objecten

In tabel 2 worden de geïdentificeerde generieke objecten beschreven.

| Generieke objecten | Omschrijvingen | |

|---|---|---|

| Beleidsdomein | ||

| 1. | Toegangsbeveiligingsbeleid (9.1.1) | Het resultaat van een besluitvorming waarmee de verantwoordelijke (top)management voor toegangsvoorziening van een organisatie heeft vastgelegd:

|

| 2. | Eigenaarschap bedrijfsmiddelen | Actoren aan wie het Bedrijfsmiddelen zijn toegewezen en verantwoordelijk zijn gesteld voor classificatie, beschermen, positionering en betrouwbare, beveiligde inrichting hiervan. Coördinatie en beslissingen over specifieke actie (wie mag wat zien, raadplegen, muteren) vinden plaats onder de verantwoordelijkheid van de eigenaar en in samenwerking met andere functionarissen (RACI). |

| 3. | Beveiligingsfunctie (SoGP) | Is een specialistische functie waaraan een autoriteit en verantwoordelijkheden zijn gekoppeld voor het coördineren en verrichten van bepaalde type werkzaamheden om bepaalde doelstellingen te bereiken. |

| 4. | Toegangsbeveiligingsorganisatie | Een groepering van mensen die in onderlinge samenwerking activiteiten ontplooien voor het beveiligen van toegangsvoorzieningen om op doelmatige wijze overeengekomen toegangsbeveiligingsdoelstellingen te bereiken. Als collectief dragen zij bij aan de realisatie van de geformuleerde beveiligingsdoelstellingen. |

| 5. | Toegangsbeveiligingsarchitectuur | Raamwerken of blauwdrukken waarmee wordt aangegeven op welke wijze de toegangsvoorzieningen zijn ingericht, beveiligd en beheerst. Het geeft onder andere aan hoe gebruikers, vanuit welke locaties, toegang krijgen tot applicaties en technische. |

| 6. | Cryptgrafie | Een coderingstechniek om informatie te beschermen vanuit het oogpunt van vertrouwelijkheid, authenciteit, onweerlegbaarheid en authenticatie. |

| 7. | Beveiligingsorganisatie | De organisatie die verantwoordelijk is voor het ondersteunen van het beheer en de doorontwikkeling van het afsprakenstelsel. De beheerorganisatie controleert en monitort of dienstverleners en deelnemers het afsprakenstelsel naleven. |

| 8. | Toegangsbeveiligingsarchitectuur | Raamwerken of blauwdrukken waarmee wordt aangegeven op welke wijze de toegangsvoorzieningen zijn ingericht, beveiligd en beheerst. Het geeft onder andere aan hoe gebruikers, vanuit welke locaties, toegang krijgen tot applicaties en technische componenten. |

| Uitvoeringsdomein | ||

| 9. | Registratieprocedure | Een reeks van elkaar verbonden taken of activiteiten die een afgerond geheel vormen met betrekking tot het registreren van gebruikers. |

| 10. | Toegangsverleningsprocedure | Een reeks van elkaar verbonden taken of activiteiten die een afgerond geheel vormen met betrekking tot het verlenen van Toegang tot bedrijfsmiddelen. |

| 11. | Inlogprocedure | Is gerelateerd aan twee aspecten: aanmelden en procedure. Het aspect aanmelden (inloggen) behelst het leggen van een verbinding - met een gebruikersnaam en een wachtwoord - tot een systeem, een netwerk of een afgeschermd deel van een website. Het aspect procedures geeft aan dat het inloggen op basis van samenhangende activiteiten moet plaatsvinden. |

| 12. | Autorisatieproces (o,a. 9.2.6.) | Een aantal achtereenvolgende activiteiten of gebeurtenissen met betrekking tot het toekennen van autorisaties. |

| 13. | Wachtwoord beheer | Is gerelateerd aan twee aspecten: proces en geheim. Het aspect geheim behelst een middel waarmee een gebruiker zich toegang kunnen verschaffen tot een locatie, systemen en informatie. Het aspect proces (beheer) behelst het uitvoeren van met elkaar samenhangen activiteiten aanzien van het beheer van wachtwoorden. |

| 14. | Speciale toegangsrechten beheer | Is gerelateerd aan twee aspecten: proces en specifieke recht. Het aspect proces (beheer) behelst het uitvoeren van activiteiten op basis van vooraf vastgestelde stappen die logisch met elkaar samenhangen. Het aspect recht (speciale bevoegdheden) behelst het recht tot het uitvoeren van specifieke handelingen. |

| 15. | Functiescheiding | Functiescheiding is een middel om taken en activiteiten binnen bepaalde grenzen te laten uitvoeren, zodat functionarissen, op basis van rechten/bevoegdheden, de gehele procescyclus te beïnvloeden. |

| 16. | Geheime authenticatie-informatie (Identificatie en Authenticatie) | Identificatie is een middel waarmee een gebruiker, aan de hand van een uniek kenmerk, kan aangeven wie hij/zij is. (‘zeggen wie je bent’). Authenticatie (‘bewijzen wie je bent’) behelst de controle of daadwerkelijk de persoon is die deze beweert te zijn. Dit kan door middel van bijvoorbeeld een wachtwoord. |

| 17. | Autorisatie | Het verlenen van toestemming aan een geauthentiseerde gebruiker om toegang te krijgen tot een bepaalde dienst om een bepaalde actie uit te voeren. |

| 18. | Toegangsvoorzieningsfaciliteiten | Zijn technische middelen waarmee ontwerpen passend in architectuur kunnen worden vormgegeven en waarmee acties effectief kunnen worden ingericht, zoals geautomatiseerde tools en of ondersteunende systemen. |

| 19. | Fysieke toegangsbeveiliging | Fysiek gecontroleerde toegang van personen met behulp van zoneringsmaatregelen. |

| Control domein | ||

| 20. | Beoordelingsrichtlijnen en procedures | Richtlijnen geven voorschriften en/of aanwijzingen voor het beoordelen van beheeractiviteiten. Procedure geven de handelingen aan die volgens omschreven stappen moeten worden uitgevoerd. |

| 21. | Beoordeling toegangsrechten | Is gerelateerd aan twee aspecten: beoordelingsproces en toegangsrecht. Het aspect toegangsrecht drukt een recht om toegang te krijgen tot een locatie of systeem. Het aspect beoordelingsproces behelst het uitvoeren van met elkaar samenhangen activiteiten aanzien van het evalueren van toegangsrechten op validiteit of deze nog voldoen aan de actuele situatie. |

| 22. | Gebeurtenissen registreren (Logging en Monitoring) | Is gerelateerd aan twee aspecten: registratie (loggen) en bewaken (minitoren). Het aspect registratie heeft betrekking op handelingen van gebruikers en systemen die geregistreerd worden in een registratiesysteem voor analyse en controle doeleinden. Het aspect bewaken van het logische toegangsbeveiligingssysteem ongeautoriseerde acties en het analyseren van de geregistreerde acties op onvolkomenheden. |

| 23. | Beheersingsorganisatie toegangsbeveiliging | De organisatie die verantwoordelijk is voor het ondersteunen van het beheer en de doorontwikkeling van het afsprakenstelsel. De beheerorganisatie controleert en monitort of dienstverleners en deelnemers het afsprakenstelsel naleven. |

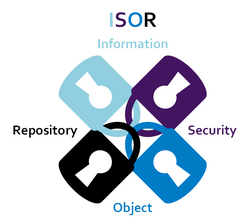

Globale schematische weergave toegangsbeveiliging

Toegangsbeveiliging omvat het geheel van actoren, beleid, richtlijnen, procedures, processen, registratiesystemen ten behoeve van het betrouwbaar gebruik van informatiesystemen. De essentiële elementen van Toegangsbeveiliging wordt in onderstaande afbeelding weergegeven, waarna deze elementen voor de duidelijkheid kort worden toegelicht op basis van de driedeling: Beleidsdomein, Uitvoeringsdomein en Control domein. De domeinindeling wordt kort toegelicht in ISOR:Toegangsbeveiliging Beleidsdomein. Moderne, gevirtualiseerde systeemomgevingen zien er qua systeemtopologie geheel anders uit, maar de basiselementen voor de toegang zijn niet anders.

Globale schematische weergave toegangbeveiliging

Toegangbeveiliging omvat het geheel van actoren, beleid, richtlijnen, procedures, processen, registratiesystemen ten behoeve van het betrouwbaar gebruik van informatiesystemen. De essentiële elementen van toegangbeveiliging wordt in onderstaande afbeeldingweergegeven, waarna deze elementen voor de duidelijkheid kort worden toegelicht op basis van de driedeling: Beleidsdomein, Uitvoeringsdomein en Control domein. De domeinindeling wordt kort toegelicht in ISOR:Toegangbeveiliging_Beleidsdomein . Moderne, gevirtualiseerde systeemomgevingen zien er qua systeemtopologie geheel anders uit, maar de basiselementen voor de toegang zijn niet anders.

Beleidsdomein

- Randvoorwaarden: Het bewerken en gebruik van gegevens moet voldoen aan inrichting en beveiligingsvoorwaarden van de organisatie in de vorm van toegangsbeleid. Er moeten eisen ten aanzien van ‘geboden’ en verboden’ zijn opgenomen, bijvoorbeeld: need to know (Least Privilege), permission based, detectie, detectie en protectie en functiescheiding. Het dient de lagere echelons duidelijk te maken waarom dit beleid uitgevoerd wordt of uitgevoerd gaat worden.

Uitvoeringsdomein

- Actoren: Er zijn verschillende typen actoren: beschikkende, uitvoerende en beherende/controlerende actoren.

- Beschikkende actoren zijn directies, (security) managers, architecten die beleid en of architectuur voorschriften ten aanzien van logische toegangsvoorziening uitvaardigen en er op toezien dat deze, conform dit beleid en deze voorschriften, worden geïmplementeerd en worden nageleefd.

- Uitvoerende actoren zijn personen of systemen. Personen zijn medewerkers van een organisatie van wie gegevens op basis van de toedeling aan een kostenplaats en de door hen te vervullen rollen in een registratiesysteem voor de toegangsvoorziening vastgelegd worden. Systemen raadplegen gegevens of voeren geautoriseerde handelingen uit via systeemautorisaties.

- Beherende/Controlerende actoren zijn actoren die voor het beheer van IT systemen zorgen. Hiermee zorgen zij mede voor de instandhouding van een bepaald niveau van beveiliging aangaande logische toegangsvoorziening.

- Richtlijnen : concrete voorschriften en/of aanwijzingen voor de organisatorische, technische inrichting van het registratiesysteem. Richtlijnen kunnen concretiseringen van een beleid zijn voor de totale vormgeving van het toegangbeveiligingssysteem.

- Procedures : vast omschreven stappen op basis waarvan handelingen moeten worden uitgevoerd.

- Processen : het uitvoeren van activiteiten op basis van vooraf vastgestelde stappen of fasen die logisch met elkaar samenhangen, om een bepaald toegangbeheersingsdoel te bereiken.

- Registratiesystemen : een applicatie om toegangsprofielen van medewerkers of systemen, inclusief hun identificatie/authenticatie en autorisatiegegevens vast te leggen.

- Identificatie-mechanisme : het bepalen van de identiteit van een medewerker of systeem.

- Authenticatie-mechanisme : het verifiëren van de identiteit waarvoor een medewerker of systeem zich uitgeeft.

- Autorisatie: het toekennen van rechten aan medewerkers of systemen en aan processen die ten behoeve van deze actoren geïnitieerd worden. Hiermee krijgen actoren (via processen) toegang tot bepaalde gegevens en functies. Autorisatie baseert zich op autorisatieprofielen, waarin gedefinieerd is welke actor toegang heeft tot bepaalde gegevens en functies.

- Informatiesystemen : Doelsystemen zoals een applicatie, ten behoeve van de ondersteuning van primaire processen, waartoe actoren toegang krijgen.

Control domein

- Beoordelingsrichtlijnen en procedures: Er zijn beoordelingsrichtlijnen vastgesteld voor het evalueren van vastgestelde randvoorwaarden en de uitvoeringscomponenten.

Toegangbeveiliging behelst het geheel van fysieke, organisatorische en technische maatregelen die er voor zorgen dat actoren activiteiten kunnen uitvoeren conform hun functieprofielen. Hiermee wordt een beveiligd en een beheerst toegangsomgeving gecreëerd.

- ↑ Dit onderwerp is uit ISO 27000 (2013) verwijderd. Vanuit SoGP is dit alsnog in dit kader opgenomen.