Beveiligingsaspect Beleid: verschil tussen versies

(update tekst conform andere beveiligingsaspecten) |

(none ipv left ivm lege regels) |

||

| Regel 1: | Regel 1: | ||

Deze pagina geeft alle ISOR-objecten ([[Privacyprincipes]], Beveiligingsprincipes en [[Normen]]) binnen het {{PAGENAME}} weer. | Deze pagina geeft alle ISOR-objecten ([[Privacyprincipes]], Beveiligingsprincipes en [[Normen]]) binnen het {{PAGENAME}} weer. | ||

Alle objecten binnen dit aspect zijn ook te herkennen aan het symbool <br>[[Afbeelding:{{PAGENAME}}.png|50px| | Alle objecten binnen dit aspect zijn ook te herkennen aan het symbool <br>[[Afbeelding:{{PAGENAME}}.png|50px|none|alt=Paars vierkant kader met daarin in wit de eerste letter van {{PAGENAME}}]]<br> | ||

{{#ask:[[Beveiligingscontext::Beleid]] | {{#ask:[[Beveiligingscontext::Beleid]] | ||

| ?ID | | ?ID | ||

Versie van 23 jan 2018 16:46

Deze pagina geeft alle ISOR-objecten (Privacyprincipes, Beveiligingsprincipes en Alle Normen) binnen het Beveiligingsaspect Beleid weer.

Alle objecten binnen dit aspect zijn ook te herkennen aan het symbool

| ID | Titel | |

|---|---|---|

| Applicatieontwikkeling Beleid | APO_B | Applicatieontwikkeling Beleid |

| Beleid voor (beveiligd) ontwikkelen | APO_B.01 | Beleid voor (beveiligd) ontwikkelen |

| De gangbare principes rondom Security by Design als uitgangspunt voor softwareontwikkeling | APO_B.01.01 | De gangbare principes rondom Security by Design als uitgangspunt voor softwareontwikkeling |

| Grip op Secure Software Development' als uitgangspunt voor softwareontwikkeling | APO_B.01.02 | Grip op Secure Software Development' als uitgangspunt voor softwareontwikkeling |

| Overwegingen bij het beleid voor beveiligd ontwikkelen van software | APO_B.01.03 | Overwegingen bij het beleid voor beveiligd ontwikkelen van software |

| Technieken voor beveiligd programmeren | APO_B.01.04 | Technieken voor beveiligd programmeren |

| Systeem-ontwikkelmethode | APO_B.02 | Systeem-ontwikkelmethode |

| Software wordt ontwikkeld conform een formeel vastgestelde ontwikkelmethodologie | APO_B.02.01 | Software wordt ontwikkeld conform een formeel vastgestelde ontwikkelmethodologie |

| Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen | APO_B.02.02 | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen |

| Adoptie van ontwikkelmethodologie wordt gemonitord | APO_B.02.03 | Adoptie van ontwikkelmethodologie wordt gemonitord |

| Software wordt ontwikkelen conform standaarden en procedures | APO_B.02.04 | Software wordt ontwikkelen conform standaarden en procedures |

| De systeemontwikkelmethode ondersteunt dat de te ontwikkelen applicaties voldoen aan de vereisten | APO_B.02.05 | De systeemontwikkelmethode ondersteunt dat de te ontwikkelen applicaties voldoen aan de vereisten |

| Het softwareontwikkeling wordt projectmatig aangepakt | APO_B.02.06 | Het softwareontwikkeling wordt projectmatig aangepakt |

| Classificatie van informatie | APO_B.03 | Classificatie van informatie |

| Dataclassificatie als uitgangspunt voor softwareontwikkeling | APO_B.03.01 | Dataclassificatie als uitgangspunt voor softwareontwikkeling |

| Informatie in alle informatiesystemen is conform expliciete risicoafweging geclassificeerd | APO_B.03.02 | Informatie in alle informatiesystemen is conform expliciete risicoafweging geclassificeerd |

| Bij applicatieontwikkeling is informatie beschermd conform de vereisten uit het classificatieschema | APO_B.03.03 | Bij applicatieontwikkeling is informatie beschermd conform de vereisten uit het classificatieschema |

| Verplichtingen uit wet en regelgeving en organisatorische en technische requirements | APO_B.03.04 | Verplichtingen uit wet en regelgeving en organisatorische en technische requirements |

| Engineeringsprincipe voor beveiligde systemen | APO_B.04 | Engineeringsprincipe voor beveiligde systemen |

| Security by Design als uitgangspunt voor softwareontwikkeling | APO_B.04.01 | Security by Design als uitgangspunt voor softwareontwikkeling |

| ... meer resultaten | ||

Uitleg Beveiligingsaspecten[bewerken]

De Information Security Object Repository (ISOR) onderscheidt drie verschillende beveiligingsaspecten:

Benamingen en uitleg binnen de SIVA-methodiek

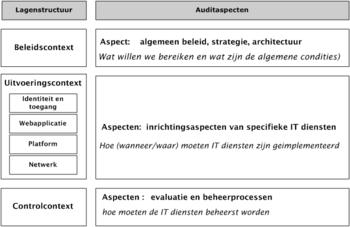

De SIVA-methodiek beschrijft dat de structuur is opgebouwd uit een aantal lagen waarmee de eerste doorsnede van een te onderzoeken gebied wordt weergegeven. Deze lagenstructuur geeft door middel van drie onderkende contexten een indeling in conditionele-, inrichtings- en managementaspecten. Deze aspecten worden hiermee in juiste contextuele samenhang gepositioneerd. De afbeelding SIVA-lagenstructuur en kenmerken geeft een overzicht van de lagenstructuur en enkele bijbehorende relevante kenmerken. De betekenissen die aan de lagen worden toegekend zijn:

Beleid

Deze laag bevat elementen die aangeven wat we in organisatiebrede zin willen bereiken en bevat daarom conditionele en randvoorwaardelijke elementen die van toepassing zijn op de overige lagen, zoals doelstellingen, beleid, strategie en vernieuwing, organisatiestructuur en architectuur. Met behulp van de karakterisering van het auditobject en aan de hand van enkele hulpvragen, worden de relevante beleidsaspecten geïdentificeerd. De hulpvragen zijn:

- Welke processen zouden moeten zijn ingericht?

- Welke algemene beleidsrichtlijnen zouden moeten zijn uitgevaardigd?

- Welke algemene organisatorische en technisch-structurele aspecten zijn relevant op het beleidsniveau?

Uitvoering

Deze laag omvat de implementatie van de IT-diensten, zoals webapplicaties, en de hieraan gerelateerde infrastructuur, zoals platform en netwerk. De juiste auditelementen worden geïdentificeerd op basis van enkele hulpvragen, zoals:

- Welke webapplicatie-componenten spelen een rol?

- Hoe moeten deze webapplicatie-componenten zijn geïmplementeerd, wat betreft eigenschappen en features-configuratie?

- Hoe moeten de features van de objecten zijn geconfigureerd?

- Welke gedrag moeten de betrokken objecten en actoren vertonen?

- Welke functies dienen te zijn geleverd?

- Welke specifieke voorschriften en instructies zouden moeten gelden voor de implementatie van het auditobject (business processen of IT componenten)?

- Hoe moeten objecten zijn samengesteld en vormgegeven?

Control

Deze laag bevat evaluatie- en metingaspecten van webapplicaties. Hiernaast bevat deze laag beheerprocessen die noodzakelijk zijn voor de instandhouding van het beveiligingsniveau. De informatie uit de evaluaties en de beheerprocessen zijn niet alleen gericht op het bijsturen van de geïmplementeerde webapplicaties, maar ook om het bijsturen van en/of aanpassen van visie en uitgestippeld beleid, afgesproken capaciteitsbehoefte en de eerder geformuleerde conditionele elementen in de beleidscontext, die gebaseerd zijn op “onzekere” informatie en aannames, De relevante control-aspecten worden geïdentificeerd met behulp van de karakterisering van het auditobject en enkele hulpvragen:

- Welke beheerprocessen zouden moeten zijn ingericht?

- Welke specifieke controlerichtlijnen moeten zijn uitgevaardigd om ervoor te zorgen dat de webapplicatie op de juiste wijze worden gerealiseerd voor het leveren van de juiste diensten?

- Aan welke (non-)functionele eisen moet binnen de beheerprocessen en bij assesments aandacht worden besteed?

- Welke organisatorische en technisch-structurele aspecten zijn van toepassing op de webapplicatie?