BIO Thema Clouddiensten - Cloudbeveiligingsobjecten binnen het uitvoeringsdomein

< BIO Thema-uitwerking ClouddienstenBIO Thema Clouddiensten/Cloudbeveiligingsprincipes binnen het uitvoeringsaspect /

Naar navigatie springen

Naar zoeken springen

Versie 2.0 van 1 juni 2021 van de BIO Thema-uitwerking Clouddiensten is vervangen door versie 2.1 van 29 oktober 2021.

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Toelichting uitvoeringsdomein

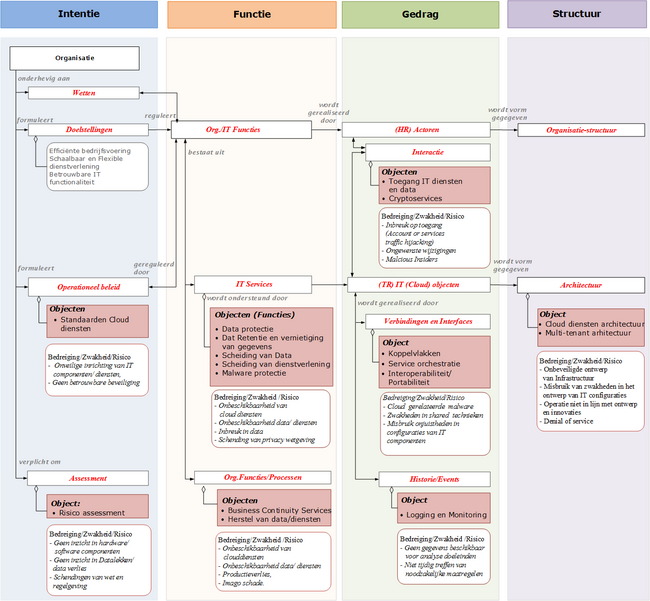

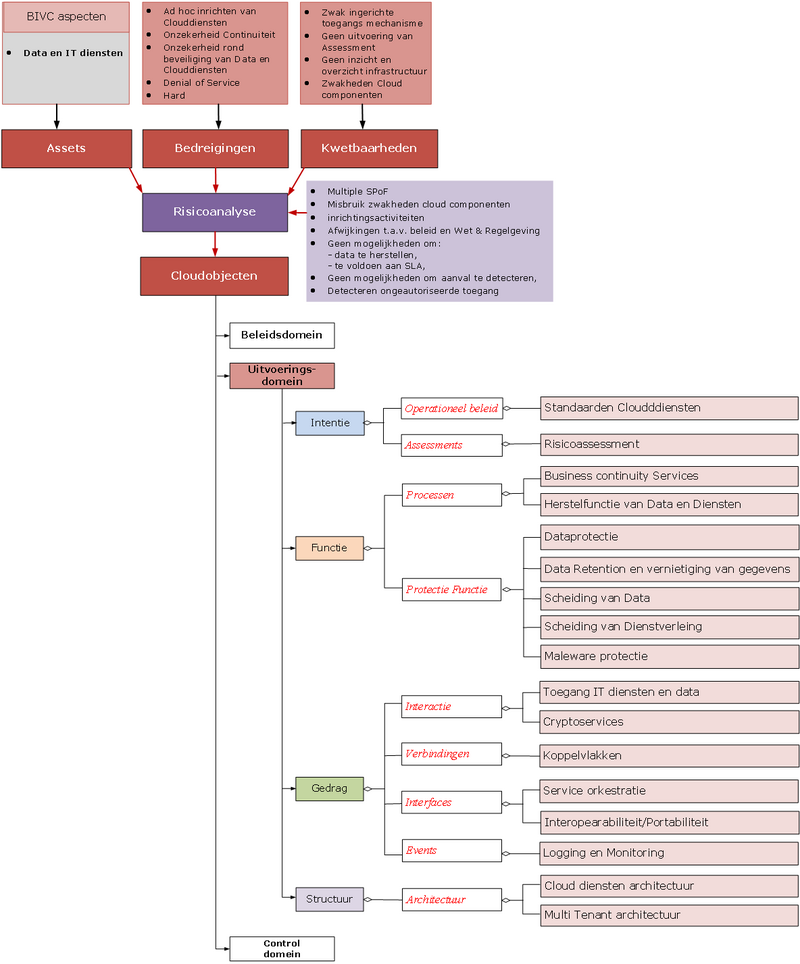

Onderstaande afbeelding toont de dreigingen/kwetsbaarheden van de benoemde objecten per invalshoek. De invalshoeken zijn:

- Intentie, In het uitvoeringsdomein zal de organisatie onder andere haar beleid vertalen naar richtlijnen voor het uitvoeren van een risicoanalyse en zal de organisatie de implementatie vertalen naar procedures.

- Functie, In dit domein worden voor clouddiensten organisatorische en technisch georiënteerde maatregelen getroffen.

- Gedrag, De clouddiensten kennen een aantal specifieke elementen, zoals toegang en technisch georiënteerde componenten.

- Structuur, De clouddiensten moeten een goed overzicht bieden via een architectuur.

Dreigingen/kwetsbaarheden in relatie tot de cloud-uitvoeringsobjecten

Het uitvoeringsdomein is op dezelfde wijze geanalyseerd als vermeld bij het Cloudbeveiligingsobjecten binnen het beleidsdomein. Ook hier zijn de vermelde dreigingen/kwetsbaarheden en risico’s niet uitputtend benoemd.